Verstehen der Berechtigungen von und der Informationen, auf die von Teams-Apps zugegriffen wird

Abhängig von ihrer Funktionalität können Teams-Apps auf die Informationen Ihres Benutzers oder Ihrer Organisation zugreifen, um wie beabsichtigt zu funktionieren.

- Einige Apps suchen keinen Zugriff auf Die Informationen der Organisation und erfordern daher keine Genehmigung. Benutzer können solche Apps ohne Genehmigung oder Zustimmung des Administrators verwenden, da die Informationen der Organisation vor solchen Apps geschützt sind.

- Einige Apps erfordern die Informationen Ihrer Organisation oder Ihres Benutzers, um zu funktionieren oder um die Informationen zu verarbeiten. Solche Apps können nur funktionieren, wenn Sie einer solchen App den Zugriff auf die Informationen Ihrer Organisation gestatten.

Sie müssen die Compliance-, Sicherheits- und Datenverarbeitungsinformationen einer App auswerten und auch die von der App angeforderten Berechtigungen verstehen, bevor Sie zulassen, dass eine App von Ihren Benutzern verwendet wird. Dazu müssen Sie die Berechtigungen, die Zustimmung und die ihnen zur Verfügung stehenden Steuerelemente kennen.

Mit Berechtigungen können Apps auf privilegierte Ressourcen zugreifen und im Namen des Benutzers handeln. Auf diese Weise können Entwickler umfangreiche Features in Apps erstellen, die die Benutzerproduktivität steigern. Sie müssen die Berechtigungen, deren Umfang und ihre Auswirkungen klar verstehen. Wir stellen alle Berechtigungen einer App und ihre detaillierten Informationen auf der Seite mit den App-Details im Teams Admin Center bereit.

Zugreifen von Apps auf Organisationsinformationen mithilfe von Berechtigungen

Teams bietet Sicherheitsvorkehrungen, sodass auf die Informationen Ihrer Organisation oder Ihres Benutzers nicht ohne Ihre Zustimmung zugegriffen werden kann. Damit eine App auf Informationen zugreifen kann, müssen die folgenden Aktionen ausgeführt werden:

- App-Entwickler deklarieren Berechtigungen und App-Funktionen , wenn sie Apps erstellen.

- Administratoren verstehen und analysieren die Berechtigungen, die für die App in Verwaltungsportalen erforderlich sind.

- Der Datenzugriff wird auf zwei Arten gewährt. Wenn die App zu Teams hinzugefügt wird, wird ihr Zugriff auf einige grundlegende Funktionen gewährt, die den Zugriff auf grundlegende Informationen umfassen können. Nach der Erteilung der Zustimmung erhält eine App Zugriff auf einige Daten von Benutzern und Organisationen oder beides, basierend auf App-Berechtigungen, für die sie die Zustimmung angefordert hat.

Grundlegendes zum Datenzugriff durch Apps und zu den erforderlichen Berechtigungen

Eine Anwendung kann auf die Informationen einer Organisation auf die folgenden zwei Arten zugreifen:

- Delegierter Zugriff: Eine Anwendung greift im Namen des Benutzers auf die Ressource zu. Für diesen Zugriff sind delegierte Berechtigungen erforderlich. Die Anwendung kann nur auf die Informationen zugreifen, auf die der Benutzer selbst zugreifen kann.

- Anwendungszugriff: Eine Anwendung agiert eigenständig, ohne dass ein Benutzer angemeldet ist, wenn es unerwünscht ist, einen bestimmten Benutzer angemeldet zu haben oder wenn die erforderlichen Daten nicht auf einen einzelnen Benutzer festgelegt werden können. Für diesen Zugriff waren Anwendungsberechtigungen erforderlich. Eine Anwendung, die eine Einwilligung erteilt hat, kann auf Daten zugreifen, denen die Berechtigung zugeordnet ist.

| Administratorüberlegung | Delegierte Berechtigungen | Anwendungsberechtigungen |

|---|---|---|

| Wie können Apps auf Informationen zugreifen? | Im Namen eines angemeldeten Benutzers. | Für sich selbst, indem sie ihre eigene Identität verwenden. |

| Auf welche Informationen zugegriffen wird | Berechtigungen, für die der App die Zustimmung erteilt wird, und die Informationen, die dieser Berechtigung zugeordnet sind, auf die der angemeldete Benutzer Zugriff hat. | Alle Informationen, denen eine zustimmungsberechtigte Berechtigung zugeordnet ist |

| Welche Rollen können zustimmen? | Administratoren oder Benutzer oder Gruppenbesitzer je nach Microsoft Entra ID-Konfiguration | Nur Administratoren |

| Können Benutzer zustimmen? | Benutzer können je nach Konfiguration der Microsoft Entra-ID zustimmen | Nur Administratoren können zustimmen |

Für jede App sind die zugehörigen Berechtigungen auf der Seite mit den App-Details im Admin Center aufgeführt.

| App-Berechtigungstyp | Zugriffskontext | Deklarationsquelle | Wann ist eine Einwilligung erforderlich? | Wer kann zustimmen? |

|---|---|---|---|---|

| Microsoft Entra-ID für Graph- und Legacyendpunktzugriff | Abgeordnet | Microsoft Entra ID | App-Anmeldung | Globaler Administrator, Cloudadministrator und Anwendungsadministrator |

| Microsoft Entra-ID für Graph- und Legacyendpunktzugriff | Anwendung | Microsoft Entra ID | App-Anmeldung | Globaler Administrator, Cloudadministrator und Anwendungsadministrator |

| RSC für Informationen zu Teams, Chats und Benutzern | Abgeordnet | App-Manifestdatei | Hinzufügen einer App zu einem Team, Chat, Besprechungen | Ressourcenbesitzer |

| RSC für Informationen zu Teams, Chats und Benutzern | Anwendung | App-Manifestdatei | Hinzufügen einer App zu einem Team, Chat, Besprechungen | Ressourcenbesitzer |

| Andere Berechtigungen und Datenzugriff | Delegiert über SDKs | Manifesteigenschaften definieren es | Hinzufügen einer App in einem Client | Die Zustimmung wird bei der Installation impliziert. |

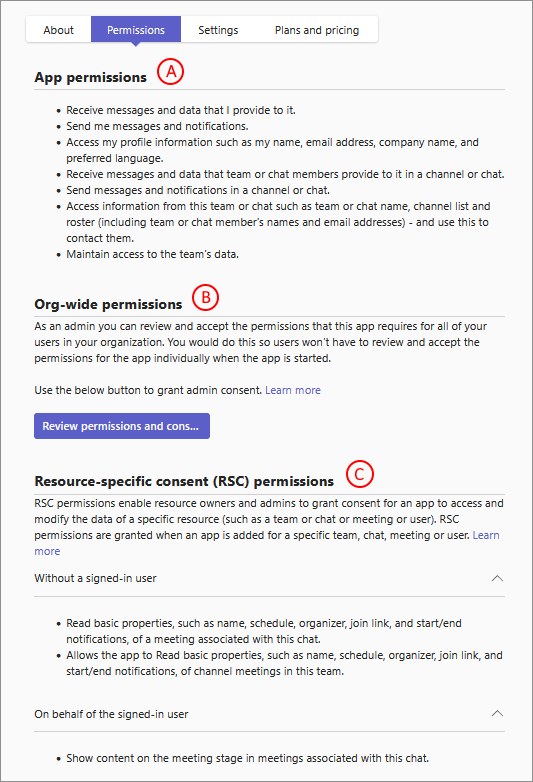

Wo können Administratoren alle Berechtigungen einer App anzeigen?

Sie finden die Details aller Arten von Berechtigungen, die von einer App angefordert werden, auf der Registerkarte Berechtigungen auf der Seite mit den App-Details. Optional können Sie auch alle Berechtigungen in einer .csv-Datei zur weiteren Analyse herunterladen.

- A: Alle Anwendungsberechtigungen der App.

- B: Alle delegierten Berechtigungen der App.

- C: Grundlegende Funktionen und Interaktionen mit Benutzern und Daten, auf die apps zugreifen

Informationen dazu, wie Sie die Verwendung einer App zulassen können, finden Sie unter Erteilen und Verwalten der Zustimmung zu Teams-App-Berechtigungen.

Microsoft Entra ID-Berechtigungen

Microsoft Graph ermöglicht Entwicklern den Zugriff auf die Microsoft 365-Informationen und -Daten Ihrer Organisation, jedoch nur mit den entsprechenden Microsoft Entra ID-Berechtigungen. Eine App deklariert diese Berechtigungen im Voraus, und Administratoren müssen diesen Berechtigungen zustimmen, bevor die App auf die Informationen zugreifen kann. Wenn Sie eine Administratoreinwilligung für eine solche Berechtigung in einer Teams-App erteilen, können alle zulässigen Benutzer Ihrer Organisation die App verwenden und die App auf die Informationen der Organisation zugreifen lassen. Diese Berechtigungen werden im Microsoft Entra ID-Portal definiert.

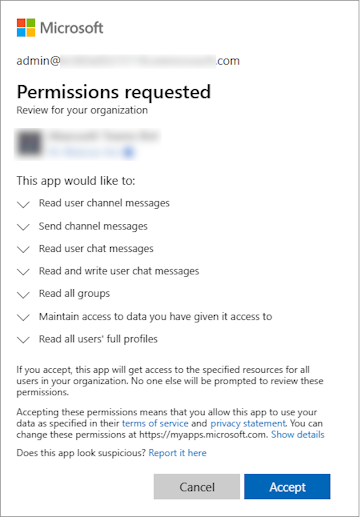

App-Entwickler wählen geeignete Berechtigungen aus einer Vielzahl von Graph-APIs aus, damit die Apps die erforderlichen Informationen erhalten, um zu funktionieren. Bevor Sie diese Berechtigungen einwilligen, können Sie die spezifischen Berechtigungen anzeigen, die von einer App angefordert werden. Es hilft Ihnen, die Auswirkungen der Erteilung der Zustimmung zu den Berechtigungen einer App zu bewerten. Führen Sie die folgenden Schritte aus, um die Microsoft Entra ID-Berechtigungen anzuzeigen:

Greifen Sie auf das Teams Admin Center zu, und öffnen Sie die Seite Teams-Apps>verwalten .

Suchen Sie nach der erforderlichen App, und wählen Sie deren Namen aus, um die Seite mit den App-Details zu öffnen.

Wählen Sie die Registerkarte Berechtigungen und dann Berechtigungen und Zustimmung überprüfen aus.

Zeigen Sie im Dialogfeld die für die App erforderlichen Berechtigungen an. Weitere Informationen zu den informationen, die im Dialogfeld verfügbar sind, finden Sie in den Informationen, die in der Zustimmungsaufforderung verfügbar sind.

Eine vollständige Liste aller möglichen Berechtigungen ist in der Microsoft Graph-Berechtigungsreferenz dokumentiert.

Ressourcenspezifische Zustimmungsberechtigungen

Ressourcen in Teams können ein Team, ein Chat oder ein Benutzer sein. Mithilfe dieser Berechtigungen können Apps nur auf die Informationen einer bestimmten Ressource zugreifen. Mithilfe von RSC-Berechtigungen muss eine App keinen Zugriff auf organisationsweite Informationen anfordern und kann den Umfang ihres Zugriffs einschränken. Diese RSC-Berechtigungen werden in der Manifestdatei der App definiert. Nur Benutzer, die Zugriff auf die Ressourcen haben, können für diese Berechtigungen zustimmen. Entwickler definieren diese Berechtigungen in der App selbst in der App-Manifestdatei.

MIT RSC-Berechtigungen können Benutzer Apps die Zustimmung für bereichsspezifische Informationen erteilen. Mit einer solchen Zustimmung können Apps nur auf die Informationen eines Teams oder chats zugreifen und diese ändern. Eine solche App kann nicht auf die Informationen eines Chats oder eines Teams zugreifen, in dem sie nicht hinzugefügt werden. Beispiele für RSC-Berechtigungen sind die Möglichkeit, Kanäle zu erstellen und zu löschen, die Einstellungen für ein Team abzurufen und Kanalregisterkarten zu erstellen und zu entfernen.

RSC-Berechtigungen beschränken den Bereich der App-Berechtigungen auf eine bestimmte Ressource im Gegensatz zu organisationsweiten Graph-Berechtigungen, mit denen Apps auf organisationsweite Informationen zugreifen können. Die Ressourcen, für die RSC-Berechtigungen gelten können, sind Chats und Besprechungen, Teams und Kanäle sowie Benutzer.

RSC-Berechtigungen werden im App-Manifest und nicht in der Microsoft Entra-ID definiert. Sie erteilen RSC-Berechtigungen Ihre Zustimmung, wenn Sie die App zu einem Team hinzufügen. Weitere Informationen finden Sie unter Ressourcenspezifische Zustimmung (RSC).

Gehen Sie folgendermaßen vor, um die RSC-Berechtigungen für eine Anwendung anzuzeigen:

- Greifen Sie auf das Teams Admin Center zu, und navigieren Sie zu Teams-Apps>Apps verwalten.

- Suchen Sie nach der gewünschten App, wählen Sie den App-Namen aus, um zur Seite mit den App-Details zu wechseln, und wählen Sie dann die Registerkarte Berechtigungen aus.

- Überprüfen Sie unter Berechtigungen für ressourcenspezifische Zustimmung (RSC) die von der App angeforderten RSC-Berechtigungen.

Was können Apps in Teams tun?

Wenn Entwickler Teams-Apps erstellen, verwenden sie einige funktionen, die im Entwicklungsframework definiert sind. Diese Funktionen sind allgemeine Funktionen, über die Apps verfügen können. Beispielsweise kann eine App einen Bot enthalten, der mit dem Benutzer spricht. Wenn eine App eine Funktion verwendet, werden ihr automatisch einige grundlegende Berechtigungen gewährt. Wenn beispielsweise die App, die einen Bot enthält, für einen Benutzer zulässig ist, kann der Bot Nachrichten senden und empfangen. Diese Berechtigungen sind in Apps basierend darauf vorhanden, welche Funktionen der App-Entwickler einer App hinzugefügt hat, und keine Berechtigungen, die eine Zustimmung erfordern, um wirksam zu sein. Entwickler definieren diese Berechtigungen nicht explizit, aber diese Berechtigungen werden implizit hinzugefügt, wenn Entwickler App-Funktionen erstellen.

Als Administrator verwalten Sie Teams-Apps und nicht deren Funktionen. Teams-Apps verfügen über Funktionen , mit denen Apps ihren Hauptanwendungsfall erfüllen und einige Aufgaben erledigen können. Die Funktionen werden von SDKs bereitgestellt , und die Zustimmung wird impliziert, wenn die App installiert wird. Die Aufgaben, die Apps ausführen können, die Funktionen zugeordnet sind, unterscheiden sich von den Berechtigungen, die die Zustimmung eines Administrators erfordern. Als Administrator müssen Sie auf der Grundlage der folgenden Funktionen berücksichtigen, was eine App leisten kann und wie sie mit Benutzern interagiert.

Hinweis

Apps verwenden möglicherweise nicht alle unten aufgeführten Funktionen, es sei denn, die App ist eine komplexe App für mehrere Anwendungsfälle. Welche Aufgaben die App ausführen kann, hängt von den Funktionen ab, die der App-Entwickler darin verwendet.

Bots und Messaging-Erweiterungen

Berücksichtigen Sie die folgenden Arten von Benutzerinteraktionen, erforderlichen Berechtigungen und Datenzugriff durch Bots und Messagingerweiterungen:

Ein Bot kann Nachrichten von Benutzern empfangen und ihnen antworten. Bots empfangen nur Nachrichten in Chats, in denen Benutzer einen Bot explizit mit seinem Namen erwähnen. Diese Daten verlassen das Unternehmensnetzwerk.

Nachdem ein Benutzer eine Nachricht an einen Bot gesendet hat, kann der Bot dem Benutzer jederzeit direkte oder proaktive Nachrichten senden.

Einige Bots senden nur Nachrichten. Sie werden als Benachrichtigungsbots bezeichnet, und der Bot bietet keine Konversationserfahrung.

Ein Zu Teams hinzugefügter Bot kann eine Liste mit Namen und IDs der Kanäle in einem Team abrufen.

Wenn sie in einem Kanal, in einem persönlichen Chat oder in einem Gruppenchat verwendet wird, kann der Bot der App auf grundlegende Identitätsinformationen von Teammitgliedern zugreifen. Die Informationen umfassen Vorname, Nachname, Benutzerprinzipalname (USER Principal Name, UPN) und E-Mail-Adresse.

Es ist möglich, dass der Bot einer App direkte oder proaktive Nachrichten an Teammitglieder sendet, auch wenn sie nicht mit dem Bot interagiert haben.

Abhängig von den Einstellungen und der Funktionsweise einer App, die ein Bot ist, kann er Dateien nur im persönlichen Chat senden und empfangen. Es wird nicht für Gruppenchats oder Kanäle unterstützt.

Bots haben nur Zugriff auf Teams, denen die Bots hinzugefügt werden, oder auf Benutzer, die die Bots-App hinzufügen.

Wenn sich ein Benutzer mit einem Bot unterhält und der Bot die ID des Benutzers speichert, kann er dem Benutzer jederzeit Direktnachrichten senden.

Bei Bedarf kann ein Benutzer oder Administrator einen Bot blockieren. Microsoft kann auch einen Bot aus dem Store entfernen. App-Überprüfungen und Überprüfungen stellen sicher, dass qualitativ hochwertige Apps im Teams Store verfügbar sind und dass Bots ihre Benutzer nicht spamen.

Ein Bot kann grundlegende Identitätsinformationen für die Teammitglieder, zu der die App hinzugefügt wird, oder für einzelne Benutzer in persönlichen oder Gruppenchats abrufen und speichern. Um weitere Informationen zu diesen Benutzern zu erhalten, muss der Bot verlangen, dass sie sich bei Microsoft Entra ID anmelden.

Bots können die Liste der Kanäle in einem Team abrufen und speichern. Diese Daten verlassen das Unternehmensnetzwerk.

Standardmäßig sind Bots nicht in der Lage, im Namen des Benutzers zu handeln, aber Bots können Benutzer auffordern, sich anzumelden. Sobald sich der Benutzer anmeldet, verfügt der Bot über ein Zugriffstoken, mit dem er andere Aufgaben ausführen kann. Die Aufgaben hängen vom Bot und dem Ort ab, an dem sich der Benutzer anmeldet: Ein Bot ist eine Microsoft Entra-App, die bei

https://apps.dev.microsoft.com/registriert ist und über einen eigenen Berechtigungssatz verfügen kann.Wenn eine Datei an einen Bot gesendet wird, verlässt sie das Unternehmensnetzwerk. Das Senden und Empfangen von Dateien erfordert eine Benutzergenehmigung für jede Datei.

Bots werden jedes Mal informiert, wenn Benutzer zu einem Team hinzugefügt oder daraus gelöscht werden.

Bots sehen weder die IP-Adressen der Benutzer noch andere Referrer-Informationen ein. Alle Informationen stammen von Microsoft. (Es gibt eine Ausnahme: Wenn ein Bot seine eigene Anmeldeoberfläche implementiert, werden auf der Anmeldebenutzeroberfläche die IP-Adressen und Verweiserinformationen der Benutzer angezeigt.)

Messaging-Erweiterungen können dagegen die IP-Adressen und Referrerinformationen der Benutzer anzeigen.

Hinweis

- Wenn ein Bot über eine eigene Anmeldung verfügt, gibt es eine andere Zustimmungserfahrung, wenn sich der Benutzer zum ersten Mal anmeldet.

- Benutzer können Apps mit dem durchsuchen, das

botIdin der App verfügbar war. Während Benutzer den App-Namen anzeigen können, können sie nicht mit solchen Bots interagieren.

Registerkarten

Eine Registerkarte ist eine Website, die in Microsoft Teams ausgeführt wird. Es kann sich um eine Registerkarte in einer Besprechung, einem Chat oder einem Kanal handeln.

Berücksichtigen Sie die folgenden Arten von Benutzerinteraktionen oder Datenzugriffen für Registerkarten:

Benutzer, die eine Registerkarte in einem Browser oder in Teams öffnen, sind identisch. Die Website selbst kann keinen eigenen Zugriff auf die Informationen einer Organisation haben.

Eine Registerkarte ruft auch den Kontext ab, in dem sie ausgeführt wird, einschließlich des Anmeldenamens und UPN des aktuellen Benutzers, der Microsoft Entra-Objekt-ID für den aktuellen Benutzer, der ID der Microsoft 365-Gruppe, in der sie sich befindet (wenn es sich um ein Team handelt), die Mandanten-ID und das aktuelle Gebietsschema des Benutzers. Um diese IDs jedoch den Informationen eines Benutzers zuzuordnen, muss sich der Benutzer auf der Registerkarte bei Microsoft Entra ID anmelden.

Connectors

Ein Connector sendet Nachrichten an einen Kanal, wenn Ereignisse in einem externen System auftreten. Die erforderliche Berechtigung für Connectors besteht darin, Nachrichten im Kanal posten zu können. Eine optionale Berechtigung für Connectors ist die Berechtigung zum Antworten auf eine Nachricht. Einige Connectors unterstützen Nachrichten mit Aktionen, mit denen Benutzer gezielte Antworten auf die Connectornachricht veröffentlichen können. Beispielsweise durch Hinzufügen einer Antwort auf ein GitHub-Problem oder durch Hinzufügen eines Datums zu einer Trello-Karte. Berücksichtigen Sie die folgenden Arten von Benutzerinteraktionen, erforderlichen Berechtigungen und Datenzugriff durch Connectors:

Das System, das Connectornachrichten sendet, weiß nicht, an wen es gesendet wird oder wer die Nachrichten empfängt. Es werden keine Informationen über den Empfänger offengelegt. Microsoft ist der tatsächliche Empfänger und nicht die Organisation. Microsoft führt die tatsächliche Veröffentlichung im Kanal durch.

Wenn Connectors Nachrichten in einem Kanal veröffentlichen, verlassen keine Daten das Unternehmensnetzwerk.

Connectors, die Aktionen erfordernde Nachrichten unterstützen, sehen auch keine IP-Adresse und Verweiserinformationen. Diese Informationen werden an Microsoft gesendet und dann an HTTP-Endpunkte weitergeleitet, die zuvor im Connectors-Portal bei Microsoft registriert wurden.

Jedes Mal, wenn ein Connector für einen Kanal konfiguriert wird, wird eine eindeutige URL für diese Connectorinstanz erstellt. Wenn diese Connectorinstanz gelöscht wird, kann die URL nicht mehr verwendet werden.

Connectornachrichten dürfen keine Dateianlagen enthalten.

Die URL der Connectorinstanz sollte als geheim oder vertraulich behandelt werden. Jeder Benutzer, der über die URL verfügt, kann beiträge an ihr senden. Bei Bedarf können Teambesitzer die Connectorinstanz löschen.

Bei Bedarf kann ein Administrator verhindern, dass neue Connectorinstanzen erstellt werden, und Microsoft kann die gesamte Nutzung einer Connector-App blockieren.

Ausgehende Webhooks

Teambesitzer oder Teammitglieder erstellen ausgehende Webhooks. Ausgehende Webhooks können Nachrichten von Benutzern empfangen und ihnen antworten. Berücksichtigen Sie die folgenden Arten von Benutzerinteraktionen, erforderlichen Berechtigungen und Datenzugriff durch ausgehende Webhooks:

Ausgehende Webhooks ähneln Bots, verfügen jedoch über weniger Berechtigungen. Sie müssen explizit erwähnt werden, genau wie Bots.

Wenn ein ausgehender Webhook registriert wird, wird ein geheimer Schlüssel generiert, mit dem der ausgehende Webhook überprüfen kann, ob es sich bei dem Absender um Microsoft Teams handelt und nicht um einen böswilligen Angreifer. Dieser geheime Schlüssel sollte geheim bleiben: Jeder, der Zugriff darauf hat, kann sich als Microsoft Teams ausgeben. Wenn das Geheimnis kompromittiert wird, löschen Sie den ausgehenden Webhook, und erstellen Sie ihn neu, um ein neues Geheimnis zu generieren.

Es ist zwar möglich, einen ausgehenden Webhook zu erstellen, der den geheimen Schlüssel nicht überprüft, davon wird jedoch abgeraten.

Abgesehen vom Empfangen und Beantworten von Nachrichten können ausgehende Webhooks nicht viel tun: Sie können keine Nachrichten proaktiv senden, sie können keine Dateien senden oder empfangen, sie können nichts von dem tun, was Bots möglich ist, außer Nachrichten empfangen und darauf antworten.

Verwandte Artikel

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für