Sicherheit in Power BI

Ausführliche Informationen zur Sicherheit von Power BI finden Sie im Whitepaper zur Sicherheit in Power BI.

Informationen zur Planung der Sicherheit in Power BI finden Sie in derArtikelreihe zur Sicherheit für die Planung der Power BI-Implementierung. Diese Artikelreihe geht in weitaus mehr Details als das Whitepaper. Während sich das Whitepaper mit wichtigen technischen Themen wie Authentifizierung, Datenresidenz und Netzwerkisolation befasst, ist es Anliegen der Artikelreihe, Ihnen bei der Planung von Sicherheit und Datenschutz durch ausführliche Informationen fundierte Entscheidungen zu ermöglichen.

Der Power BI-Dienst setzt auf Azure auf, der Infrastruktur und Plattform für Cloud-Computing von Microsoft. Die Architektur des Power BI-Dienstes besteht im Wesentlichen aus zwei Clustern:

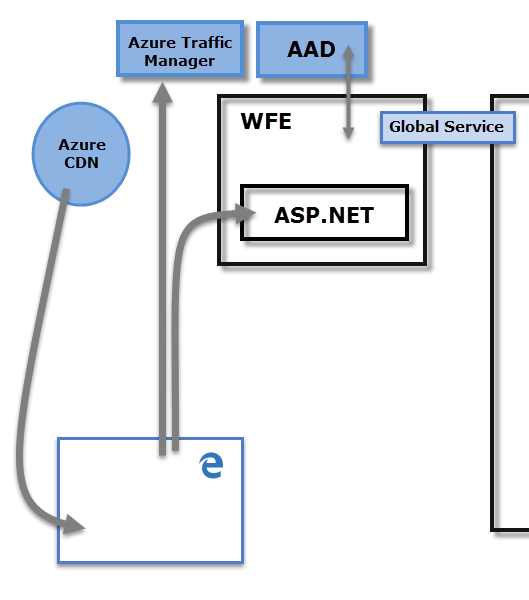

- Dem Web-Front-End-Cluster (WFE). Das WFE-Cluster verwaltet die erste Verbindung (und Authentifizierung) mit dem Power BI-Dienst.

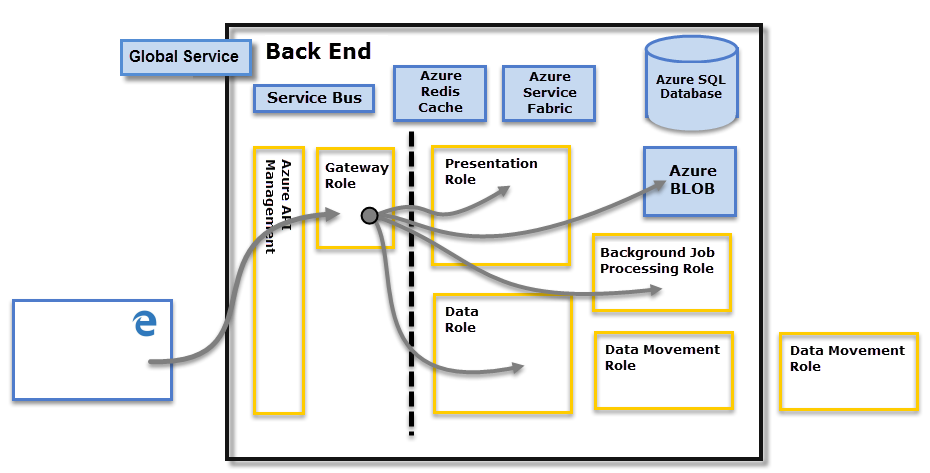

- Dem Back-End-Cluster. Nach der Authentifizierung verarbeitet das Back-End alle nachfolgenden Benutzerinteraktionen. Power BI verwendet Microsoft Entra ID zum Speichern und Verwalten von Benutzeridentitäten. Mit Azure BLOB verwaltet Microsoft Entra ID auch den Datenspeicher und mit Azure SQL Database die Metadaten.

Architektur von Power BI

Das WFE-Cluster nutzt Microsoft Entra ID zur Authentifizierung von Clients und stellt für nachfolgende Clientverbindungen mit dem Power BI-Dienst Token bereit. Power BI nutzt Azure Traffic Manager (Traffic Manager) zur Weiterleitung des Benutzerdatenverkehrs an das nächstgelegene Rechenzentrum. Traffic Manager leitet Anforderungen entsprechend dem DNS-Eintrag des Clients weiter und versucht, eine Verbindung herzustellen, sich zu authentifizieren und statische Inhalte und Dateien herunterzuladen. Power BI verwendet Azure Content Delivery Network (CDN für die effiziente Verteilung der erforderlichen statischen Inhalte und Dateien an Benutzer basierend auf einem Gebietsschema.

Das Back-End-Cluster bestimmt, wie authentifizierte Clients mit dem Power BI-Dienst interagieren. Der Back-End-Cluster steuert Visualisierungen, Benutzer*innen-Dashboards, Semantikmodelle, Berichte, Datenspeicher, Datenverbindungen, Datenaktualisierungen und andere Aspekte der Interaktion mit dem Power BI-Dienst. Die Gateway-Rolle fungiert als Gateway zwischen Benutzeranforderungen und dem Power BI-Dienst. Benutzer interagieren mit Ausnahme der Gateway-Rolle nicht direkt mit Rollen. Die Gateway-Rolle wird letztlich von Azure API Management verwaltet.

Wichtig

Nur die RollenAzure API Management und Gateway sind über das öffentliche Internet zugänglich. Sie bieten Authentifizierung, Autorisierung, DDoS-Schutz, Drosselung, Lastenausgleich, Routing und andere Funktionen.

Datenspeichersicherheit

Zum Speichern und Verwalten von Daten verwendet Power BI zwei primäre Repositorys:

- Von Benutzern hochgeladene Daten werden in der Regel an Azure Blob Storage gesendet.

- Alle Metadaten, einschließlich der Elemente für das System selbst, werden in der Azure SQL-Datenbank gespeichert.

Die im Diagramm zum Back-End-Cluster dargestellte gepunktete Linie stellt die Grenze zwischen den beiden Komponenten dar. Diese sind jeweils für die links neben der gepunkteten Linie angezeigten Benutzer zugänglich. Rollen, die nur für das System zugänglich sind, sind rechts dargestellt. Wenn ein authentifizierter Benutzer eine Verbindung mit dem Power BI-Dienst herstellt, werden die Verbindung und die Anforderungen des Clients von der Gateway-Rolle angenommen und verwaltet. Diese interagiert dann im Namen des Benutzers mit dem Power BI-Dienst. Wenn beispielsweise ein Client versucht, ein Dashboard anzuzeigen, nimmt die Gateway-Rolle diese Anforderung an und sendet eine separate Anforderung an die Präsentationsrolle, um die vom Browser zur Darstellung des Dashboards benötigten Daten abzurufen. Letztlich werden Verbindungen und Clientanforderungen jedoch von Azure API Management verarbeitet.

Benutzerauthentifizierung

Power BI greift zur Authentifizierung von Benutzern, die sich beim Power BI-Dienst anmelden, auf Microsoft Entra ID zu. Wann immer ein Benutzer versucht, auf sichere Ressourcen zuzugreifen, sind Anmeldeinformationen erforderlich. Benutzer melden sich beim Power BI-Dienst mit der E-Mail-Adresse an, mit der sie ihr Power BI-Konto eingerichtet haben. Power BI verwendet dieselben Anmeldeinformationen wie der effektive Benutzername und übergibt sie an Ressourcen, wenn ein Benutzer versucht, eine Verbindung mit Daten herzustellen. Der effektive Benutzername wird dann einem Benutzerprinzipalnamen zugeordnet und in das zugehörige Windows-Domänenkonto aufgelöst, mit dem die Authentifizierung erfolgt.

Bei Organisationen, die Unternehmens-E-Mail-Adressen für die Anmeldung bei Power BI verwenden (z. B. david@contoso.com), ist die Zuordnung von effektivem Benutzernamen zum Benutzerprinzipalnamen (UPN) einfach. Bei Organisationen, die keine Unternehmens-E-Mail-Adressen verwenden (z. B. david@contoso.onmicrosoft.com), erfordert die Zuordnung zwischen Microsoft Entra ID und lokalen Anmeldeinformationen eine Verzeichnissynchronisierung.

Die Plattformsicherheit für Power BI umfasst auch die Sicherheit der mehrinstanzenfähigen Umgebung, die Netzwerksicherheit sowie die Möglichkeit zum Hinzufügen weiterer Microsoft Entra ID-basierter Sicherheitsmaßnahmen.

Daten- und Dienstsicherheit

Weitere Informationen finden Sie unter Microsoft Trust Center – Produkte und Dienste, die auf vertrauenswürdiger Basis ausgeführt werden.

Wie zuvor beschrieben, verwenden lokale AD-Server eine Power BI-Anmeldung für die Zuordnung eines UPN als Anmeldeinformation. Benutzer sollten sich jedoch immer über die vertrauliche Natur der von ihnen geteilten Daten bewusst sein. Wenn Sie eine sichere Verbindung mit einer Datenquelle hergestellt haben und über diese Verbindung Berichte, Dashboards oder Semantikmodelle für andere freigeben, erhalten die Empfänger*innen Zugriff auf den Bericht. Die Empfänger müssen sich nicht bei der Datenquelle anmelden.

Eine Ausnahme ist eine Verbindung mit SQL Server Analysis Services über das lokale Datengateway. Dashboards werden in Power BI zwischengespeichert. Jedoch initiiert der Zugriff auf zugrunde liegende Berichte oder Semantikmodelle die Authentifizierung des Benutzers oder der Benutzerin, der/die versucht, auf diese Ressource zuzugreifen. Der Zugriff wird nur gewährt, wenn der Benutzer über Anmeldeinformationen verfügt, die ihn für den Zugriff auf die Daten berechtigen. Weitere Informationen finden Sie unter Lokales Datengateway im Detail.

Erzwingen der Verwendung von TLS-Versionen

Netzwerk- und IT-Administratoren können die Anforderung zur Verwendung der derzeit aktuellen Transport Layer Security (TLS) für jede geschützte Kommunikation in ihrem Netzwerk erzwingen. Windows bietet über den Microsoft Schannel-Anbieter Unterstützung für TLS-Versionen. Weitere Informationen finden Sie unter SSL/TLS-Protokolle (Schannel SSP).

Diese Erzwingung lässt sich administrativ mittels bestimmter Registrierungsschlüssel durchsetzen. Details zur Erzwingung finden Sie unter Verwalten von SSL/TLS-Protokollen und Verschlüsselungssammlungen für AD FS.

Power BI Desktop erfordert TLS (Transport Layer Security) Version 1.2 (oder höher), um Ihre Endpunkte zu sichern. Webbrowser und andere Clientanwendungen, die TLS-Versionen vor TLS 1.2 verwenden, können keine Verbindung herstellen. Wenn neuere Versionen von TLS erforderlich sind, respektiert Power BI Desktop die in diesen Artikeln beschriebenen Einstellungen der Registrierungsschlüssel und stellt nur Verbindungen her, die den Anforderungen der TLS-Version entsprechen, die auf der Grundlage dieser Registrierungseinstellungen zulässig sind, sofern vorhanden.

Weitere Informationen zur Einstellung dieser Registrierungsschlüssel finden Sie unter Registrierungseinstellungen für Transport Layer Security (TLS).

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für