Tutorial: Verwenden von Azure Blob Storage mit SQL Server

Gilt für: SQL Server 2016 (13.x) und höhere Versionen

In diesem Tutorial erfahren Sie, wie Sie den Azure Blob Storage für Datendateien und Backups in SQL Server 2016 und späteren Versionen nutzen können.

Die Unterstützung der SQL Server-Integration für Azure Blob Storage begann als Erweiterung von SQL Server 2012 Service Pack 1 CU2 und wurde mit SQL Server 2014 und SQL Server 2016 weiterentwickelt. Eine Übersicht der Funktionen und derer Vorteile finden Sie unter SQL Server-Datendateien in Microsoft Azure.

In diesem Tutorial erfahren Sie in mehreren Abschnitten, wie Sie in Azure Blob Storage mit SQL Server-Datendateien arbeiten. Jeder Abschnitt ist auf eine bestimmte Aufgabe fokussiert, und die Abschnitte sollten nacheinander ausgeführt werden. Zunächst erfahren Sie, wie Sie in Blob Storage einen neuen Container mit einer gespeicherten Zugriffsrichtlinie und einer Shared Access Signature (SAS) erstellen. Danach erlernen Sie die Erstellung von SQL Server-Anmeldeinformationen, um SQL Server in Azure Blob Storage zu integrieren. Als Nächstes sichern Sie eine Datenbank in Blob Storage und stellen sie in einer Azure-VM wieder her. Anschließend verwenden Sie die SQL Server File-Snapshot-Sicherung des Transaktionsprotokolls zur Wiederherstellung zu einem bestimmten Zeitpunkt und in einer neuen Datenbank. Das Tutorial wird schließlich die Verwendung der gespeicherten Meta Data-Prozeduren und -Funktionen demonstrieren, um Ihnen dabei zu helfen, Dateimomentaufnahme-Sicherungen zu verstehen und mit ihnen zu arbeiten.

Voraussetzungen

Um dieses Tutorial abzuschließen, müssen Sie mit den Sicherungs- und Wiederherstellungskonzepten in SQL Server und der T-SQL-Syntax vertraut sein.

Um dieses Tutorial zu verwenden, benötigen Sie ein Azure-Speicherkonto, SQL Server Management Studio (SSMS), Zugriff auf eine Instanz von SQL Server vor Ort, Zugriff auf eine virtuelle Azure-Maschine (VM), auf der eine Instanz von SQL Server 2016 oder einer neueren Version läuft, und eine Datenbank AdventureWorks2022. Darüber hinaus sollte das zum Ausgeben von BACKUP- oder RESTORE-Befehlen verwendete Benutzerkonto Mitglied der Datenbankrolle db_backupoperator sein und über Berechtigungen zum Ändern beliebiger Anmeldeinformationen verfügen.

- Erstellen Sie ein kostenloses Azure-Konto.

- Erstellen Sie ein Azure-Speicherkonto.

- Installieren Sie die SQL Server 2017 Developer Edition.

- Bereitstellen einer Azure-VM, die SQL Server ausführt

- Installieren Sie SQL Server Management Studio.

- Laden Sie eine AdventureWorks-Beispieldatenbank herunter.

- Weisen Sie das Benutzerkonto der Rolle des db_backupoperator zu und gewähren Sie die Berechtigung zum Ändern beliebiger Anmeldeinformationen.

Wichtig

SQL Server unterstützt Azure Data Lake Storage nicht. Stellen Sie also sicher, dass der hierarchische Namespace nicht für das in diesem Tutorial verwendete Speicherkonto aktiviert ist.

1: Erstellen einer gespeicherten Zugriffsrichtlinie und von Speicher mit freigegebenem Zugriff

In diesem Abschnitt verwenden Sie ein Azure PowerShell-Skript zum Erstellen einer Shared Access Signature für einen Azure-Blob Storage-Container mithilfe einer gespeicherten Zugriffsrichtlinie.

Hinweis

Dieses Skript wurde mit Azure PowerShell 5.0.10586 geschrieben.

Eine SAS ist ein URI, der eingeschränkte Zugriffsrechte für Container, Blobs, Warteschlangen oder Tabellen gewährt. Eine gespeicherte Zugriffsrichtlinie stellt eine zusätzliche Steuerungsebene für Shared Access Signatures auf Serverseite bereit, einschließlich das Aufheben, Ablaufen oder Erweitern des Zugriffs. Wenn Sie diese neue Erweiterung verwenden, müssen Sie eine Richtlinie für einen Container mit mindestens Lese-, Schreib- und Auflistungsrechten erstellen.

Sie können eine gespeicherte Zugriffsrichtlinie und eine SAS mithilfe von Azure PowerShell, mithilfe des Azure Storage SDKs, der Azure-REST-API oder einem Hilfsprogramm von Drittanbietern erstellen. Dieses Tutorial veranschaulicht, wie ein Azure PowerShell-Skript verwendet wird, um diesen Vorgang abzuschließen. Das Skript verwendet das Bereitstellungsmodell des Ressourcen-Managers und erstellt die nachstehenden neuen Ressourcen.

- Resource group

- Speicherkonto

- Azure Blob Storage-Container

- SAS-Richtlinie

Dieses Skript beginnt mit der Deklarierung einer Reihe von Variablen, um die Namen für die oben genannten Ressourcen und die Namen der folgenden erforderlichen Eingabewerte anzugeben:

- Ein Präfixname, der zur Benennung von anderen Ressourcenobjekten verwendet wird

- Abonnementname

- Standort des Rechenzentrums

Das Skript wird durch die Generierung der erforderlichen CREATE CREDENTIAL-Anweisung abgeschlossen, die Sie in 2: Erstellen von SQL Server-Anmeldeinformationen mit einer Shared Access Signature (SAS)verwenden werden. Diese Anweisung wird für Sie in die Zwischenablage kopiert und wird an der Konsole ausgegeben, damit Sie sie anzeigen können.

Um eine Richtlinie für den Container zu erstellen und eine Shared Access Signature (SAS) zu erzeugen, gehen Sie wie folgt vor:

Öffnen Sie Windows PowerShell oder Windows PowerShell ISE (siehe oben genannte Versionsanforderungen).

Bearbeiten Sie das nachstehende Skript, und führen Sie es anschließend aus:

# Define global variables for the script $prefixName = '<a prefix name>' # used as the prefix for the name for various objects $subscriptionID = '<your subscription ID>' # the ID of subscription name you will use $locationName = '<a data center location>' # the data center region you will use $storageAccountName= $prefixName + 'storage' # the storage account name you will create or use $containerName= $prefixName + 'container' # the storage container name to which you will attach the SAS policy with its SAS token $policyName = $prefixName + 'policy' # the name of the SAS policy # Set a variable for the name of the resource group you will create or use $resourceGroupName=$prefixName + 'rg' # Add an authenticated Azure account for use in the session Connect-AzAccount # Set the tenant, subscription and environment for use in the rest of Set-AzContext -SubscriptionId $subscriptionID # Create a new resource group - comment out this line to use an existing resource group New-AzResourceGroup -Name $resourceGroupName -Location $locationName # Create a new Azure Resource Manager storage account - comment out this line to use an existing Azure Resource Manager storage account New-AzStorageAccount -Name $storageAccountName -ResourceGroupName $resourceGroupName -Type Standard_RAGRS -Location $locationName # Get the access keys for the Azure Resource Manager storage account $accountKeys = Get-AzStorageAccountKey -ResourceGroupName $resourceGroupName -Name $storageAccountName # Create a new storage account context using an Azure Resource Manager storage account $storageContext = New-AzStorageContext -StorageAccountName $storageAccountName -StorageAccountKey $accountKeys[0].Value # Creates a new container in Blob Storage $container = New-AzStorageContainer -Context $storageContext -Name $containerName # Sets up a Stored Access Policy and a Shared Access Signature for the new container $policy = New-AzStorageContainerStoredAccessPolicy -Container $containerName -Policy $policyName -Context $storageContext -StartTime $(Get-Date).ToUniversalTime().AddMinutes(-5) -ExpiryTime $(Get-Date).ToUniversalTime().AddYears(10) -Permission rwld # Gets the Shared Access Signature for the policy $sas = New-AzStorageContainerSASToken -name $containerName -Policy $policyName -Context $storageContext Write-Host 'Shared Access Signature= '$($sas.Substring(1))'' # Sets the variables for the new container you just created $container = Get-AzStorageContainer -Context $storageContext -Name $containerName $cbc = $container.CloudBlobContainer # Outputs the Transact SQL to the clipboard and to the screen to create the credential using the Shared Access Signature Write-Host 'Credential T-SQL' $tSql = "CREATE CREDENTIAL [{0}] WITH IDENTITY='Shared Access Signature', SECRET='{1}'" -f $cbc.Uri,$sas.Substring(1) $tSql | clip Write-Host $tSql # Once you're done with the tutorial, remove the resource group to clean up the resources. # Remove-AzResourceGroup -Name $resourceGroupNameNach Abschluss des Skripts wir die CREATE CREDENTIAL-Anweisung in Ihrer Zwischenablage zur Verwendung im nächsten Abschnitt abgelegt.

2: Erstellen von SQL Server-Anmeldeinformationen mit einer Shared Access Signature (SAS)

In diesem Abschnitt erstellen Sie Anmeldeinformationen zum Speichern der Sicherheitsinformationen, die von SQL Server verwendet werden, um in einen Azure Blob Storage-Container zu schreiben und aus diesem zu lesen, den Sie im vorherigen Abschnitt erstellt haben.

SQL Server-Anmeldeinformationen sind ein Objekt zum Speichern von Authentifizierungsinformationen, die für die Verbindung mit einer Ressource außerhalb von SQL Server erforderlich sind. In den Anmeldeinformationen werden der URI-Pfad des Azure Blob Storage-Containers und die Shared Access Signature für diesen Container gespeichert.

Führen Sie die folgenden Schritte aus, um SQL Server-Anmeldeinformationen zu erstellen:

Starten Sie SSMS.

Öffnen Sie ein neues Abfragefenster und stellen Sie eine Verbindung mit der SQL Server-Instanz der Datenbank-Engine in Ihrer lokalen Umgebung.

Fügen Sie in das neue Abfragefenster die CREATE CREDENTIAL-Anweisung mit der SAS aus Abschnitt 1 ein, und führen Sie dieses Skript aus.

Das Skript wird wie der folgende Code aussehen.

/* Example: USE master CREATE CREDENTIAL [https://msfttutorial.blob.core.windows.net/containername] WITH IDENTITY='SHARED ACCESS SIGNATURE' , SECRET = 'sharedaccesssignature' GO */ USE master CREATE CREDENTIAL [https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>] -- this name must match the container path, start with https and must not contain a forward slash at the end WITH IDENTITY='SHARED ACCESS SIGNATURE' -- this is a mandatory string and should not be changed , SECRET = 'sharedaccesssignature' -- this is the shared access signature key that you obtained in section 1. GOUm alle verfügbaren Anmeldeinformationen anzuzeigen, können Sie die folgende Anweisung in einem Abfragefenster ausführen, das mit Ihrer Instanz verbunden ist:

SELECT * from sys.credentialsÖffnen Sie ein neues Abfragefenster und stellen Sie eine Verbindung mit der SQL Server-Instanz der Datenbank-Engine auf Ihrem virtuellen Azure-Computer her.

Fügen Sie in das neue Abfragefenster die CREATE CREDENTIAL-Anweisung mit der SAS aus Abschnitt 1 ein, und führen Sie dieses Skript aus.

Wiederholen Sie die Schritte 5 und 6 für alle zusätzlichen SQL Server-Instanzen, die auf den Container zugreifen sollen.

3 - Datenbanksicherung auf URLs

In diesem Abschnitt werden Sie die AdventureWorks2022-Datenbank in Ihrer lokalen SQL Server Instance in dem Container sichern, den Sie in Abschnitt 1 erstellt haben.

Hinweis

Wenn Sie eine SQL Server 2012 (11.x) SP1 CU2+ Datenbank oder eine SQL Server 2014 (12.x) Datenbank in diesem Container sichern möchten, können Sie die veraltete Syntax verwenden, die hier dokumentiert ist, um mit der WITH CREDENTIAL-Syntax ein Backup auf eine URL durchzuführen.

Um eine Datenbank in Blob Storage zu sichern, gehen Sie wie folgt vor:

Starten Sie SSMS.

Öffnen Sie ein neues Abfragefenster und verbinden Sie sich mit der SQL Server-Instanz in Ihrer virtuellen Azure-Maschine.

Kopieren Sie das folgende Transact-SQL-Skript in das Abfragefenster. Ändern Sie die URL gemäß Ihres Speicherkontonamens und des Containers, den Sie in Abschnitt 1 angegeben haben, und führen Sie dieses Skript anschließend aus.

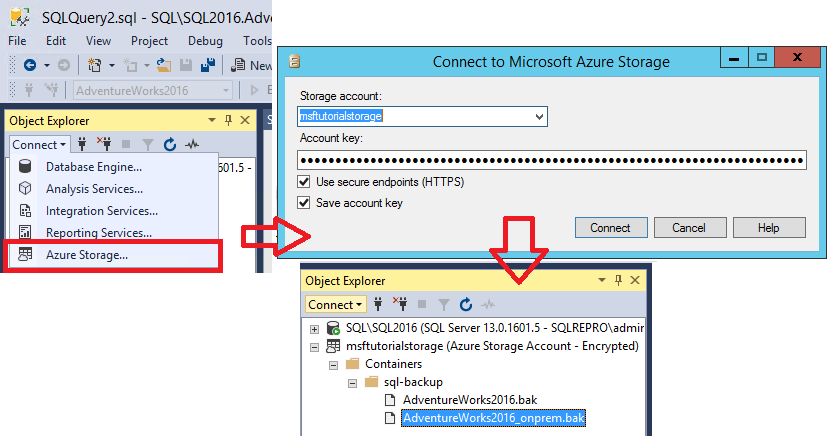

-- To permit log backups, before the full database backup, modify the database to use the full recovery model. USE master; ALTER DATABASE AdventureWorks2022 SET RECOVERY FULL; -- Back up the full AdventureWorks2022 database to the container that you created in section 1 BACKUP DATABASE AdventureWorks2022 TO URL = 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/AdventureWorks2022_onprem.bak'Öffnen Sie den Objekt-Explorer öffnen und stellen Sie eine Verbindung mit dem Azure-Speicher mit Ihrem Speicherkonto und Schlüssel her.

- Erweitern Sie die Container. Erweitern Sie den Container, den Sie in Abschnitt 1 erstellt haben und überprüfen Sie, ob die Sicherung aus Schritt 3 oben in diesem Container angezeigt wird.

4: Wiederherstellen einer Datenbank auf einem virtuellen Computer über URLs

In diesem Abschnitt werden Sie die AdventureWorks2022-Datenbank für Ihre SQL Server-Instanz auf Ihrem virtuellen Azure-Maschine wiederherstellen.

Hinweis

Der Einfachheit halber verwenden wir in diesem Tutorial den gleichen Container für die Daten und Protokolldateien, die wir für die Datenbanksicherung verwenden. In einer Produktionsumgebung würden Sie wahrscheinlich mehrere Container und häufig auch mehrere Datendateien verwenden. Sie können auch ein Striping der Sicherung über mehrere Blobs erwägen, um die Backup-Leistung zu steigern, wenn Sie eine große Datenbank sichern.

Um die AdventureWorks2022-Datenbank von Azure Blob Storage auf Ihrer SQL Server-Instanz in Ihrer virtuellen Azure-Maschine wiederherzustellen, gehen Sie wie folgt vor:

Starten Sie SSMS.

Öffnen Sie ein neues Abfragefenster und stellen Sie eine Verbindung mit der SQL Server-Instanz der Datenbank-Engine auf Ihrem virtuellen Azure-Computer her.

Kopieren Sie das folgende Transact-SQL-Skript in das Abfragefenster. Ändern Sie die URL gemäß Ihres Speicherkontonamens und des Containers, den Sie in Abschnitt 1 angegeben haben, und führen Sie dieses Skript anschließend aus.

-- Restore AdventureWorks2022 from URL to SQL Server instance using Azure Blob Storage for database files RESTORE DATABASE AdventureWorks2022 FROM URL = 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/AdventureWorks2022_onprem.bak' WITH MOVE 'AdventureWorks2022_data' to 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/AdventureWorks2022_Data.mdf' ,MOVE 'AdventureWorks2022_log' to 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/AdventureWorks2022_Log.ldf' --, REPLACEÖffnen Sie den Objekt-Explorer und erstellen Sie eine Verbindung mit Ihrer Azure SQL Server-Instanz.

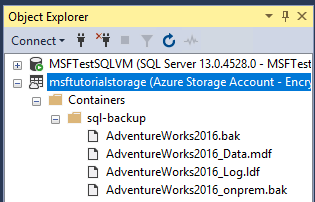

Erweitern Sie im Objekt-Explorer den Knoten Datenbanken und überprüfen Sie, ob die

AdventureWorks2022-Datenbank wiederhergestellt wurde (Aktualisieren Sie den Knoten nach Bedarf)- Klicken Sie mit der rechten Maustaste auf AdventureWorks2022, und wählen Sie Eigenschaften aus.

- Wählen Sie Dateien aus, und überprüfen Sie, ob die Pfade für die zwei Datenbankdateien URLs sind, die auf Blobs in Ihrem Azure Blob Storage-Container verweisen (wenn Sie fertig sind, wählen Sie Abbrechen aus).

] Datenbank auf der Azure-VM.](media/tutorial-use-azure-blob-storage-service-with-sql-server-2016/adventureworks-on-azure-vm.png?view=sql-server-ver16)

Stellen Sie im Objekt-Explorer eine Verbindung mit dem Azure-Speicher her.

- Container erweitern. Erweitern Sie den Container, den Sie in Abschnitt 1 erstellt haben, und überprüfen Sie, ob

AdventureWorks2022_Data.mdfundAdventureWorks2022_Log.ldfaus Schritt 3 oben in diesem Container erscheint, zusammen mit der Backup-Datei aus Abschnitt 3 (aktualisieren Sie den Knoten nach Bedarf).

- Container erweitern. Erweitern Sie den Container, den Sie in Abschnitt 1 erstellt haben, und überprüfen Sie, ob

5: Backup einer Datenbank mit Dateimomentaufnahme-Sicherung

In diesem Abschnitt werden Sie in Ihrem virtuellen Azure-Computer Ihre AdventureWorks2022-Datenbank per Dateimomentaufnahme-Sicherung zum Ausführen einer nahezu sofortigen Sicherung mithilfe von Azure-Momentaufnahmen sichern. Weitere Informationen zu Momentaufnahme-Sicherungen finden Sie unter Dateimomentaufnahme-Sicherungen für Datenbankdateien in Azure

So sichern Sie die AdventureWorks2022-Datenbank mithilfe der Dateimomentaufnahme-Sicherung:

Starten Sie SSMS.

Öffnen Sie ein neues Abfragefenster und stellen Sie eine Verbindung mit der SQL Server-Instanz der Datenbank-Engine auf Ihrem virtuellen Azure-Computer her.

Kopieren Sie das folgende Transact-SQL-Skript in das Abfragefenster und führen Sie es aus (schließen Sie dieses Abfragefenster nicht – Sie werden dieses Skript in Schritt 5 erneut ausführen). Diese vom System gespeicherte Prozedur ermöglicht Ihnen, die vorhandenen Dateimomentaufnahme-Sicherungen für jede Datei anzuzeigen, die eine angegebene Datenbank enthält. Sie werden feststellen, dass es keine Dateimomentaufnahme-Sicherungen für diese Datenbank gibt.

-- Verify that no file snapshot backups exist SELECT * FROM sys.fn_db_backup_file_snapshots ('AdventureWorks2022');Kopieren Sie das folgende Transact-SQL-Skript in das Abfragefenster. Ändern Sie die URL gemäß Ihres Speicherkontonamens und des Containers, den Sie in Abschnitt 1 angegeben haben, und führen Sie dieses Skript anschließend aus. Beachten Sie, wie schnell diese Sicherung ausgeführt wird.

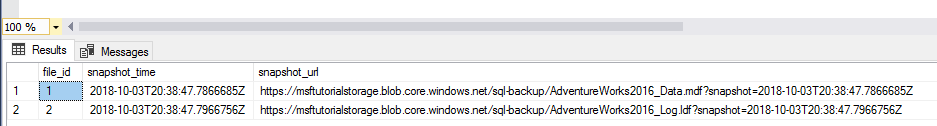

-- Backup the AdventureWorks2022 database with FILE_SNAPSHOT BACKUP DATABASE AdventureWorks2022 TO URL = 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/AdventureWorks2022_Azure.bak' WITH FILE_SNAPSHOT;Nachdem Sie überprüft haben, dass das Skript in Schritt 4 erfolgreich ausgeführt wurde, führen Sie das folgende Skript erneut aus. Beachten Sie, dass die Dateimomentaufnahme-Sicherung in Schritt 4 Dateimomentaufnahmen der Daten und der Protokolldatei generiert hat.

-- Verify that two file-snapshot backups exist SELECT * FROM sys.fn_db_backup_file_snapshots ('AdventureWorks2022');

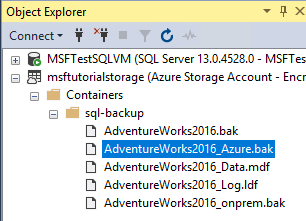

Im Objekt-Explorer in Ihrer SQL Server-Instanz in Ihrem virtuellen Azure-Computer erweitern Sie den Knoten Datenbanken, und überprüfen Sie, ob die

AdventureWorks2022-Datenbank in dieser Instanz wiederhergestellt wurde (aktualisieren Sie den Knoten nach Bedarf).Stellen Sie im Objekt-Explorer eine Verbindung mit dem Azure-Speicher her.

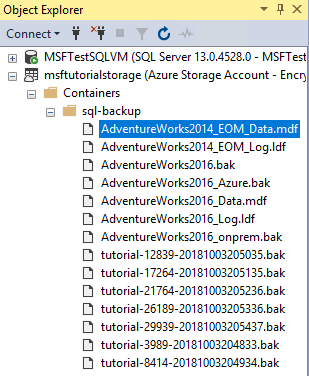

Container erweitern. Erweitern Sie den Container, den Sie in Abschnitt 1 erstellt haben, und überprüfen Sie, ob die

AdventureWorks2022_Azure.bakaus Schritt 4 oben in diesem Container erscheint, zusammen mit der Backup-Datei aus Abschnitt 3 und den Datenbank-Dateien aus Abschnitt 4 (aktualisieren Sie den Knoten nach Bedarf).

6: Generieren von Aktivität und Erstellen einer Sicherung eines Protokolls mithilfe der Dateimomentaufnahme-Sicherung

In diesem Abschnitt generieren Sie Aktivität in der AdventureWorks2022-Datenbank und erstellen regelmäßig Transaktionsprotokollsicherungen mithilfe von Datei-Momentaufnahme-Sicherungen. Weitere Informationen zur Verwendung von Momentaufnahme-Sicherungen finden Sie unter Dateimomentaufnahme-Sicherungen für Datenbankdateien in Azure.

Um Aktivität in der AdventureWorks2022-Datenbank zu generieren und regelmäßig Transaktionsprotokollsicherungen mithilfe von Datei-Momentaufnahme-Sicherungen zu erstellen, befolgen Sie folgende Schritte:

Starten Sie SSMS.

Öffnen Sie zwei neue Abfragefenster und stellen Sie von jedem Abfragefenster aus eine Verbindung mit der SQL Server-Instanz der Datenbank-Engine auf Ihrer virtuellen Azure-Maschine her.

Kopieren Sie das folgende Transact-SQL-Skript, fügen Sie es in ein Abfragefenster ein und führen Sie es aus. Beachten Sie, dass die

Production.Location-Tabelle über 14 Zeilen verfügt, bevor wir neue Zeilen in Schritt 4 hinzufügen.-- Verify row count at start SELECT COUNT (*) from AdventureWorks2022.Production.Location;Kopieren Sie die folgenden zwei Transact-SQL-Skripts, und geben Sie sie in die beiden separaten Abfragefenster ein. Ändern Sie die URL gemäß Ihres Speicherkontonamens und des Containers, den Sie in Abschnitt 1 angegeben haben, und führen Sie diese Skript anschließend gleichzeitig in separaten Abfragefenstern aus. Die Ausführung dieser Skripts nimmt etwa sieben Minuten in Anspruch.

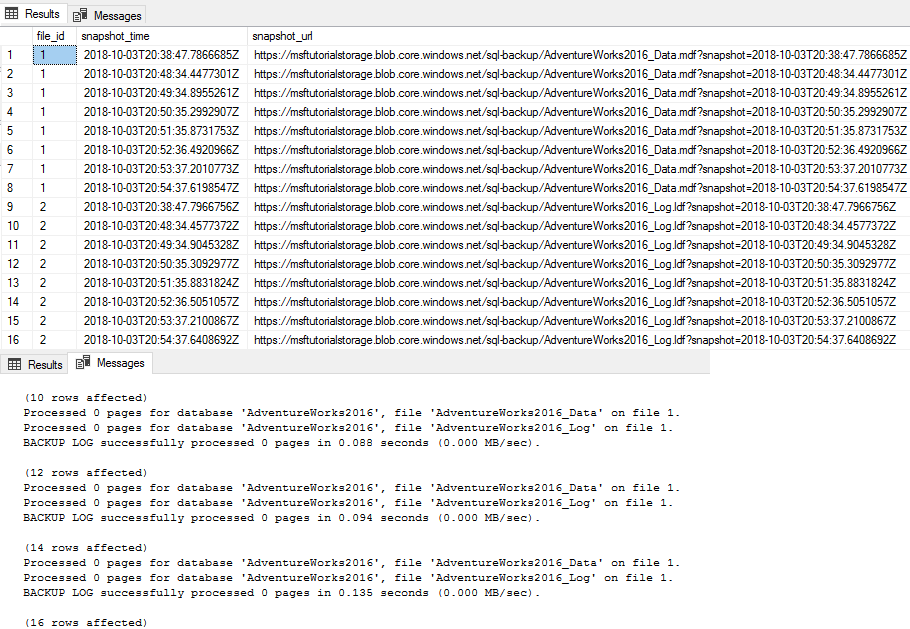

-- Insert 30,000 new rows into the Production.Location table in the AdventureWorks2022 database in batches of 75 DECLARE @count INT=1, @inner INT; WHILE @count < 400 BEGIN BEGIN TRAN; SET @inner =1; WHILE @inner <= 75 BEGIN; INSERT INTO AdventureWorks2022.Production.Location (Name, CostRate, Availability, ModifiedDate) VALUES (NEWID(), .5, 5.2, GETDATE()); SET @inner = @inner + 1; END; COMMIT; WAITFOR DELAY '00:00:01'; SET @count = @count + 1; END; SELECT COUNT (*) from AdventureWorks2022.Production.Location;--take 7 transaction log backups with FILE_SNAPSHOT, one per minute, and include the row count and the execution time in the backup file name DECLARE @count INT=1, @device NVARCHAR(120), @numrows INT; WHILE @count <= 7 BEGIN SET @numrows = (SELECT COUNT (*) FROM AdventureWorks2022.Production.Location); SET @device = 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/tutorial-' + CONVERT (varchar(10),@numrows) + '-' + FORMAT(GETDATE(), 'yyyyMMddHHmmss') + '.bak'; BACKUP LOG AdventureWorks2022 TO URL = @device WITH FILE_SNAPSHOT; SELECT * from sys.fn_db_backup_file_snapshots ('AdventureWorks2022'); WAITFOR DELAY '00:1:00'; SET @count = @count + 1; END;Überprüfen Sie die Ausgabe des ersten Skripts, und beachten Sie, dass die endgültige Zeilenanzahl jetzt 29.939 beträgt.

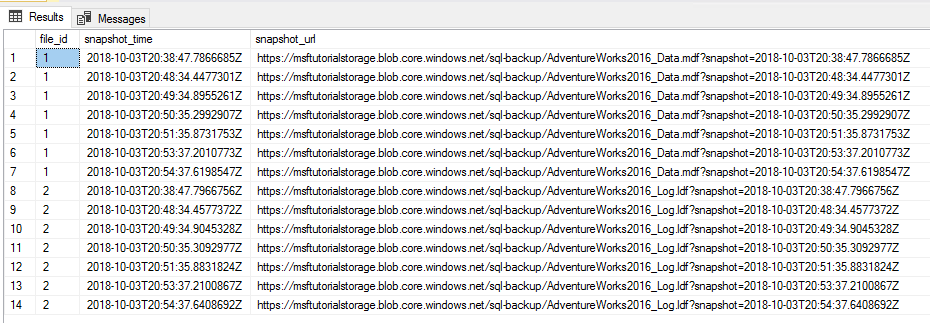

Überprüfen Sie die Ausgabe des zweiten Skripts und beachten Sie, dass jedes Mal, wenn die BACKUP LOG-Anweisung ausgeführt wird, zwei neue Dateimomentaufnahmen erstellt werden: eine Dateimomentaufnahme der Protokolldatei und eine Dateimomentaufnahme der Datendatei – insgesamt also zwei Dateimomentaufnahmen für jede Datenbankdatei. Wenn das zweite Skript abgeschlossen ist, beachten Sie, dass es jetzt insgesamt 16 Dateimomentaufnahmen gibt, also 8 für jede Datenbankdatei: eine von der BACKUP DATABASE-Anweisung und eine für jede Ausführung der BACKUP LOG-Anweisung.

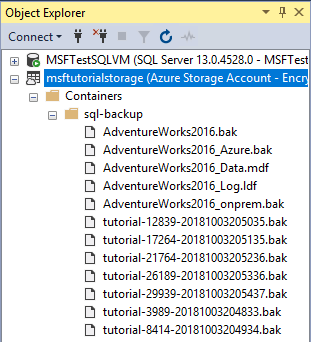

Stellen Sie im Objekt-Explorer eine Verbindung mit dem Azure-Speicher her.

Container erweitern. Erweitern Sie den Container, den Sie in Abschnitt 1 erstellt haben, und überprüfen Sie, ob sieben neue Sicherungsdateien zusammen mit den Datendateien aus den vorherigen Abschnitten angezeigt werden (aktualisieren Sie falls notwendig).

7: Wiederherstellen einer Datenbank bis zu einem Zeitpunkt

In diesem Abschnitt stellen Sie eine AdventureWorks2022-Datenbank zu einem Zeitpunkt zwischen zwei Transaktionsprotokollsicherungen wieder her.

Um bei herkömmlichen Sicherungen einen bestimmten Zeitpunkt wiederherzustellen zu können, müssen Sie über eine vollständige Sicherung der Datenbank, z.B. eine differenzielle Sicherung, sowie über alle Transaktionsprotokolldateien bis zu diesem und direkt nach diesem Zeitpunkt verfügen, den Sie wiederherstellen möchten. Mit Dateimomentaufnahme-Sicherungen benötigen Sie nur die zwei angrenzenden Protokollsicherungsdateien als Zeitrahmen, den Sie wiederherstellen möchten. Sie benötigen nur zwei Momentaufnahmesicherungssätze, weil jede Momentaufnahmesicherung einer Protokolldatei eine Dateimomentaufnahme jeder Datenbankdatei (jede Datendatei und die Protokolldatei) erstellt.

Zum Wiederherstellen einer Datenbank bis zu einem bestimmten Zeitpunkt per Dateimomentaufnahmesicherungssätzen gehen Sie folgendermaßen vor:

Starten Sie SSMS.

Öffnen Sie ein neues Abfragefenster und stellen Sie eine Verbindung mit der SQL Server-Instanz der Datenbank-Engine auf Ihrem virtuellen Azure-Computer her.

Kopieren Sie das folgende Transact-SQL-Skript, fügen Sie es in das Abfragefenster ein und führen Sie es aus. Überprüfen Sie, ob die

Production.Location-Tabelle 29.939 Zeilen hat, bevor wir sie zu einem bestimmten Zeitpunkt wiederherstellen, wenn in Schritt 4 weniger Zeilen vorhanden sind.-- Verify row count at start SELECT COUNT (*) from AdventureWorks2022.Production.Location

Kopieren Sie das folgende Transact-SQL-Skript in das Abfragefenster. Wählen Sie zwei aufeinander folgende Backup-Log-Dateien und konvertieren Sie den Dateinamen in das Datum und die Zeit, die Sie für dieses Skript benötigen. Ändern Sie die URL gemäß Ihres Speicherkontonamens und des Containers, den Sie in Abschnitt 1 angegeben haben, geben Sie die Namen der ersten und zweiten Protokollsicherungsdatei an, geben Sie die STOPAT-Zeit im Format „June 26, 2018 01:48 PM“ an und führen Sie dieses Skript anschließend aus. Dieses Skript wird einige Minuten in Anspruch nehmen.

-- restore and recover to a point in time between the times of two transaction log backups, and then verify the row count ALTER DATABASE AdventureWorks2022 SET SINGLE_USER WITH ROLLBACK IMMEDIATE; RESTORE DATABASE AdventureWorks2022 FROM URL = 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/<firstbackupfile>.bak' WITH NORECOVERY,REPLACE; RESTORE LOG AdventureWorks2022 FROM URL = 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/<secondbackupfile>.bak' WITH RECOVERY, STOPAT = 'June 26, 2018 01:48 PM'; ALTER DATABASE AdventureWorks2022 set multi_user; -- get new count SELECT COUNT (*) FROM AdventureWorks2022.Production.Location ;Überprüfen Sie die Ausgabe. Beachten Sie, dass nach der Wiederherstellung die Anzahl der Zeilen 18.389 ist, also eine Zeilenzahl zwischen Sicherung 5 und 6 ist (die Zeilenanzahl variiert).

8: Wiederherstellen als neue Datenbank aus der Protokollsicherung

In diesem Abschnitt stellen Sie eine AdventureWorks2022-Datenbank als eine neue Datenbank aus einer Sicherung einer Protokolldatei für Datei-Momentaufnahmen wieder her.

In diesem Szenario führen Sie eine Wiederherstellung auf eine SQL Server-Instanz auf einem anderen virtuellen Computer für Geschäftsanalysen und Berichterstellung aus. Die Wiederherstellung auf eine andere Instanz auf einem anderen virtuellen Computer verlagert die Arbeitsauslastung auf einen virtuellen Computer, der für diesen Zweck dediziert und der Größe angepasst ist und entfernt dessen Ressourcenanforderungen vom Transaktionssystem.

Die Wiederherstellung von einer Transaktionsprotokollsicherung mit Dateimomentaufnahme-Sicherung ist sehr schnell und ist erheblich schneller als die traditionelle Streamingsicherung. Mit dem herkömmlichen Streaming von Sicherungen müssten Sie die vollständige Datenbanksicherung, vielleicht eine differenzielle Sicherung und einige oder alle Transaktionsprotokollsicherungen (oder eine neue vollständige Datenbanksicherung) verwenden. Jedoch benötigen Sie bei Dateimomentaufnahme-Sicherungen nur die letzte Protokollsicherung (oder jede andere Protokollsicherung oder zwei angrenzende Protokollsicherungen für die Point-in-Time-Wiederherstellung auf einen Zeitpunkt zwischen zwei Zeitpunkten von Protokollsicherungen). Um es einfacher auszudrücken: Sie benötigen nur einen Momentaufnahmen-Sicherungssatz einer Protokolldatei, weil jede Momentaufnahmesicherung einer Protokolldatei eine Dateimomentaufnahme jeder Datenbankdatei (jede Datendatei und die Protokolldatei) erstellt.

Befolgen Sie folgende Schritte, um eine Datenbank auf eine neue Datenbank einer Transaktionsprotokollsicherung mithilfe einer Dateimomentaufnahme-Sicherung wiederherzustellen:

Starten Sie SSMS.

Öffnen Sie ein neues Abfragefenster, und stellen Sie eine Verbinden mit der SQL Server-Instanz der Datenbank-Engine auf einer virtuellen Azure-Maschine her.

Hinweis

Wenn es sich hierbei um einen anderen virtuellen Azure-Computer handelt, als denjenigen, den Sie für die vorherigen Abschnitte verwendet haben, stellen Sie sicher, dass Sie die Schritte in 2: Erstellen von SQL Server-Anmeldeinformationen mit einer Shared Access Signature (SAS)befolgt haben. Wenn Sie in einen anderen Container wiederherstellen möchten, führen Sie die Schritte in 1: Erstellen einer gespeicherten Zugriffsrichtlinie und von Speicher mit freigegebenem Zugriff für den neuen Container aus.

Kopieren Sie das folgende Transact-SQL-Skript in das Abfragefenster. Wählen Sie die Protokollsicherungsdatei aus, die Sie verwenden möchten. Ändern Sie die URL gemäß Ihres Speicherkontonamens und des Containers, den Sie in Abschnitt 1 angegeben haben, geben Sie den Namen der Protokollsicherungsdatei an, und führen Sie dieses Skript anschließend aus.

-- restore as a new database from a transaction log backup file RESTORE DATABASE AdventureWorks2022_EOM FROM URL = 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/<logbackupfile.bak>' WITH MOVE 'AdventureWorks2022_data' to 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/AdventureWorks2022_EOM_Data.mdf' , MOVE 'AdventureWorks2022_log' to 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/AdventureWorks2022_EOM_Log.ldf' , RECOVERY --, REPLACEÜberprüfen Sie die Ausgabe, um sicherzustellen, dass die Wiederherstellung erfolgreich war.

Stellen Sie im Objekt-Explorer eine Verbindung mit dem Azure-Speicher her.

Erweitern Sie Container. Erweitern Sie den Container, den Sie in Abschnitt 1 erstellt haben (aktualisieren Sie, falls notwendig), und überprüfen Sie, ob die neuen Daten- und Protokolldateien zusammen mit den Blobs der vorangegangenen Abschnitte im Container erscheinen.

9: Verwalten von Sicherungssätzen und Dateimomentaufnahme-Sicherungen

In diesem Abschnitt löschen Sie einen Sicherungssatz mithilfe der gespeicherten Systemprozedur sp_delete_backup (Transact-SQL). Diese gespeicherte Systemprozedur löscht die Sicherungsdatei und die Dateimomentaufnahme in jeder Datenbankdatei, die diesem Sicherungssatz zugeordnet ist.

Hinweis

Wenn Sie versuchen, einen Sicherungssatz zu löschen, indem Sie einfach die Sicherungsdatei aus dem Azure Blob Storage-Container löschen, löschen Sie nur die Sicherungsdatei selbst und die zugehörigen Datei-Momentaufnahmen bleiben bestehen. Wenn Sie vor diesem Problem stehen, verwenden Sie die Systemfunktion sys.fn_db_backup_file_snapshots (Transact-SQL) , um die URL der verwaisten Datei-Momentaufnahmen zu identifizieren und anschließend die gespeicherte Systemprozedur sp_delete_backup_file_snapshot (Transact-SQL), um jede verwaiste Datei-Momentaufnahme zu löschen. Weitere Informationen finden Sie unter Dateimomentaufnahme-Sicherungen für Datenbankdateien in Azure.

Befolgen Sie folgende Schritte, um einen Dateimomentaufnahme-Sicherungssatz zu löschen:

Starten Sie SSMS.

Öffnen Sie ein neues Abfragefenster, und stellen Sie eine Verbinden mit der SQL Server-Instanz der Datenbank-Engine auf Ihrem virtuellen Azure-Computer her (oder mit einer beliebigen SQL Server-Instanz mit Lese-/Schreibberechtigungen für diesen Container).

Kopieren Sie das folgende Transact-SQL-Skript in das Abfragefenster. Wählen Sie die Protokollsicherung aus, die Sie zusammen mit den zugehörigen Dateimomentaufnahmen löschen möchten. Ändern Sie die URL gemäß Ihres Speicherkontonamens und des Containers, den Sie in Abschnitt 1 angegeben haben, geben Sie den Namen der Protokollsicherungsdatei an, und führen Sie dieses Skript anschließend aus.

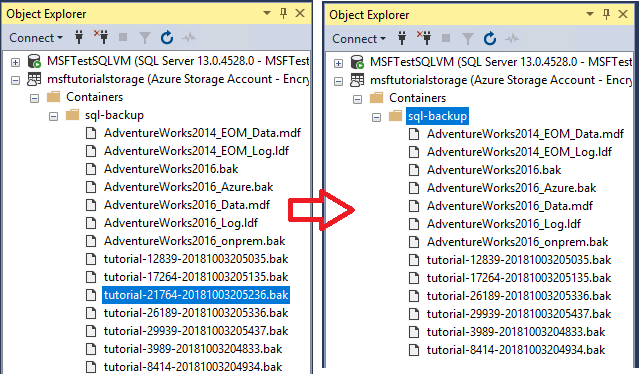

sys.sp_delete_backup 'https://<mystorageaccountname>.blob.core.windows.net/<mystorageaccountcontainername>/tutorial-21764-20181003205236.bak';Stellen Sie im Objekt-Explorer eine Verbindung mit dem Azure-Speicher her.

Erweitern Sie die Container. Erweitern Sie den Container, den Sie in Abschnitt 1 erstellt haben und stellen Sie sicher, dass die Sicherung aus Schritt 3 nicht länger im Container angezeigt wird (aktualisieren Sie den Knoten bei Bedarf).

Kopieren Sie das folgende Transact-SQL-Skript, fügen Sie es in das Abfragefenster ein, und führen Sie es anschließend aus, um sicherzustellen, dass zwei Dateimomentaufnahmen gelöscht wurden.

-- verify that two file snapshots have been removed SELECT * from sys.fn_db_backup_file_snapshots ('AdventureWorks2022');

10: Entfernen von Ressourcen

Sobald Sie dieses Tutorial beendet haben, und um Ressourcen zu sparen, stellen Sie sicher, dass Sie die in diesem Tutorial erstellte Ressourcengruppe löschen.

Um die Ressourcengruppe zu löschen, führen Sie den folgenden PowerShell-Code aus:

# Define global variables for the script

$prefixName = '<prefix name>' # should be the same as the beginning of the tutorial

# Set a variable for the name of the resource group you will create or use

$resourceGroupName=$prefixName + 'rg'

# Adds an authenticated Azure account for use in the session

Connect-AzAccount

# Set the tenant, subscription and environment for use in the rest of

Set-AzContext -SubscriptionId $subscriptionID

# Remove the resource group

Remove-AzResourceGroup -Name $resourceGroupName

Nächste Schritte

- SQL Server-Datendateien in Microsoft Azure

- Dateimomentaufnahme-Sicherungen für Datenbankdateien in Azure

- SQL Server-Sicherung über URL

- Shared Access Signatures, Teil 1: Grundlagen zum SAS-Modell

- Erstellen eines Containers

- Set Container ACL

- Get Container ACL

- Anmeldeinformationen (Datenbank-Engine)

- CREATE CREDENTIAL (Transact-SQL)

- sys.credentials (Transact-SQL)

- sp_delete_backup (Transact-SQL)

- sys.fn_db_backup_file_snapshots (Transact-SQL)

- sp_delete_backup_file_snapshot (Transact-SQL)

- Dateimomentaufnahme-Sicherungen für Datenbankdateien in Azure

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für