Schützen des DNS-Clients über HTTPS (DoH)

Ab Windows Server 2022 unterstützt der DNS-Client DNS-over-HTTPS (DoH). Wenn DoH aktiviert ist, werden DNS-Abfragen zwischen dem DNS-Client von Windows Server und dem DNS-Server über eine sichere HTTPS-Verbindung anstatt als Nur-Text übertragen. Durch Übergeben der DNS-Abfrage über eine verschlüsselte Verbindung wird sie vor einem Abfangen durch nicht vertrauenswürdige Dritte geschützt.

Konfigurieren des DNS-Clients für Unterstützung von DoH

Sie können den Windows Server-Client nur für die Verwendung von DoH konfigurieren, wenn der für die Netzwerkschnittstelle ausgewählte primäre oder sekundäre DNS-Server in der Liste der bekannten DoH-Server enthalten ist. Sie können den DNS-Client so konfigurieren, dass DoH erforderlich ist, DoH angefordert werden kann oder nur herkömmliche Nur-Text-DNS-Abfragen verwendet werden. Führen Sie die folgenden Schritte aus, um den DNS-Client für Unterstützung von DoH unter Windows Server mit Desktopbenutzeroberfläche zu konfigurieren:

Wählen Sie im Bedienfeld „Windows-Einstellungen“ Netzwerk & Internet aus.

Wählen Sie auf der Seite „Netzwerk & Internet“ Ethernet aus.

Wählen Sie auf dem Bildschirm „Ethernet“ die Netzwerkschnittstelle aus, die Sie für DoH konfigurieren möchten.

Scrollen Sie auf dem Bildschirm „Netzwerk“ nach unten zu DNS-Einstellungen, und wählen Sie die Schaltfläche Bearbeiten aus.

Wählen Sie auf dem Bildschirm „DNS-Einstellungen bearbeiten“ in der Dropdownliste für automatische oder manuelle IP-Einstellungen die Option „Manuell“ aus. Mit dieser Einstellung können Sie die bevorzugten DNS- und alternativen DNS-Server konfigurieren. Wenn die Adressen dieser Server in der Liste der bekannten DoH-Server enthalten sind, wird die Dropdownliste Bevorzugte DNS-Verschlüsselung aktiviert. Sie können zwischen den folgenden Einstellungen wählen, um die bevorzugte DNS-Verschlüsselung festzulegen:

Nur verschlüsselt (DNS über HTTPS). Wenn diese Einstellung ausgewählt wird, wird der gesamte DNS-Abfragedatenverkehr über HTTPS weitergeleitet. Diese Einstellung bietet den besten Schutz für DNS-Abfragedatenverkehr. Dies bedeutet jedoch auch, dass DNS-Auflösung nicht auftritt, wenn der DNS-Zielserver keine DoH-Abfragen unterstützen kann.

Verschlüsselt bevorzugt, unverschlüsselt zulässig. Wenn diese Einstellung ausgewählt wird, versucht der DNS-Client, DoH zu verwenden, und kehrt dann zu unverschlüsselten DNS-Abfragen zurück, wenn dies nicht möglich ist. Diese Einstellung bietet die beste Kompatibilität für DoH-fähige DNS-Server, aber Sie erhalten keine Benachrichtigungen, wenn DNS-Abfragen von DoH auf Nur-Text umgestellt werden.

Nur unverschlüsselt. Der gesamte DNS-Abfragedatenverkehr zum angegebenen DNS-Server ist unverschlüsselt. Diese Einstellung konfiguriert den DNS-Client für die Verwendung herkömmlicher Nur-Text-DNS-Abfragen.

Wählen Sie Speichern aus, um die DoH-Einstellungen auf den DNS-Client anzuwenden.

Wenn Sie die DNS-Serveradresse für einen Client mit PowerShell mithilfe des Cmdlets Set-DNSClientServerAddress konfigurieren, hängt die DoH-Einstellung davon ab, ob die Fallbackeinstellung des Servers in der Liste der bekannten DoH-Server enthalten ist. Derzeit können Sie keine DoH-Einstellungen für den DNS-Client unter Windows Server 2022 mit Windows Admin Center oder sconfig.cmd konfigurieren.

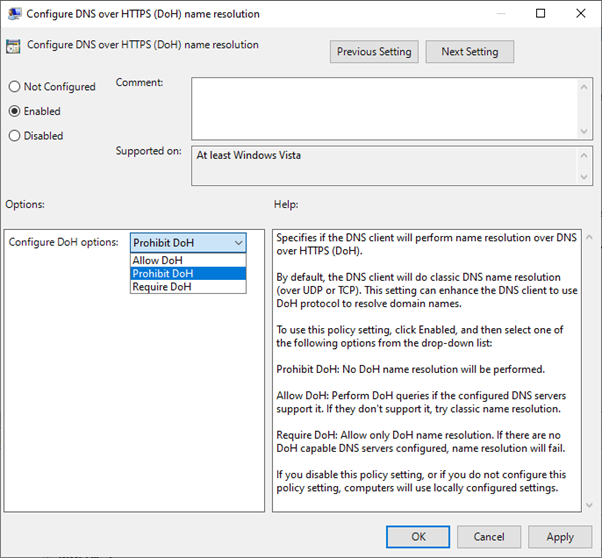

Konfigurieren von DoH über eine Gruppenrichtlinie

Zu den Einstellungen für lokale Windows Server 2022- und Domänengruppenrichtlinien gehört die Richtlinie DoH-Namensauflösung (DNS über HTTPS) konfigurieren. Sie können sie verwenden, um den DNS-Client für die Verwendung von DoH zu konfigurieren. Diese Richtlinie befindet sich im Computer Configuration\Policies\Administrative Templates\Network\DNS Client-Knoten. Wenn sie aktiviert ist, kann diese Richtlinie mit den folgenden Einstellungen konfiguriert werden:

DoH zulassen. Abfragen werden mithilfe von DoH ausgeführt, wenn die angegebenen DNS-Server das Protokoll unterstützen. Wenn die Server DoH nicht unterstützen, werden nicht verschlüsselte Abfragen ausgegeben.

DoH verbieten. Verhindert die Verwendung von DoH mit DNS-Clientabfragen.

DoH verlangen. Erfordert, dass Abfragen mit DoH ausgeführt werden. Wenn konfigurierte DNS-Server DoH nicht unterstützen, schlägt die Namensauflösung fehl.

Aktivieren Sie die Option DoH verlangen nicht für in die Domäne eingebundene Computer, da Active Directory Domain Services stark von DNS abhängig ist, weil der Windows Server-DNS-Serverdienst keine DoH-Abfragen unterstützt. Wenn DNS-Abfragedatenverkehr im Active Directory Domain Services-Netzwerk verschlüsselt werden muss, sollten Sie IPsec-basierte Verbindungssicherheitsregeln implementieren, um diesen Datenverkehr zu schützen. Weitere Informationen finden Sie unter Schützen von End-to-End-IPsec-Verbindungen mithilfe von IKEv2.

Ermitteln, welche DoH-Server in der Liste der bekannten Server enthalten sind

Im Lieferumfang von Windows Server ist eine Liste von Servern enthalten, von denen bekannt ist, dass sie DoH unterstützen.

Sie können ermitteln, welche DNS-Server in dieser Liste enthalten sind, indem Sie das PowerShell-Cmdlet Get-DNSClientDohServerAddress verwenden.

Die Standardliste der bekannten DoH-Server lautet wie folgt:

| Serverbesitzer | IP-Adressen des DNS-Servers |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad 9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Hinzufügen eines neuen DoH-Servers zur Liste der bekannten Server

Sie können der Liste der bekannten Server mithilfe des PowerShell-Cmdlets Add-DnsClientDohServerAddress neue DoH-Server hinzufügen. Geben Sie die URL der DoH-Vorlage an, und geben Sie an, ob Sie zulassen, dass der Client auf eine unverschlüsselte Abfrage zurückgreifen kann, wenn die sichere Abfrage fehlschlägt. Die Syntax des Befehls lautet wie folgt:

Add-DnsClientDohServerAddress -ServerAddress '<resolver-IP-address>' -DohTemplate '<resolver-DoH-template>' -AllowFallbackToUdp $False -AutoUpgrade $True

Verwenden der Namensauflösungs-Richtlinientabelle mit DoH

Sie können die Namensauflösungs-Richtlinientabelle (Name Resolution Policy Table, NRPT) verwenden, um Abfragen für einen bestimmten DNS-Namespace für die Verwendung eines bestimmten DNS-Servers zu konfigurieren. Wenn bekannt ist, dass der DNS-Server DoH unterstützt, werden Abfragen im Zusammenhang mit dieser Domäne mithilfe von DoH und nicht unverschlüsselt ausgeführt.