Anmerkung

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen, dich anzumelden oder die Verzeichnisse zu wechseln.

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen , die Verzeichnisse zu wechseln.

In diesem Artikel wird erläutert, wie Sie die Gated-Bereitstellung für Kubernetes-Cluster mit Microsoft Defender für Container aktivieren und konfigurieren.

Die Gated-Bereitstellung erzwingt Sicherheitsrichtlinien für Container-Images während der Bereitstellung mithilfe von Schwachstellen-Scan-Ergebnissen aus unterstützten Registries – Azure Container Registry (ACR), Amazon Elastic Container Registry (ECR) und Google Artifact Registry. Es arbeitet mit dem Kubernetes-Zulassungscontroller zusammen, um Bilder auszuwerten, bevor der Cluster sie zulässt.

Voraussetzungen

| Anforderung | Details |

|---|---|

| Defender-Plan | Aktivieren Sie Defender für Container sowohl in der Containerregistrierung als auch in Kubernetes-Clusterabonnements/-Konten. Wichtig: Wenn sich Ihre Containerregistrierung und Ihr Kubernetes-Cluster in verschiedenen Azure-Abonnements (oder AWS-Konten/GCP-Projekten) befinden, müssen Sie den Defender for Containers-Plan und relevante Erweiterungen für beide Cloudkonten aktivieren. |

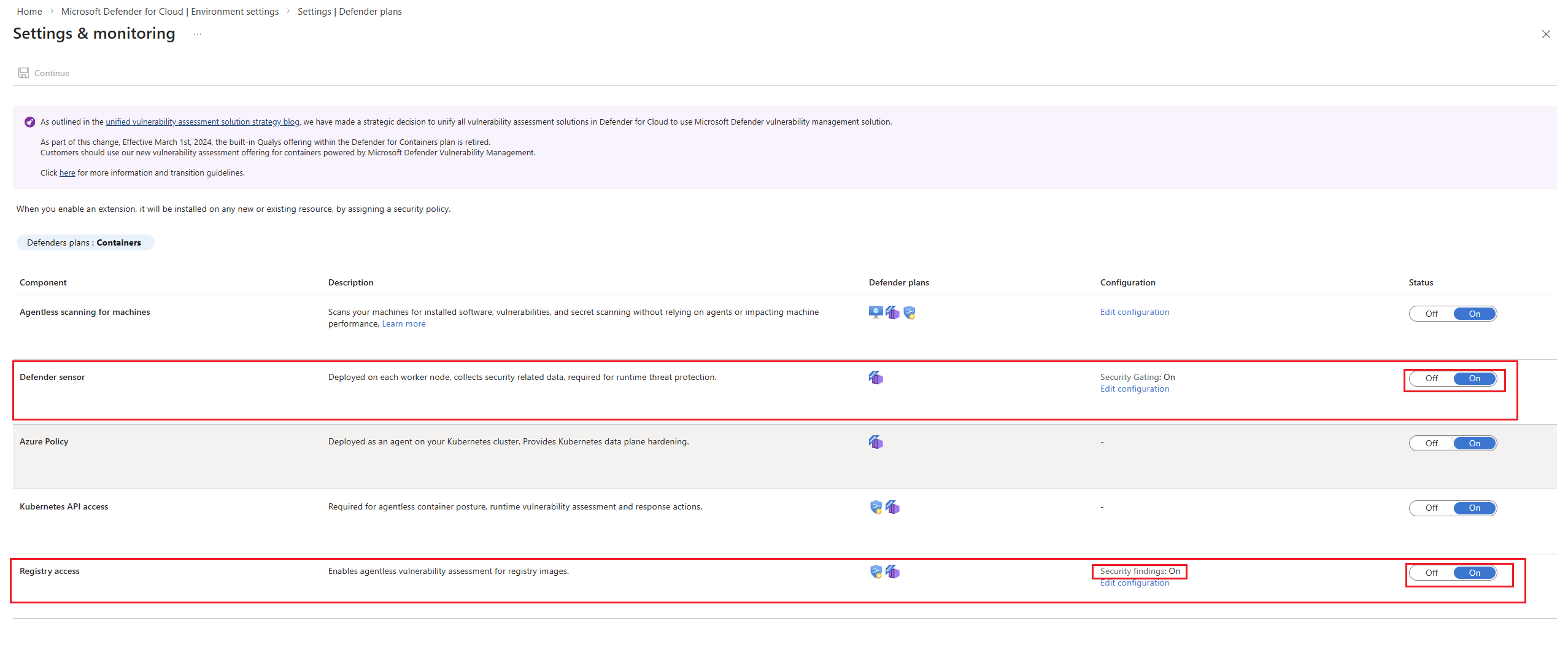

| Planen von Erweiterungen | Defender-Sensor, Sicherheitsbeschränkung, Sicherheitsergebnisse und Registrierungszugriff. Sie können diese Planerweiterungen in der Planeinstellung von Defender for Containers aktivieren oder deaktivieren. Sie sind standardmäßig in neuen Defender für Containerumgebungen aktiviert. |

| Kubernetes-Clusterunterstützung | AKS, EKS, GKE - Version 1.31 oder höher. |

| Registrierungsunterstützung | Verwenden Sie Azure Container Registry (ACR), Amazon Elastic Container Registry (ECR) oder Google Artifact Registry. |

| Erlaubnisse | Erstellen oder ändern Sie Gated-Bereitstellungsrichtlinien mit der Mandantenberechtigung „Sicherheitsadministrator“ oder höher. Zeigen Sie diese mit der Mandantenberechtigung „Sicherheitsleseberechtigt“ oder höher an. |

Aktivieren Sie die Gated-Bereitstellung und erstellen Sie eine Sicherheitsregel

Schritt 1: Aktivieren erforderlicher Planerweiterungen

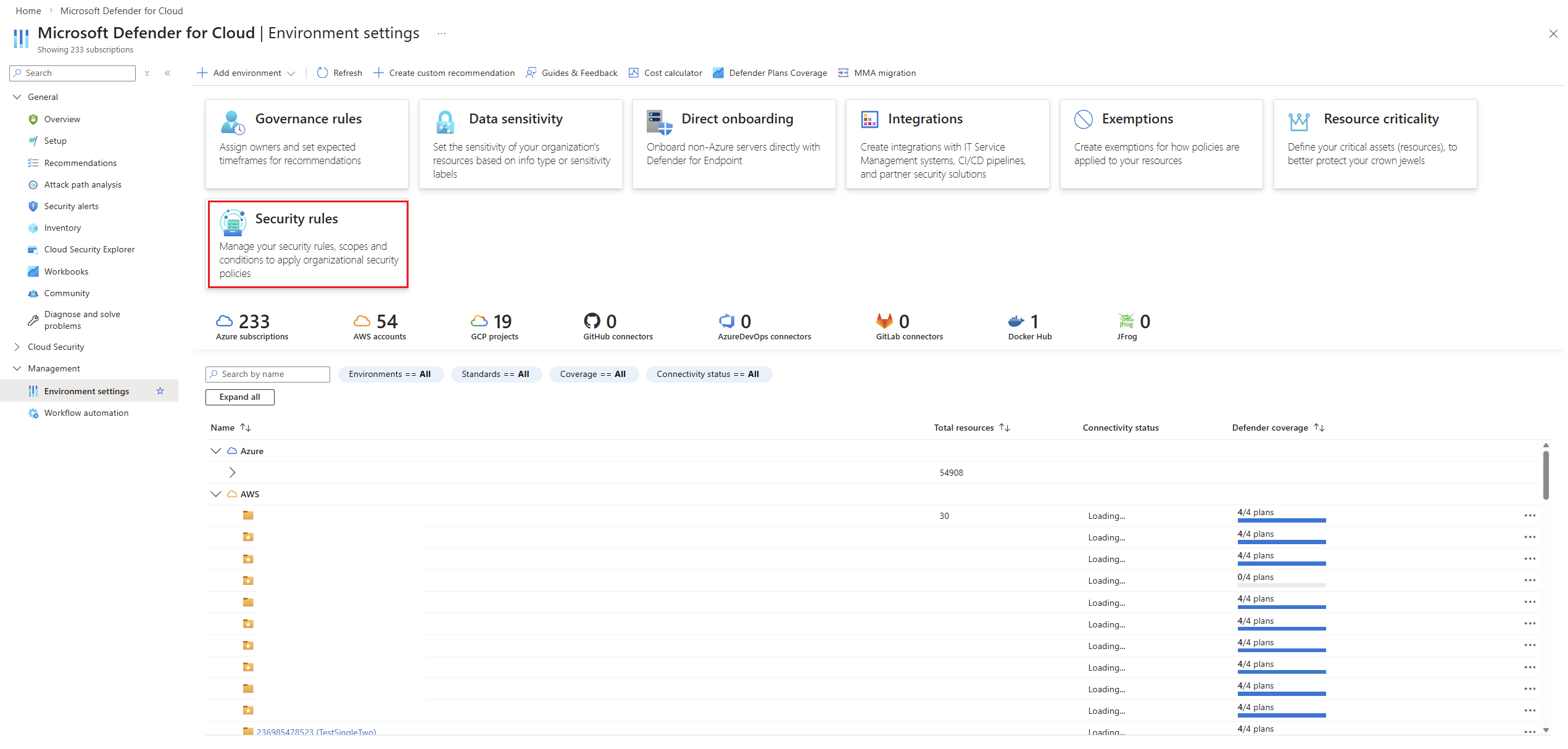

Wechseln Sie zu Microsoft Defender für Cloud>Umgebungseinstellungen.

Wählen Sie das relevante Abonnement, das AWS-Konto oder das GCP-Projekt aus.

Aktivieren Sie unter Einstellungen und Überwachung die folgenden Umschaltflächen:

-

Defender Sensor

- Sicherheitsbeschränkung

-

Registrierungszugriff

- Sicherheitsergebnisse

-

Defender Sensor

Schritt 2: Zugriffssicherheitsregeln

Wechseln Sie in den Umgebungseinstellungen zur Kachel "Sicherheitsregeln" .

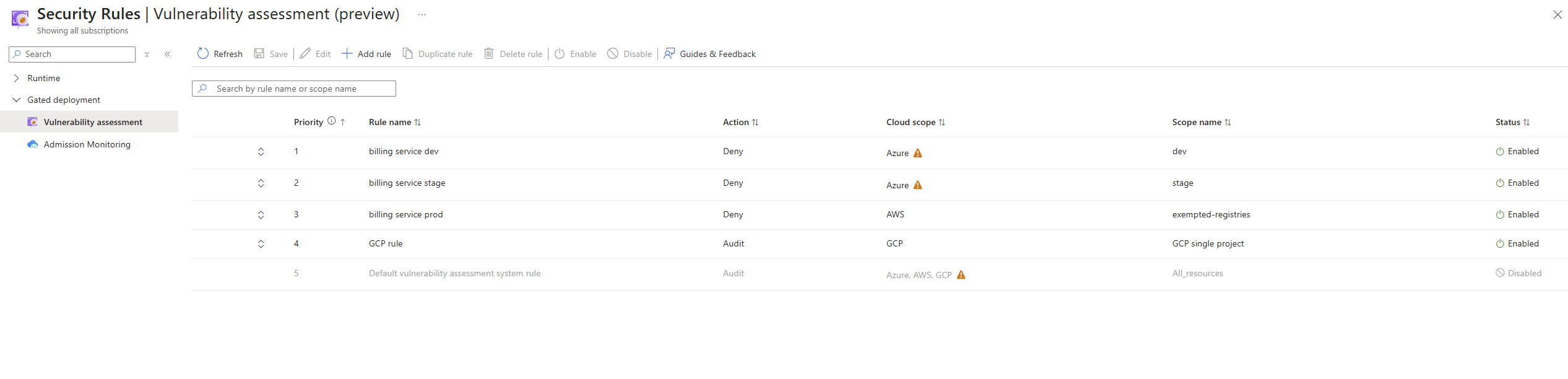

Wählen Sie die Registerkarte "Sicherheitsrisikobewertung " aus.

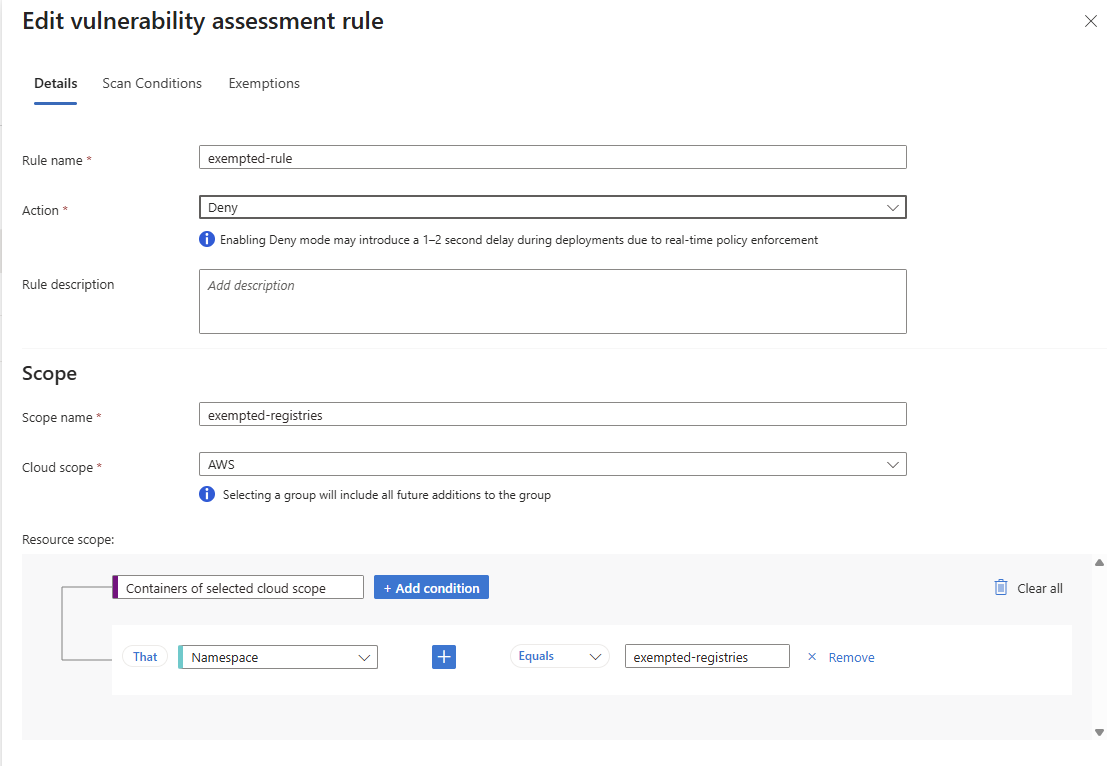

Schritt 3: Erstellen einer neuen Regel

Hinweis

Nachdem Sie die Defender-Pläne und die erforderlichen Erweiterungen aktiviert haben, erstellt das Portal standardmäßig eine Überwachungsregel, die Bilder mit hohen oder kritischen Sicherheitsrisiken kennzeichnet.

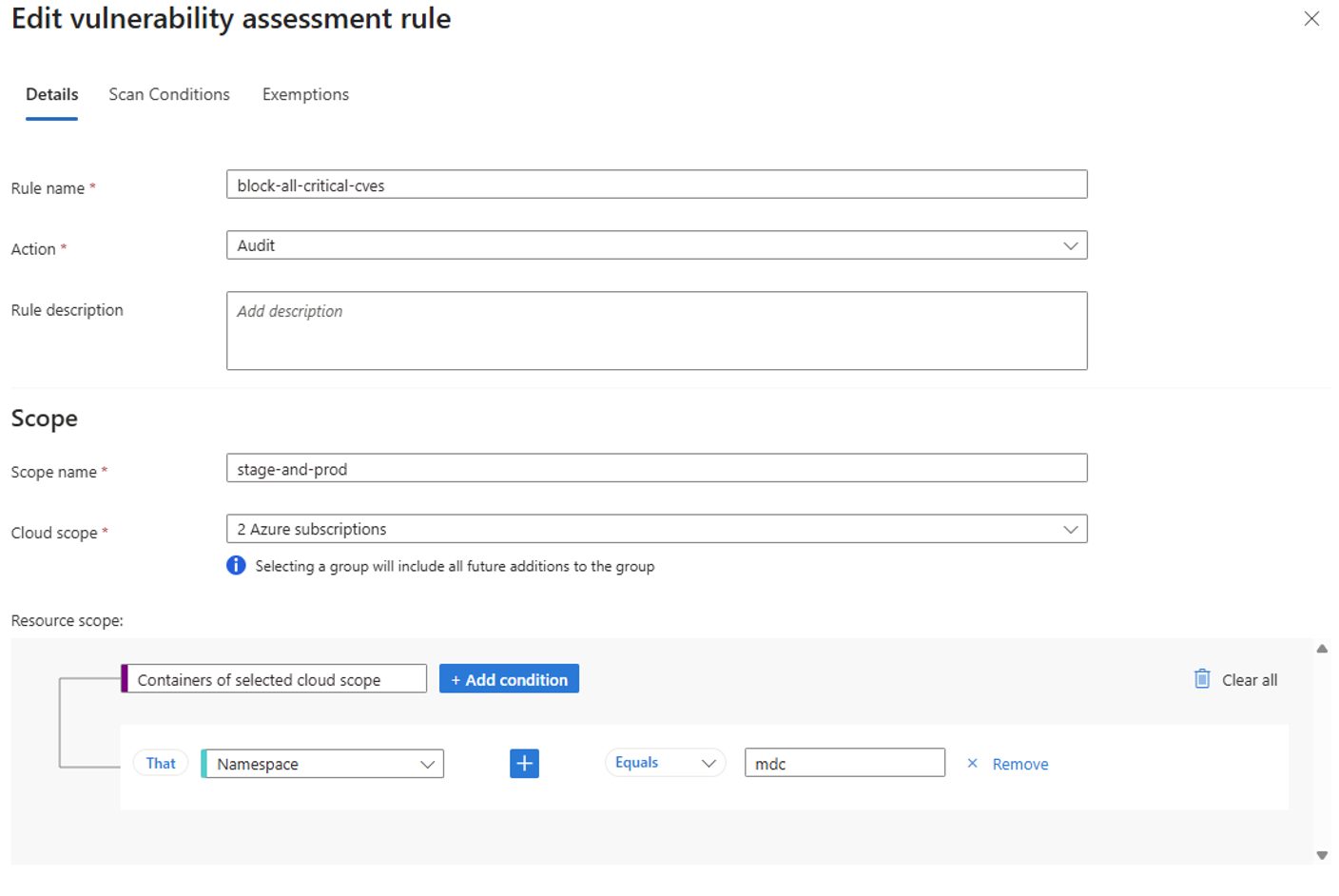

- Wählen Sie Regel hinzufügen aus.

- Füllen Sie die folgenden Felder aus:

| Feld | Beschreibung |

|---|---|

| Regelname | Ein eindeutiger Name für die Regel |

| Maßnahme | Wählen Sie "Überwachen" oder "Ablehnen" aus. |

| Bereichsname | Ein Etikett für den Geltungsbereich |

| Cloud-Umfang | Azure-Abonnement, AWS-Konto oder GCP-Projekt auswählen |

| Ressourcenrahmen | Wählen Sie aus Cluster, Namespace, Pod, Bereitstellung, Image, Bezeichnungsauswahl |

| Passende Kriterien | Wählen Sie eine der folgenden Optionen aus: „Gleich“, „Beginnt mit“, „Endet mit“, „Enthält“, „Nicht gleich“. |

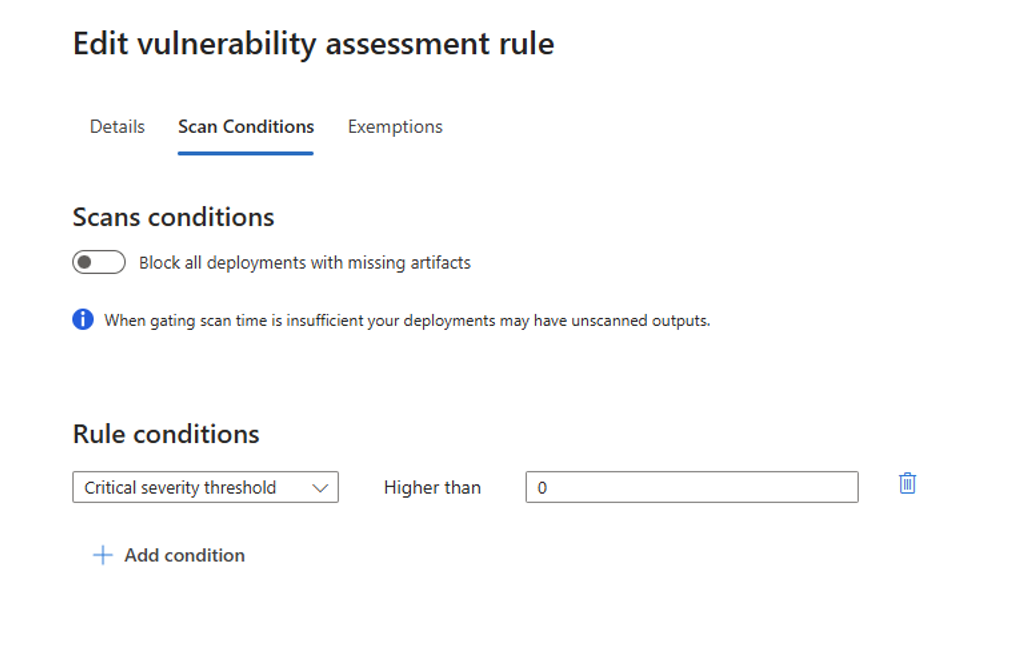

Schritt 4: Definieren von Bedingungen

Geben Sie unter Scankonfigurationen Folgendes an:

- Auslöserregelbedingungen: Wählen Sie die Schweregrade für Sicherheitsanfälligkeiten oder bestimmten CVE-IDs aus.

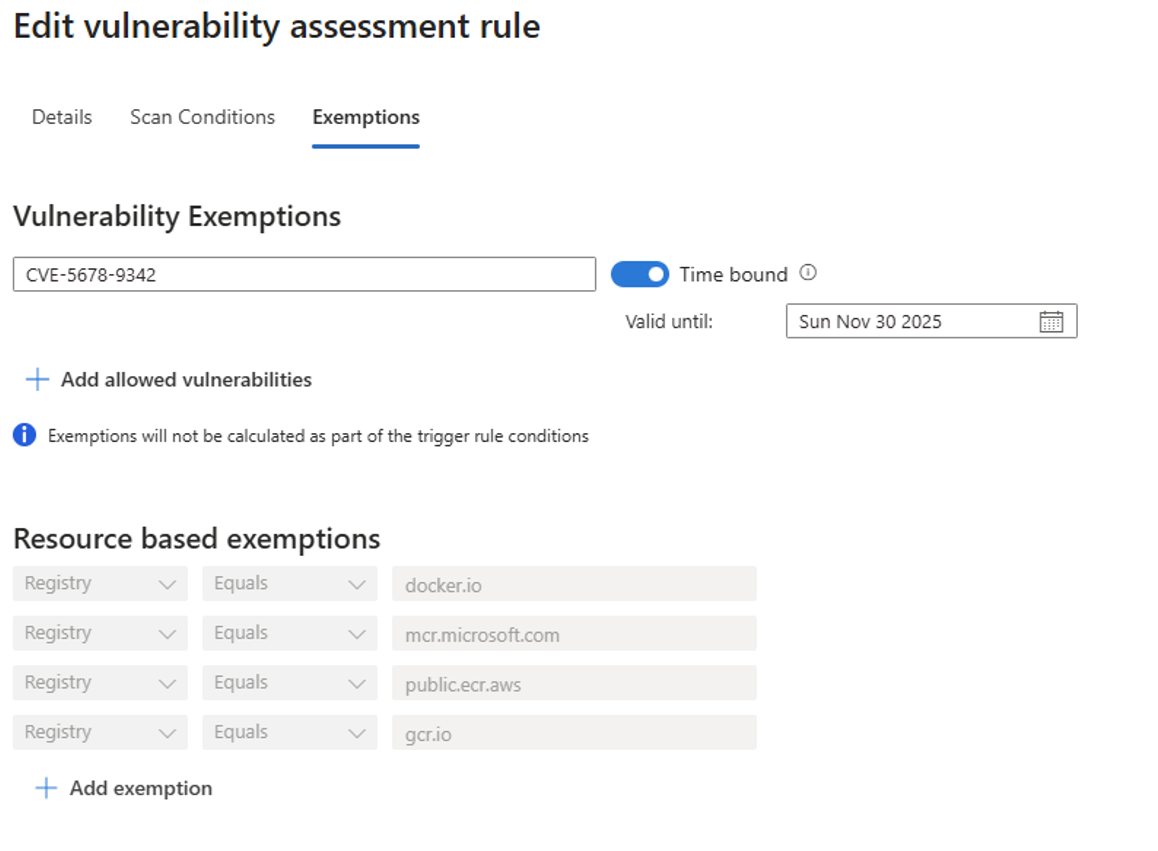

Schritt 5: Definieren von Ausnahmen

Ausnahmen ermöglichen es vertrauenswürdigen Ressourcen, Zugangsregeln zu umgehen.

Unterstützte Ausnahmetypen

| Typ | Beschreibung |

|---|---|

| CVE | Spezifische Sicherheitsrisiko-ID |

| Einsatz | Gezielte Bereitstellung |

| Bild | Spezifischer Bilddigest |

| Namespace | Kubernetes-Namespace |

| Pod | Spezifischer Pod |

| Registratur | Containerregistrierung |

| Repository | Bilder-Repository |

Übereinstimmende Kriterien

- Equals

- Starts With

- Endet mit

- Enthält

Zeitgebundene Konfiguration

| State | Verhalten |

|---|---|

| Standard | Ausschluss ist unbegrenzt |

| Time-Bound aktiviert | Ein Datumsauswahlfeld erscheint. Der Ausschluss läuft am Ende des ausgewählten Tages ab. |

Konfigurieren von Ausnahmen während der Regelerstellung. Sie gelten für Auditierungs- und Ablehnungsregeln.

Schritt 6: Fertigstellen und Speichern

- Überprüfen Sie die Regelkonfiguration.

- Um die Regel zu speichern und zu aktivieren, wählen Sie "Regel hinzufügen" aus.

Konfiguration des Verweigerungsmodus

Der Deny-Modus kann aufgrund der Erzwingung von Echtzeitrichtlinien eine Verzögerung von ein bis zwei Sekunden bei Bereitstellungen einführen. Wenn Sie " Ablehnen " als Aktion auswählen, wird eine Benachrichtigung angezeigt.

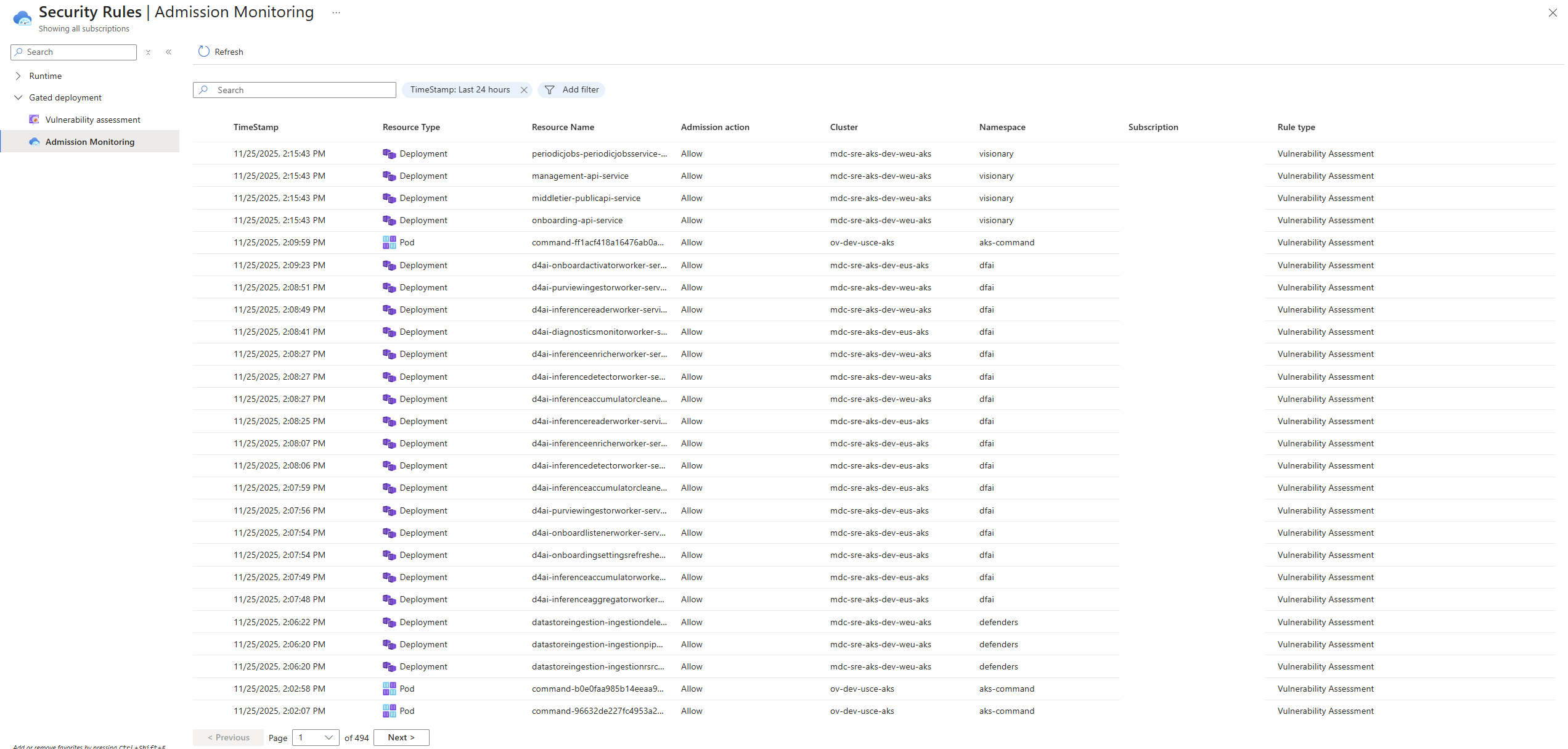

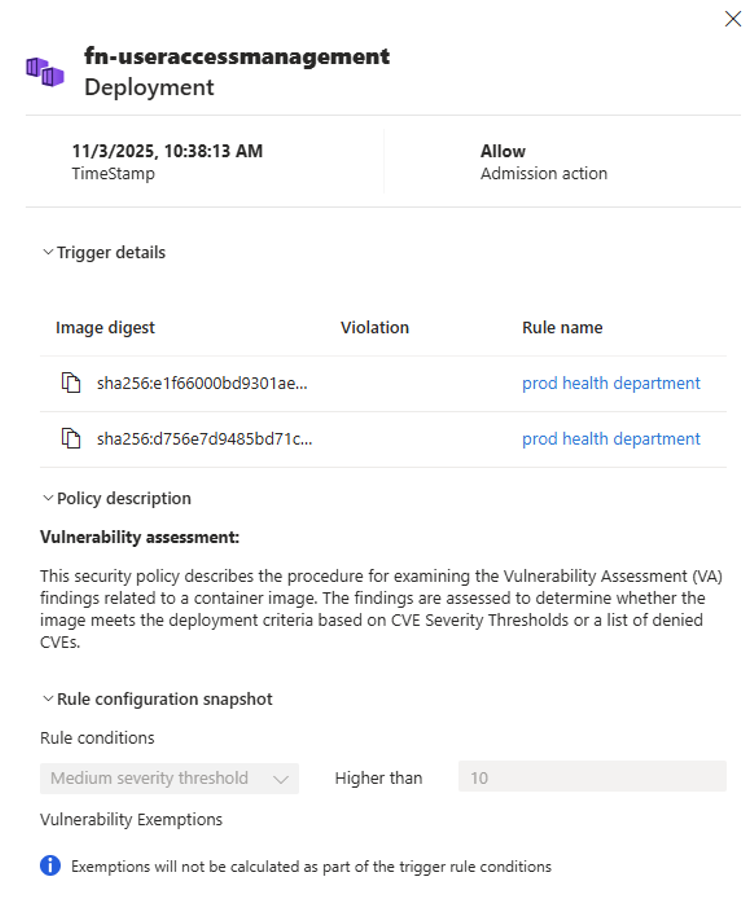

Zulassungsüberwachung

Gated Deployment-Ereignisse werden in der Ansicht "Zulassungsüberwachung " in Defender für Cloud angezeigt. Diese Ansicht bietet Einblicke in Regelauswertungen, ausgelöste Aktionen und betroffene Ressourcen. Verwenden Sie diese Ansicht, um Überwachungs- und Ablehnungsentscheidungen in Ihren Kubernetes-Clustern nachzuverfolgen.

Anzeigen von Ereignisdetails

Um ein bestimmtes Zulassungsereignis zu untersuchen, wählen Sie es aus der Liste aus. Ein Detailbereich wird geöffnet, in dem Folgendes angezeigt wird:

- Zeitstempel und Zugangsaktion: Wann das Ereignis aufgetreten ist und ob es zugelassen oder abgelehnt wurde

- Angaben zum Trigger: Der Container-Image-Digest, alle erkannten Verstöße und der Regelname, der ausgelöst wurde

- Richtlinienbeschreibung: Die Richtlinie und Kriterien für die Sicherheitsrisikobewertung, die für die Auswertung verwendet werden

- Momentaufnahme der Regelkonfiguration: Die spezifischen Bedingungen und Ausnahmen, die angewendet wurden

Bewährte Methoden für den Regelentwurf

- Starten Sie mit dem Überwachungsmodus, um die Auswirkungen zu überwachen, bevor Sie den Verweigerungsmodus erzwingen.

- Definieren Sie die Bereichsregeln eng (z. B. nach Namespace oder Bereitstellung), um die Zahl der falsch-positiven Ergebnisse zu reduzieren.

- Verwenden Sie zeitgebundene Ausnahmen, um kritische Workflows zu entsperren und gleichzeitig die Aufsicht aufrechtzuerhalten.

- Überprüfen Sie regelmäßig die Regelaktivitäten in der Ansicht "Zulassungsüberwachung", um die Durchsetzungsstrategie zu verfeinern.

Sicherheitsregel für ein Gated Deployment deaktivieren oder löschen

Deaktivieren einer Sicherheitsregel für Gated-Bereitstellungen

- Wählen Sie im Bereich "Einstellungen für Microsoft Defender for Cloud Environment"Die Sicherheitsregeln aus.

- Wählen Sie Bewertung der Sicherheitsanfälligkeit aus, um eine Liste der definierten Sicherheitsregeln für Gated-Bereitstellungen anzuzeigen.

- Wählen Sie eine Sicherheitsregel und dann "Deaktivieren" aus.

Löschen einer Sicherheitsregel für Gated-Bereitstellungen

- Wählen Sie im Bereich "Einstellungen für Microsoft Defender for Cloud Environment"Die Sicherheitsregeln aus.

- Wählen Sie die Sicherheitsrisikobewertung aus, um eine Liste der definierten Sicherheitsregeln anzuzeigen.

- Wählen Sie eine Sicherheitsregel und dann "Löschen" aus.

Verwandte Inhalte

Ausführlichere Anleitungen und Support finden Sie in der folgenden Dokumentation:

Übersicht: Gesteuerte Bereitstellung von Container-Images in einem Kubernetes-Cluster

Einführung in das Feature, seine Vorteile, wichtige Funktionen und seine FunktionsweiseHäufig gestellte Fragen: Gated-Bereitstellung in Defender for Containers

Antworten auf allgemeine Kundenfragen zum Verhalten und zur Konfiguration von gesteuerten BereitstellungenHandbuch zur Problembehandlung: Gated Deployment and Developer Experience

Helfen Sie beim Beheben von Onboarding-Problemen, Bereitstellungsfehlern und bei der Interpretation von entwicklerbezogenen Nachrichten.