Anmerkung

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen, dich anzumelden oder die Verzeichnisse zu wechseln.

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen , die Verzeichnisse zu wechseln.

Dieser Artikel enthält Informationen zum verwalteten virtuellen Netzwerk in Azure Synapse Analytics.

Verwaltetes virtuelles Arbeitsbereichsnetzwerk

Bei der Erstellung Ihres Azure Synapse workspace können Sie ihn mit einem Microsoft Azure Virtual Network verknüpfen. Das mit Ihrem Arbeitsbereich verknüpfte virtuelle Netzwerk wird von Azure Synapse verwaltet. Dieses virtuelle Netzwerk wird als verwaltetes virtuelles Arbeitsbereichsnetzwerk bezeichnet.

Das virtuelle Netzwerk für den verwalteten Arbeitsbereich bietet Ihnen auf vier Arten einen Mehrwert:

- Mit einem verwalteten virtuellen Arbeitsbereichsnetzwerk können Sie die Verwaltung des virtuellen Netzwerks an Azure Synapse auslagern.

- Sie müssen keine NSG-Eingangsregeln für Ihre eigenen virtuellen Netzwerke konfigurieren, um eingehenden Azure Synapse-Verwaltungsdatenverkehr für Ihr virtuelles Netzwerk zuzulassen. Sind diese NSG-Regeln nicht korrekt konfiguriert, kommt es zu Dienstunterbrechungen für Kunden.

- Sie müssen für Lastspitzen kein Subnetz für Ihre Spark-Cluster erstellen.

- Das verwaltete virtuelle Arbeitsbereichsnetzwerk schützt zusammen mit verwalteten privaten Endpunkten vor Datenexfiltration. In einem Arbeitsbereich, der mit einem verwalteten virtuellen Arbeitsbereichsnetzwerk verknüpft ist, können nur verwaltete private Endpunkte erstellt werden.

Durch die Erstellung eines Arbeitsbereichs mit einem verknüpften verwalteten virtuellen Arbeitsbereichsnetzwerk wird sichergestellt, dass der Arbeitsbereich im Netzwerk von anderen Arbeitsbereichen isoliert ist. Azure Synapse bietet in einem Arbeitsbereich verschiedene Analysefunktionen: Datenintegration, serverloser Apache Spark-Pool, dedizierter SQL-Pool und serverloser SQL-Pool.

Wenn Ihr Arbeitsbereich über ein verwaltetes virtuelles Arbeitsbereichsnetzwerk verfügt, werden Datenintegrations- und Spark-Ressourcen darin bereitgestellt. Ein verwaltetes virtuelles Arbeitsbereichsnetzwerk bietet für Spark-Aktivitäten auch eine Isolation auf Benutzerebene, da sich jeder Spark-Cluster in einem eigenen Subnetz befindet.

Dedicated SQL-Pool und Serverless SQL-Pool sind mandantenfähige Funktionalitäten und befinden sich daher außerhalb des Managed Workspace Virtual Network. Für die arbeitsbereichsinterne Kommunikation mit dediziertem SQL-Pool und serverlosem SQL-Pool werden private Azure-Links verwendet. Diese privaten Links werden automatisch erstellt, wenn Sie einen Arbeitsbereich mit einem verknüpften verwalteten virtuellen Arbeitsbereichsnetzwerk erstellen.

Wichtig

Sie können diese Arbeitsbereichskonfiguration nicht mehr ändern, nachdem der Arbeitsbereich erstellt wurde. Sie können z.B. einen Arbeitsbereich, dem kein Managed Workspace Virtual Network zugeordnet ist, nicht rekonfigurieren und ihm ein virtuelles Netzwerk zuordnen. Genauso wenig können Sie einen Arbeitsbereich, dem ein verwaltetes virtuelles Netzwerk zugeordnet ist, neu konfigurieren und das virtuelle Netzwerk davon abkoppeln.

Erstellen eines Azure Synapse workspace mit einem verwalteten virtuellen Arbeitsbereichsnetzwerk

Registrieren Sie den Netzwerkressourcenanbieter, falls dies noch nicht geschehen ist. Durch Registrieren eines Ressourcenanbieters wird Ihr Abonnement für die Verwendung mit dem Ressourcenanbieter konfiguriert. Wählen Sie in der Liste der Ressourcenanbieter Microsoft.Network aus, wenn Sie die Registrierung durchführen.

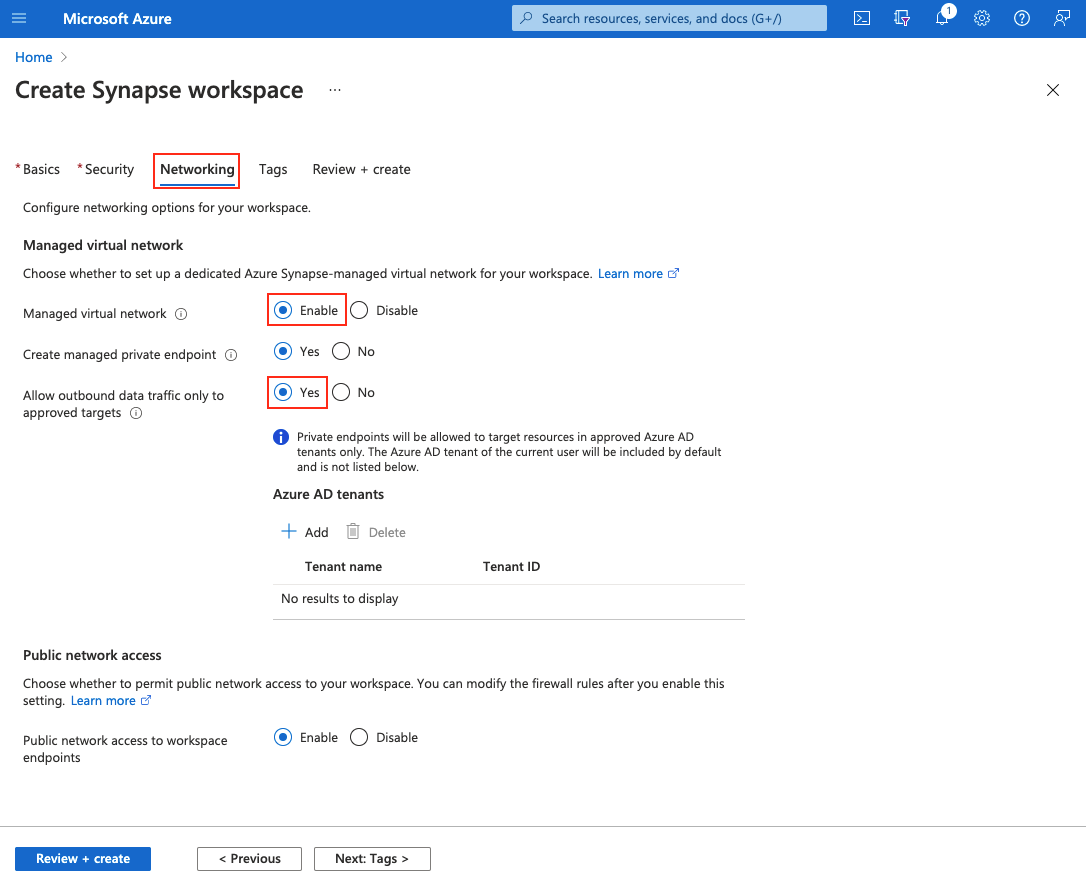

Wenn Sie einen Azure Synapse workspace mit einem verknüpften verwalteten virtuellen Arbeitsbereichsnetzwerk erstellen möchten, wählen Sie im Azure-Portal die Registerkarte Netzwerk aus, und aktivieren Sie das Kontrollkästchen Verwaltetes VNET aktivieren.

Ist das Kontrollkästchen deaktiviert, wird Ihr Arbeitsbereich nicht mit einem virtuellen Netzwerk verknüpft.

Wichtig

Sie können private Links nur in einem Arbeitsbereich mit verwaltetem virtuellem Arbeitsbereichsnetzwerk verwenden.

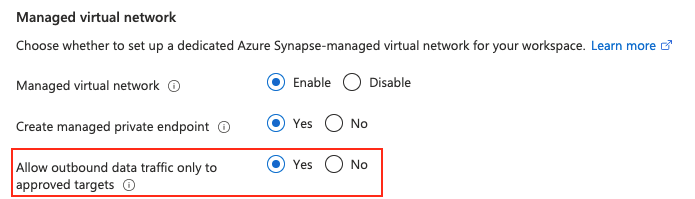

Nachdem Sie die Entscheidung für die Zuordnung eines verwalteten virtuellen Arbeitsbereichsnetzwerks zu Ihrem Arbeitsbereich getroffen haben, können Sie den Schutz vor Datenexfiltration einrichten. Lassen Sie hierfür ausgehende Verbindungen vom verwalteten virtuellen Arbeitsbereichsnetzwerk nur zu genehmigten Zielen zu, indem Sie verwaltete private Endpunkte verwenden. Wählen Sie Ja aus, um ausgehenden Datenverkehr aus dem verwalteten virtuellen Arbeitsbereichsnetzwerk zu Zielen auf den Weg über verwaltete private Endpunkte zu beschränken.

Wählen Sie Nein aus, um für den Arbeitsbereich ausgehenden Datenverkehr zu beliebigen Zielen zuzulassen.

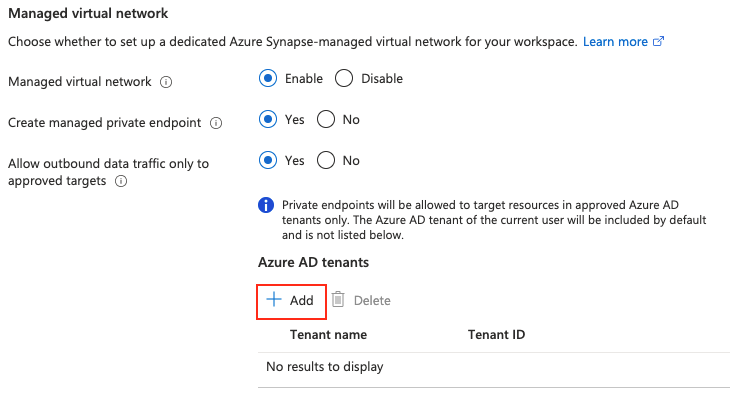

Sie können die Ziele, für die verwaltete private Endpunkte erstellt werden, auch über Ihren Azure Synapse-Arbeitsbereich steuern. Standardmäßig sind Managed Private Endpunkte zu Ressourcen im selben Microsoft Entra ID Mandant, zu dem Ihr Abonnement gehört, möglich. Wenn Sie einen verwalteten privaten Endpunkt für eine Ressource in einem anderen Microsoft Entra ID-Mandanten erstellen möchten als dem, zu dem Ihr Abonnement gehört, dann können Sie diesen Microsoft Entra ID-Mandanten durch Auswahl von + Hinzufügen hinzufügen. Sie können entweder den Microsoft Entra ID-Mandanten aus der Dropdown-Liste auswählen oder die Microsoft Entra ID-Mandanten-ID manuell eingeben.

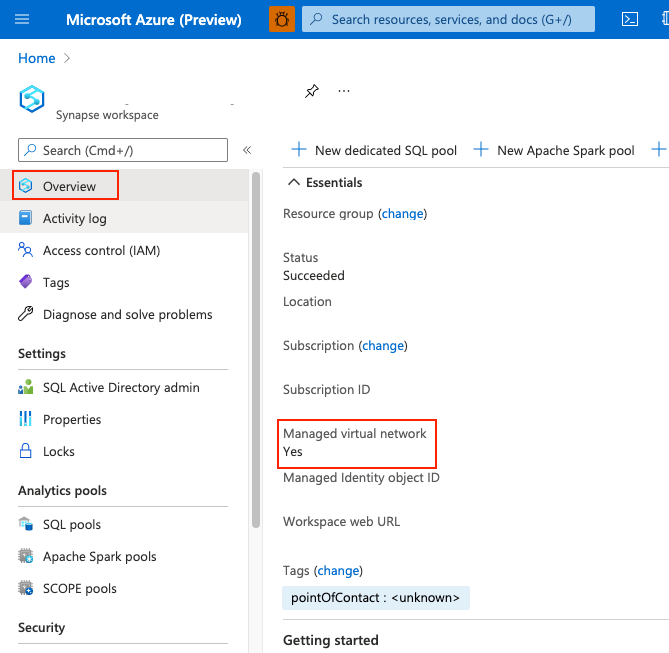

Nach der Erstellung des Arbeitsbereichs können Sie überprüfen, ob Ihr Azure Synapse workspace mit einem verwalteten virtuellen Arbeitsbereichsnetzwerk verknüpft ist. Wählen Sie hierfür im Azure-Portal die Option Übersicht aus.

Integration Runtime Verhalten mit Managed Virtual Network und Schutz vor Datenexfiltration

Wenn ein Azure Synapse-Arbeitsbereich mit aktiviertem Managed Virtual Network und Data Exfiltration Protection (DEP) erstellt wird, sind die Datenbewegung und der externe Datenzugriff darauf ausgelegt, über die Managed Virtual Network Integration Runtime (VNET IR) zu laufen.

Die Verwendung von VNET IR stellt folgendes sicher:

Der Datenzugriff wird über die Grenze des verwalteten virtuellen Netzwerks weitergeleitet.

Ausgehende Verbindungen sind auf genehmigte Ziele beschränkt

Verwaltete private Endpunkte werden für den Zugriff auf externe Ressourcen verwendet.

DEP-Sicherheitskontrollen werden konsistent für Pipelineaktivitäten und Datenvorgänge erzwungen.

In DEP-aktivierten Arbeitsbereichen sollte VNET IR für Pipelines, verknüpfte Dienste und Aktivitäten verwendet werden, die auf externe Datenquellen zugreifen.

Hinweis

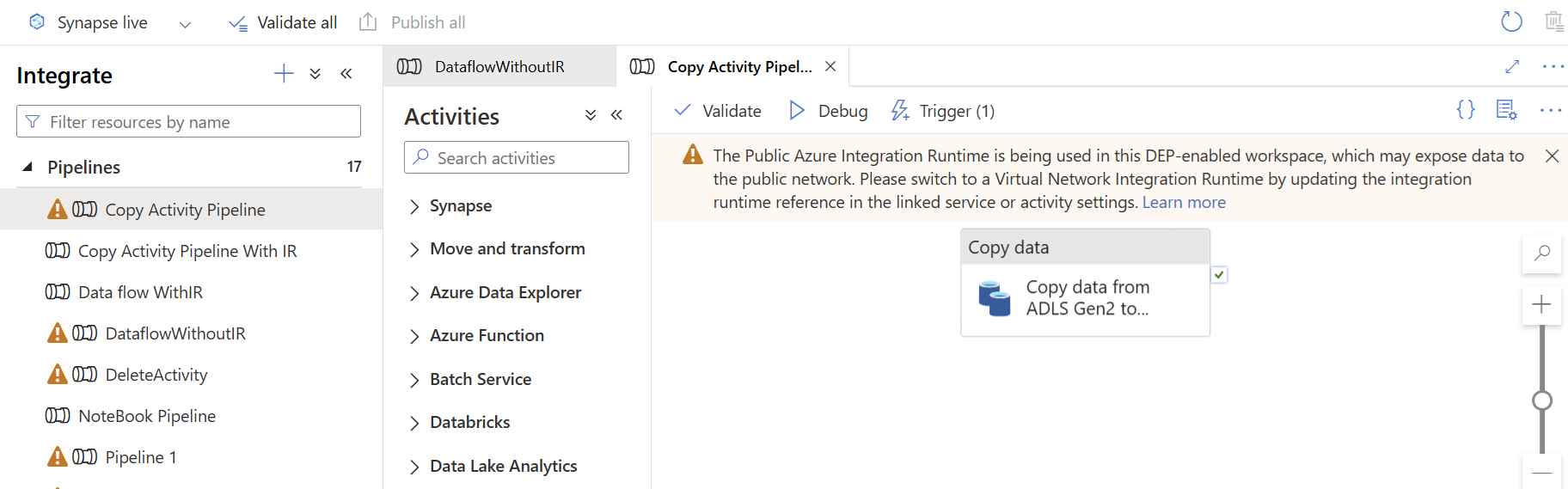

In bestimmten Szenarien kann ein DEP-aktivierter Arbeitsbereich aufgrund eines bekannten Produktionsproblems Artefakten (wie z. B. Pipelines, verknüpften Diensten oder Aktivitäten) dennoch die Möglichkeit bieten, auf eine öffentliche Azure Integration Runtime (Azure IR) zu verweisen. Azure IR kann über öffentliche Netzwerkpfade auf Datenquellen zugreifen, die nicht mit dem vorgesehenen Datenexfiltrationsschutzmodell übereinstimmen.

Kunden sollten die Verweise auf die Integration Runtime in DEP-aktivierten Arbeitsbereichen überprüfen und sie aktualisieren, um die Managed Virtual Network Integration Runtime zu verwenden. Warnungsindikatoren können in der Synapse-Benutzeroberfläche angezeigt werden, wenn auf Azure IR in einem DEP-aktivierten Arbeitsbereich verwiesen wird.

Für Webhook-Aktivitäten kann die Integration Runtime über den Tag enable_webhookonir im Arbeitsbereich aktiviert werden, woraufhin ein VNET IR in der Benutzeroberfläche ausgewählt werden kann.

Wenn der Zugriff auf öffentliche Netzwerke erforderlich ist, verwenden Sie einen Arbeitsbereich ohne DEP, anstatt Azure IR mit einem DEP-aktivierten Arbeitsbereich zu mischen.

Verwandte Inhalte

- Erstellen Sie einen Azure Synapse workspace.

- Informieren Sie sich ausführlicher über verwaltete private Endpunkte.

- Erstellen Sie verwaltete private Endpunkte zu Ihren Datenquellen