Entschärfen von Angriffen auf Anmeldeinformationen in Azure AD B2C mit Smart Lockout

Angriffe auf Anmeldeinformationen führen zu nicht autorisiertem Zugriff auf Ressourcen. Benutzerkennwörter müssen ausreichend komplex sein. Azure AD B2C verfügt über Methoden zur Entschärfung von Angriffen auf Anmeldeinformationen. Die Entschärfung umfasst die Erkennung von Brute-Force-Angriffen auf Anmeldeinformationen und von Wörterbuchangriffen. Azure Active Directory B2C (Azure AD B2C) analysiert die Integrität von Anforderungen anhand verschiedener Signale. Azure AD B2C kann auf intelligente Weise zwischen vorgesehenen Benutzern und Hackern oder Botnetzen unterscheiden.

Funktionsweise von Smart Lockout

Azure AD B2C verwendet eine ausgereifte Strategie zum Sperren von Konten. Die Konten werden basierend auf der IP-Adresse der Anforderung und den eingegebenen Kennwörtern gesperrt. Die Dauer der Sperre wird zudem gemäß der Wahrscheinlichkeit erhöht, dass es sich um einen Angriff handelt. Nachdem ein Kennwort 10 Mal (der Standardschwellenwert für fehlgeschlagene Versuche) erfolglos eingegeben wurde, kommt es zu einer Sperre von einer Minute. Bei der nächsten fehlgeschlagenen Anmeldung nach der Entsperrung des Kontos (d. h., nachdem das Konto nach Ablauf des Sperrzeitraums automatisch vom Dienst entsperrt wurde) erfolgt eine weitere Sperre von 1 Minute für jede fehlgeschlagene Anmeldung. Die wiederholte Eingabe desselben oder eines ähnlichen Kennworts wird nicht als mehrere erfolglose Anmeldungen gezählt.

Hinweis

Dieses Feature wird von Benutzerflows, benutzerdefinierten Richtlinien und ROPC-Flows unterstützt. Das Feature ist standardmäßig aktiviert, sodass Sie es nicht in Ihren Benutzerflows oder benutzerdefinierten Richtlinien konfigurieren müssen.

Entsperren von Konten

Die ersten 10 Sperrzeiträume sind eine Minute lang. Die nächsten 10 Sperrzeiträume sind etwas länger, und die Dauer wird jeweils nach 10 Sperrzeiträumen verlängert. Der Zähler für die Kontosperrung wird nach einer erfolgreichen Anmeldung auf null zurückgesetzt, wenn das Konto nicht gesperrt ist. Sperrzeiträume können bis zu fünf Stunden dauern. Benutzer müssen warten, bis die Sperrdauer abgelaufen ist. Der Benutzer kann die Sperre jedoch mithilfe des Self-Service-Kennwortzurücksetzungsflows aufheben.

Verwalten von Smart Lockout-Einstellungen

So verwalten Sie Smart Lockout-Einstellungen, einschließlich des Sperrschwellenwerts:

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Wählen Sie im linken Menü die Option Azure AD B2C aus. Oder wählen Sie Alle Dienste aus, suchen Sie nach dem Eintrag Azure AD B2C, und wählen Sie ihn aus.

Wählen Sie unter Sicherheit die Option Authentifizierungsmethoden (Vorschau) und dann Kennwortschutz aus.

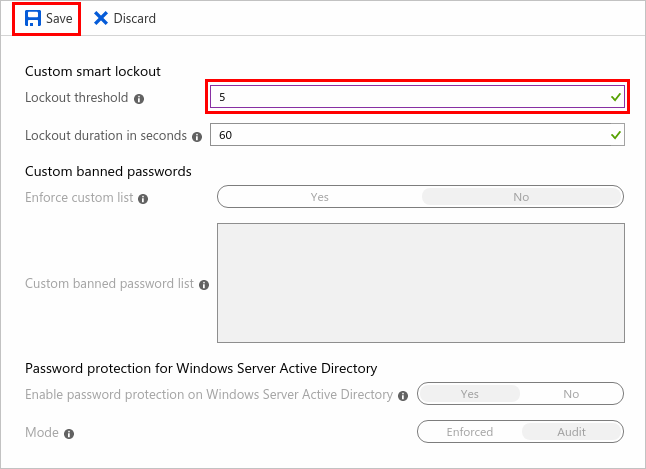

Geben Sie unter Benutzerdefiniertes Smart Lockout Ihre gewünschten Smart Lockout-Einstellungen ein:

Sperrschwellenwert: Die Anzahl von fehlgeschlagenen Anmeldeversuchen, die zulässig sind, bevor das Konto zum ersten Mal gesperrt wird. Wenn die erste Anmeldung nach einer Sperre ebenfalls erfolglos ist, wird das Konto erneut gesperrt.

Sperrdauer in Sekunden: Die Mindestdauer jeder Sperre in Sekunden. Wenn ein Konto wiederholt gesperrt wird, verlängert sich diese Dauer.

Festlegen des Sperrschwellenwerts auf 5 in den Einstellungen für Kennwortschutz.

Wählen Sie Speichern aus.

Testen von Smart Lockout

Die intelligente Sperre verwendet viele Faktoren, um zu bestimmen, wann ein Konto gesperrt werden soll, aber der primäre Faktor ist das Kennwortmuster. Die intelligente Sperre betrachtet geringfügige Variationen eines Kennworts als einen Satz, und sie werden als einzelner Versuch gezählt. Beispiel:

- Kennwörter wie „12456!“ und „1234567!“ (oder „newAccount1234“ und „newaccount1234“) ähneln sich so sehr, dass der Algorithmus sie als menschliche Fehler interpretiert und als einzelnen Versuch zählt.

- Größere Variationen im Muster (wie z. B. „12456!“ und „ABCD2!“) werden als separate Versuche gezählt.

Verwenden Sie beim Testen der intelligenten Sperre ein differenziertes Muster für jedes eingegebene Kennwort. Erwägen Sie die Verwendung von Web-Apps zur Kennwortgenerierung, wie z. B. https://password-gen.com/.

Wenn der Schwellenwert der intelligenten Sperre erreicht wird, erhalten Sie die folgende Meldung, während das Konto gesperrt ist: Ihr Konto ist vorübergehend gesperrt, um eine nicht autorisierte Verwendung zu verhindern. Versuchen Sie es später noch mal. Die Fehlermeldungen können lokalisiert werden.

Hinweis

Wenn Sie Smart Lockout testen, werden Ihre Anmeldeanforderungen möglicherweise von unterschiedlichen Rechenzentren verarbeitet, da der Microsoft Entra-Authentifizierungsdienst geografisch verteilt ist und über einen Lastenausgleich verfügt. Da in diesem Szenario jedes Microsoft Entra-Rechenzentrum die Sperre unabhängig nachverfolgt, kann es mehr Versuche erfordern, als durch den Sperrschwellenwert festgelegt sind, bis eine Sperre ausgelöst wird. Ein Benutzer hat eine maximale Anzahl fehlerhafter Versuche (Schwellenwert × Anzahl_Rechenzentren), bevor er vollständig gesperrt wird. Weitere Informationen hierzu finden Sie unter Globale Azure-Infrastruktur.

Anzeigen gesperrter Konten

Informationen zu gesperrten Konten finden Sie im Anmeldeaktivitätsbericht von Active Directory. Klicken Sie unter Status auf Fehler. Fehlgeschlagene Anmeldungen mit dem Anmeldefehlercode50053 geben ein gesperrtes Konto an:

Informationen zum Anzeigen des Anmeldeaktivitätsberichts in Microsoft Entra ID finden Sie unter Fehlercodes des Berichts mit den Anmeldeaktivitäten.