Verwalten der AD FS-Vertrauensstellung mit Microsoft Entra ID mithilfe von Microsoft Entra Connect

Überblick

Wenn Sie einen Verbund Ihrer lokalen Umgebung mit Microsoft Entra ID erstellen, wird eine Vertrauensstellung zwischen dem lokalen Identitätsanbieter und Microsoft Entra ID eingerichtet. Microsoft Entra Connect kann den Verbund zwischen lokalem Active Directory Federation Service (AD FS) und Microsoft Entra ID verwalten. Dieser Artikel enthält eine Übersicht über Folgendes:

- Die verschiedenen Einstellungen, die für die Vertrauensstellung von Microsoft Entra Connect konfiguriert werden.

- Die Ausstellungstransformationsregeln (Anspruchsregeln), die von Microsoft Entra Connect festgelegt werden.

- Das Sichern und Wiederherstellen Ihrer Anspruchsregeln zwischen Upgrades und Konfigurationsupdates.

- Bewährte Methode zum Sichern und Überwachen der AD FS-Vertrauensstellung mit Microsoft Entra ID.

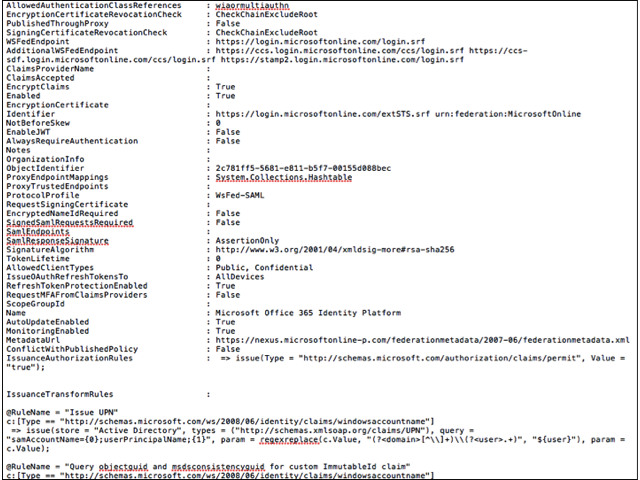

Von Microsoft Entra Connect gesteuerte Einstellungen

Microsoft Entra Connect verwaltet nur Einstellungen im Zusammenhang mit Microsoft Entra ID-Vertrauensstellung. Microsoft Entra Connect ändert keine Einstellungen für andere Vertrauensstellungen der vertrauenden Seite in AD FS. In der folgenden Tabelle sind die Einstellungen angegeben, die von Microsoft Entra Connect gesteuert werden.

| Einstellung | BESCHREIBUNG |

|---|---|

| Tokensignaturzertifikat | Microsoft Entra Connect kann verwendet werden, um die Vertrauensstellung mit Microsoft Entra ID zurückzusetzen und neu zu erstellen. Microsoft Entra Connect nimmt einen einmaligen sofortigen Rollover der Tokensignaturzertifikate für AD FS vor und aktualisiert die Verbundeinstellungen der Microsoft Entra ID-Domäne. |

| Tokensignaturalgorithmus | Microsoft empfiehlt die Verwendung von SHA-256 als Tokensignaturalgorithmus. Microsoft Entra Connect kann erkennen, ob der Tokensignaturalgorithmus auf einen Wert festgelegt ist, der weniger sicher als SHA-256 ist. Die Einstellung wird im nächsten möglichen Konfigurationsvorgang in SHA-256 aktualisiert. Andere Vertrauensstellungen der vertrauenden Seite müssen aktualisiert werden, damit das neue Tokensignaturzertifikat verwendet wird. |

| Microsoft Entra ID-Vertrauensbezeichner | Microsoft Entra Connect legt den richtigen Bezeichnerwert für die vertrauensbasierte Microsoft Entra-ID fest. AD FS identifiziert die Microsoft Entra-Vertrauensstellung mit dem Bezeichnerwert eindeutig. |

| Microsoft Entra Endpunkte | Microsoft Entra Connect stellt sicher, dass die für die Microsoft Entra ID-Vertrauensstellung konfigurierten Endpunkte immer den aktuellen empfohlenen Werten für Stabilität und Leistung entsprechen. |

| Ausstellungstransformationsregeln | Es gibt viele Anspruchsregeln, die für eine optimale Leistung der Features von Microsoft Entra in einer verbundenen Umgebung erforderlich sind. Microsoft Entra Connect stellt sicher, dass die Microsoft Entra ID-Vertrauensstellung immer mit der richtigen Gruppe von empfohlenen Anspruchsregeln konfiguriert ist. |

| Alternative ID | Wenn die Synchronisierung für die Verwendung einer alternativen ID konfiguriert ist, konfiguriert Microsoft Entra Connect AD FS so, dass die Authentifizierung mit der alternativen ID durchgeführt wird. |

| Automatische Metadatenaktualisierung | Die Vertrauensstellung mit Microsoft Entra ist für die automatische Metadatenaktualisierung konfiguriert. AD FS prüft die Metadaten der Microsoft Entra ID-Vertrauensstellung in regelmäßigen Abständen und hält sie auf dem neuesten Stand, falls sie auf der Microsoft Entra ID-Seite geändert wurden. |

| Integrierte Windows-Authentifizierung (IWA) | Beim Vorgang Hybrid-Microsoft Entra-Einbindung ist IWA für die Geräteregistrierung aktiviert, um den Vorgang für kompatible Geräte zu ermöglichen |

Von Microsoft Entra Connect konfigurierte Ausführungsflows und Verbundeinstellungen

Microsoft Entra Connect aktualisiert während des Konfigurationsflows nicht alle Einstellungen für Microsoft Entra ID-Vertrauensstellung. Die geänderten Einstellungen hängen davon ab, welche Aufgabe oder welcher Ausführungsflow ausgeführt wird. Die folgende Tabelle enthält die Einstellungen, die von unterschiedlichen Ausführungsflows betroffen sind.

| Ausführungsflow | Betroffene Einstellungen |

|---|---|

| Erstinstallation (Express) | Keine |

| Erstinstallation (neue AD FS-Farm) | Eine neue AD FS-Farm wird erstellt, und eine Vertrauensstellung mit Microsoft Entra wird von Grund auf neu erstellt. |

| Erstinstallation (vorhandene AD FS-Farm, vorhandene Microsoft Entra-Vertrauensstellung) | Microsoft Entra ID-Vertrauensbezeichner, Ausstellungstransformationsregeln, Microsoft Entra Endpunkte, Alternate-ID (falls erforderlich), automatische Metadatenaktualisierung |

| Zurücksetzen Microsoft Entra ID-Vertrauensstellung | Tokensignaturzertifikat, Tokensignaturalgorithmus, Bezeichner der Microsoft Entra-Vertrauensstellung, Ausstellungstransformationsregeln, Microsoft Entra-Endpunkte, alternative ID (falls erforderlich), automatische Metadatenaktualisierung |

| Verbundserver hinzufügen | Keine |

| WAP-Server hinzufügen | Keine |

| Geräteoptionen | Ausstellungstransformationsregeln, IWA für die Geräteregistrierung |

| Verbunddomäne hinzufügen | Wenn die Domäne zum ersten Mal hinzugefügt wird, das Setup also von einem Verbund mit einer einzelnen Domäne in einen Verbund mit mehreren Domänen geändert wird, erstellt Microsoft Entra Connect die Vertrauensstellung von Grund auf neu. Wenn die Vertrauensstellung mit Microsoft Entra bereits für mehrere Domänen konfiguriert ist, werden nur Ausstellungstransformationsregeln geändert |

| TLS aktualisieren | None |

Bei allen Vorgängen, bei denen eine Einstellung geändert wird, erstellt Microsoft Entra Connect in %ProgramData%\AADConnect\ADFS eine Sicherung der aktuellen Einstellungen für die Vertrauensstellung

Hinweis

Vor Version 1.1.873.0 bestand die Sicherung nur aus Ausstellungstransformationsregeln, und sie wurden in der Ablaufverfolgungsprotokoll-Datei des Assistenten gesichert.

Die Ausstellungstransformationsregeln, die von Microsoft Entra Connect festgelegt werden

Microsoft Entra Connect stellt sicher, dass die Microsoft Entra ID-Vertrauensstellung immer mit der richtigen Gruppe von empfohlenen Anspruchsregeln konfiguriert ist. Microsoft empfiehlt die Verwendung von Microsoft Entra Connect für die Verwaltung Ihrer Microsoft Entra ID-Vertrauensstellung. Dieser Abschnitt enthält die Ausstellungstransformationsregeln und deren Beschreibung.

| Regelname | Beschreibung |

|---|---|

| UPN ausstellen | Diese Regel fragt den Wert für „userprincipalname“ über das Attribut ab, das in den Synchronisierungseinstellungen für „userprincipalname“ konfiguriert ist. |

| „objectguid“ und „msdsconsistencyguid“ für benutzerdefinierten ImmutableId-Anspruch abfragen | Diese Regel fügt in die Pipeline einen temporären Wert für den objectguid- und den msdsconsistencyguid-Wert hinzu, falls vorhanden. |

| Das Vorhandensein von „msdsconsistencyguid“ überprüfen | Basierend darauf, ob der Wert für „msdsconsistencyguid“ vorhanden ist, wird ein temporäres Flag festgelegt, um anzugeben, was als „ImmutableId“ verwendet werden soll. |

| „msdsconsistencyguid“ als unveränderliche ID ausstellen, falls vorhanden | „msdsconsistencyguid“ wird als „ImmutableId“ ausgestellt, falls der Wert vorhanden ist. |

| „objectGuidRule“ ausstellen, wenn die msdsConsistencyGuid-Regel nicht vorhanden ist | Wenn der Wert für „msdsconsistencyguid“ nicht vorhanden ist, wird der Wert von „objectguid" als „ImmutableId“ ausgestellt. |

| „nameidentifier“ ausstellen | Diese Regel stellt den Wert für den nameidentifier-Anspruch aus. |

| „accounttype“ für in die Domäne eingebundene Computer ausstellen | Wenn die Entität, die authentifiziert wird, ein in die Domäne eingebundenes Gerät ist, stellt diese Regel den Kontotyp als DJ aus, um ein in die Domäne eingebundenes Gerät anzugeben. |

| „AccountType“ mit dem Wert USER ausstellen, wenn es kein Computerkonto ist | Wenn die Entität, die authentifiziert wird, ein Benutzer ist, stellt diese Regel den Kontotyp als Benutzer aus. |

| „issuerid“ ausstellen, wenn es kein Computerkonto ist | Diese Regel stellt den issuerId-Wert aus, wenn die authentifizierende Entität kein Gerät ist. Der Wert wird über einen regulären Ausdruck erstellt, der von Microsoft Entra Connect konfiguriert wird. Der reguläre Ausdruck wird erstellt, nachdem alle Domänen berücksichtigt wurden, die über Microsoft Entra Connect verbunden wurden. |

| „issuerid“ für DJ-Computerauthentifizierung ausstellen | Diese Regel stellt den issuerId-Wert aus, wenn die authentifizierende Entität ein Gerät ist. |

| „onpremobjectguid“ für in die Domäne eingebundene Computer ausstellen | Wenn die Entität, die authentifiziert wird, ein in die Domäne eingebundenes Gerät ist, stellt diese Regel die lokale „objectguid“ für das Gerät aus. |

| Primäre SID weiterleiten | Diese Regel stellt die primäre SID der authentifizierenden Entität aus. |

| Anspruch weiterleiten – insideCorporateNetwork | Diese Regel stellt einen Anspruch aus, der für Microsoft Entra angibt, ob die Authentifizierung aus dem Unternehmensnetzwerk oder einem externen Netzwerk stammt |

| Anspruch weiterleiten – Psso | |

| Ansprüche für den Kennwortablauf ausstellen | Diese Regel stellt drei Ansprüche aus: für die Kennwortablaufzeit, die Anzahl von Tagen, bis das Kennwort der authentifizierenden Entität abläuft, und die URL für die Weiterleitung zum Ändern des Kennworts. |

| Anspruch weiterleiten – authnmethodsreferences | Der Wert im mit dieser Regel ausgestellten Anspruch gibt an, welche Art von Authentifizierung für die Entität ausgeführt wurde. |

| Anspruch weiterleiten – multifactorauthenticationinstant | Der Wert dieses Anspruchs gibt die Zeit in UTC an, zu der der Benutzer zuletzt eine mehrstufige Authentifizierung ausgeführt hat. |

| Anspruch weiterleiten – AlternateLoginID | Diese Regel stellt den AlternateLoginID-Anspruch aus, wenn die Authentifizierung mit der alternativen Anmelde-ID durchgeführt wurde. |

Hinweis

Die Anspruchsregeln für UPN-ausstellen und ImmutableId sind anders, wenn Sie nicht die Standardoptionen bei der Konfiguration von Microsoft Entra Connect verwenden

Wiederherstellen von Ausstellungstransformationsregeln

Microsoft Entra Connect, Version 1.1.873.0 oder höher erstellt eine Sicherung der Microsoft Entra ID-Vertrauenseinstellungen, wenn ein Update der Microsoft Entra ID-Vertrauenseinstellungen vorgenommen wird. Die Einstellungen für die Microsoft Entra-Vertrauensstellung werden in %ProgramData%\AADConnect\ADFS gesichert. Der Dateiname hat das folgende Format „AadTrust-<Datum>-<Uhrzeit>.txt“. Beispiel: AadTrust-20180710-150216.txt

Sie können die Ausstellungstransformationsregeln mithilfe der folgenden empfohlenen Schritte wiederherstellen.

- Öffnen Sie die AD FS-Verwaltungsoberfläche im Server-Manager.

- Öffnen Sie die Eigenschaften der Microsoft Entra-Vertrauensstellung, indem Sie AD FS > Vertrauensstellungen der vertrauenden Seite > Microsoft Office 365 Identity Platform > Anspruchsausstellungsrichtlinie bearbeiten aufrufen

- Klicken Sie auf Regel hinzufügen.

- Wählen Sie in der Anspruchsregelvorlage „Ansprüche mit benutzerdefinierter Regel senden“ aus, und klicken Sie auf Weiter.

- Kopieren Sie den Namen der Anspruchsregel aus der Sicherungsdatei, und fügen Sie ihn in das Feld Anspruchsregelname ein.

- Kopieren Sie die Anspruchsregel aus Sicherungsdatei in das Textfeld Benutzerdefinierte Regel, und klicken Sie auf Fertig stellen.

Hinweis

Stellen Sie sicher, dass die zusätzlichen Regeln nicht in Konflikt mit den Regeln stehen, die von Microsoft Entra Connect konfiguriert wurden.

Bewährte Methode zum Sichern und Überwachen der AD FS-Vertrauensstellung mit Microsoft Entra

Wenn Sie AD FS und Microsoft Entra ID verbinden, muss die Verbundkonfiguration (die konfigurierte Vertrauensstellung zwischen AD FS und Microsoft Entra ID) eng überwacht werden, um alle ungewöhnlichen oder verdächtigen Aktivitäten zu erfassen. Dazu wird empfohlen, entsprechende Benachrichtigungen zu einrichten, damit Sie benachrichtigt werden, wenn Änderungen an der Verbundkonfiguration vorgenommen werden. Informationen zum Einrichten von Warnungen finden Sie unter Überwachen von Änderungen an der Verbundkonfiguration.

Wenn Sie cloudbasierte Azure MFA verwenden, wird für die Multi-Faktor-Authentifizierung mit Verbundbenutzern dringend empfohlen, zusätzlichen Sicherheitsschutz zu aktivieren. Dieser Sicherheitsschutz verhindert die Umgehung der cloudbasierten Azure MFA beim Verbund mit Microsoft Entra. Bei Aktivierung wird für eine Verbunddomäne in Ihrem Microsoft Entra-Mandanten sichergestellt, dass ein böswilliger Akteur die Azure MFA nicht umgehen kann, indem er vorgibt, dass bereits vom Identitätsanbieter Multi-Faktor-Authentifizierung ausgeführt wurde. Der Schutz kann über die neue Sicherheitseinstellung federatedIdpMfaBehavior aktiviert werden. Weitere Informationen finden Sie unter Best Practices zum Sichern von Active Directory-Verbunddiensten (AD FS).