Zuweisen von Microsoft Entra-Rollen mit verschiedenen Gültigkeitsbereichen

In Microsoft Entra ID weisen Sie in der Regel Microsoft Entra-Rollen zu, sodass sie für den gesamten Mandanten gelten. Sie können jedoch auch Microsoft Entra-Rollen für verschiedene Ressourcen zuweisen, z. B. Verwaltungseinheiten oder Anwendungsregistrierungen. Sie könnten z. B. die Rolle des Helpdeskadministrators so zuweisen, dass sie nur für eine bestimmte Verwaltungseinheit und nicht für den gesamten Mandanten gilt. Die Ressourcen, für die eine Rollenzuweisung gilt, werden auch als Bereich bezeichnet. In diesem Artikel wird beschrieben, wie Sie Microsoft Entra-Rollen in Mandanten-, Verwaltungs- und Anwendungsregistrierungsbereichen zuweisen. Weitere Informationen zum Bereich finden Sie unter Übersicht über die rollenbasierte Zugriffssteuerung (RBAC) in Microsoft Entra ID.

Voraussetzungen

- „Administrator für privilegierte Rollen“:

- Installiertes Microsoft Graph PowerShell-SDK bei Verwendung von PowerShell.

- Administratorzustimmung bei Verwendung von Graph-Tester für die Microsoft Graph-API.

Weitere Informationen finden Sie unter Voraussetzungen für die Verwendung von PowerShell oder Graph-Tester.

Zuweisen von Rollen mit dem Mandanten als Bereich

In diesem Abschnitt wird beschrieben, wie Sie Rollen im Mandantenbereich zuweisen.

Microsoft Entra Admin Center

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

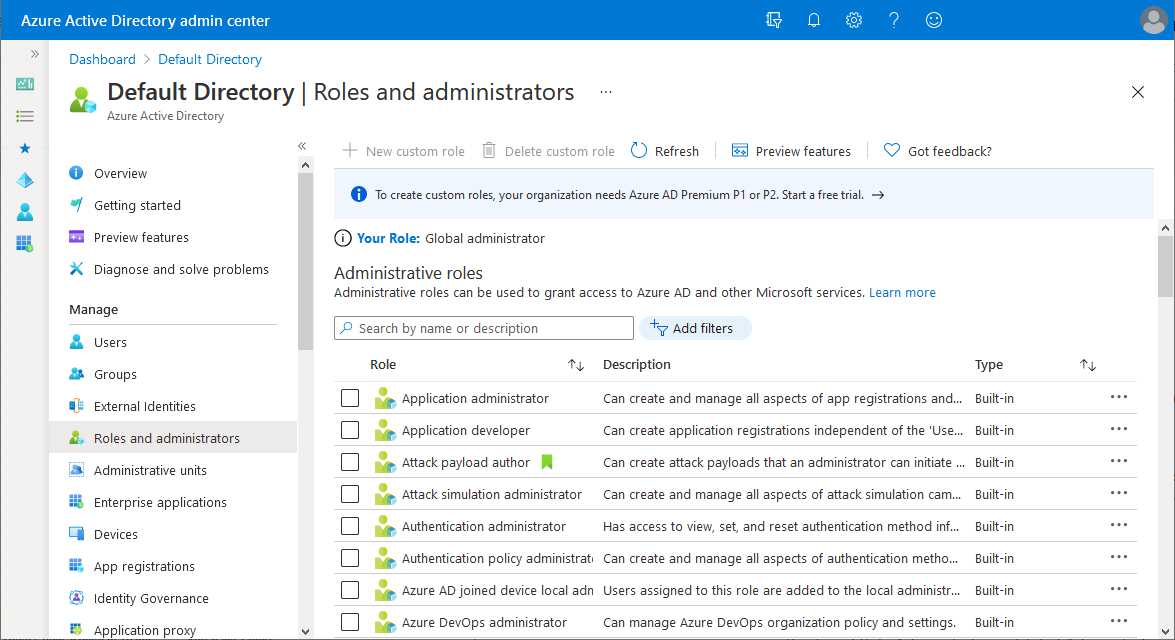

Browsen Sie zu Identität>Rollen und Administratoren>Rollen und Administratoren.

Wählen Sie eine Rolle aus, um ihre Zuweisungen anzuzeigen. Verwenden Sie Filter hinzufügen, um die Rollen zu filtern und die Suche der benötigten Rolle zu erleichtern.

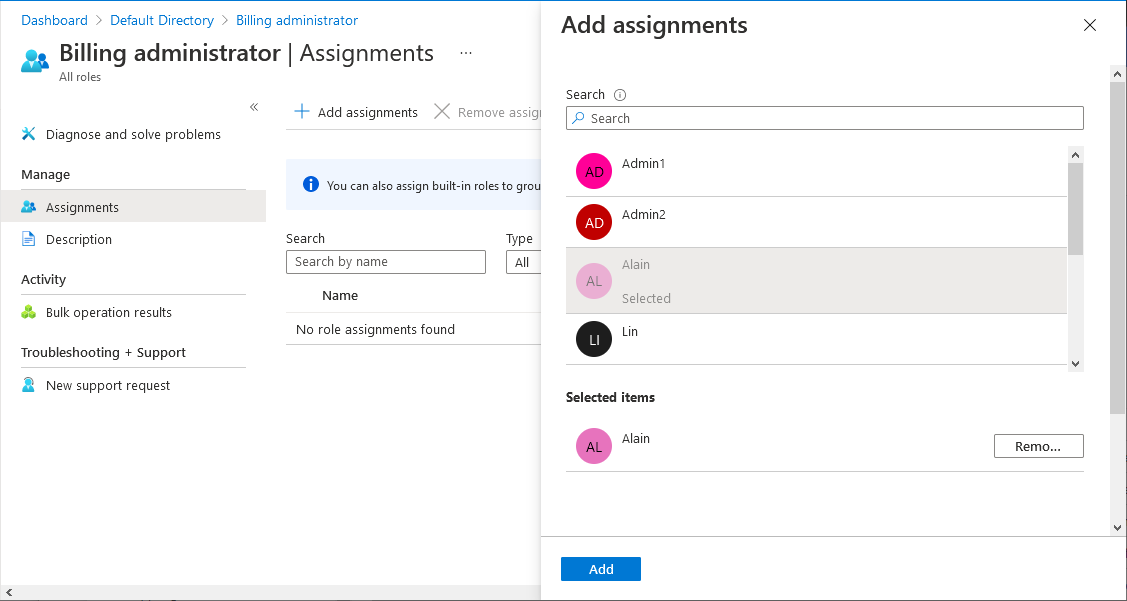

Wählen Sie Zuweisungen hinzufügen und dann die Benutzer aus, die Sie dieser Rolle zuweisen möchten.

Wählen Sie Hinzufügen aus, um die Rolle zuzuweisen.

PowerShell

Führen Sie die folgenden Schritte aus, um Microsoft Entra Rollen mithilfe von PowerShell zuzuweisen.

Öffnen Sie ein PowerShell-Fenster. Verwenden Sie bei Bedarf Install-Module zum Installieren von Microsoft Graph PowerShell. Weitere Informationen finden Sie unter Voraussetzungen für die Verwendung von PowerShell oder Graph-Tester.

Install-Module Microsoft.Graph -Scope CurrentUserVerwenden Sie in einem PowerShell-Fenster Connect-MgGraph, um sich bei Ihrem Mandanten zu anmelden.

Connect-MgGraph -Scopes "RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Verwenden Sie Get-MgUser zum Abrufen des Benutzers.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Verwenden Sie Get-MgRoleManagementDirectoryRoleDefinition, um die Rolle abzurufen, die Sie zuweisen möchten.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Billing Administrator'"Legen Sie den Mandanten als Bereich der Rollenzuweisung fest.

$directoryScope = '/'Verwenden Sie New-MgRoleManagementDirectoryRoleAssignment, um die Rolle zuzuweisen.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph-API

Befolgen Sie diese Anweisungen, um eine Rolle mithilfe der Microsoft Graph-API im Graph-Explorer zu zuweisen.

Melden Sie sich bei Graph-Explorer an.

Verwenden Sie die API Benutzer auflisten, um den Benutzer abzurufen.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Verwenden Sie die API unifiedRoleDefinitions auflisten, um die Rolle abzurufen, die Sie zuweisen möchten.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Billing Administrator'Verwenden Sie die API unifiedRoleAssignment erstellen, um die Rolle zuzuweisen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/" }

Zuweisen von Rollen mit einer Verwaltungseinheit als Bereich

In diesem Abschnitt wird beschrieben, wie Rollen im Bereich der Verwaltungseinheit zugewiesen werden.

Microsoft Entra Admin Center

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

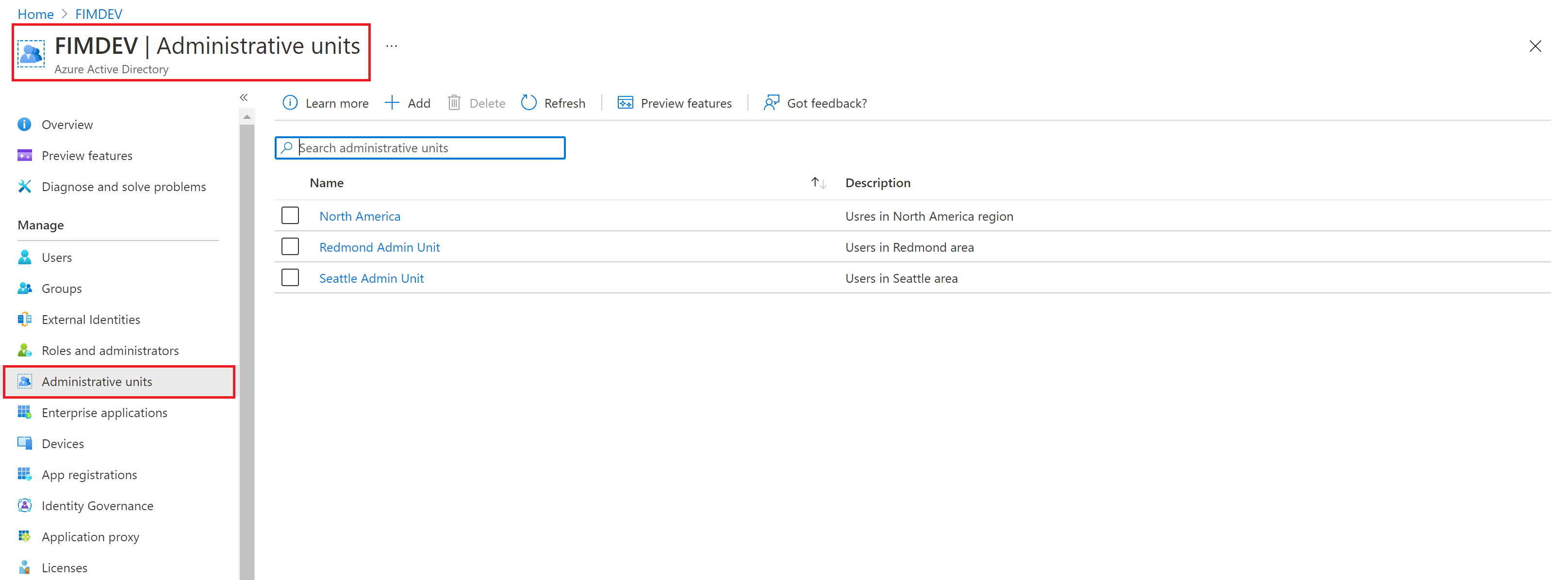

Navigieren Sie zu Identität>Rollen und Administratoren>Verwaltungseinheiten.

Wählen Sie die Verwaltungseinheit aus.

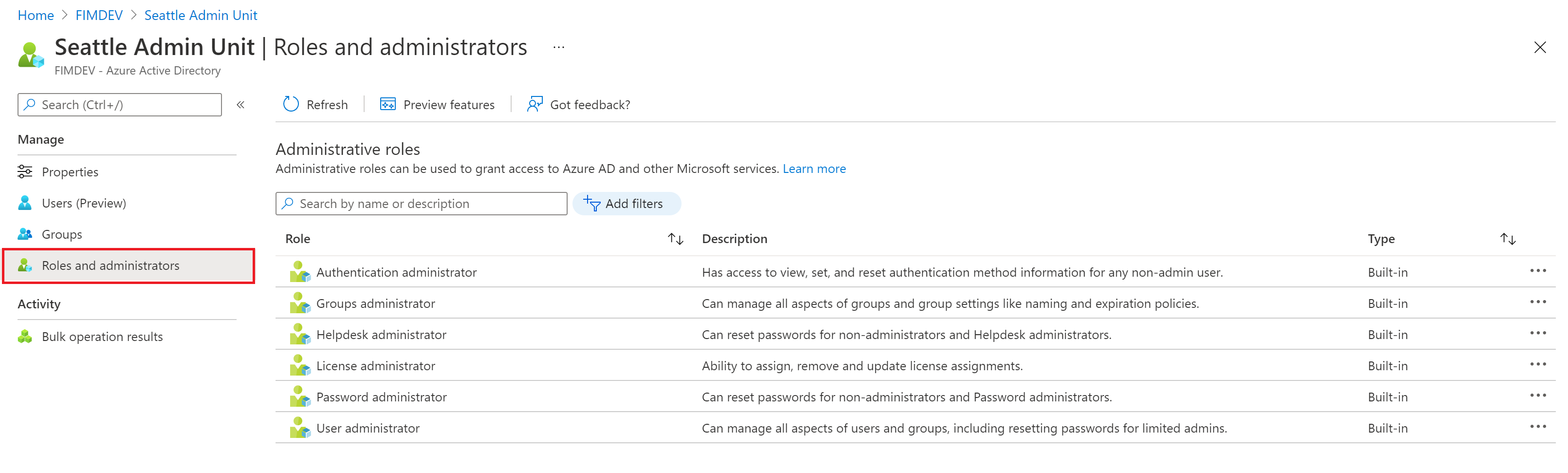

Wählen Sie im linken Navigationsmenü Rollen und Administratoren aus, um die Liste aller Rollen anzuzeigen, die über eine Verwaltungseinheit zugewiesen werden können.

Wählen Sie die gewünschte Rolle aus.

Wählen Sie Zuweisungen hinzufügen und dann die Benutzer oder die Gruppe aus, denen bzw. der Sie diese Rolle zuweisen möchten.

Wählen Sie Hinzufügen aus, um die Rolle im Bereich der Verwaltungseinheit zuzuweisen.

Hinweis

Hier wird nicht die gesamte Liste der in Microsoft Entra integrierten oder benutzerdefinierten Rollen angezeigt. Dies entspricht dem erwarteten Verhalten. Es werden die Rollen angezeigt, die über Berechtigungen im Zusammenhang mit den Objekten verfügen, die innerhalb der Verwaltungseinheit unterstützt werden. Eine Liste der Objekte, die in einer administrativen Einheit unterstützt werden, finden Sie unter Administrative Einheiten in Microsoft Entra ID.

PowerShell

Führen Sie diese Schritte aus, um Microsoft Entra-Rollen im Bereich einer Verwaltungseinheit mithilfe von PowerShell zuzuweisen.

Öffnen Sie ein PowerShell-Fenster. Verwenden Sie bei Bedarf Install-Module zum Installieren von Microsoft Graph PowerShell. Weitere Informationen finden Sie unter Voraussetzungen für die Verwendung von PowerShell oder Graph-Tester.

Install-Module Microsoft.Graph -Scope CurrentUserVerwenden Sie in einem PowerShell-Fenster Connect-MgGraph, um sich bei Ihrem Mandanten zu anmelden.

Connect-MgGraph -Scopes "Directory.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Verwenden Sie Get-MgUser zum Abrufen des Benutzers.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Verwenden Sie Get-MgRoleManagementDirectoryRoleDefinition, um die Rolle abzurufen, die Sie zuweisen möchten.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'User Administrator'"Rufen Sie mit Get-MgDirectoryAdministrativeUnit die Verwaltungseinheit ab, die als Bereich für die Rollenzuweisung verwendet werden soll.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Seattle Admin Unit'" $directoryScope = '/administrativeUnits/' + $adminUnit.IdVerwenden Sie New-MgRoleManagementDirectoryRoleAssignment, um die Rolle zuzuweisen.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph-API

Befolgen Sie diese Anweisungen, um eine Rolle mithilfe der Microsoft Graph-API im Graph-Explorer im Bereich einer Verwaltungseinheit zuzuweisen.

Melden Sie sich bei Graph-Explorer an.

Verwenden Sie die API Benutzer auflisten, um den Benutzer abzurufen.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Verwenden Sie die API unifiedRoleDefinitions auflisten, um die Rolle abzurufen, die Sie zuweisen möchten.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'User Administrator'Verwenden Sie die API administrativeUnits auflisten, um die Verwaltungseinheit abzurufen, die als Bereich für die Rollenzuweisung verwendet werden soll.

GET https://graph.microsoft.com/v1.0/directory/administrativeUnits?$filter=displayName eq 'Seattle Admin Unit'Verwenden Sie die API unifiedRoleAssignment erstellen, um die Rolle zuzuweisen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/administrativeUnits/<provide objectId of the admin unit obtained above>" }

Hinweis

Hier wird directoryScopeId als /administrativeUnits/foo anstelle von /foo angegeben. Dies ist beabsichtigt. Der Bereich /administrativeUnits/foo bedeutet, dass der Prinzipal die Mitglieder der Verwaltungseinheit (auf Grundlage der Rolle, die ihm zugewiesen ist) und nicht die Verwaltungseinheit selbst verwalten kann. Der Bereich /foo bedeutet, dass der Prinzipal das Microsoft Entra-Objekt selbst verwalten kann. Im folgenden Abschnitt sehen Sie, dass der Bereich /foo ist, da eine Rolle mit dem Bereich einer App-Registrierung die Berechtigung zum Verwalten des Objekts selbst gewährt.

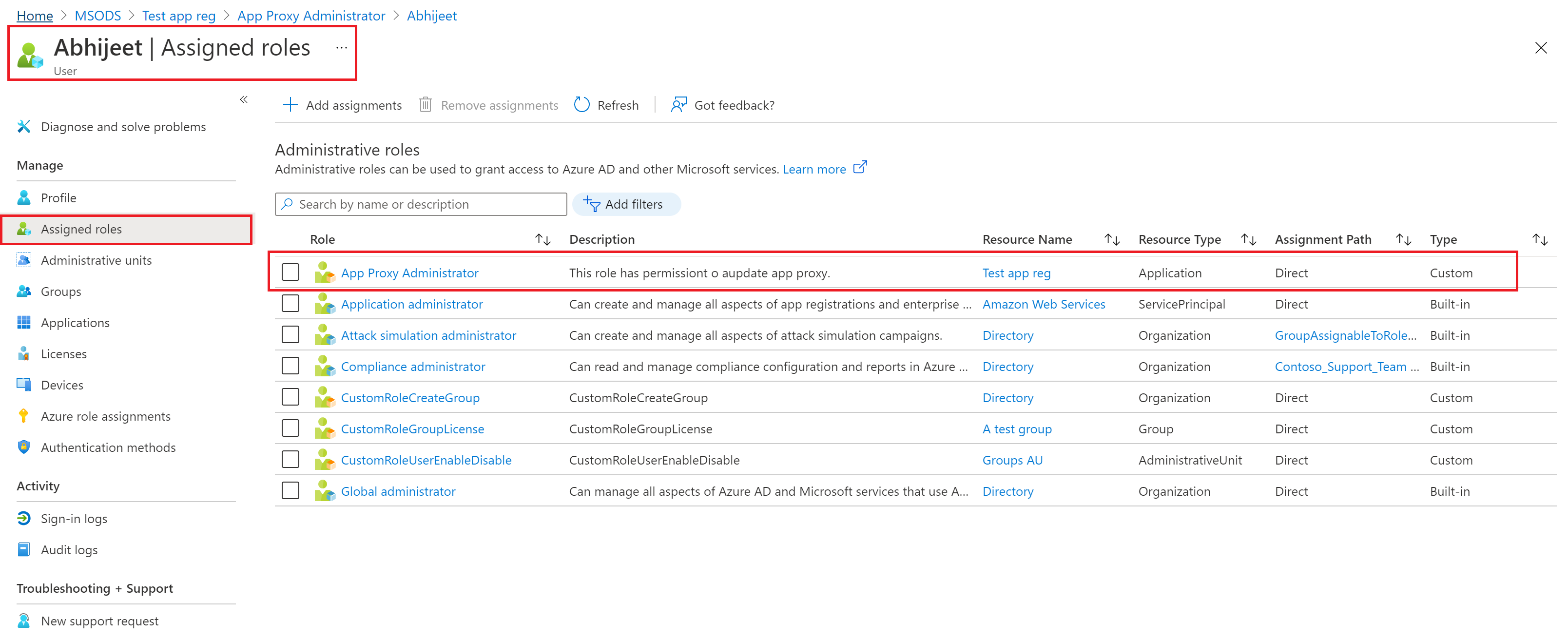

Zuweisen von Rollen mit einer App-Registrierung als Bereich

In diesem Abschnitt wird beschrieben, wie Sie Rollen im Registrierungsbereich der Anwendung zuweisen.

Microsoft Entra Admin Center

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

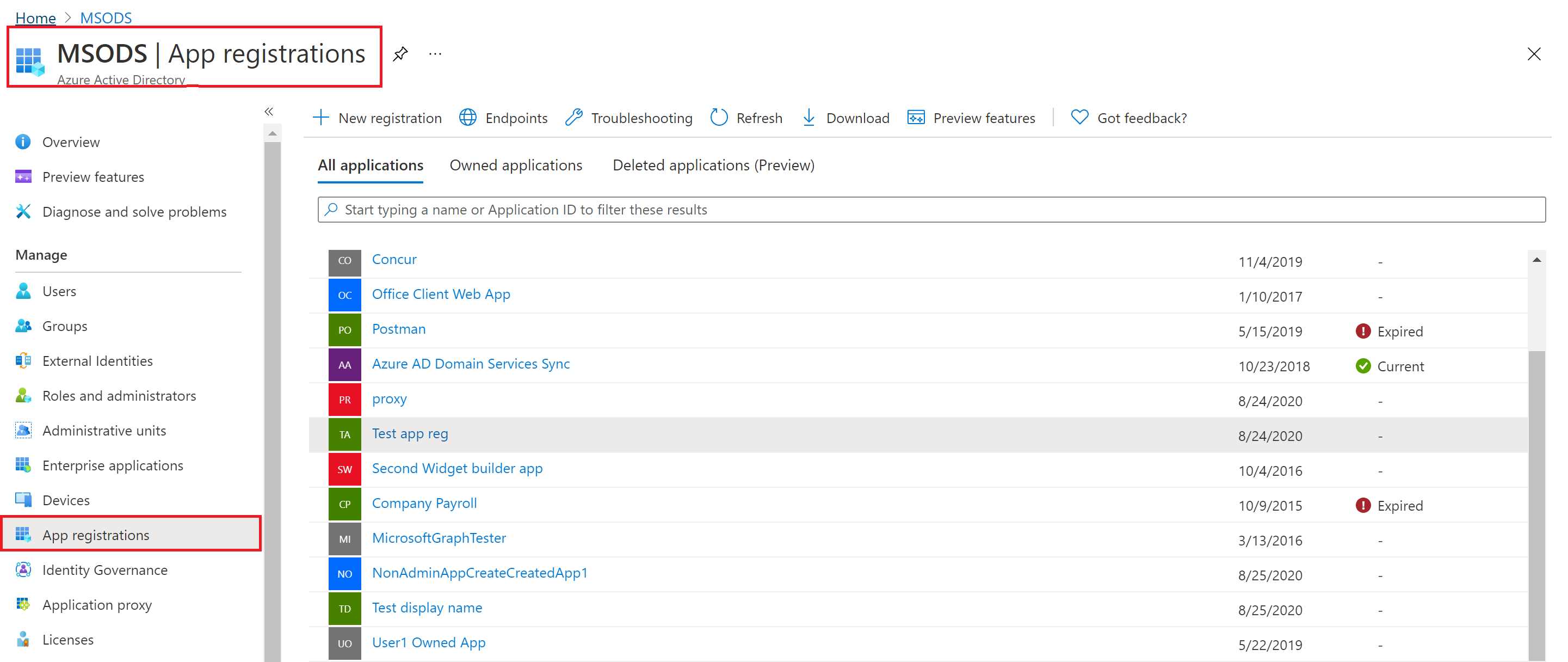

Wechseln Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie eine Anwendung aus. Verwenden Sie das Suchfeld, um die gewünschte App zu finden.

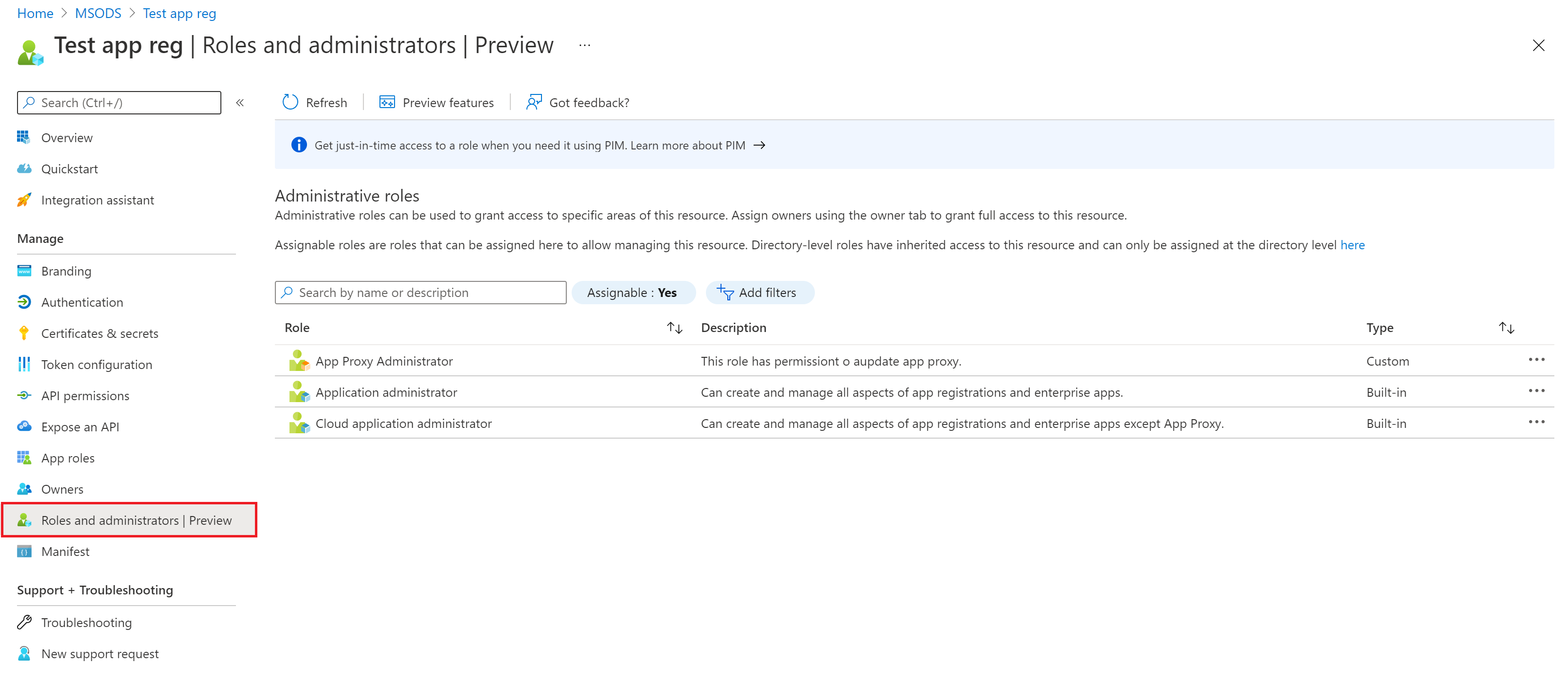

Wählen Sie im linken Navigationsmenü Rollen und Administratoren aus, um die Liste aller Rollen anzuzeigen, die über eine App-Registrierung zugewiesen werden können.

Wählen Sie die gewünschte Rolle aus.

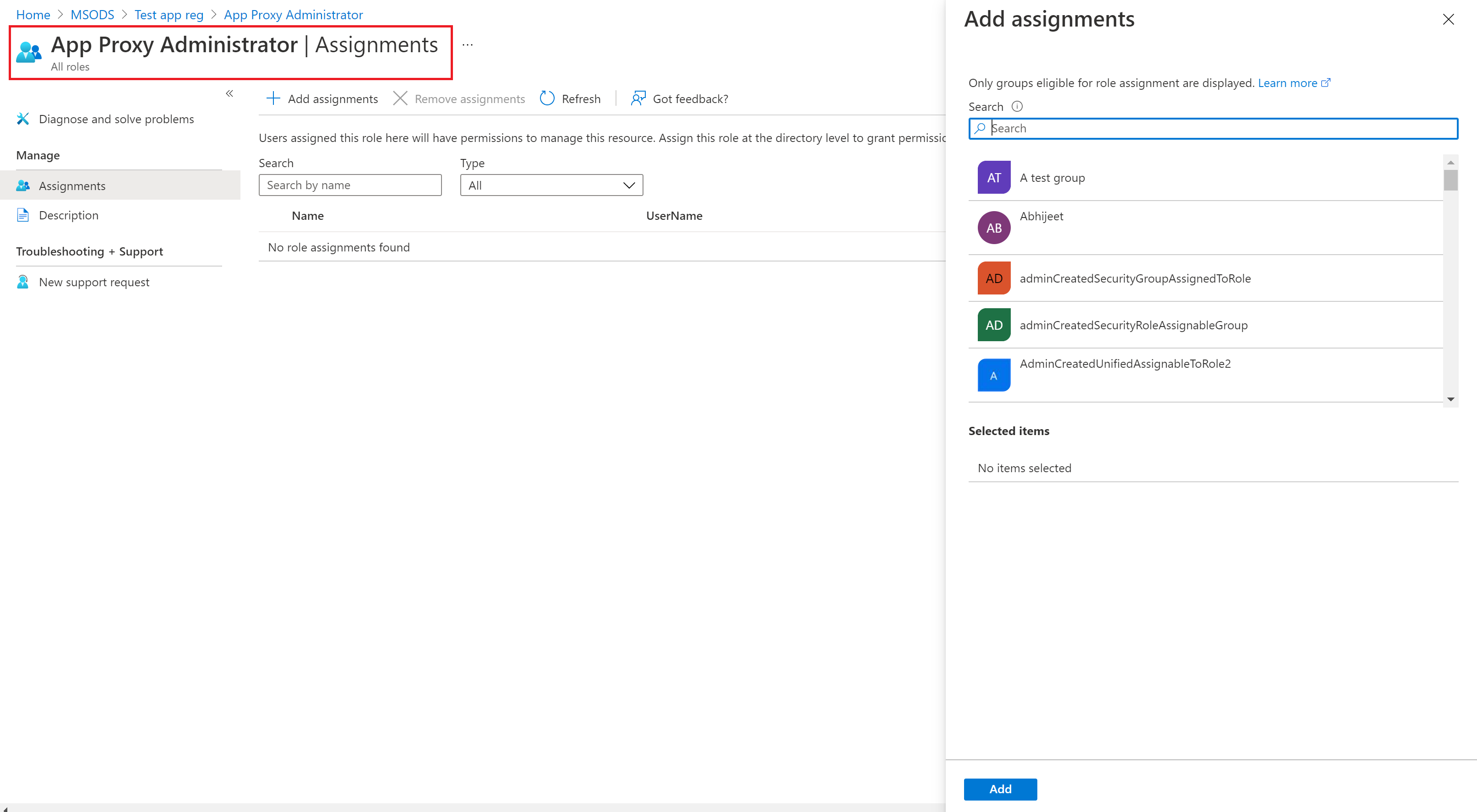

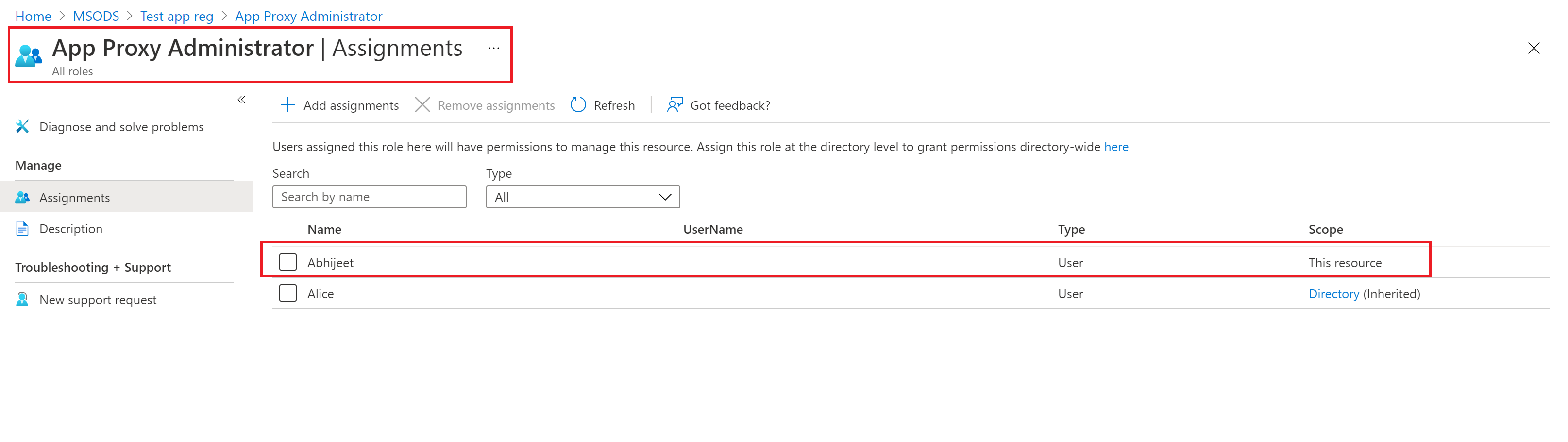

Wählen Sie Zuweisungen hinzufügen und dann die Benutzer oder die Gruppe aus, denen bzw. der Sie diese Rolle zuweisen möchten.

Wählen Sie Hinzufügen aus, um die Rolle im Bereich der App-Registrierung zuzuweisen.

Hinweis

Hier wird nicht die gesamte Liste der in Microsoft Entra integrierten oder benutzerdefinierten Rollen angezeigt. Dies entspricht dem erwarteten Verhalten. Es werden nur die Rollen angezeigt, die über Berechtigungen zum Verwalten von App-Registrierungen verfügen.

PowerShell

Führen Sie diese Schritte aus, um Microsoft Entra-Rollen im Bereich einer Anwendung mithilfe von PowerShell zuzuweisen.

Öffnen Sie ein PowerShell-Fenster. Verwenden Sie bei Bedarf Install-Module zum Installieren von Microsoft Graph PowerShell. Weitere Informationen finden Sie unter Voraussetzungen für die Verwendung von PowerShell oder Graph-Tester.

Install-Module Microsoft.Graph -Scope CurrentUserVerwenden Sie in einem PowerShell-Fenster Connect-MgGraph, um sich bei Ihrem Mandanten zu anmelden.

Connect-MgGraph -Scopes "Application.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Verwenden Sie Get-MgUser zum Abrufen des Benutzers.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Verwenden Sie Get-MgRoleManagementDirectoryRoleDefinition, um die Rolle abzurufen, die Sie zuweisen möchten.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'Application Administrator'"Verwenden Sie Get-MgApplication, um die App-Registrierung abzurufen, die als Bereich für die Rollenzuweisung verwendet werden soll.

$appRegistration = Get-MgApplication -Filter "displayName eq 'f/128 Filter Photos'" $directoryScope = '/' + $appRegistration.IdVerwenden Sie New-MgRoleManagementDirectoryRoleAssignment, um die Rolle zuzuweisen.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph-API

Befolgen Sie diese Anweisungen, um eine Rolle mithilfe der Microsoft Graph-API im Graph-Explorer im Bereich einer Anwendung zuzuweisen.

Melden Sie sich bei Graph-Explorer an.

Verwenden Sie die API Benutzer auflisten, um den Benutzer abzurufen.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Verwenden Sie die API unifiedRoleDefinitions auflisten, um die Rolle abzurufen, die Sie zuweisen möchten.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Application Administrator'Verwenden Sie die API Anwendungen auflisten, um die Anwendung abzurufen, die als Bereich für die Rollenzuweisung verwendet werden soll.

GET https://graph.microsoft.com/v1.0/applications?$filter=displayName eq 'f/128 Filter Photos'Verwenden Sie die API unifiedRoleAssignment erstellen, um die Rolle zuzuweisen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/<provide objectId of the app registration obtained above>" }

Hinweis

Hier wird im Gegensatz zum Abschnitt oben directoryScopeId als /foo angegeben. Dies ist beabsichtigt. Der Bereich /foo bedeutet, dass der Prinzipal das Microsoft Entra-Objekt verwalten kann. Der Bereich /administrativeUnits/foo bedeutet, dass der Prinzipal die Mitglieder der Verwaltungseinheit (auf Grundlage der Rolle, die ihm zugewiesen ist) und nicht die Verwaltungseinheit selbst verwalten kann.