Verwenden des verwalteten Azure Monitor-Dienstes für Prometheus als Datenquelle für Grafana mithilfe einer verwalteten Systemidentität

Der verwaltete Azure Monitor-Dienst für Prometheus ermöglicht es Ihnen, im großen Stil Metriken mithilfe einer mit Prometheus kompatiblen Überwachungslösung zu sammeln und zu analysieren. Die am häufigsten verwendete Methode zum Analysieren und Darstellen von Prometheus-Daten ist ein Grafana-Dashboard. In diesem Artikel wird erläutert, wie Prometheus als Datenquelle sowohl für Azure Managed Grafana als auch für selbstgehostete Grafana-Instanzen konfiguriert wird, die auf einer Azure-VM mit Authentifizierung über eine verwaltete Systemidentität ausgeführt werden.

Informationen zur Verwendung von Grafana mit Active Directory finden Sie unter Konfigurieren der selbstverwalteten Grafana-Instanz für die Verwendung des von Azure Monitor verwalteten Prometheus mit Microsoft Entra ID.

Von Azure verwaltetes Grafana

In den folgenden Abschnitten wird beschrieben, wie Sie den verwalteten Azure Monitor-Dienst für Prometheus als Datenquelle für Azure Managed Grafana konfigurieren.

Wichtig

Dieser Abschnitt beschreibt den manuellen Prozess zum Hinzufügen eines verwalteten Azure Monitor-Diensts für Prometheus als Datenquelle für Azure Managed Grafana. Sie können dieselbe Funktionalität erzielen, indem Sie den Azure Monitor-Arbeitsbereich und den Grafana-Arbeitsbereich verknüpfen, wie unter Verknüpfen eines Grafana-Arbeitsbereichs beschrieben.

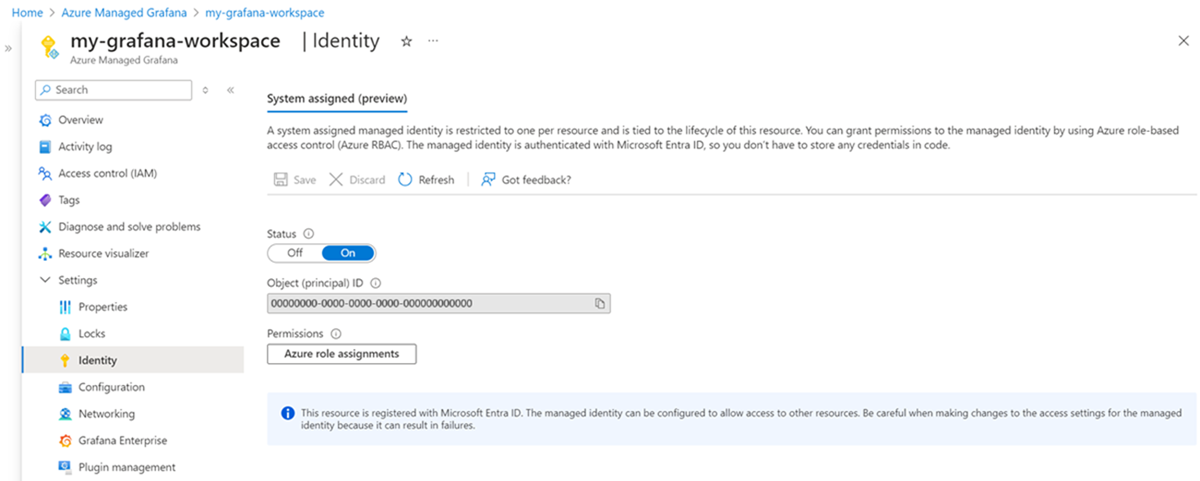

Konfigurieren der Systemidentität

Für Ihren Grafana-Arbeitsbereich sind die folgenden Einstellungen erforderlich:

- Aktivierung einer systemseitig verwaltete Identität

- Rolle Überwachungsdatenleser für den Azure Monitor-Arbeitsbereich

Beide Einstellungen werden standardmäßig konfiguriert, wenn Sie Ihren Grafana-Arbeitsbereich erstellt und mit einem Azure Monitor-Arbeitsbereich verknüpft haben. Überprüfen Sie diese Einstellungen auf der Seite Identität für Ihren Grafana-Arbeitsbereich.

Konfigurieren über den Grafana-Arbeitsbereich

Verwenden Sie die folgenden Schritte, um den Zugriff auf alle Azure Monitor-Arbeitsbereiche in einer Ressourcengruppe oder einem Abonnement zuzulassen:

Öffnen Sie die Seite Identität für Ihren Grafana-Arbeitsbereich im Azure-Portal.

Wenn Status auf Nein festgelegt ist, ändern Sie ihn in Ja.

Wählen Sie Azure-Rollenzuweisungen aus, um den vorhandenen Zugriff in Ihrem Abonnement zu überprüfen.

Wenn die Rolle Überwachungsdatenleser für Ihr Abonnement oder Ihre Ressourcengruppe nicht aufgeführt ist, gehen Sie folgendermaßen vor:

Wählen Sie + Rollenzuweisung hinzufügen aus.

Wählen Sie für Bereich entweder Abonnement oder Ressource aus.

Wählen Sie für Rolle die Option Überwachungsdatenleser aus.

Wählen Sie Speichern aus.

Konfigurieren über den Azure Monitor-Arbeitsbereich

Verwenden Sie die folgenden Schritte, um den Zugriff nur auf einen bestimmten Azure Monitor-Arbeitsbereich zu gewähren:

Öffnen Sie die Seite Zugriffssteuerung (IAM) für Ihren Azure Monitor-Arbeitsbereich im Azure-Portal.

Wählen Sie Rollenzuweisung hinzufügen aus.

Wählen Sie erst Überwachungsdatenleser und dann Weiter aus.

Wählen Sie unter Zugriff zuweisen zu die Option Verwaltete Identität aus.

Wählen Sie + Mitglieder auswählen aus.

Wählen Sie unter Verwaltete Identität die Option Azure Managed Grafana aus.

Wählen Sie Ihren Grafana-Arbeitsbereich und dann Auswählen aus.

Wählen Sie Überprüfen und zuweisen aus, um die Konfiguration zu speichern.

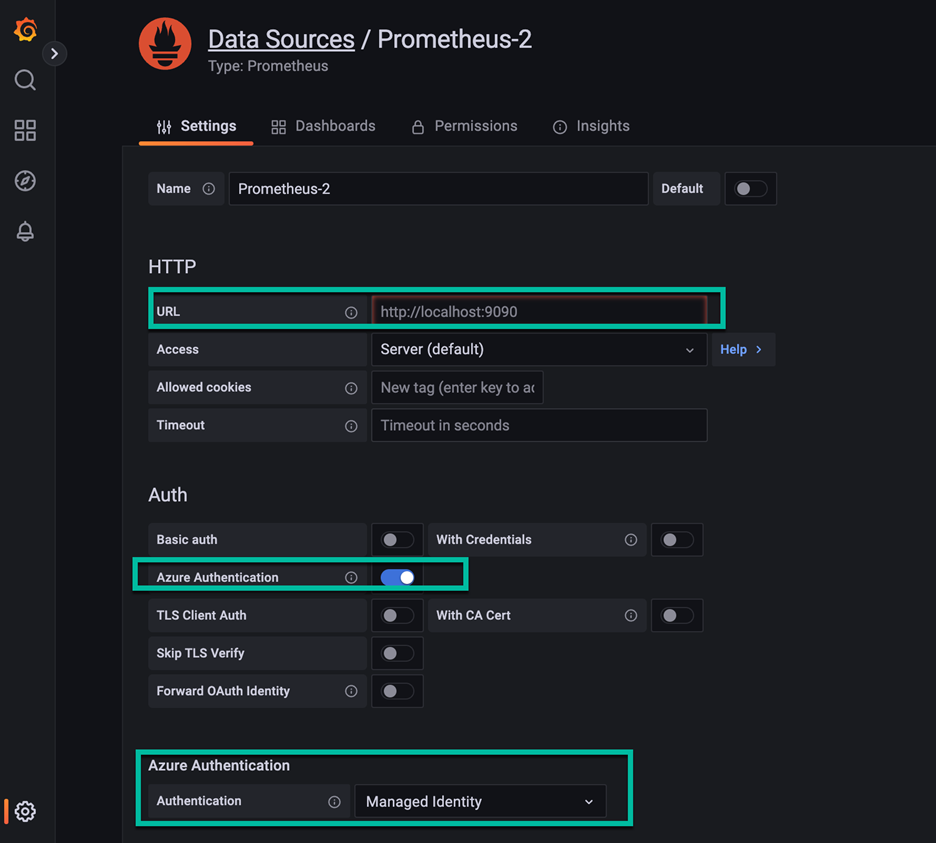

Erstellen einer Prometheus-Datenquelle

Die Azure-Authentifizierung wird in Azure Managed Grafana standardmäßig unterstützt.

Öffnen Sie die Seite Übersicht für Ihren Azure Monitor-Arbeitsbereich im Azure-Portal.

Kopieren Sie den Abfrageendpunkt, den Sie in einem folgenden Schritt benötigen werden.

Öffnen Sie Ihren Azure Managed Grafana-Arbeitsbereich im Azure-Portal.

Wählen Sie den Endpunkt aus, um den Grafana-Arbeitsbereich anzuzeigen.

Wählen Sie Konfiguration und dann Datenquelle aus.

Wählen Sie Datenquelle hinzufügen und dann Prometheus aus.

Fügen Sie als URL den Abfrageendpunkt für Ihren Azure Monitor-Arbeitsbereich ein.

Wählen Sie die Azure-Authentifizierung aus, um sie zu aktivieren.

Wählen Sie für Authentifizierung unter Azure-Authentifizierung die Option Verwaltete Identität aus.

Scrollen Sie auf der Seite nach unten, und wählen Sie Speichern und testen aus.

Selbstverwaltete Grafana-Instanz

In den folgenden Abschnitten wird beschrieben, wie Sie den verwalteten Azure Monitor-Dienst für Prometheus als Datenquelle für eine selbstverwaltete Grafana-Instanz auf einer Azure-VM konfigurieren.

Konfigurieren der Systemidentität

Azure-VMs unterstützen sowohl systemseitig als auch benutzerseitig zugewiesene Identitäten. Mithilfe der folgenden Schritte wird die systemseitig zugewiesene Identität konfiguriert.

Konfigurieren über eine Azure-VM

Verwenden Sie die folgenden Schritte, um den Zugriff auf alle Azure Monitor-Arbeitsbereiche in einer Ressourcengruppe oder einem Abonnement zuzulassen:

Öffnen Sie die Seite Identität für Ihre VM im Azure-Portal.

Wenn Status auf Nein festgelegt ist, ändern Sie ihn in Ja.

Wählen Sie Speichern aus.

Wählen Sie Azure-Rollenzuweisungen aus, um den vorhandenen Zugriff in Ihrem Abonnement zu überprüfen.

Wenn die Rolle Überwachungsdatenleser für Ihr Abonnement oder Ihre Ressourcengruppe nicht aufgeführt ist, gehen Sie folgendermaßen vor:

Wählen Sie + Rollenzuweisung hinzufügen aus.

Wählen Sie für Bereich entweder Abonnement oder Ressource aus.

Wählen Sie für Rolle die Option Überwachungsdatenleser aus.

Wählen Sie Speichern aus.

Konfigurieren über den Azure Monitor-Arbeitsbereich

Verwenden Sie die folgenden Schritte, um den Zugriff nur auf einen bestimmten Azure Monitor-Arbeitsbereich zu gewähren:

Öffnen Sie die Seite Zugriffssteuerung (IAM) für Ihren Azure Monitor-Arbeitsbereich im Azure-Portal.

Wählen Sie Rollenzuweisung hinzufügen aus.

Wählen Sie erst Überwachungsdatenleser und dann Weiter aus.

Wählen Sie unter Zugriff zuweisen zu die Option Verwaltete Identität aus.

Wählen Sie + Mitglieder auswählen aus.

Wählen Sie unter Verwaltete Identität die Option Virtueller Computer aus.

Wählen Sie Ihren Grafana-Arbeitsbereich aus, und klicken Sie dann auf Auswählen.

Wählen Sie Überprüfen und zuweisen aus, um die Konfiguration zu speichern.

Erstellen einer Prometheus-Datenquelle

Die Grafana-Versionen 9.x und höher unterstützen die Azure-Authentifizierung, sie ist jedoch nicht standardmäßig aktiviert. Um dieses Feature zu aktivieren, müssen Sie Ihre Grafana-Konfiguration aktualisieren. Wie Sie die Datei „Grafana.ini“ finden und die Grafana-Konfiguration bearbeiten, erfahren Sie im Dokument Konfigurieren von Grafana aus den Grafana Labs. Sobald Sie den Speicherort Ihrer Konfigurationsdatei auf Ihrer VM kennen, führen Sie das folgende Update aus:

Suchen und öffnen Sie die Datei Grafana.ini auf Ihrer VM.

Ändern Sie im Abschnitt

[auth]der Konfigurationsdatei die Einstellungazure_auth_enabledintrue.Ändern Sie im Abschnitt

[azure]der Konfigurationsdatei die Einstellungmanaged_identity_enabledintrue.Öffnen Sie die Seite Übersicht für Ihren Azure Monitor-Arbeitsbereich im Azure-Portal.

Kopieren Sie den Abfrageendpunkt, den Sie in einem folgenden Schritt benötigen werden.

Öffnen Sie Ihren Azure Managed Grafana-Arbeitsbereich im Azure-Portal.

Klicken Sie auf den Endpunkt, um den Grafana-Arbeitsbereich anzuzeigen.

Wählen Sie Konfiguration und dann Datenquelle aus.

Klicken Sie auf Datenquelle hinzufügen und dann auf Prometheus.

Fügen Sie als URL den Abfrageendpunkt für Ihren Azure Monitor-Arbeitsbereich ein.

Wählen Sie die Azure-Authentifizierung aus, um sie zu aktivieren.

Wählen Sie für Authentifizierung unter Azure-Authentifizierung die Option Verwaltete Identität aus.

Scrollen Sie zum unteren Ende der Seite, und klicken Sie auf Speichern und testen.

Häufig gestellte Fragen

Dieser Abschnitt enthält Antworten auf häufig gestellte Fragen.

Mir fehlen alle oder einige meiner Metriken. Wie behebe ich dieses Problem?

Sie können hier den Leitfaden zur Problembehandlung zum Erfassen von Prometheus-Metriken vom verwalteten Agent verwenden.

Warum fehlen Metriken mit zwei Bezeichnungen mit demselben Namen, aber unterschiedlicher Groß-/Kleinschreibung?

Von Azure verwaltetes Prometheus ist ein System, bei dem die Groß-/Kleinschreibung nicht beachtet wird. Es behandelt Zeichenfolgen (z. B. Metriknamen, Bezeichnungsnamen oder Bezeichnungswerte) als die gleiche Zeitreihe, wenn sie sich nur durch die Groß-/Kleinschreibung der Zeichenfolge von einer anderen Zeitreihe unterscheiden. Weitere Informationen finden Sie unter Übersicht über Prometheus-Metriken.

Warum sehe ich einige Lücken in Metrikdaten?

Bei Knotenaktualisierungen kann eine Lücke von 1 bis 2 Minuten in den Metrikdaten für Metriken auftreten, die von unseren Collectors auf Clusterebene erfasst wurden. Diese Lücke tritt auf, da der Knoten, auf dem die Daten ausgeführt werden, im Rahmen eines normalen Aktualisierungsprozesses aktualisiert wird. Dieser Aktualisierungsprozess wirkt sich auf clusterweite Ziele aus, z. B. kube-state-metrics und benutzerdefinierte Anwendungsziele, die angegeben werden. Dies tritt auf, wenn Ihr Cluster manuell oder per automatischer Aktualisierung aktualisiert wird. Dies ist das erwartete Verhalten, und es tritt aufgrund der Aktualisierung des Knotens auf, auf dem er ausgeführt wird. Dieses Verhalten wirkt sich nicht auf unsere empfohlenen Warnungsregeln aus.

Nächste Schritte

- Konfigurieren der selbstverwalteten Grafana-Instanz für die Verwendung des von Azure verwalteten Prometheus mit Azure Microsoft Entra ID.

- Sammeln von Prometheus-Metriken für Ihren AKS-Cluster

- Konfigurieren von Prometheus-Regelgruppen für Warnungen und für die Erfassung

- Anpassen des Scrapings von Prometheus-Metriken