Erstellen einer Computergruppe und eines gruppenverwalteten Dienstkontos für eine verwaltete Azure Monitor SCOM-Instanz

In diesem Artikel wird beschrieben, wie Sie ein gruppenverwaltetes Dienstkonto (gMSA), eine Computergruppe und ein Domänenbenutzerkonto in einem lokalen Active Directory erstellen.

Hinweis

Informationen zur Architektur der verwalteten Azure Monitor SCOM-Instanz finden Sie unter Verwaltete Azure Monitor SCOM-Instanz.

Active Directory-Voraussetzungen

Um Active Directory-Vorgänge auszuführen, installieren Sie die das Feature RSAT: Active Directory Domain Services- und Lightweight Directory-Tools. Installieren Sie dann das Tool Active Directory-Benutzer und -Computer. Sie können dieses Tool auf jedem Computer installieren, der mit der Domäne verbunden ist. Sie müssen sich bei diesem Tool mit Administratorrechten anmelden, um alle Active Directory-Vorgänge durchführen zu können.

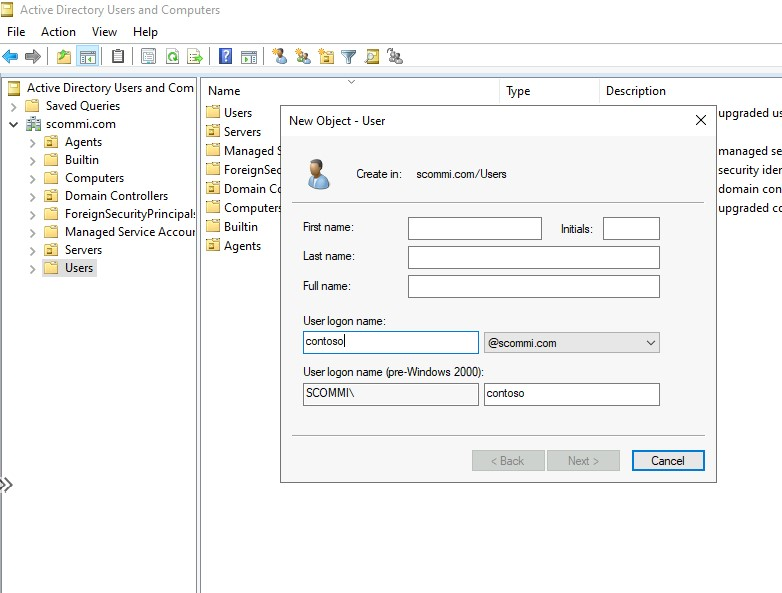

Konfigurieren eines Domänenkontos in Active Directory

Erstellen Sie ein Domänenkonto in Ihrer Active Directory-Instanz. Das Domänenkonto ist ein typisches Active Directory-Konto. (Es kann ein Nicht-Administratorkonto sein.) Sie verwenden dieses Konto, um die Management Server von System Center Operations Manager zu Ihrer vorhandenen Domäne hinzuzufügen.

Stellen Sie sicher, dass dieses Konto über die Berechtigungen verfügt, um andere Server Ihrer Domäne hinzuzufügen. Sie können ein bestehendes Domänenkonto verwenden, wenn es über diese Berechtigungen verfügt.

Sie verwenden das konfigurierte Domänenkonto später, um eine Instanz der verwalteten SCOM-Instanz und nachfolgende Schritte zu erstellen.

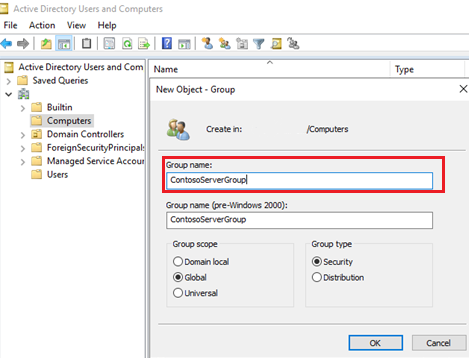

Erstellen und Konfigurieren einer Computergruppe

Erstellen Sie eine Computergruppe in Ihrer Active Directory-Instanz. Weitere Informationen finden Sie unter Erstellen eines Gruppenkontos in Active Directory. Alle Management Server, die Sie erstellen, sind Teil dieser Gruppe, sodass alle Mitglieder der Gruppe gMSA-Anmeldeinformationen abrufen können. (Sie erstellen diese Anmeldeinformationen in späteren Schritten.) Der Gruppenname darf keine Leerzeichen enthalten und darf nur aus alphabetischen Zeichen bestehen.

Um diese Computergruppe zu verwalten, geben Sie Berechtigungen für das von Ihnen erstellte Domänenkonto an.

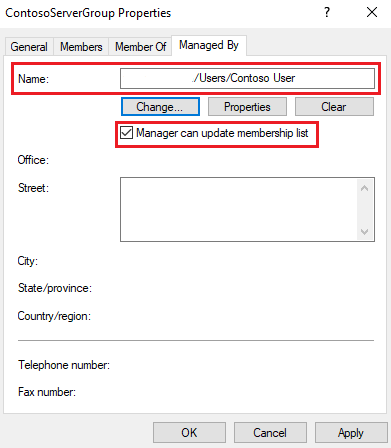

Wählen Sie die Gruppeneigenschaften aus, und wählen Sie dann Verwaltet von aus.

Geben Sie für Name den Namen des Domänenkontos ein.

Aktivieren Sie das Kontrollkästchen Manager kann die Mitgliedschaftsliste aktualisieren.

Erstellen und Konfigurieren eines gMSA-Kontos

Erstellen Sie ein gMSA, um die Verwaltungsserverdienste auszuführen und die Dienste zu authentifizieren. Verwenden Sie den folgenden PowerShell-Befehl, um ein gMSA-Dienstkonto zu erstellen. Der DNS-Hostname kann auch verwendet werden, um die statische IP zu konfigurieren und denselben DNS-Namen wie in Schritt 8 der statischen IP zuzuordnen.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

Dieser Befehl umfasst folgende Parameter:

ContosogMSAist der gMSA-Name.ContosoLB.aquiladom.comist der DNS-Name für den Load Balancer. Verwenden Sie denselben DNS-Namen, um die statische IP zu erstellen und der statischen IP wie in Schritt 8 denselben DNS-Namen zuzuordnen.ContosoServerGroupist die Computergruppe, die in Active Directory (zuvor angegeben) erstellt wurde.MSOMHSvc/ContosoLB.aquiladom.com,SMSOMHSvc/ContosoLB,MSOMSdkSvc/ContosoLB.aquiladom.comundMSOMSdkSvc/ContosoLBsind Dienstprinzipalnamen.

Hinweis

Wenn der gMSA-Name länger als 14 Zeichen ist, stellen Sie sicher, dass Sie SamAccountName mit weniger als 15 Zeichen festlegen, einschließlich des $-Zeichens.

Wenn der Stammschlüssel nicht wirksam ist, verwenden Sie den folgenden Befehl:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Stellen Sie sicher, dass das erstellte gMSA-Konto ein lokales Administratorkonto ist. Wenn Gruppenrichtlinienobjektrichtlinien für die lokalen Administratoren auf Active Directory-Ebene vorhanden sind, stellen Sie sicher, dass sie über das gMSA-Konto als lokaler Administrator verfügen.

Wichtig

Um die Notwendigkeit einer umfassenden Kommunikation mit Ihrem Active Directory-Administrator und dem Netzwerkadministrator zu minimieren, lesen Sie Selbstüberprüfung. In diesem Artikel werden die Verfahren beschrieben, die der Active Directory-Administrator und Netzwerkadministrator zum Überprüfen ihrer Konfigurationsänderungen und zur Sicherstellung der erfolgreichen Implementierung verwendet. Dieser Vorgang reduziert unnötige Interaktionen zwischen dem Operations Manager-Administrator, dem Active Directory-Administrator und dem Netzwerkadministrator. Diese Konfiguration spart den Administratoren Zeit.

Nächste Schritte

Speichern von Domänenanmeldeinformationen im Azure Key Vault

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für