Behandeln häufig auftretender Fehler beim Überprüfen von Eingabeparametern

In diesem Artikel werden die Fehler beschrieben, die beim Validieren der Eingabeparameter auftreten können, und wie diese gelöst werden.

Wenn beim Erstellen lokaler Parameter Probleme auftreten, verwenden Sie dieses Skript zur Unterstützung.

Dieses Skript wurde entwickelt, um Probleme im Zusammenhang mit der Erstellung lokaler Parameter zu beheben und zu aufzulösen. Greifen Sie auf das Skript zu und nutzen Sie seine Funktionen, um Probleme zu beheben, die bei der Erstellung lokaler Parameter auftreten können.

Folgen Sie den folgenden Schritten, um das Skript auszuführen:

- Laden Sie das Skript herunter, und führen Sie es mit der Option -Help aus, um die Parameter abzurufen.

- Melden Sie sich mit Domänenanmeldeinformationen bei einem Computer an, der einer Domäne beigetreten ist. Der Computer muss sich in einer Domäne befinden, die für die verwaltete SCOM-Instanz verwendet wird. Führen Sie nach der Anmeldung das Skript mit den angegebenen Parametern aus.

- Wenn eine Überprüfung fehlschlägt, ergreifen Sie die vom Skript vorgeschlagenen Korrekturmaßnahmen und führen das Skript erneut aus, bis alle Überprüfungen positiv verlaufen sind.

- Nachdem alle Überprüfungen erfolgreich sind, verwenden Sie die gleichen Parameter, die im Skript verwendet werden, z. B. die Erstellung.

Überprüfungen und Details

| Überprüfen | Beschreibung |

|---|---|

| Überprüfungen der Eingabevalidierung in Azure | |

| Einrichten von Voraussetzungen auf dem Testcomputer | 1. Installieren Sie das AD PowerShell-Modul. 2. Installieren Sie das PowerShell-Modul für Gruppenrichtlinien. |

| Internetkonnektivität | Überprüft, ob die ausgehende Internetverbindung auf den Testservern verfügbar ist. |

| SQL MI-Konnektivität | Überprüft, ob die bereitgestellte SQL MI aus dem Netzwerk erreichbar ist, auf dem die Testserver erstellt werden. |

| DNS-Serverkonnektivität | Überprüft, ob die bereitgestellte DNS-Server-IP-Adresse erreichbar ist und in einen gültigen DNS-Server aufgelöst wird. |

| Domänenkonnektivität | Überprüft, ob der angegebene Domänenname erreichbar ist und in eine gültige Domäne aufgelöst wird. |

| Überprüfung des Domänenbeitritts | Überprüft, ob der Domänenbeitritt erfolgreich die bereitgestellten OU-Pfad- und Domänenanmeldeinformationen verwendet. |

| Statische IP- und LB-FQDN-Zuordnung | Überprüft, ob ein DNS-Eintrag für die bereitgestellte statische IP-Adresse anhand des bereitgestellten DNS-Namens erstellt wurde. |

| Computergruppenüberprüfungen | Überprüft, ob die bereitgestellte Computergruppe vom bereitgestellten Domänenbenutzerkonto verwaltet wird, und das Managerkonto die Gruppenmitgliedschaft aktualisieren kann. |

| gMSA-Kontoüberprüfungen | Überprüft, ob die bereitgestellte gMSA: - Ist aktiviert. - Hat seinen DNS-Hostnamen auf den bereitgestellten DNS-Namen des LB festgelegt. - Hat einen SAM-Kontonamen mit einer Länge von maximal 15 Zeichen. - Hat den Satz des richtigen SPN. Das Kennwort kann von Mitgliedern der bereitgestellten Computergruppe abgerufen werden. |

| Gruppenrichtlinienüberprüfungen | Überprüft, ob die Domäne (oder der OU-Pfad, der die Verwaltungsserver hostet) von einer Gruppenrichtlinie betroffen ist, die die lokale Gruppe „Admins“ ändert. |

| Bereinigung nach der Überprüfung | Heben Sie die Verknüpfung von der Domäne auf. |

Allgemeine Richtlinien für das Ausführen eines Überprüfungsskripts

Während des Onboardingprozesses wird eine Überprüfung auf der Validierungsphase/Registerkarte durchgeführt. Wenn alle Überprüfungen erfolgreich sind, können Sie mit der endgültigen Phase des Erstellens der verwalteten SCOM-Instanz fortfahren. Wenn jedoch Überprüfungen fehlschlagen, können Sie nicht mit der Erstellung fortfahren.

In Fällen, in denen mehrere Überprüfungen fehlschlagen, besteht der beste Ansatz darin, alle Probleme gleichzeitig zu beheben, indem sie auf einem Testcomputer manuell ein Überprüfungsskript ausführen.

Wichtig

Erstellen Sie zunächst einen neuen virtuellen Windows Server (2022/2019)-Testcomputer (VM) im selben Subnetz, das für die Erstellung verwalteter SCOM-Instanzen ausgewählt ist. Anschließend können Sowohl Ihr AD-Admin als auch Ihr Netzwerkadmin diese VM einzeln nutzen, um die Effektivität ihrer jeweiligen Änderungen zu überprüfen. Dieser Ansatz spart erheblich Zeit für die Kommunikation zwischen AD-Admin und Netzwerkadmin.

Führen Sie die folgenden Schritte aus, um das Überprüfungsskript auszuführen:

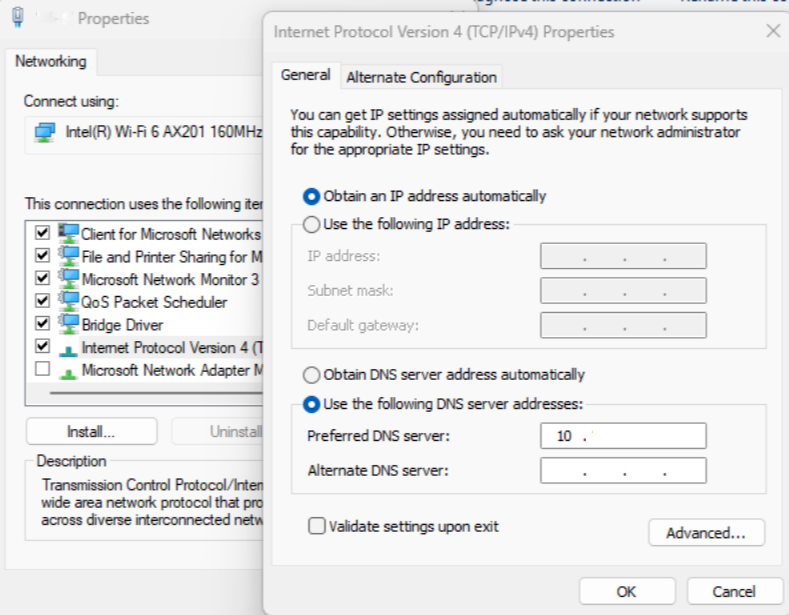

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde. Beispiel:

Laden Sie das Überprüfungsskript auf die Test-VM herunter, und extrahieren Sie es. Es besteht aus fünf Dateien:

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Readme.txt

Führen Sie die in der Datei Readme.txt aufgeführten Schritte aus, um RunValidationAsSCOMAdmin.ps1 auszuführen. Stellen Sie sicher, dass Sie den Einstellungswert in RunValidationAsSCOMAdmin.ps1 mit entsprechenden Werten ausfüllen, bevor Sie es ausführen.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }Im Allgemeinen führt RunValidationAsSCOMAdmin.ps1 alle Überprüfungen aus. Wenn Sie eine bestimmte Prüfung ausführen möchten, öffnen Sie ScomValidation.ps1 und kommentieren Sie alle anderen Prüfungen aus. Diese befinden sich am Ende der Datei. Sie können auch einen Breakpoint in der spezifischen Prüfung hinzufügen, um die Prüfung zu debuggen und die Probleme besser zu verstehen.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

Das Überprüfungsskript zeigt alle Überprüfungen und die entsprechenden Fehler an, die beim Beheben der Überprüfungsprobleme helfen. Führen Sie für schnelle Auflösung das Skript in PowerShell ISE mit einem Breakpoint aus. Das kann den Debuggingprozess beschleunigen.

Wenn alle Prüfungen erfolgreich bestanden sind, kehren Sie zur Onboarding-Seite zurück, und starten Sie den Onboardingprozess erneut.

Internetkonnektivität

Problem: Die ausgehende Internetverbindung existiert auf den Testservern nicht.

Ursache: Tritt aufgrund einer falschen DNS-Server-IP oder einer falschen Netzwerkkonfiguration auf.

Lösung:

- Überprüfen Sie die DNS-Server-IP, und stellen Sie sicher, dass der DNS-Server ausgeführt wird.

- Stellen Sie sicher, dass das VNet, das für die Erstellung der verwalteten SCOM-Instanz verwendet wird, eine Sichtverbindung zum DNS-Server hat.

Problem: Verbindung zum Speicherkonto für den Download von Produktbits für die verwaltete SCOM-Instanz kann nicht hergestellt werden

Ursache: Tritt aufgrund eines Problems mit Ihrer Internetverbindung auf.

Lösung: Überprüfen Sie, ob das VNet, das für die Erstellung der verwalteten SCOM-Instanz verwendet wird, über einen ausgehenden Internetzugang verfügt, indem Sie eine Test-VM im selben Subnetz wie die verwaltete SCOM-Instanz erstellen und die ausgehende Konnektivität der Test-VM testen.

Problem: Fehler beim Internetkonnektivitätstest. Erforderliche Endpunkte sind nicht über das VNet erreichbar.

Ursache: Tritt aufgrund einer falschen DNS-Server-IP oder einer falschen Netzwerkkonfiguration auf.

Lösung:

Überprüfen Sie die DNS-Server-IP, und stellen Sie sicher, dass der DNS-Server ausgeführt wird.

Stellen Sie sicher, dass das VNet, das für die Erstellung der verwalteten SCOM-Instanz verwendet wird, eine Sichtverbindung zum DNS-Server hat.

Stellen Sie sicher, dass die verwaltete SCOM-Instanz über ausgehenden Internetzugriff verfügt und NSG/Firewall ordnungsgemäß konfiguriert ist, um den Zugriff auf die erforderlichen Endpunkte zu ermöglichen, wie in den Firewallanforderungen beschrieben.

Allgemeine Problembehandlungsschritte für den Internetzugriff

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde.

Sie können entweder die nachstehende Schritt-für-Schritt-Anleitung befolgen oder, wenn Sie mit PowerShell vertraut sind, die spezifische Prüfung mit dem Namen

Invoke-ValidateStorageConnectivityin dem Skript ScomValidation.ps1 ausführen. Weitere Informationen zur unabhängigen Ausführung des Validierungsskripts auf Ihrem Testrechner finden Sie unter Allgemeine Richtlinien zur Ausführung des Validierungsskripts.Öffnen Sie die PowerShell ISE im Admin-Modus und legen Sie Set-ExecutionPolicy auf Unbeschränkt fest.

Führen Sie den folgenden Befehl aus, um die Internetverbindung zu überprüfen:

Test-NetConnection www.microsoft.com -Port 80Mit diesem Befehl wird die Verbindung mit www.microsoft.com an Port 80 überprüft. Wenn dies fehlschlägt, wird ein Problem mit der ausgehenden Internetverbindung angezeigt.

Führen Sie den folgenden Befehl aus, um die DNS-Einstellungen zu überprüfen:

Get-DnsClientServerAddressMit diesem Befehl werden die auf dem Computer konfigurierten DNS-Server-IP-Adressen abgerufen. Stellen Sie sicher, dass die DNS-Einstellungen korrekt und zugänglich sind.

Führen Sie den folgenden Befehl aus, um die Netzwerkkonfiguration zu überprüfen:

Get-NetIPConfigurationMit diesem Befehl werden die Netzwerkkonfigurationsdetails angezeigt. Stellen Sie sicher, dass die Netzwerkeinstellungen korrekt sind und Ihrer Netzwerkumgebung entsprechen.

SQL MI-Konnektivität

Problem: Die ausgehende Internetverbindung existiert auf den Testservern nicht.

Ursache: Tritt aufgrund einer falschen DNS-Server-IP oder einer falschen Netzwerkkonfiguration auf.

Lösung:

- Überprüfen Sie die DNS-Server-IP, und stellen Sie sicher, dass der DNS-Server ausgeführt wird.

- Stellen Sie sicher, dass das VNet, das für die Erstellung der verwalteten SCOM-Instanz verwendet wird, eine Sichtverbindung zum DNS-Server hat.

Problem: Fehler beim Konfigurieren der DB-Anmeldung für MSI in der verwalteten SQL-Instanz

Ursache: Tritt auf, wenn MSI nicht ordnungsgemäß für den Zugriff auf die verwaltete SQL-Instanz konfiguriert ist.

Lösung: Überprüfen Sie, ob MSI in der verwalteten SQL-Instanz als Microsoft Entra-Admin konfiguriert ist. Stellen Sie sicher, dass erforderliche Microsoft Entra ID-Berechtigungen für die MSI-Authentifizierung für die SQL-verwaltete Instanz bereitgestellt werden.

Problem: Fehler beim Herstellen einer Verbindung mit SQL MI aus dieser Instanz

Ursache: Tritt auf, wenn das SQL MI VNet nicht delegiert oder nicht ordnungsgemäß mit dem VNet der verwalteten SCOM-Instanz abgeglichen wurde.

Lösung:

- Stellen Sie sicher, dass die SQL MI ordnungsgemäß konfiguriert ist.

- Stellen Sie sicher, dass das VNet, das für die Erstellung der verwalteten SCOM-Instanz verwendet wird, eine Sichtverbindung zu der SQL MI hat, entweder indem sie sich in der gleichen VNet-Instanz befinden oder durch VNET-Peering.

Allgemeine Problembehandlungsschritte für die Verbindung mit der SQL MI

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde.

Sie können entweder die nachstehende Schritt-für-Schritt-Anleitung befolgen oder, wenn Sie mit PowerShell vertraut sind, die spezifische Prüfung mit dem Namen

Invoke-ValidateSQLConnectivityin dem Skript ScomValidation.ps1 ausführen. Weitere Informationen zur unabhängigen Ausführung des Validierungsskripts auf Ihrem Testrechner finden Sie unter Allgemeine Richtlinien zur Ausführung des Validierungsskripts.Öffnen Sie die PowerShell ISE im Admin-Modus und legen Sie Set-ExecutionPolicy auf Unbeschränkt fest.

Führen Sie den folgenden Befehl aus, um die ausgehende Internetverbindung zu überprüfen:

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80Dieser Befehl überprüft die ausgehende Internetverbindung, indem versucht wird, eine Verbindung mit www.microsoft.com an Port 80 herzustellen. Wenn die Verbindung fehlschlägt, wird ein potenzielles Problem mit der Internetverbindung angezeigt.

Um die DNS-Einstellungen und die Netzwerkkonfiguration zu überprüfen, vergewissern Sie sich, dass die IP-Adressen des DNS-Servers korrekt konfiguriert wurden, und validieren Sie die Einstellungen der Netzwerkkonfiguration auf dem Rechner, auf dem die Validierung durchgeführt wird.

Führen Sie zum Testen der SQL MI-Verbindung den folgenden Befehl aus:

Test-NetConnection -ComputerName $sqlMiName -Port 1433Ersetzen Sie

$sqlMiNamedurch den Namen des SQL MI-Hosts.Dieser Befehl testet die Verbindung mit der SQL MI-Instanz. Wenn die Verbindung erfolgreich ist, wird angegeben, dass die SQL MI erreichbar ist.

DNS-Serverkonnektivität

Problem: Die bereitgestellte DNS-IP (<DNS-IP>) ist falsch, oder der DNS-Server ist nicht erreichbar.

Lösung: Überprüfen Sie die DNS-Server-IP, und stellen Sie sicher, dass der DNS-Server ausgeführt wird.

Allgemeine Problembehandlung für die DNS-Serverkonnektivität

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde.

Sie können entweder die nachstehende Schritt-für-Schritt-Anleitung befolgen oder, wenn Sie mit PowerShell vertraut sind, die spezifische Prüfung mit dem Namen

Invoke-ValidateDnsIpAddressin dem Skript ScomValidation.ps1 ausführen. Weitere Informationen zur unabhängigen Ausführung des Validierungsskripts auf Ihrem Testrechner finden Sie unter Allgemeine Richtlinien zur Ausführung des Validierungsskripts.Öffnen Sie die PowerShell ISE im Admin-Modus und legen Sie Set-ExecutionPolicy auf Unbeschränkt fest.

Führen Sie den folgenden Befehl aus, um die DNS-Auflösung für die angegebene IP-Adresse zu überprüfen:

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinueErsetzen Sie

$ipAddressdurch die IP-Adresse, die Sie validieren möchten.Mit diesem Befehl wird die DNS-Auflösung für die angegebene IP-Adresse überprüft. Wenn der Befehl keine Ergebnisse zurückgibt oder einen Fehler auslöst, wird ein potenzielles Problem mit der DNS-Auflösung angezeigt.

Führen Sie den folgenden Befehl aus, um die Netzwerkkonnektivität mit der IP-Adresse zu überprüfen:

Test-NetConnection -ComputerName $ipAddress -Port 80Ersetzen Sie

$ipAddressdurch die IP-Adresse, die Sie testen möchten.Mit diesem Befehl wird die Netzwerkkonnektivität mit der angegebenen IP-Adresse am Port 80 überprüft. Wenn die Verbindung fehlschlägt, wird ein mögliches Netzwerkverbindungsproblem angezeigt.

Domänenkonnektivität

Problem: Der Domänencontroller für die Domäne <domain name> ist über dieses Netzwerk nicht erreichbar, oder der Port ist nicht auf mindestens einem Domänencontroller geöffnet.

Ursache: Tritt aufgrund eines Problems mit der bereitgestellten DNS-Server-IP oder Ihrer Netzwerkkonfiguration auf.

Lösung:

- Überprüfen Sie die DNS-Server-IP, und stellen Sie sicher, dass der DNS-Server ausgeführt wird.

- Stellen Sie sicher, dass die Auflösung des Domänennamens ordnungsgemäß an den für Azure oder für die verwaltete SCOM-Instanz konfigurierten Domänencontroller (DC) weitergeleitet wird. Vergewissern Sie sich, dass dieser DC oben unter den aufgelösten DCs aufgeführt ist. Wenn die Auflösung an verschiedene DC-Server weitergeleitet wird, wird ein Problem mit der AD-Domänenauflösung angezeigt.

- Überprüfen Sie den Domänennamen und stellen Sie sicher, dass der Domänencontroller für Azure konfiguriert ist und die verwaltete SCOM-Instanz eingerichtet ist und ausgeführt wird.

Hinweis

Die Ports 9389, 389/636, 88, 3268/3269, 135, 445 sollten auf dem DC geöffnet sein, der für Azure oder die verwaltete SCOM-Instanz konfiguriert ist, und alle Dienste auf dem DC sollten ausgeführt werden.

Allgemeine Schritte zur Problembehandlung für Domänenkonnektivität

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde.

Sie können entweder die nachstehende Schritt-für-Schritt-Anleitung befolgen oder, wenn Sie mit PowerShell vertraut sind, die spezifische Prüfung mit dem Namen

Invoke-ValidateDomainControllerConnectivityin dem Skript ScomValidation.ps1 ausführen. Weitere Informationen zur unabhängigen Ausführung des Validierungsskripts auf Ihrem Testrechner finden Sie unter Allgemeine Richtlinien zur Ausführung des Validierungsskripts.Öffnen Sie die PowerShell ISE im Admin-Modus und legen Sie Set-ExecutionPolicy auf Unbeschränkt fest.

Führen Sie den folgenden Befehl aus, um die Reichweite des Domänencontrollers zu überprüfen:

Resolve-DnsName -Name $domainNameErsetzen Sie

$domainNamedurch den Namen der Domäne, die Sie testen möchten.Stellen Sie sicher, dass die Auflösung des Domänennamens ordnungsgemäß an den für Azure oder für die verwaltete SCOM-Instanz konfigurierten Domänencontroller (DC) weitergeleitet wird. Vergewissern Sie sich, dass dieser DC oben unter den aufgelösten DCs aufgeführt ist. Wenn die Auflösung an verschiedene DC-Server weitergeleitet wird, wird ein Problem mit der AD-Domänenauflösung angezeigt.

So überprüfen Sie die DNS-Servereinstellungen:

- Stellen Sie sicher, dass die DNS-Servereinstellungen auf dem Computer, auf dem die Überprüfung ausgeführt wird, ordnungsgemäß konfiguriert sind.

- Bestätigen Sie, ob die IP-Adressen des DNS-Servers korrekt und zugänglich sind.

So überprüfen Sie die Netzwerkkonfiguration:

- Bestätigen Sie die Netzwerkkonfigurationseinstellungen auf dem Computer, auf dem die Überprüfung ausgeführt wird.

- Stellen Sie sicher, dass der Computer mit dem richtigen Netzwerk verbunden ist und über die erforderlichen Netzwerkeinstellungen verfügt, um mit dem Domänencontroller zu kommunizieren.

Führen Sie den folgenden Befehl aus, um den erforderlichen Port auf dem Domänencontroller zu testen:

Test-NetConnection -ComputerName $domainName -Port $portToCheckErsetzen Sie

$domainNamedurch den Namen der Domäne, die Sie testen möchten, und$portToCheckdurch jeden Port aus der folgenden Listennummer:- 389/636

- 88

- 3268/3269

- 135

- 445

Führen Sie den angegebenen Befehl für alle oben genannten Ports aus.

Dieser Befehl prüft, ob der angegebene Port auf dem angegebenen Domänencontroller, der für die Erstellung von Azure oder verwalteten SCOM-Instanzen konfiguriert ist, offen ist. Wenn der Befehl eine erfolgreiche Verbindung anzeigt, bedeutet dies, dass die erforderlichen Ports offen sind.

Überprüfung des Domänenbeitritts

Problem: Testverwaltungsserver konnten nicht der Domäne beitreten

Ursache: Tritt aufgrund eines falschen OU-Pfads, falscher Anmeldeinformationen oder eines Problems in der Netzwerkkonnektivität auf.

Lösung:

- Überprüfen Sie die im Key Vault erstellten Anmeldeinformationen. Der Benutzername und das Kennwortgeheimnis müssen den korrekten Benutzernamen wiedergeben und das Format des Wertes für den Benutzernamen muss domain\username und password lauten, die über die Berechtigung verfügen, einen Rechner in die Domäne aufzunehmen. Standardmäßig können Benutzerkonten nur bis zu 10 Computer zur Domäne hinzufügen. Informationen zur Konfiguration finden Sie unter Standardgrenzwerte für die Anzahl von Arbeitsstationen, die Benutzerinnen und Benutzer in eine Domäne einbinden können.

- Vergewissern Sie sich, dass der OU-Pfad korrekt ist und neue Computer nicht daran hindert, der Domäne beizutreten.

Allgemeine Schritte zur Problembehandlung bei der Validierung des Domainbeitritts

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde.

Sie können entweder die nachstehende Schritt-für-Schritt-Anleitung befolgen oder, wenn Sie mit PowerShell vertraut sind, die spezifische Prüfung mit dem Namen

Invoke-ValidateDomainJoinin dem Skript ScomValidation.ps1 ausführen. Weitere Informationen zur unabhängigen Ausführung des Validierungsskripts auf Ihrem Testrechner finden Sie unter Allgemeine Richtlinien zur Ausführung des Validierungsskripts.Öffnen Sie die PowerShell ISE im Admin-Modus und legen Sie Set-ExecutionPolicy auf Unbeschränkt fest.

Verbinden Sie die VM mit einer Domäne unter Verwendung des Domänenkontos, das bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde. Um der Domäne mit Hilfe von Anmeldeinformationen beizutreten, führen Sie den folgenden Befehl aus:

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }Ersetzen Sie den Benutzernamen, das Kennwort, $domainName und $ouPath durch die richtigen Werte.

Nachdem Sie den obigen Befehl ausgeführt haben, führen Sie den folgenden Befehl aus, um zu überprüfen, ob der Computer der Domäne erfolgreich beigetreten ist:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

Statische IP- und LB-FQDN-Zuordnung

Problem: Tests konnten nicht ausgeführt werden, da die Server nicht der Domäne beigetreten sind.

Lösung: Stellen Sie sicher, dass die Computer der Domäne beitreten können. Führen Sie die Schritte zur Problembehandlung aus dem Abschnitt zur Überprüfung des Domänenbeitritts aus.

Problem: DNS-Name <DNS-Name> konnte nicht aufgelöst werden

Lösung: Der angegebene DNS-Name ist in den DNS-Einträgen nicht vorhanden. Überprüfen Sie den DNS-Namen, und stellen Sie sicher, dass er der angegebenen statischen IP ordnungsgemäß zugeordnet ist.

Problem: Die angegebene statische IP <static IP> und der Load Balancer-DNS <DNS Name> stimmt nicht überein.

Lösung: Überprüfen Sie die DNS-Einträge, und stellen Sie die richtige Kombination von DNS-Name und statischer IP bereit. Weitere Informationen finden Sie unter Erstellen einer statischen IP und Konfigurieren des DNS-Namens.

Allgemeine Schritte zur Problembehandlung für statische IP- und LB-FQDN-Zuordnung

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde.

Sie können entweder die nachstehende Schritt-für-Schritt-Anleitung befolgen oder, wenn Sie mit PowerShell vertraut sind, die spezifische Prüfung mit dem Namen

Invoke-ValidateStaticIPAddressAndDnsnamein dem Skript ScomValidation.ps1 ausführen. Weitere Informationen zur unabhängigen Ausführung des Validierungsskripts auf Ihrem Testrechner finden Sie unter Allgemeine Richtlinien zur Ausführung des Validierungsskripts.Öffnen Sie die PowerShell ISE im Admin-Modus und legen Sie Set-ExecutionPolicy auf Unbeschränkt fest.

Verbinden Sie die VM mit einer Domäne unter Verwendung des Domänenkontos, das bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde. Um die VM in die Domäne einzubinden, folgen Sie den Schritten im Abschnitt Validierung des Domänenbeitritts.

Rufen Sie die IP-Adresse und den zugehörigen DNS-Namen ab, und führen Sie die folgenden Befehle aus, um festzustellen, ob sie übereinstimmen. Auflösen des DNS-Namens und Abrufen der tatsächlichen IP-Adresse:

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressWenn der DNS-Name nicht aufgelöst werden kann, stellen Sie sicher, dass der DNS-Name gültig ist und der tatsächlichen IP-Adresse zugeordnet ist.

Computergruppenüberprüfungen

Problem: Der Test konnte nicht ausgeführt werden, da die Server nicht der Domäne beigetreten sind.

Lösung: Stellen Sie sicher, dass die Computer der Domäne beitreten können. Führen Sie die Schritte zur Problembehandlung aus dem Abschnitt zur Überprüfung des Domänenbeitritts aus.

Problem: Die Computergruppe mit dem Namen <computer group name> konnte in Ihrer Domäne nicht gefunden werden.

Lösung: Überprüfen Sie das Vorhandensein der Gruppe, und überprüfen Sie den angegebenen Namen, oder erstellen Sie eine neue, wenn sie noch nicht erstellt wurde.

Problem: Der eingegebene Name <computer group name> der Computergruppe wird nicht vom Benutzerkonto <domain username> verwaltet.

Lösung: Navigieren Sie zu den Gruppeneigenschaften, und legen Sie dieses Benutzerkonto als Managerkonto fest. Weitere Informationen finden Sie unter Erstellen und Konfigurieren einer Computergruppe.

Problem: Das Managerkonto <domain name> der Eingabecomputergruppe <computer group name> verfügt nicht über die erforderlichen Berechtigungen zum Verwalten der Gruppenmitgliedschaft.

Lösung: Navigieren Sie zu den Gruppeneigenschaften, und aktivieren Sie das Kontrollkästchen Mitgliedschaftsliste verwalten. Weitere Informationen finden Sie unter Erstellen und Konfigurieren einer Computergruppe.

Allgemeine Schritte zur Problembehandlung bei der Validierung der Computergruppe

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde.

Sie können entweder die nachstehende Schritt-für-Schritt-Anleitung befolgen oder, wenn Sie mit PowerShell vertraut sind, die spezifische Prüfung mit dem Namen

Invoke-ValidateComputerGroupin dem Skript ScomValidation.ps1 ausführen. Weitere Informationen zur unabhängigen Ausführung des Validierungsskripts auf Ihrem Testrechner finden Sie unter Allgemeine Richtlinien zur Ausführung des Validierungsskripts.Verbinden Sie die VM mit einer Domäne unter Verwendung des Domänenkontos, das bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde. Um die VM in die Domäne einzubinden, folgen Sie den Schritten im Abschnitt Validierung des Domänenbeitritts.

Öffnen Sie die PowerShell ISE im Admin-Modus und legen Sie Set-ExecutionPolicy auf Unbeschränkt fest.

Führen Sie den folgenden Befehl aus, um Module zu importieren:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueFühren Sie den folgenden Befehl aus, um zu überprüfen, ob die VM der Domäne beigetreten ist:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomainFühren Sie den folgenden Befehl aus, um das Vorhandensein der Domäne zu überprüfen und ob der aktuelle Computer bereits mit der Domäne verbunden ist:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentialsErsetzen Sie

$usernameundpassworddurch entsprechende Werte.Führen Sie den folgenden Befehl aus, um das Vorhandensein des Benutzerkontos in der Domäne zu überprüfen:

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentialsErsetzen Sie

$usernameund$domainUserCredentialsdurch entsprechende WerteFühren Sie den folgenden Befehl aus, um das Vorhandensein der Computergruppe in der Domäne zu überprüfen:

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentialsErsetzen Sie

$computerGroupNameund$domainUserCredentialsdurch entsprechende Werte.Wenn das Benutzerkonto und die Computergruppe vorhanden sind, bestimmen Sie, ob das Benutzerkonto ein Managerkonto für die Computergruppe ist.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $trueWenn

managerCanUpdateMembershipTrue ist, verfügt das Domänenbenutzerkonto über die Berechtigung zum Aktualisieren der Mitgliedschaft in der Computergruppe. WennmanagerCanUpdateMembershipFalse ist, erteilen Sie dem Domänenbenutzerkonto die Berechtigung zum Verwalten der Computergruppe.

gMSA-Kontoüberprüfungen

Problem: Der Test wird nicht ausgeführt, da die Server nicht der Domäne beigetreten sind.

Lösung: Stellen Sie sicher, dass die Computer der Domäne beitreten können. Führen Sie die Schritte zur Problembehandlung aus dem Abschnitt zur Überprüfung des Domänenbeitritts aus.

Problem: Die Computergruppe mit dem Namen <computer group name> wurde in Ihrer Domäne nicht gefunden. Die Mitglieder dieser Gruppe müssen in der Lage sein, das gMSA-Kennwort abzurufen.

Lösung: Überprüfen Sie das Vorhandensein der Gruppe, und überprüfen Sie den angegebenen Namen.

Problem: gMSA mit dem Namen <domain gMSA> konnte nicht in Ihrer Domäne gefunden werden

Lösung: Überprüfen Sie das Vorhandensein des gMSA-Kontos, und überprüfen Sie den angegebenen Namen, oder erstellen Sie ein neues, wenn es noch nicht erstellt wurde.

Problem: gMSA <domain gMSA> ist nicht aktiviert

Lösung: Aktivieren Sie es mit dem folgenden Befehl:

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

Problem: gMSA <domain gMSA> muss einen DNS-Hostnamen haben, der auf <DNS Name> festgelegt ist.

Lösung: gMSA hat die Eigenschaft DNSHostName nicht ordnungsgemäß festgelegt. Legen Sie die Eigenschaft DNSHostName mit dem folgenden Befehl fest:

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

Problem: Der SAM-Kontoname für die gMSA <domain gMSA> überschreitet den Grenzwert von 15 Zeichen.

Lösung: Legen Sie SamAccountName mit dem folgenden Befehl fest:

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

Problem: Die Computergruppe <computer group name> muss für die gMSA <domain gMSA> als PrincipalsAllowedToRetrieveManagedPassword festgelegt werden

Lösung: In der gMSA ist PrincipalsAllowedToRetrieveManagedPassword nicht ordnungsgemäß festgelegt. Legen Sie PrincipalsAllowedToRetrieveManagedPassword mithilfe des folgenden Befehls fest:

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

Problem: Die SPNs wurden für die gMSA <domain gMSA> nicht ordnungsgemäß festgelegt.

Lösung: Für gMSA wurden keine korrekten Dienstprinzipalnamen festgelegt. Mit dem folgenden Befehl legen Sie die Dienstprinzipal-Namen fest:

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

Allgemeine Schritte zur Problembehandlung bei der Validierung des gMSA-Kontos

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde.

Sie können entweder die nachstehende Schritt-für-Schritt-Anleitung befolgen oder, wenn Sie mit PowerShell vertraut sind, die spezifische Prüfung mit dem Namen

Invoke-ValidategMSAAccountin dem Skript ScomValidation.ps1 ausführen. Weitere Informationen zur unabhängigen Ausführung des Validierungsskripts auf Ihrem Testrechner finden Sie unter Allgemeine Richtlinien zur Ausführung des Validierungsskripts.Verbinden Sie die VM mit einer Domäne unter Verwendung des Domänenkontos, das bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde. Um die VM in die Domäne einzubinden, folgen Sie den Schritten im Abschnitt Validierung des Domänenbeitritts.

Öffnen Sie die PowerShell ISE im Admin-Modus und legen Sie Set-ExecutionPolicy auf Unbeschränkt fest.

Führen Sie den folgenden Befehl aus, um Module zu importieren:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueFühren Sie den folgenden Befehl aus, um zu überprüfen, ob die Server erfolgreich der Domäne beigetreten sind:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainFühren Sie den folgenden Befehl aus, um das Vorhandensein der Computergruppe zu überprüfen:

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $CredentialsErsetzen Sie Benutzernamen, Kennwort und computerGroupName durch entsprechende Werte.

Führen Sie den folgenden Befehl aus, um das Vorhandensein des gMSA-Kontos zu überprüfen:

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsUm die gMSA-Kontoeigenschaften zu überprüfen, überprüfen Sie, ob das gMSA-Konto aktiviert ist:

(Get-ADServiceAccount -Identity <GmsaAccount>).EnabledWenn der Befehl False zurückgibt, aktivieren Sie das Konto in der Domäne.

Führen Sie die folgenden Befehle aus, um zu überprüfen, ob der DNS-Hostname des gMSA-Kontos mit dem bereitgestellten DNS-Namen (LB DNS-Name) übereinstimmt:

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostNameWenn der Befehl nicht den erwarteten DNS-Namen zurückgibt, aktualisieren Sie den DNS-Hostnamen von gMsaAccount auf den LB-DNS-Namen.

Stellen Sie sicher, dass der SAM-Kontoname für das gMSA-Konto den Grenzwert von 15 Zeichen nicht überschreitet:

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthFühren Sie den folgenden Befehl aus, um die Eigenschaft

PrincipalsAllowedToRetrieveManagedPasswordzu überprüfen:Überprüfen Sie, ob die angegebene Computergruppe als „PrincipalsAllowedToRetrieveManagedPassword“ für das gMSA-Konto festgelegt ist:

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNameErsetzen Sie

gMSAAccountundComputerGroupNamedurch entsprechende Werte.Führen Sie den folgenden Befehl aus, um die Dienstprinzipalnamen (Service Principal Names, SPNs) für das gMSA-Konto zu überprüfen:

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNamesÜberprüfen Sie, ob die Ergebnisse „Korrekte SPNs“ aufweisen. Ersetzen Sie

$dnsNamedurch den LB DNS-Namen, den Sie bei der Erstellung der verwalteten SCOM-Instanz angegeben haben. Ersetzen Sie$dnsHostNamedurch den LB DNS-Kurznamen. Beispielsweise sind MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com, und MSOMSdkSvc/ContosoLB Namen von Dienstprinzipalen.

Gruppenrichtlinienüberprüfungen

Wichtig

Um die GPO-Richtlinien zu korrigieren, arbeiten Sie mit einem Active Directory-Admin zusammen und schließen Sie System Center Operations Manager von den unten aufgeführten Richtlinien aus:

- GPOs, die die Konfigurationen der lokalen Administratorgruppen ändern oder außer Kraft setzen.

- GPOs, die die Netzwerkauthentifizierung deaktivieren.

- Werten sie GPOs aus, die die Remoteanmeldung für lokale Admins behindern.

Problem: Dieser Test konnte nicht ausgeführt werden, da die Server nicht der Domäne beigetreten sind.

Lösung: Stellen Sie sicher, dass die Computer der Domäne beitreten. Führen Sie die Schritte zur Problembehandlung aus dem Abschnitt zur Überprüfung des Domänenbeitritts aus.

Problem: gMSA mit dem Namen <domain gMSA> konnte nicht in Ihrer Domäne gefunden werden. Dieses Konto muss als lokaler Admin auf dem Server eingerichtet sein.

Lösung: Überprüfen Sie das Vorhandensein des Kontos, und stellen Sie sicher, dass die gMSA- und Domänenbenutzerkonten Teil der lokalen Administratorgruppe sind.

Problem: Die Konten <domain username> und <domain gMSA> konnten der lokalen Administratorgruppe auf den Testverwaltungsservern nicht hinzugefügt werden oder nach dem Aktualisieren von Gruppenrichtlinien nicht in der Gruppe beibehalten werden.

Lösung: Stellen Sie sicher, dass der angegebene Domänenbenutzername und die gMSA-Eingaben korrekt sind, einschließlich des vollständigen Namens (domain\account). Überprüfen Sie außerdem, ob auf Ihrem Testcomputer Gruppenrichtlinien vorhanden sind, die die lokale Administratorgruppe aufgrund von Richtlinien, die auf OU- oder Domänenebene erstellt wurden, außer Kraft gesetzt werden. gMSA- und Domänenbenutzerkonten müssen Teil der lokalen Administratorgruppe sein, damit die verwaltete SCOM-Instanz funktioniert. Computer der verwalteten SCOM-Instanz müssen von allen Richtlinien ausgeschlossen werden, die die lokale Administratorgruppe außer Kraft setzen (arbeiten Sie mit AD-Admin).

Problem: Die verwaltete SCOM-Instanz ist fehlerhaft

Ursache: Eine Gruppenrichtlinie in Ihrer Domäne (Name: <group policy name>) setzt die lokale Administratorgruppe auf den Testverwaltungsservern außer Kraft, entweder in der OU, die die Server enthält, oder im Stammverzeichnis der Domäne.

Lösung: Stellen Sie sicher, dass die OU für verwaltete SCOM-Instanzverwaltungsserver (<OU Path>) von keiner Richtlinienüberschreibung der Gruppe betroffen ist.

Allgemeine Schritte zur Problembehandlung bei der Validierung von Gruppenrichtlinien

Generieren Sie eine neue VM, die unter Windows Server 2022 oder 2019 im ausgewählten Subnetz für die Erstellung verwalteter SCOM-Instanzen ausgeführt wird. Melden Sie sich bei der VM an, und konfigurieren Sie ihren DNS-Server so, dass dieselbe DNS-IP verwendet wird, die bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde.

Sie können entweder die nachstehende Schritt-für-Schritt-Anleitung befolgen oder, wenn Sie mit PowerShell vertraut sind, die spezifische Prüfung mit dem Namen

Invoke-ValidateLocalAdminOverideByGPOin dem Skript ScomValidation.ps1 ausführen. Weitere Informationen zur unabhängigen Ausführung des Validierungsskripts auf Ihrem Testrechner finden Sie unter Allgemeine Richtlinien zur Ausführung des Validierungsskripts.Verbinden Sie die VM mit einer Domäne unter Verwendung des Domänenkontos, das bei der Erstellung der verwalteten SCOM-Instanz verwendet wurde. Um die VM in die Domäne einzubinden, folgen Sie den Schritten im Abschnitt Validierung des Domänenbeitritts.

Öffnen Sie die PowerShell ISE im Admin-Modus und legen Sie Set-ExecutionPolicy auf Unbeschränkt fest.

Führen Sie die folgenden Befehle aus, um Module zu importieren:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueFühren Sie den folgenden Befehl aus, um zu überprüfen, ob die Server erfolgreich der Domäne beigetreten sind:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainDer Befehl muss True zurückgeben.

Führen Sie den folgenden Befehl aus, um das Vorhandensein des gMSA-Kontos zu überprüfen:

Get-ADServiceAccount -Identity <GmsaAccount>Führen Sie den folgenden Befehl aus, um das Vorhandensein von Benutzerkonten in der lokalen Administratorgruppe zu überprüfen:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty NameErsetzen Sie

<UserName>und<GmsaAccount>durch die tatsächlichen Werte.Führen Sie den folgenden Befehl aus, um die Details der Domänen- und Organisationseinheit (OU) zu ermitteln:

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentialsErsetzen Sie die <OuPathDN> durch den tatsächlichen OU-Pfad.

Führen Sie den folgenden Befehl aus, um den Gruppenrichtlinienobjektbericht aus der Domäne abzurufen und nach überschriebenen Richtlinien für die lokale Administratorgruppe zu suchen:

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

Wenn die Skriptausführung eine Warnung wie Überprüfung fehlgeschlagen anzeigt, gibt es Richtlinien (wie in der Warnmeldung), die die lokale Administratorgruppe außer Kraft setzt. Wenden Sie sich an den Active Directory-Admin, und schließen Sie den System Center Operations Manager-Verwaltungsserver aus der Richtlinie aus.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für