Erstellen und Verwenden privater Endpunkte (V1-Benutzeroberfläche) für Azure Backup

Dieser Artikel enthält Informationen darüber, wie private Endpunkte für Azure Backup erstellt werden und in welchen Szenarien sie dazu beitragen, die Sicherheit Ihrer Ressourcen zu gewährleisten.

Hinweis

Azure Backup bietet jetzt eine neue Erfahrung zum Erstellen privater Endpunkte. Weitere Informationen

Vorbereitung

Stellen Sie sicher, dass Sie die Voraussetzungen und die unterstützten Szenarien überprüft haben, bevor Sie mit der Erstellung privater Endpunkte fortfahren.

Diese Details helfen Ihnen, die Einschränkungen und Bedingungen zu verstehen, die erfüllt werden müssen, bevor Sie private Endpunkte für Ihre Tresore erstellen.

Erste Schritte mit dem Erstellen privater Endpunkte für die Azure Backup

Die folgenden Abschnitte befassen sich mit den Schritten zum Erstellen und Verwenden privater Endpunkte für Azure Backup innerhalb Ihrer virtuellen Netzwerke.

Wichtig

Sie sollten die in diesem Dokument beschriebenen Schritte unbedingt in der genannten Reihenfolge durchführen. Andernfalls kann dies dazu führen, dass der Tresor nicht mehr mit dem Einsatz privater Endpunkte kompatibel ist und Sie den Vorgang mit einem neuen Tresor neu starten müssen.

Erstellen eines Recovery Services-Tresors

Private Endpunkte für Azure Backup können nur für Recovery Services-Tresore erstellt werden, die keine geschützten Elemente enthalten (oder für die in der Vergangenheit nicht versucht wurden, Elemente zu schützen oder zu registrieren). Sie sollten daher mit einem neu erstellten Tresor beginnen. Weitere Informationen zum Erstellen eines neuen Tresors finden Sie unter Erstellen und Konfigurieren eines Recovery Services-Tresors.

In diesem Abschnitt erfahren Sie, wie Sie einen Tresor mit dem Azure Resource Manager-Client erstellen. Dadurch wird ein Tresor erstellt, dessen verwaltete Identität bereits aktiviert ist.

Verweigern des öffentlichen Netzwerkzugriffs auf den Tresor

Sie können Ihre Tresore so konfigurieren, dass der Zugriff aus öffentlichen Netzwerken verweigert wird.

Folgen Sie diesen Schritten:

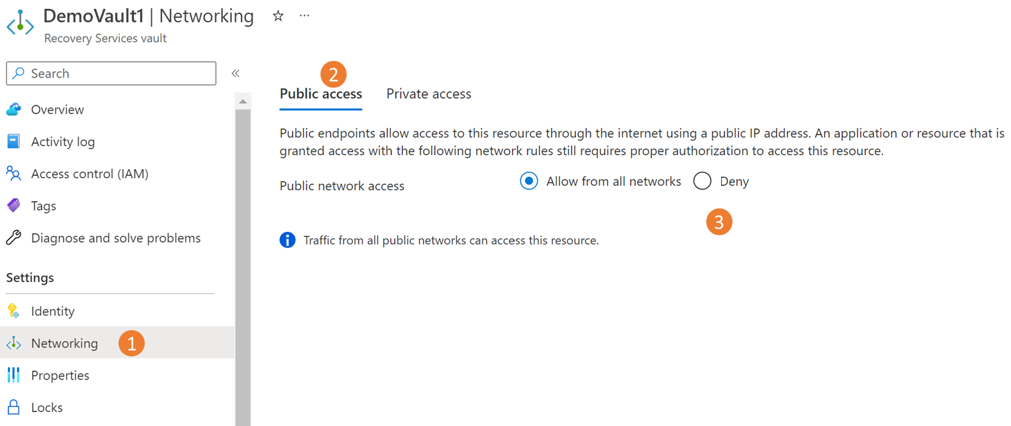

Navigieren Sie dazu zu Tresor>Netzwerk.

Wählen Sie auf der Registerkarte Öffentlicher Zugriff die Option Verweigern aus, um den Zugriff aus öffentlichen Netzwerken zu verhindern.

Hinweis

- Nachdem Sie den Zugriff verweigert haben, können Sie weiterhin auf den Tresor zugreifen, aber Sie können keine Daten in/aus Netzwerken verschieben, die keine privaten Endpunkte enthalten. Weitere Informationen finden Sie unter Erstellen privater Endpunkte für Azure Backup.

- Das Verweigern des öffentlichen Zugriffs wird derzeit für Tresore, für die regionsübergreifende Wiederherstellung aktiviert ist, nicht unterstützt.

Wählen Sie Übernehmen aus, um die Änderungen zu speichern.

Aktivieren der verwalteten Identität für Ihren Tresor

Verwaltete Identitäten ermöglichen dem Tresor, private Endpunkte zu erstellen und zu nutzen. In diesem Abschnitt wird das Aktivieren der verwalteten Identität für Ihren Tresor erläutert.

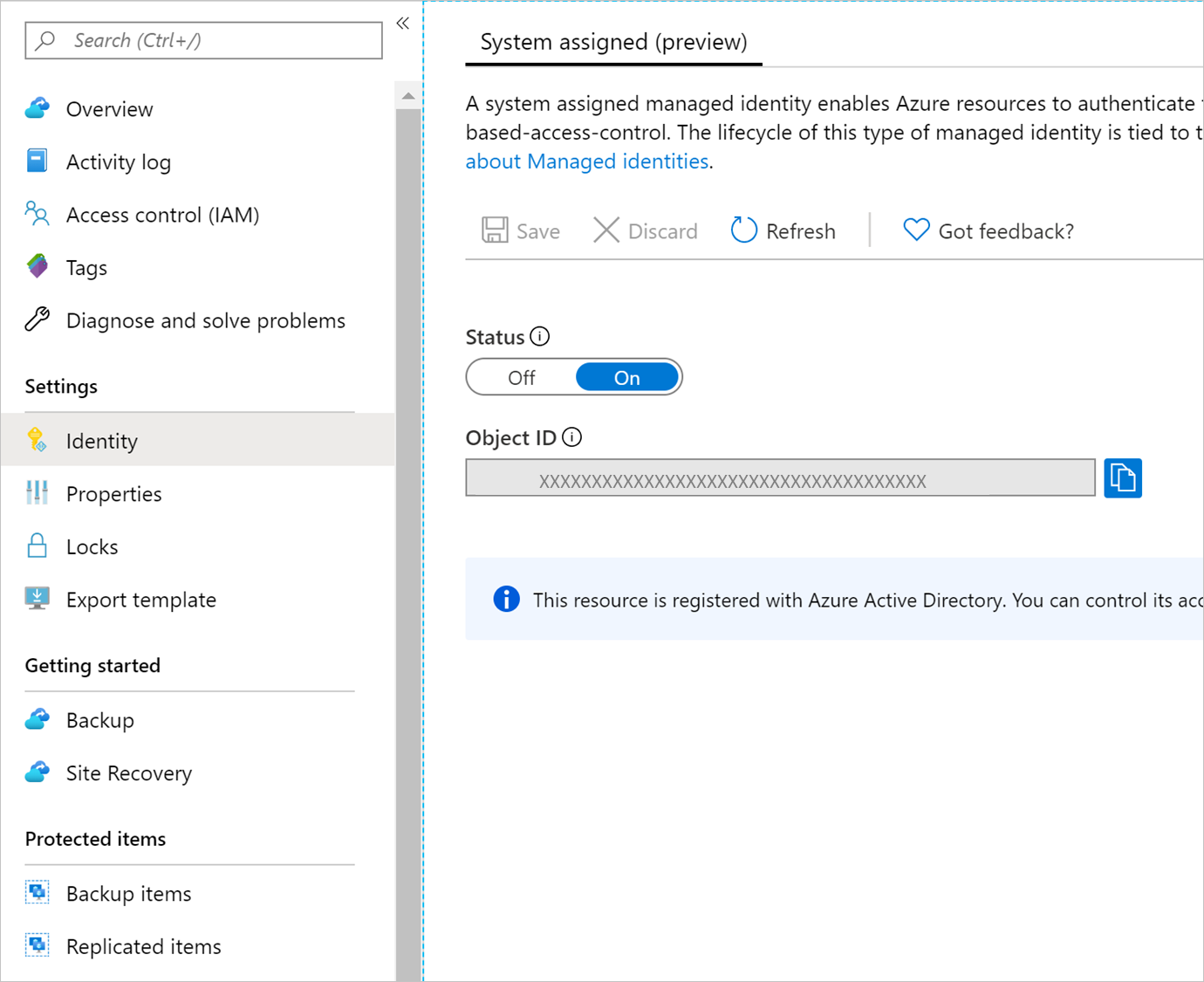

Navigieren Sie zu Ihrem Recovery Services-Tresor ->Identität.

Ändern Sie den Status in Ein, und klicken Sie auf Speichern.

Es wird eine Objekt-ID generiert, die die verwaltete Identität des Tresors darstellt.

Hinweis

Nach der Aktivierung darf die verwaltete Identität nicht deaktiviert werden (auch nicht vorübergehend). Die Deaktivierung der verwalteten Identität kann zu inkonsistentem Verhalten führen.

Erteilen von Berechtigungen für den Tresor zum Erstellen erforderlicher privater Endpunkte

Um die erforderlichen privaten Endpunkte für Azure Backup zu erstellen, muss der Tresor (bzw. die verwaltete Identität des Tresors) über Berechtigungen für die folgenden Ressourcengruppen verfügen:

- Die Ressourcengruppe mit dem Ziel-VNET

- Die Ressourcengruppe, in der die privaten Endpunkte erstellt werden sollen

- Die Ressourcengruppe, die die privaten DNS-Zonen enthält, wie detailliert unter Erstellen privater Endpunkte für Azure Backup erläutert

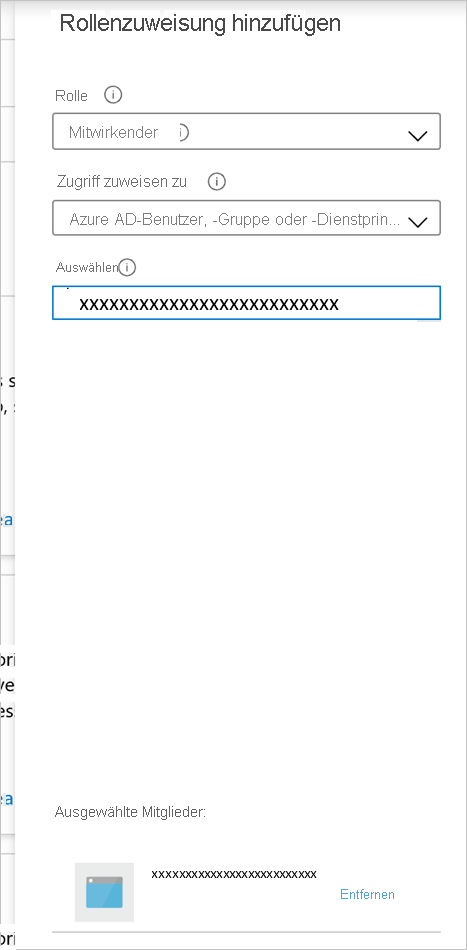

Wir empfehlen, dem Tresor (der verwalteten Identität) die Rolle Mitwirkender für diese drei Ressourcengruppen zu gewähren. Die folgenden Schritte beschreiben, wie dies für eine bestimmte Ressourcengruppe erfolgt (was für jede der drei Ressourcengruppen erfolgen muss):

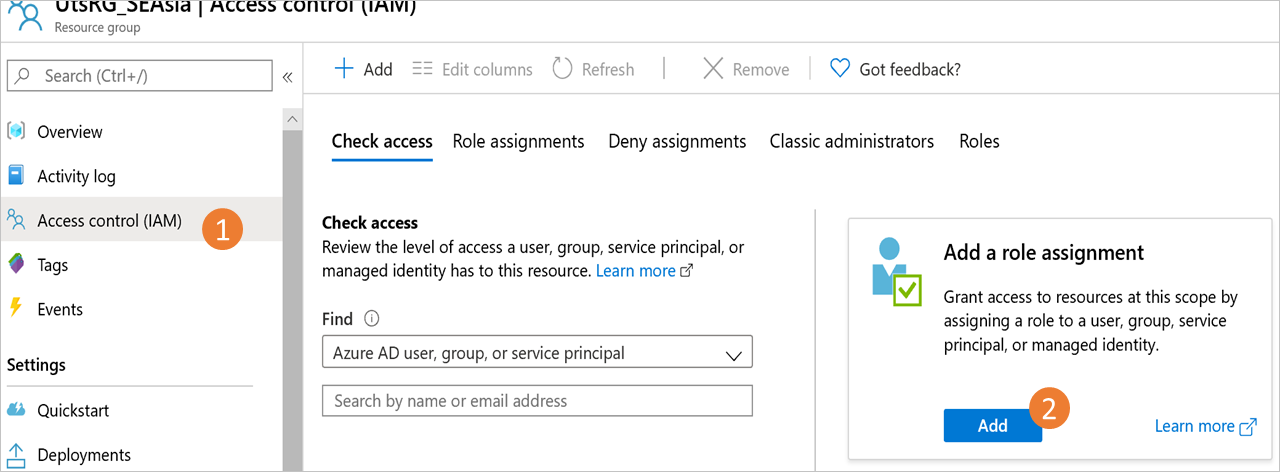

Wechseln Sie zur Ressourcengruppe und dann auf der linken Leiste zu Zugriffssteuerung (IAM) .

Wechseln Sie in Zugriffssteuerung (IAM) zu Rollenzuweisung hinzufügen.

Wählen Sie im Bereich Rollenzuweisung hinzufügen die Option Mitwirkender als Rolle aus, und verwenden Sie den Namen des Tresors als Prinzipal. Wählen Sie Ihren Tresor und dann Speichern aus, wenn Sie fertig sind.

Informationen zum Verwalten von Berechtigungen auf detaillierterer Ebene finden Sie unter Manuelles Erstellen von Rollen und Berechtigungen.

Erstellen privater Endpunkte für Azure Backup

In diesem Abschnitt wird erklärt, wie Sie einen privaten Endpunkt für Ihren Tresor erstellen.

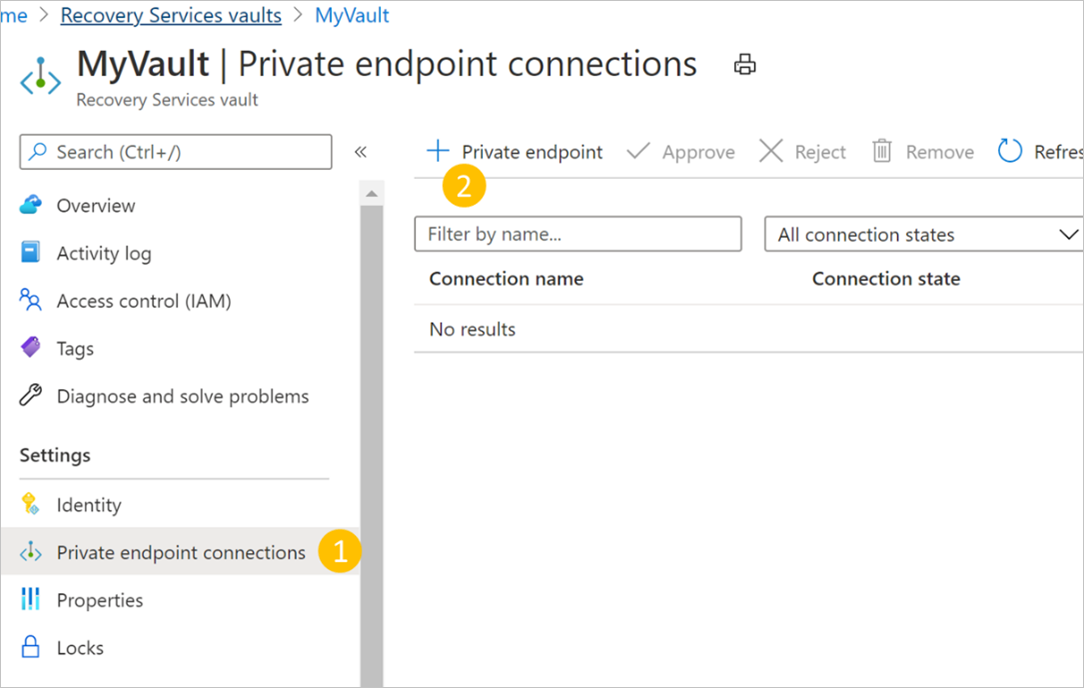

Navigieren Sie zu Ihrem oben erstellten Tresor, und wechseln Sie dann in der linken Navigationsleiste zu Private Endpunktverbindungen. Wählen Sie oben +Privater Endpunkt aus, um die Erstellung eines neuen privaten Endpunkts für diesen Tresor zu starten.

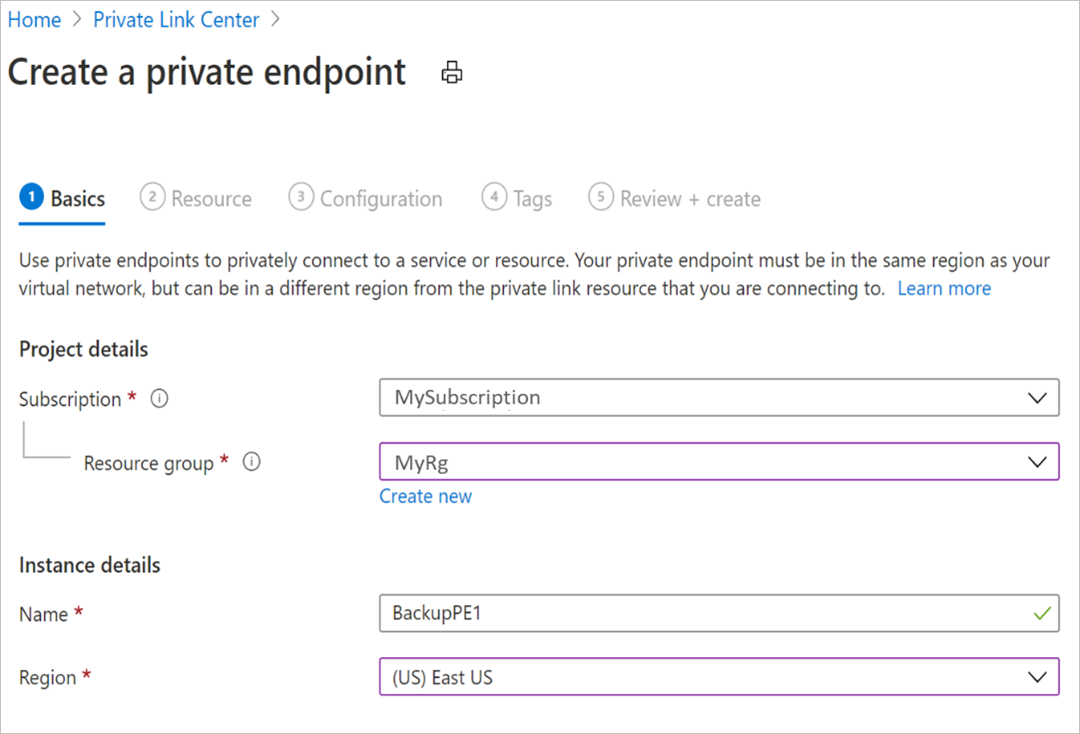

Sobald Sie sich im Prozess Privaten Endpunkt erstellen befinden, müssen Sie Details für die Herstellung der Verbindung mit Ihrem privaten Endpunkt angeben.

Grundlagen: Geben Sie die grundlegenden Details für Ihre privaten Endpunkte ein. Die Region sollte mit der des Tresors und der Ressource, die gesichert wird, identisch sein.

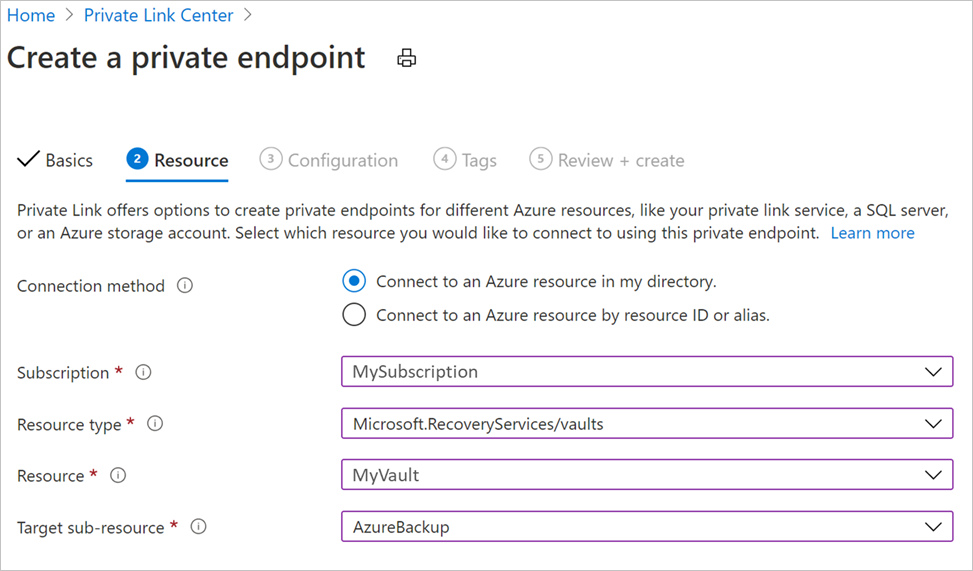

Ressource: Auf dieser Registerkarte müssen Sie die PaaS-Ressource auswählen, für die Sie Ihre Verbindung herstellen möchten. Wählen Sie Microsoft.RecoveryServices/vaults als Ressourcentyp für Ihr gewünschtes Abonnement. Wählen Sie anschließend den Namen Ihres Recovery Services-Tresors für Ressource und Azure Backup für Zielunterressource aus.

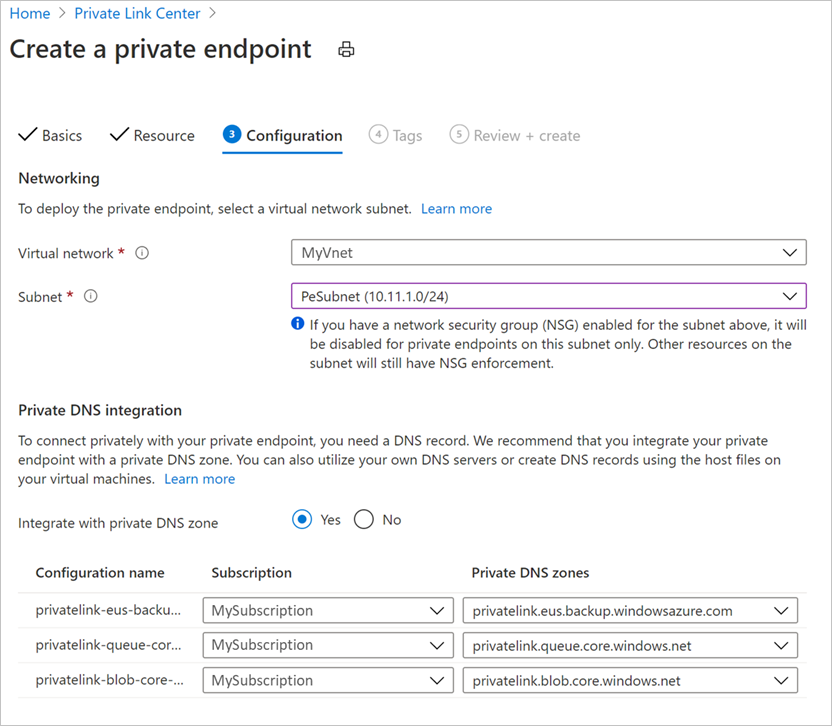

Konfiguration: Geben Sie in der Konfiguration das virtuelle Netzwerk und Subnetz an, in dem der private Endpunkt erstellt werden soll. Dies ist das VNET mit der VM.

Um eine private Verbindung herzustellen, benötigen Sie die erforderlichen DNS-Einträge. Basierend auf Ihrem Netzwerksetup können Sie zwischen den folgenden Möglichkeiten auswählen:

- Integrieren Ihres privaten Endpunkts in eine private DNS-Zone: Wählen Sie Ja aus, wenn Sie die Integration fortsetzen möchten.

- Verwenden des eigenen DNS-Servers: Wählen Sie Nein aus, wenn Sie einen eigenen DNS-Server verwenden möchten.

Die Verwaltung von DNS-Einträgen für beide wird später beschrieben.

Optional können Sie für Ihren privaten Endpunkt Tags hinzufügen.

Fahren Sie mit Überprüfen + erstellen fort, nachdem Sie die Details eingegeben haben. Klicken Sie nach Abschluss der Validierung auf Erstellen, um den privaten Endpunkt zu erstellen.

Genehmigen privater Endpunkte

Wenn der Benutzer, der den privaten Endpunkt erstellt, auch der Besitzer des Recovery Services-Tresors ist, wird der zuvor erstellte private Endpunkt automatisch genehmigt. Andernfalls muss der Besitzer des Tresors den privaten Endpunkt genehmigen, bevor er genutzt werden kann. In diesem Abschnitt wird die manuelle Genehmigung privater Endpunkte im Azure-Portal erläutert.

Weitere Informationen zum Genehmigen privater Endpunkte mithilfe des Azure Resource Manager-Clients finden Sie unter Manuelle Genehmigung privater Endpunkte mithilfe des Azure Resource Manager-Clients.

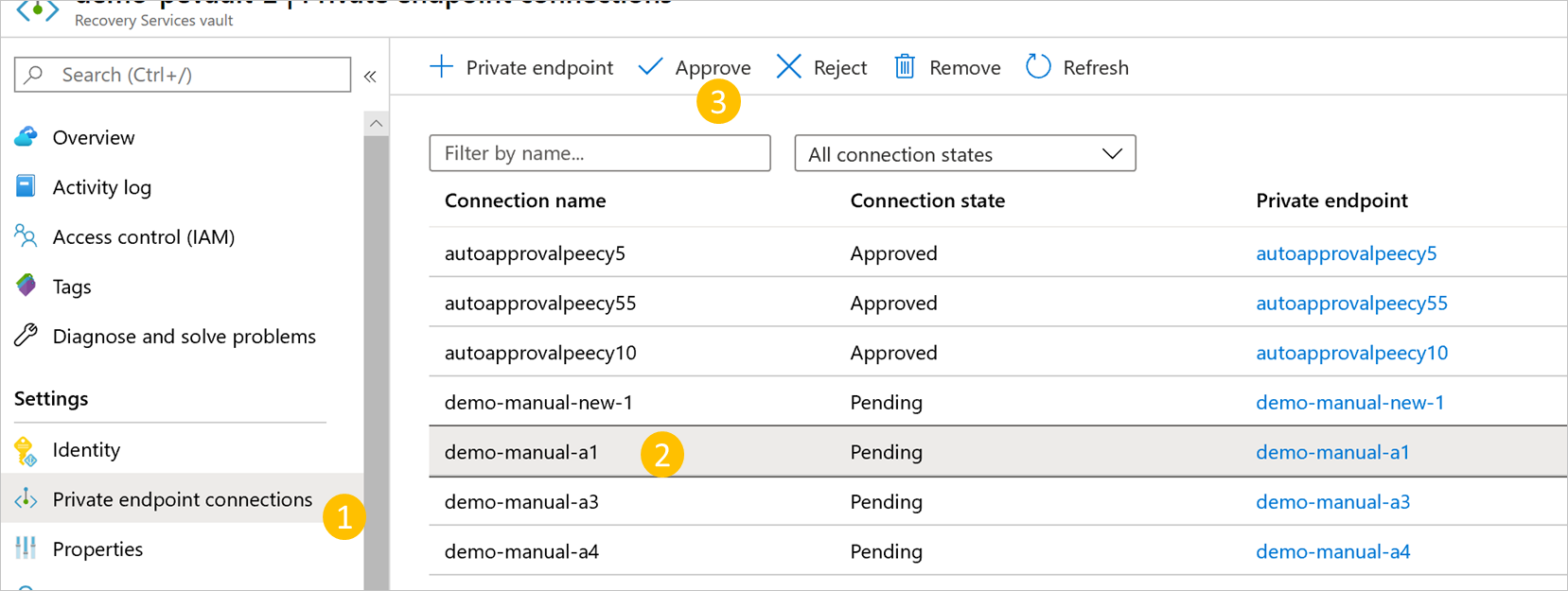

Navigieren Sie in Ihrem Recovery Services-Tresor auf der linken Leiste zu Verbindungen mit privatem Endpunkt.

Wählen Sie die Verbindung mit dem privaten Endpunkt aus, die Sie genehmigen möchten.

Wählen Sie auf der oberen Leiste Genehmigen aus. Sie können auch Ablehnen oder Entfernen auswählen, wenn Sie die Verbindung mit dem Endpunkt ablehnen oder löschen möchten.

Verwalten von DNS-Einträgen

Wie bereits beschrieben, müssen die erforderlichen DNS-Einträge in Ihren privaten DNS-Zonen oder -Servern vorhanden sein, um eine private Verbindung herstellen zu können. Sie können Ihren privaten Endpunkt entweder direkt in die privaten Azure-DNS-Zonen integrieren oder Ihre benutzerdefinierten DNS-Server verwenden, um dies zu erreichen, je nach Ihren Netzwerkeinstellungen. Dies muss für alle drei Dienste durchgeführt werden: Sicherungen, Blobs und Warteschlangen.

Wenn Ihre DNS-Zone oder Ihr DNS-Server in einem Abonnement vorhanden ist, das sich von dem Abonnement mit dem privaten Endpunkt unterscheidet, ziehen Sie außerdem Erstellen von DNS-Einträgen, wenn der DNS-Server bzw. die DNS-Zone sich in einem anderen Abonnement befindet zurate.

Bei Integration privater Endpunkte in private Azure-DNS-Zonen

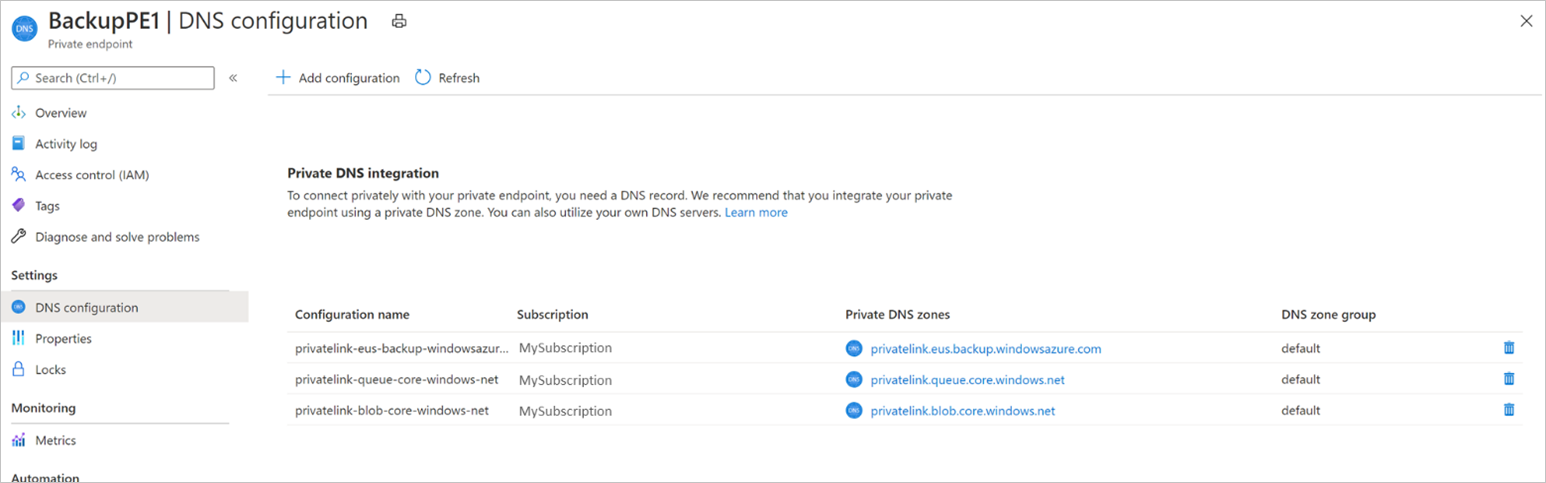

Wenn Sie Ihren privaten Endpunkt in private DNS-Zonen integrieren möchten, fügt Azure Backup die erforderlichen DNS-Einträge hinzu. Sie können die verwendeten privaten DNS-Zonen unter DNS-Konfiguration des privaten Endpunkts anzeigen. Wenn diese DNS-Zonen nicht vorhanden sind, werden sie beim Erstellen des privaten Endpunkts automatisch erstellt.

Hinweis

Die dem Tresor zugewiesene verwaltete Identität muss über Berechtigungen zum Hinzufügen von DNS-Einträgen in der privaten Azure DNS-Zone verfügen.

Sie müssen jedoch sicherstellen, dass Ihr virtuelles Netzwerk (das die zu sichernden Ressourcen enthält) ordnungsgemäß mit allen drei privaten DNS-Zonen verknüpft ist, wie unten beschrieben.

Hinweis

Wenn Sie Proxyserver verwenden, können Sie den Proxyserver umgehen oder Ihre Sicherungen über den Proxyserver ausführen. Fahren Sie mit den folgenden Abschnitten fort, um einen Proxyserver zu umgehen. Informationen zur Verwendung des Proxyservers zum Ausführen Ihrer Sicherungen finden Sie unter Details zum Proxyserversetup für den Recovery Services-Tresor.

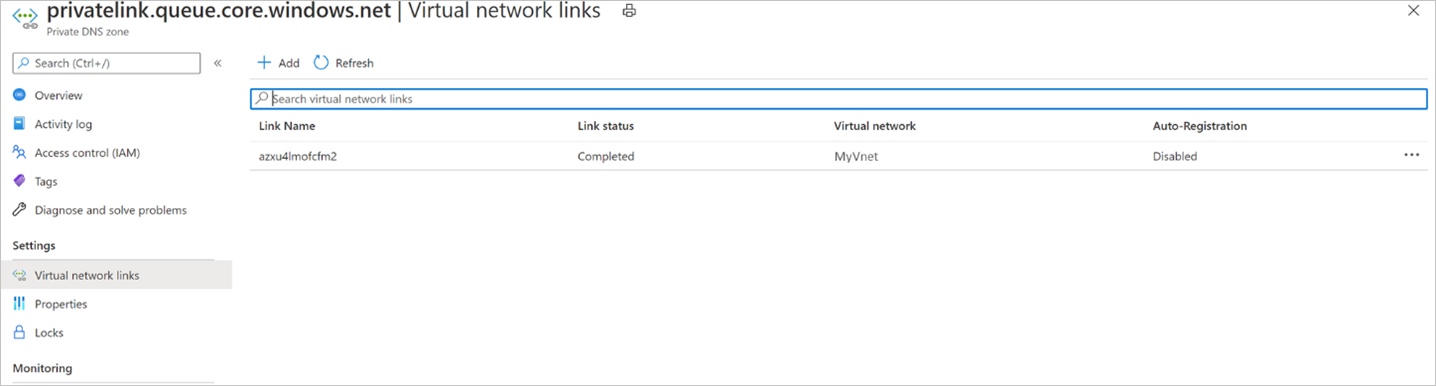

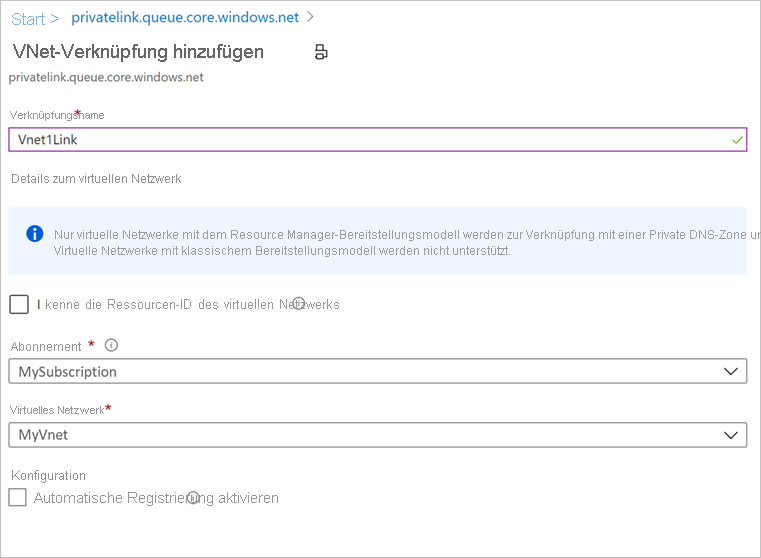

Validieren virtueller Netzwerkverbindungen in privaten DNS-Zonen

Führen Sie für jede oben aufgeführte private DNS-Zone (für Sicherungen, Blobs und Warteschlangen) folgende Schritte aus:

Navigieren Sie in der linken Navigationsleiste zur Option Virtuelle Netzwerklinks.

Es sollte ein Eintrag für das virtuelle Netzwerk, für das Sie den privaten Endpunkt erstellt haben, wie unten abgebildet, angezeigt werden:

Wenn kein Eintrag angezeigt wird, fügen Sie einen virtuellen Netzwerklink zu allen DNS-Zonen hinzu, die über keinen Eintrag verfügen.

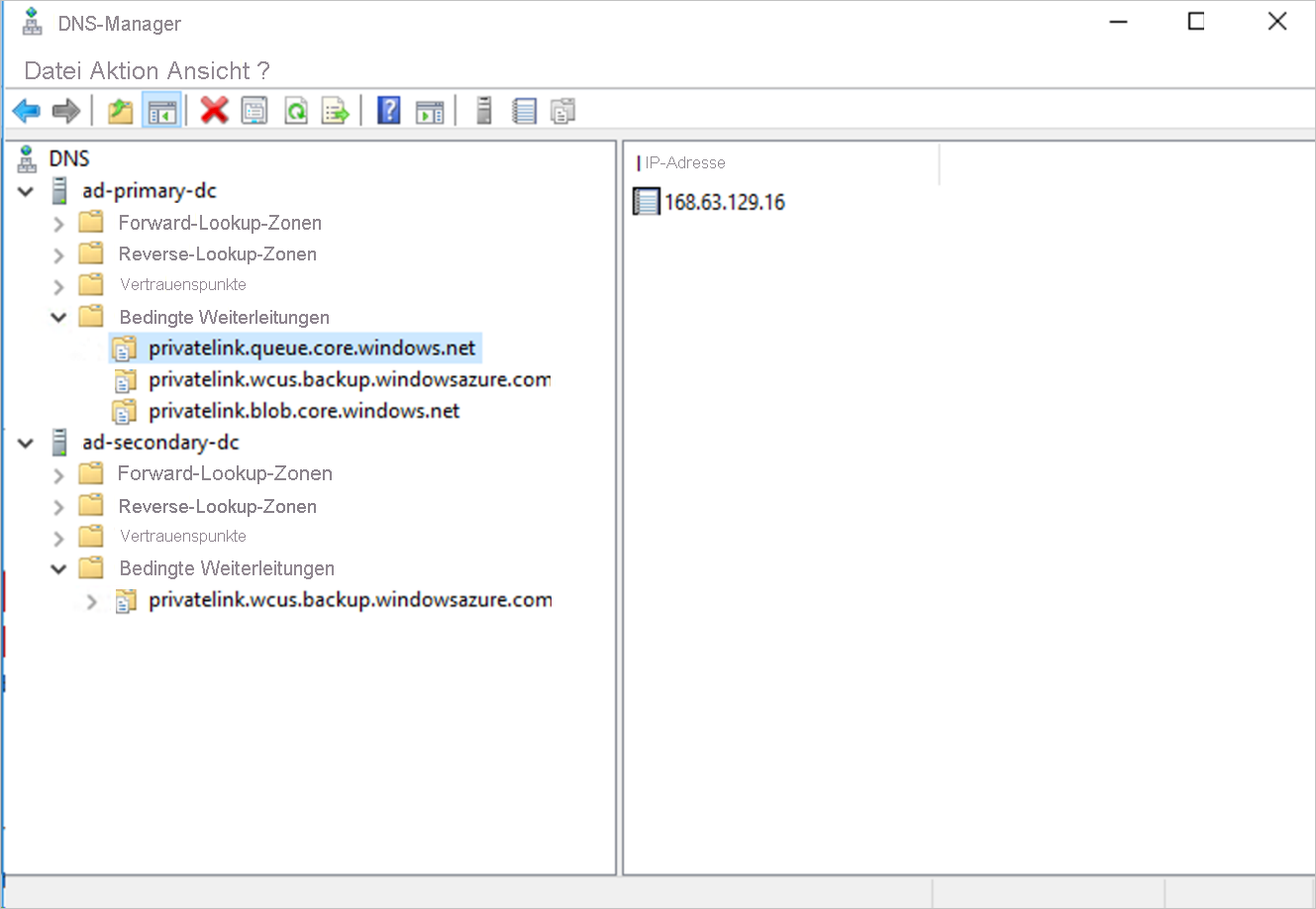

Bei Verwendung benutzerdefinierter DNS-Server oder -Hostdateien

Wenn Sie einen benutzerdefinierten DNS-Server verwenden, können Sie eine bedingte Weiterleitung für die FDQNs des Sicherungsdiensts, der Blobs und der Warteschlangen nutzen, um die DNS-Anforderungen an Azure DNS (168.63.129.16) umzuleiten. Azure DNS leitet sie an die private Azure DNS-Zone um. Stellen Sie bei einem solchen Setup sicher, dass eine virtuelle Netzwerkverbindung für die private Azure DNS-Zone vorhanden ist, wie in diesem Abschnitt beschrieben.

In der folgenden Tabelle sind die für Azure Backup erforderlichen privaten Azure DNS-Zonen aufgeführt:

Zone Dienst privatelink.<geo>.backup.windowsazure.comBackup privatelink.blob.core.windows.netBlob privatelink.queue.core.windows.netWarteschlange Hinweis

Im oben stehenden Text bezieht sich

<geo>auf den Regionscode (z. B. eus und ne für „USA, Osten“ bzw. „Europa, Norden“). In den folgenden Listen finden Sie die Regionscodes:Wenn Sie benutzerdefinierte DNS-Server oder Hostdateien verwenden und die private Azure DNS-Zone nicht eingerichtet haben, müssen Sie die für die privaten Endpunkte erforderlichen DNS-Einträge Ihren DNS-Servern oder der Hostdatei hinzufügen.

Für den Sicherungsdienst: Navigieren Sie zu dem privaten Endpunkt, den Sie erstellt haben, und wechseln Sie dann zu DNS-Konfiguration. Fügen Sie anschließend einen Eintrag für jeden FQDN und jede IP-Adresse hinzu, die in Ihrer DNS-Zone für Azure Backup als Einträge vom Typ A angezeigt werden.

Wenn Sie eine Hostdatei für die Namensauflösung verwenden, nehmen Sie für jede IP und jeden FQDN entsprechende Einträge im Format

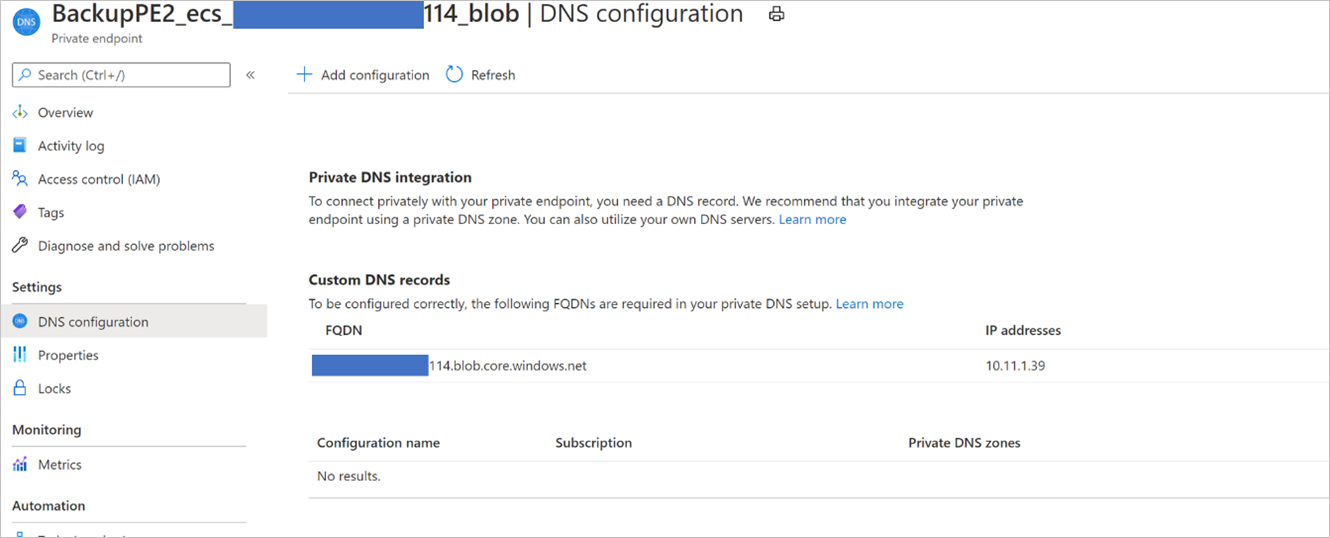

<private ip><space><backup service privatelink FQDN>in der Hostdatei vor.Für das Blob und die Warteschlange: Azure Backup erstellt die privaten Endpunkte für Blobs und Warteschlangen mithilfe der Berechtigungen für die verwaltete Identität. Die privaten Endpunkte für Blobs und Warteschlangen folgen einem Standardbenennungsmuster, sie beginnen mit

<the name of the private endpoint>_ecsoder<the name of the private endpoint>_protund haben das Suffix_blobund_queue.Navigieren Sie zu dem privaten Endpunkt, der von Azure Backup nach dem obigen Muster erstellt wurde, und wechseln Sie dann zu DNS-Konfiguration. Fügen Sie anschließend einen Eintrag für jeden FQDN und jede IP-Adresse hinzu, die in Ihrer DNS-Zone für Azure Backup als Einträge vom Typ A angezeigt werden.

Wenn Sie eine Hostdatei für die Namensauflösung verwenden, nehmen Sie für jede IP und jeden FQDN entsprechende Einträge im Format

<private ip><space><blob/queue FQDN>in der Hostdatei vor.

Hinweis

Azure Backup ordnet Ihrem Tresor möglicherweise ein neues Speicherkonto für die Sicherungsdaten zu, und die Erweiterung oder der Agent müssen auf die jeweiligen Endpunkte zugreifen. Weitere Informationen zum Hinzufügen weiterer DNS-Einträge nach der Registrierung und Sicherung finden Sie im Leitfaden im Abschnitt „Verwenden privater Endpunkte für die Sicherung“.

Verwenden privater Endpunkte für Azure Backup

Sobald die privaten Endpunkte, die für den Tresor in Ihrem VNET erstellt wurden, genehmigt sind, können Sie sie für Sicherungen und Wiederherstellungen nutzen.

Wichtig

Vergewissern Sie sich vor dem Fortfahren, dass Sie alle zuvor im Dokument erwähnten Schritte erfolgreich abgeschlossen haben. Zur Erinnerung: Sie müssen die Schritte in der folgenden Checkliste ausgeführt haben:

- (Neuen) Recovery Services-Tresor erstellt

- Den Tresor für die Nutzung der systemseitig zugewiesenen verwalteten Identität aktiviert

- Der verwalteten Identität des Tresors die entsprechenden Berechtigungen zugewiesen

- Einen privaten Endpunkt für Ihren Tresor erstellt

- Den privaten Endpunkt genehmigt (falls nicht automatisch genehmigt)

- Sichergestellt, dass alle DNS-Einträge ordnungsgemäß hinzugefügt wurden (mit Ausnahme von Blob- und Warteschlangeneinträgen für benutzerdefinierte Server, die in den folgenden Abschnitten behandelt werden)

Konnektivität des virtuellen Computers überprüft

Stellen Sie auf dem virtuellen Computer im gesperrten Netzwerk Folgendes sicher:

- Der virtuelle Computer sollte Zugriff auf Microsoft Entra ID haben.

- Führen Sie von Ihrem virtuellen Computer aus nslookup auf der Sicherungs-URL (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) aus, um die Konnektivität sicherzustellen. Dies sollte die in Ihrem virtuellen Netzwerk zugewiesene private IP zurückgeben.

Konfigurieren der Sicherung

Sobald Sie sichergestellt haben, dass die obige Prüfliste und der Zugriff erfolgreich abgeschlossen wurden, können Sie mit der Konfiguration der Sicherung von Workloads in den Tresor fortfahren. Wenn Sie einen benutzerdefinierten DNS-Server verwenden, müssen Sie DNS-Einträge für Blobs und Warteschlangen hinzufügen, die nach dem Konfigurieren der ersten Sicherung verfügbar sind.

DNS-Einträge für Blobs und Warteschlangen (nur für benutzerdefinierte DNS-Server/Hostdateien) nach der ersten Registrierung

Nachdem Sie die Sicherung für mindestens eine Ressource in einem für private Endpunkte aktivierten Tresor konfiguriert haben, fügen Sie die erforderlichen DNS-Einträge für Blobs und Warteschlangen wie unten beschrieben hinzu.

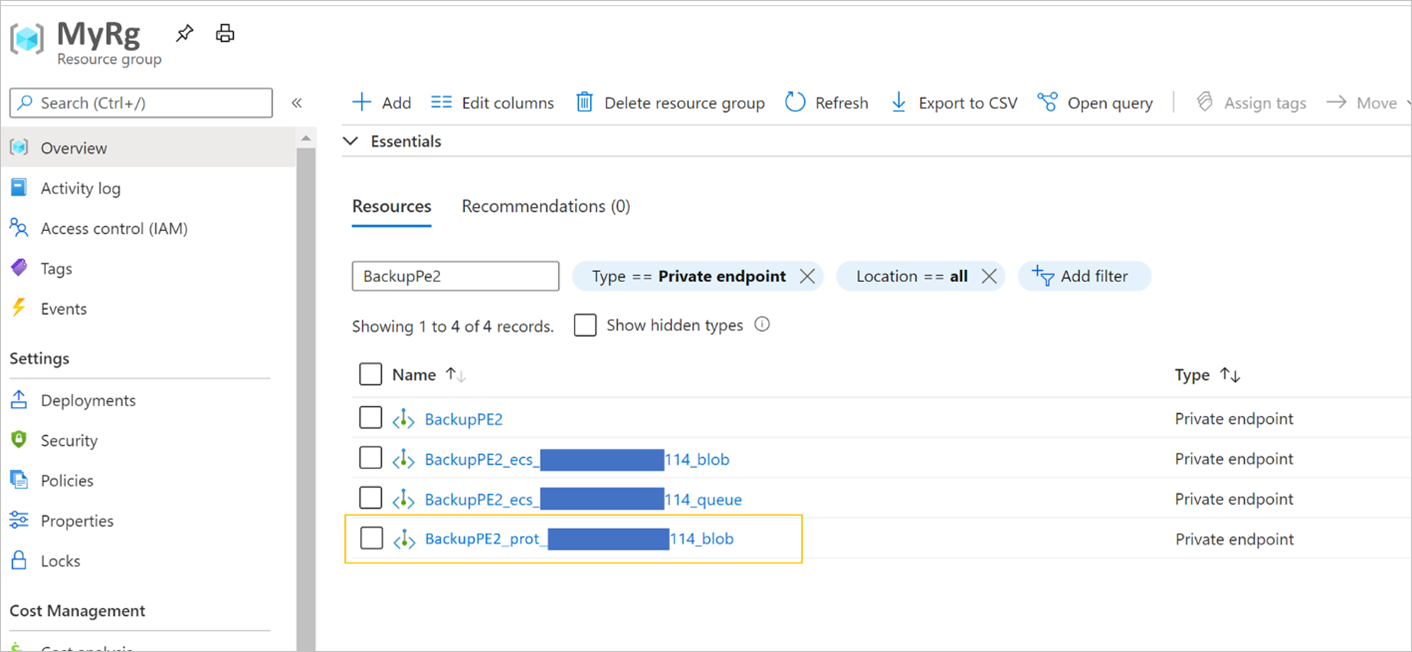

Navigieren Sie zu Ihrer Ressourcengruppe, und suchen Sie nach dem von Ihnen erstellten privaten Endpunkt.

Neben dem von Ihnen angegebenen Namen des privaten Endpunkts werden zwei weitere private Endpunkte erstellt. Diese beginnen mit

<the name of the private endpoint>_ecsund weisen den Suffix_blobbzw._queueauf.

Navigieren Sie zu jedem dieser privaten Endpunkte. In der DNS-Konfigurationsoption sehen Sie für jeden der beiden privaten Endpunkte einen Eintrag mit einem FQDN und einer IP-Adresse. Fügen Sie diese beiden zu Ihrem benutzerdefinierten DNS-Server hinzu, zusätzlich zu den bereits beschriebenen. Wenn Sie eine Hostdatei verwenden, nehmen Sie für jede IP und jeden FQDN entsprechende Einträge in folgendem Format in der Hostdatei vor:

<private ip><space><blob service privatelink FQDN>

<private ip><space><queue service privatelink FQDN>

Zusätzlich zu den oben genannten Einträgen ist nach der ersten Sicherung ein weiterer Eintrag erforderlich, der später besprochen wird.

Sichern und Wiederherstellen von Workloads in Azure VM (SQL und SAP HANA)

Sobald der private Endpunkt erstellt und genehmigt wurde, sind clientseitig keine weiteren Änderungen erforderlich, um den privaten Endpunkt zu verwenden (es sei denn, Sie verwenden SQL-Verfügbarkeitsgruppen, die später in diesem Abschnitt behandelt werden). Die gesamte Kommunikation und Datenübertragung aus Ihrem abgesicherten Netzwerk zum Tresor erfolgt über den privaten Endpunkt. Wenn Sie jedoch private Endpunkte für den Tresor entfernen, nachdem ein Server (SQL oder SAP HANA) bei ihm registriert wurde, müssen Sie den Container erneut beim Tresor registrieren. Sie müssen den Schutz für sie nicht aufheben.

DNS-Einträge für Blobs (nur für benutzerdefinierte DNS-Server/Hostdateien) nach der ersten Sicherung

Nachdem Sie die erste Sicherung ausgeführt haben und einen benutzerdefinierten DNS-Server (ohne bedingte Weiterleitung) verwenden, ist es wahrscheinlich, dass Ihre Sicherung fehlschlägt. Wenn das passiert:

Navigieren Sie zu Ihrer Ressourcengruppe, und suchen Sie nach dem von Ihnen erstellten privaten Endpunkt.

Neben den drei bereits besprochenen privaten Endpunkten sehen Sie nun einen vierten privaten Endpunkt, dessen Name mit

<the name of the private endpoint>_protbeginnt und den Suffix_blobaufweist.

Navigieren Sie zu diesem neuen privaten Endpunkt. In der DNS-Konfigurationsoption wird ein Eintrag mit einem FQDN und einer IP-Adresse angezeigt. Fügen Sie diese zu Ihrem privaten DNS-Server hinzu, zusätzlich zu den bereits beschriebenen.

Wenn Sie eine Hostdatei verwenden, nehmen Sie für jede IP und jeden FQDN die entsprechenden Einträge in folgendem Format in der Hostdatei vor:

<private ip><space><blob service privatelink FQDN>

Hinweis

An diesem Punkt sollten Sie in der Lage sein, nslookup vom virtuellen Computer aus auszuführen und die privaten IP-Adressen aufzulösen, wenn dies für die Azure Backup- und Azure Storage-URLs des Tresors erforderlich ist.

Bei Verwendung von SQL-Verfügbarkeitsgruppen

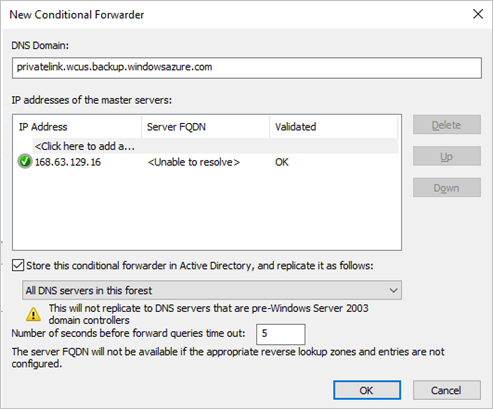

Wenn Sie SQL-Verfügbarkeitsgruppen (AG) verwenden, müssen Sie die bedingte Weiterleitung im benutzerdefinierten Verfügbarkeitsgruppen-DNS bereitstellen, wie unten beschrieben:

Melden Sie sich bei Ihrem Domänencontroller an.

Fügen Sie unter der DNS-Anwendung je nach Bedarf bedingte Weiterleitungen für alle drei DNS-Zonen (Sicherungen, Blobs und Warteschlangen) zur Host-IP 168.63.129.16 oder der benutzerdefinierten DNS-Server-IP-Adresse hinzu. Die folgenden Screenshots zeigen, wenn Sie auf die Azure-Host-IP weiterleiten. Wenn Sie einen eigenen DNS-Server verwenden, ersetzen Sie diese IP durch die IP Ihres DNS-Servers.

Sichern und Wiederherstellen über den MARS-Agent und den DPM-Server

Wenn Sie den MARS-Agent zur Sicherung Ihrer lokalen Ressourcen verwenden, stellen Sie sicher, dass Ihr lokales Netzwerk (das die zu sichernden Ressourcen enthält) ein Peering mit dem virtuellen Azure-Netzwerk aufweist, das einen privaten Endpunkt für den Tresor enthält, damit Sie ihn nutzen können. Sie können dann mit der Installation des MARS-Agents fortfahren und die Sicherung wie hier beschrieben konfigurieren. Sie müssen jedoch sicherstellen, dass die gesamte Kommunikation für die Sicherung ausschließlich über das Peeringnetzwerk erfolgt.

Wenn Sie jedoch private Endpunkte für den Tresor entfernen, nachdem ein MARS-Agent bei ihm registriert wurde, müssen Sie den Container erneut beim Tresor registrieren. Sie müssen den Schutz für sie nicht aufheben.

Hinweis

- Private Endpunkte werden nur mit DPM Server 2022 (10.22.123.0) und höher unterstützt.

- Private Endpunkte werden nur mit MABS V4 (14.0.30.0) und höher unterstützt.

Löschen privater Endpunkte

Informationen zum Löschen privater Endpunkte finden Sie in diesem Abschnitt.

Weitere Themen

Erstellen eines Recovery Services-Tresors mit dem Azure Resource Manager-Client

Sie können den Recovery Services-Tresor erstellen und seine verwaltete Identität mit dem Azure Resource Manager-Client aktivieren (die Aktivierung der verwalteten Identität ist erforderlich, wie wir später sehen werden). Ein Beispiel hierfür finden Sie nachstehend:

armclient PUT /subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>?api-version=2017-07-01-preview @C:\<filepath>\MSIVault.json

Die obige JSON-Datei muss folgenden Inhalt aufweisen:

JSON-Code der Anforderung:

{

"location": "eastus2",

"name": "<vaultname>",

"etag": "W/\"datetime'2019-05-24T12%3A54%3A42.1757237Z'\"",

"tags": {

"PutKey": "PutValue"

},

"properties": {},

"id": "/subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>",

"type": "Microsoft.RecoveryServices/Vaults",

"sku": {

"name": "RS0",

"tier": "Standard"

},

"identity": {

"type": "systemassigned"

}

}

JSON-Code der Antwort:

{

"location": "eastus2",

"name": "<vaultname>",

"etag": "W/\"datetime'2020-02-25T05%3A26%3A58.5181122Z'\"",

"tags": {

"PutKey": "PutValue"

},

"identity": {

"tenantId": "<tenantid>",

"principalId": "<principalid>",

"type": "SystemAssigned"

},

"properties": {

"provisioningState": "Succeeded",

"privateEndpointStateForBackup": "None",

"privateEndpointStateForSiteRecovery": "None"

},

"id": "/subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>",

"type": "Microsoft.RecoveryServices/Vaults",

"sku": {

"name": "RS0",

"tier": "Standard"

}

}

Hinweis

Der Tresor, der in diesem Beispiel mit dem Azure Resource Manager-Client erstellt wird, wurde bereits mit einer systemseitig zugewiesenen verwalteten Identität angelegt.

Verwalten von Berechtigungen für Ressourcengruppen

Die verwaltete Identität für den Tresor muss in der Ressourcengruppe und im virtuellen Netzwerk, in dem die privaten Endpunkte erstellt werden, über die folgenden Berechtigungen verfügen:

Microsoft.Network/privateEndpoints/*Erforderlich, um CRUD-Vorgänge (Create, Read, Update und Delete [Erstellen, Lesen, Aktualisieren und Löschen]) für private Endpunkte in der Ressourcengruppe auszuführen. Muss der Ressourcengruppe zugewiesen werden.Microsoft.Network/virtualNetworks/subnets/join/actionErforderlich für das virtuelle Netzwerk, in dem private IP-Adressen mit dem privaten Endpunkt verbunden werden.Microsoft.Network/networkInterfaces/readErforderlich für die Ressourcengruppe, um die für den privaten Endpunkt erstellte Netzwerkschnittstelle abzurufen.- Rolle „Mitwirkender“ für die private DNS-Zone: Ist bereits vorhanden und kann verwendet werden, um die Berechtigungen

Microsoft.Network/privateDnsZones/A/*undMicrosoft.Network/privateDnsZones/virtualNetworkLinks/readbereitzustellen.

Sie können mithilfe einer der folgenden Methoden Rollen mit den erforderlichen Berechtigungen anlegen:

Manuelles Erstellen von Rollen und Berechtigungen

Erstellen Sie die folgenden JSON-Dateien, und legen Sie anschließend mit dem PowerShell-Befehl am Ende des Abschnitts Rollen an:

//PrivateEndpointContributorRoleDef.json

{

"Name": "PrivateEndpointContributor",

"Id": null,

"IsCustom": true,

"Description": "Allows management of Private Endpoint",

"Actions": [

"Microsoft.Network/privateEndpoints/*",

],

"NotActions": [],

"AssignableScopes": [

"/subscriptions/00000000-0000-0000-0000-000000000000"

]

}

//NetworkInterfaceReaderRoleDef.json

{

"Name": "NetworkInterfaceReader",

"Id": null,

"IsCustom": true,

"Description": "Allows read on networkInterfaces",

"Actions": [

"Microsoft.Network/networkInterfaces/read"

],

"NotActions": [],

"AssignableScopes": [

"/subscriptions/00000000-0000-0000-0000-000000000000"

]

}

//PrivateEndpointSubnetContributorRoleDef.json

{

"Name": "PrivateEndpointSubnetContributor",

"Id": null,

"IsCustom": true,

"Description": "Allows adding of Private Endpoint connection to Virtual Networks",

"Actions": [

"Microsoft.Network/virtualNetworks/subnets/join/action"

],

"NotActions": [],

"AssignableScopes": [

"/subscriptions/00000000-0000-0000-0000-000000000000"

]

}

New-AzRoleDefinition -InputFile "PrivateEndpointContributorRoleDef.json"

New-AzRoleDefinition -InputFile "NetworkInterfaceReaderRoleDef.json"

New-AzRoleDefinition -InputFile "PrivateEndpointSubnetContributorRoleDef.json"

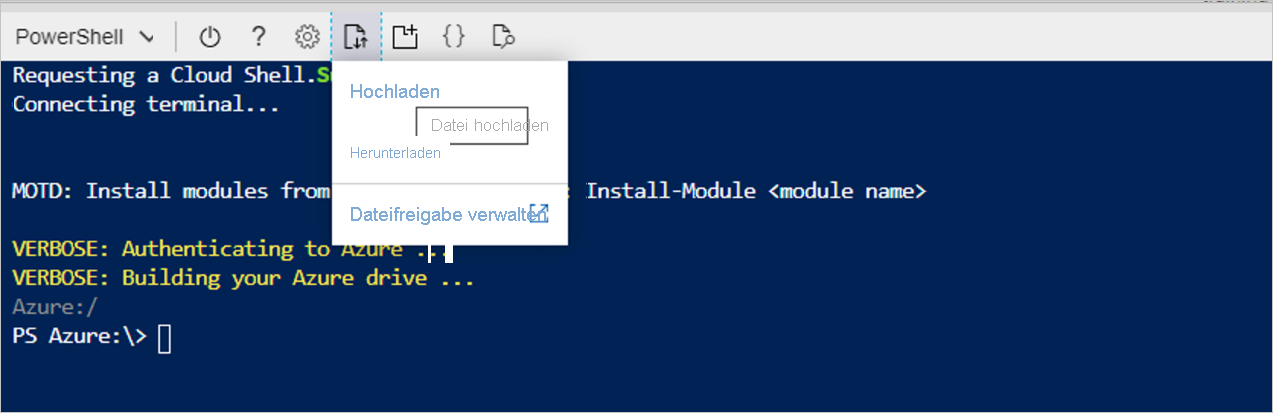

Verwenden eines Skripts

Starten Sie im Azure-Portal die Cloud Shell, und wählen Sie im PowerShell-Fenster Datei hochladen aus.

Laden Sie das folgende Skript hoch: VaultMsiPrereqScript

Wechseln Sie zu Ihrem Stammordner (Beispiel:

cd /home/user).Führen Sie folgendes Skript aus:

./VaultMsiPrereqScript.ps1 -subscription <subscription-Id> -vaultPEResourceGroup <vaultPERG> -vaultPESubnetResourceGroup <subnetRG> -vaultMsiName <msiName>Die Parameter lauten wie folgt:

subscription: **SubscriptionId mit der Ressourcengruppe, in der der private Endpunkt für den Tresor erstellt werden soll, und dem Subnetz, an das der private Endpunkt des Tresors angefügt werden soll

vaultPEResourceGroup: Ressourcengruppe, in der die privaten Endpunkte für den Tresor erstellt werden sollen

vaultPESubnetResourceGroup: Ressourcengruppe des Subnetzes, mit dem der private Endpunkt verknüpft wird

vaultMsiName: MSI-Name des Tresors, der mit VaultName übereinstimmt

Vervollständigen Sie die Authentifizierung. Das Skript berücksichtigt den Kontext des oben angegebenen Abonnements. Es erstellt die entsprechenden Rollen, falls sie im Mandanten fehlen, und weist dem MSI des Tresors Rollen zu.

Erstellen privater Endpunkte mit Azure PowerShell

Automatisch genehmigte private Endpunkte

$vault = Get-AzRecoveryServicesVault `

-ResourceGroupName $vaultResourceGroupName `

-Name $vaultName

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $privateEndpointConnectionName `

-PrivateLinkServiceId $vault.ID `

-GroupId "AzureBackup"

$vnet = Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $VMResourceGroupName

$subnet = $vnet | Select -ExpandProperty subnets | Where-Object {$_.Name -eq '<subnetName>'}

$privateEndpoint = New-AzPrivateEndpoint `

-ResourceGroupName $vmResourceGroupName `

-Name $privateEndpointName `

-Location $location `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection `

-Force

Manuelle Genehmigung privater Endpunkte mithilfe des Azure Resource Manager-Clients

Rufen Sie mit GetVault die Verbindungs-ID für Ihren privaten Endpunkt ab.

armclient GET /subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/vaults/<vaultname>?api-version=2017-07-01-previewDadurch wird die Verbindungs-ID des privaten Endpunkts zurückgegeben. Der Name der Verbindung kann durch Nutzung des ersten Teils der Verbindungs-ID wie folgt abgerufen werden:

privateendpointconnectionid = {peName}.{vaultId}.backup.{guid}Rufen Sie die Verbindungs-ID des privaten Endpunkts (und den Namen des privaten Endpunkts, sofern erforderlich) aus der Antwort ab. Ersetzen Sie sie im folgenden JSON-Code und Azure Resource Manager-URI, und versuchen Sie, den Status in „Approved/Rejected/Disconnected“ zu ändern, wie im folgenden Beispiel veranschaulicht:

armclient PUT /subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>/privateEndpointConnections/<privateendpointconnectionid>?api-version=2020-02-02-preview @C:\<filepath>\BackupAdminApproval.jsonJSON:

{ "id": "/subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>/privateEndpointConnections/<privateendpointconnectionid>", "properties": { "privateEndpoint": { "id": "/subscriptions/<subscriptionid>/resourceGroups/<pergname>/providers/Microsoft.Network/privateEndpoints/pename" }, "privateLinkServiceConnectionState": { "status": "Disconnected", //choose state from Approved/Rejected/Disconnected "description": "Disconnected by <userid>" } } }

Einrichten eines Proxyservers für den Recovery Services-Tresor mit privatem Endpunkt

Führen Sie die folgenden Schritte aus, um einen Proxyserver für einen virtuellen Azure-Computer oder einen lokalen Computer zu konfigurieren:

Fügen Sie die folgenden Domänen hinzu, auf die vom Proxyserver aus zugegriffen werden muss.

Dienst Domänennamen Port Azure Backup *.backup.windowsazure.com 443 Azure Storage *.blob.core.windows.net

*.queue.core.windows.net

*.blob.storage.azure.net443 Microsoft Entra ID

Die in den Abschnitten 56 und 59 in Microsoft 365 Common und Office Online erwähnten Domänen-URLs wurden aktualisiert.*.msftidentity.com, *.msidentity.com, account.activedirectory.windowsazure.com, accounts.accesscontrol.windows.net, adminwebservice.microsoftonline.com, api.passwordreset.microsoftonline.com, autologon.microsoftazuread-sso.com, becws.microsoftonline.com, clientconfig.microsoftonline-p.net, companymanager.microsoftonline.com, device.login.microsoftonline.com, graph.microsoft.com, graph.windows.net, login.microsoft.com, login.microsoftonline.com, login.microsoftonline-p.com, login.windows.net, logincert.microsoftonline.com, loginex.microsoftonline.com, login-us.microsoftonline.com, nexus.microsoftonline-p.com, passwordreset.microsoftonline.com, provisioningapi.microsoftonline.com

20.190.128.0/18, 40.126.0.0/18, 2603:1006:2000::/48, 2603:1007:200::/48, 2603:1016:1400::/48, 2603:1017::/48, 2603:1026:3000::/48, 2603:1027:1::/48, 2603:1036:3000::/48, 2603:1037:1::/48, 2603:1046:2000::/48, 2603:1047:1::/48, 2603:1056:2000::/48, 2603:1057:2::/48

*.hip.live.com, *.microsoftonline.com, *.microsoftonline-p.com, *.msauth.net, *.msauthimages.net, *.msecnd.net, *.msftauth.net, *.msftauthimages.net, *.phonefactor.net, enterpriseregistration.windows.net, management.azure.com, policykeyservice.dc.ad.msft.netWie anwendbar. Erlauben Sie den Zugriff auf diese Domänen auf dem Proxyserver, und verknüpfen Sie die private DNS-Zone (

*.privatelink.<geo>.backup.windowsazure.com,*.privatelink.blob.core.windows.net,*.privatelink.queue.core.windows.net) mit dem virtuellen Netzwerk, in dem der Proxyserver erstellt wird, oder verwenden Sie einen benutzerdefinierten DNS-Server mit den entsprechenden DNS-Einträgen.

Das virtuelle Netzwerk, in dem der Proxyserver ausgeführt wird, und das virtuelle Netzwerk, in dem die private Endpunkt-NIC erstellt wird, sollten per Peering verbunden werden, sodass der Proxyserver die Anforderungen an die private IP-Adresse umleiten kann.Hinweis

Im oben stehenden Text bezieht sich

<geo>auf den Regionscode (z. B. eus und ne für „USA, Osten“ bzw. „Europa, Norden“). In den folgenden Listen finden Sie die Regionscodes:

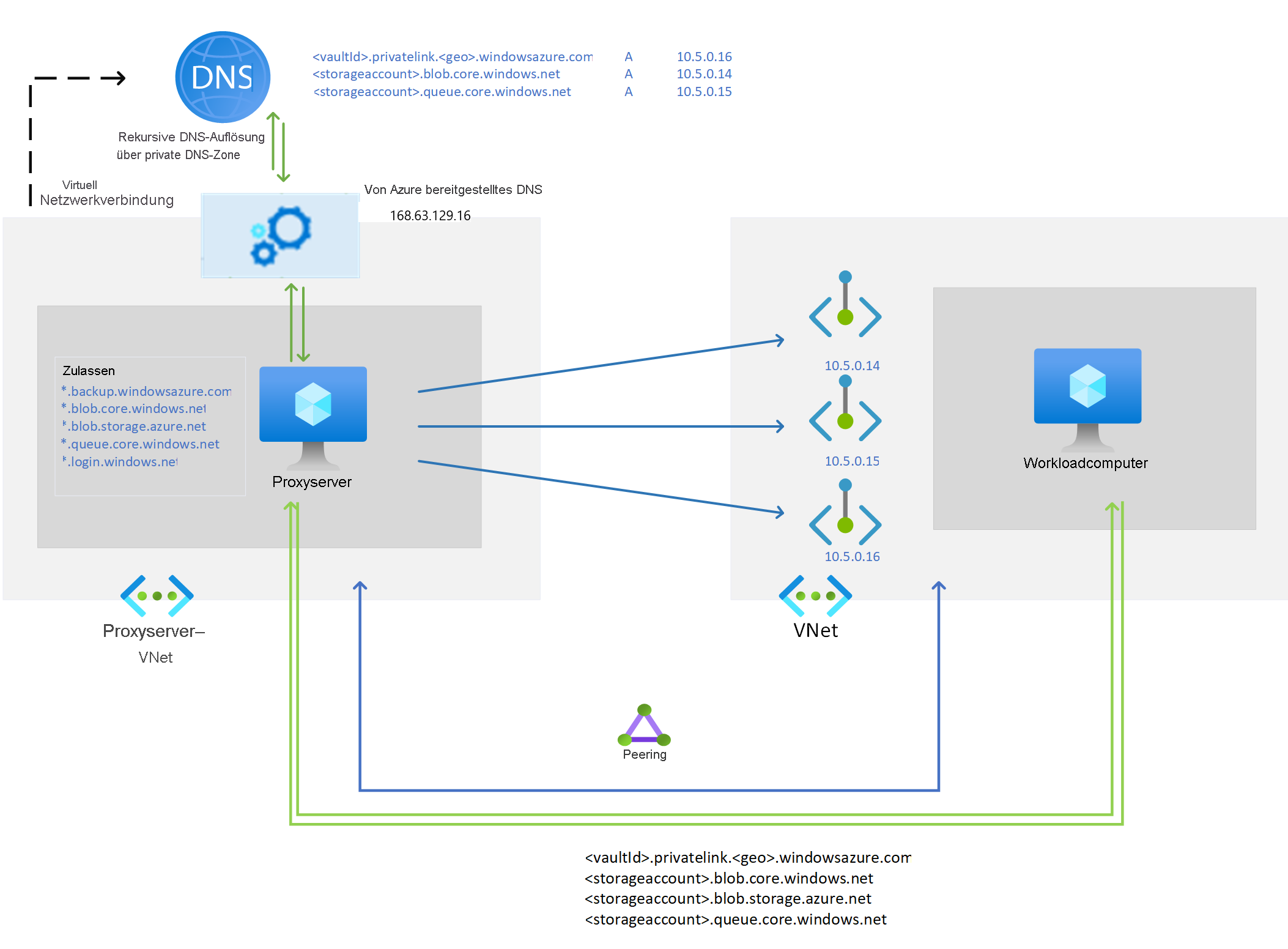

Das folgende Diagramm zeigt ein Setup (bei Verwendung der privaten Azure-DNS-Zonen) mit einem Proxyserver, dessen virtuelles Netzwerk mit einer privaten DNS-Zone mit erforderlichen DNS-Einträgen verknüpft ist. Der Proxyserver kann auch einen eigenen DNS-Server haben, und die oben genannten Domänen können bedingt an 168.63.129.16 weitergeleitet werden. Wenn Sie eine benutzerdefinierte DNS-Server-/-Hostdatei für die DNS-Auflösung verwenden, lesen Sie die Abschnitte zum Verwalten von DNS-Einträgen und Konfigurieren des Schutzes.

Erstellen von DNS-Einträgen, wenn der DNS-Server bzw. die DNS-Zone sich in einem anderen Abonnement befindet

In diesem Abschnitt werden die Fälle erläutert, in denen Sie eine DNS-Zone verwenden, die in einem Abonnement vorhanden ist, oder eine Ressourcengruppe, die sich von der Ressourcengruppe unterscheidet, die den privaten Endpunkt für den Recovery Services-Tresor enthält, z. B. eine Hub-and-Spoke-Topologie. Da die zum Erstellen von private Endpunkten (und der DNS-Einträge) verwendete verwaltete Identität nur über Berechtigungen für die Ressourcengruppe verfügt, in der die privaten Endpunkte erstellt werden, werden zusätzlich die erforderlichen DNS-Einträge benötigt. Verwenden Sie die folgenden PowerShell-Skripts, um DNS-Einträge zu erstellen.

Hinweis

Sehen Sie sich den gesamten unten beschriebenen Prozess an, um die erforderlichen Ergebnisse zu erzielen. Der Prozess muss zweimal wiederholt werden – einmal während der ersten Ermittlung (um die für Kommunikationsspeicherkonten erforderlichen DNS-Einträge zu erstellen) und dann noch einmal während der ersten Sicherung (um die für Back-End-Speicherkonten erforderlichen DNS-Einträge zu erstellen).

Schritt 1: Abrufen der erforderlichen DNS-Einträge

Verwenden Sie das Skript PrivateIP.ps1, um alle DNS-Einträge aufzulisten, die erstellt werden müssen.

Hinweis

In der folgenden Syntax bezieht sich subscription auf das Abonnement, in dem der private Endpunkt des Tresors erstellt werden soll.

Syntax für die Verwendung des Skripts

./PrivateIP.ps1 -Subscription "<VaultPrivateEndpointSubscriptionId>" -VaultPrivateEndpointName "<vaultPrivateEndpointName>" -VaultPrivateEndpointRGName <vaultPrivateEndpointRGName> -DNSRecordListFile dnsentries.txt

Beispielausgabe

ResourceName DNS PrivateIP

<vaultId>-ab-pod01-fc1 privatelink.eus.backup.windowsazure.com 10.12.0.15

<vaultId>-ab-pod01-fab1 privatelink.eus.backup.windowsazure.com 10.12.0.16

<vaultId>-ab-pod01-prot1 privatelink.eus.backup.windowsazure.com 10.12.0.17

<vaultId>-ab-pod01-rec2 privatelink.eus.backup.windowsazure.com 10.12.0.18

<vaultId>-ab-pod01-ecs1 privatelink.eus.backup.windowsazure.com 10.12.0.19

<vaultId>-ab-pod01-id1 privatelink.eus.backup.windowsazure.com 10.12.0.20

<vaultId>-ab-pod01-tel1 privatelink.eus.backup.windowsazure.com 10.12.0.21

<vaultId>-ab-pod01-wbcm1 privatelink.eus.backup.windowsazure.com 10.12.0.22

abcdeypod01ecs114 privatelink.blob.core.windows.net 10.12.0.23

abcdeypod01ecs114 privatelink.queue.core.windows.net 10.12.0.24

abcdeypod01prot120 privatelink.blob.core.windows.net 10.12.0.28

abcdeypod01prot121 privatelink.blob.core.windows.net 10.12.0.32

abcdepod01prot110 privatelink.blob.core.windows.net 10.12.0.36

abcdeypod01prot121 privatelink.blob.core.windows.net 10.12.0.30

abcdeypod01prot122 privatelink.blob.core.windows.net 10.12.0.34

abcdepod01prot120 privatelink.blob.core.windows.net 10.12.0.26

Schritt 2: Erstellen von DNS-Einträgen

Erstellen Sie DNS-Einträge entsprechend den oben genannten Einträgen. Basierend auf dem verwendeten DNS-Typ gibt es zwei Alternativen zum Erstellen von DNS-Einträgen.

Fall 1: Wenn Sie einen benutzerdefinierten DNS-Server verwenden, müssen Sie manuell Einträge für jeden Datensatz aus dem obigen Skript erstellen und überprüfen, ob der FQDN (ResourceName.DNS) in eine private IP-Adresse innerhalb des virtuellen Netzwerks aufgelöst wird.

Fall 2: Wenn Sie Azure DNS Private Zones verwenden, können Sie das Skript CreateDNSEntries.ps1 verwenden, um automatisch DNS-Einträge in der Zone „Privates DNS“ zu erstellen. In der folgenden Syntax ist subscription das in der Zone „Privates DNS“ vorhandene Abonnement.

Syntax für die Verwendung des Skripts

/CreateDNSEntries.ps1 -Subscription <PrivateDNSZoneSubId> -DNSResourceGroup <PrivateDNSZoneRG> -DNSRecordListFile dnsentries.txt

Zusammenfassung des gesamten Prozesses

Um den privaten Endpunkt für den Recovery Services-Tresor über diese Problemumgehung ordnungsgemäß einzurichten, müssen Sie folgende Schritte ausführen:

- Erstellen Sie einen privaten Endpunkt für den Tresor (wie weiter oben in diesem Artikel beschrieben).

- Lösen Sie die Ermittlung aus. Die Ermittlung für SQL/HANA schlägt mit UserErrorVMInternetConnectivityIssue fehl, da DNS-Einträge für das Kommunikationsspeicherkonto fehlen.

- Führen Sie die Skripts aus, um DNS-Einträge abzurufen und entsprechende DNS-Einträge für das zuvor in diesem Abschnitt erwähnte Kommunikationsspeicherkonto zu erstellen.

- Lösen Sie die Ermittlung erneut aus. Dieses Mal sollte die Ermittlung gelingen.

- Lösen Sie die Sicherung aus. Die Sicherung für SQL/HANA und MARS kann fehlschlagen, da DNS-Einträge für Back-End-Speicherkonten fehlen, wie weiter oben in diesem Abschnitt erwähnt.

- Führen Sie die Skripts aus, um DNS-Einträge für das Back-End-Speicherkonto zu erstellen.

- Lösen Sie die Sicherung erneut aus. Dieses Mal sollten die Sicherungen gelingen.

Häufig gestellte Fragen

Kann ich einen privaten Endpunkt für einen vorhandenen Recovery Services-Tresor erstellen?

Nein, private Endpunkte können nur für neue Recovery Services Vaults erstellt werden. Daher durfte der Tresor zu keiner Zeit Elemente enthalten, die durch ihn geschützt wurden. Vor der Einrichtung privater Endpunkte können keine Versuche erfolgen, Elemente im Tresor zu schützen.

Ich habe versucht, ein Element in meinem Tresor zu schützen, was aber nicht gelang, und der Tresor enthält immer noch keine geschützten Elemente. Kann ich private Endpunkte für diesen Tresor erstellen?

Nein, mit dem Tresor darf in der Vergangenheit nicht versucht worden sein, Elemente darin zu schützen.

Ich habe einen Tresor, der private Endpunkte für Sicherung und Wiederherstellung nutzt. Kann ich später private Endpunkte für diesen Tresor hinzufügen oder entfernen, auch wenn ich Sicherungselemente darin geschützt habe?

Ja. Wenn Sie bereits private Endpunkte für einen Tresor und geschützte Sicherungselemente darin erstellt haben, können Sie später je nach Bedarf private Endpunkte hinzufügen oder entfernen.

Kann der private Endpunkt für Azure Backup auch für Azure Site Recovery genutzt werden?

Nein, der private Endpunkt für Backup kann nur für Azure Backup genutzt werden. Sie müssen einen neuen privaten Endpunkt für Azure Site Recovery erstellen, sofern vom Dienst unterstützt.

Ich habe einen der Schritte in diesem Artikel versäumt und das Schützen meiner Datenquelle fortgesetzt. Kann ich weiterhin private Endpunkte verwenden?

Wenn Sie die Schritte im Artikel nicht befolgen und Elemente weiterhin schützen, kann dies dazu führen, dass der Tresor private Endpunkte nicht nutzen kann. Es wird daher empfohlen, sich auf diese Checkliste zu beziehen, bevor Sie mit dem Schützen von Elementen fortfahren.

Kann ich meinen eigenen DNS-Server verwenden, anstatt die private DNS-Zone in Azure oder eine integrierte private DNS-Zone zu nutzen?

Ja, Sie können Ihre eigenen DNS-Server verwenden. Stellen Sie jedoch sicher, dass alle erforderlichen DNS-Einträge wie in diesem Abschnitt beschrieben hinzugefügt werden.

Muss ich zusätzliche Schritte auf meinem Server durchführen, nachdem ich den in diesem Artikel beschriebenen Prozess befolgt habe?

Nachdem Sie den in diesem Artikel beschriebenen Prozess befolgt haben, müssen Sie keine weiteren Schritte unternehmen, um private Endpunkte für Sicherung und Wiederherstellung zu nutzen.

Nächste Schritte

- Erfahren Sie mehr über die Sicherheitsfeatures von Azure Backup.