Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

SAP HANA-Datenbanken sind kritische Workloads, die eine niedrige Recovery Point Objective (RPO) und lange Aufbewahrungszeit erfordern. In diesem Artikel wird beschrieben, wie Sie SAP HANA-Datenbanken sichern können, die auf virtuellen Azure-Computern (VMs) ausgeführt werden, indem Sie sie in einem Azure Backup Recovery Services-Tresor durch Azure Backup über das Azure-Portal sichern. Sie können azure CLI auch verwenden, um den Vorgang auszuführen.

Sie können den Schutz der SAP HANA-Datenbank auch auf einen virtuellen Azure-Computer (eigenständig) auf Azure Backup auf HSR umstellen. Weitere Informationen

Hinweis

- Die Unterstützung für HSR + DR-Szenario ist derzeit nicht verfügbar, da es eine Einschränkung gibt, die VM und Vault in derselben Region nicht zulässt. Um den Sicherungsvorgang eines dritten Knotens zu aktivieren, der sich in einer anderen Region befindet, müssen Sie die Sicherung in einem anderen Tresor als eigenständigen Knoten konfigurieren.

- Weitere Informationen zu den unterstützten Konfigurationen und Szenarien finden Sie in der Unterstützungsmatrix für SAP HANA-Sicherungen.

Voraussetzungen

Bevor Sie SAP HANA-Systemreplikationsdatenbanken auf Azure-VMs sichern, stellen Sie Folgendes sicher:

- Bestimmen oder erstellen Sie einen Recovery Services-Tresor in derselben Region und demselben Abonnement wie die beiden VMs/Knoten der HANA Systemreplikations-(HSR-)Datenbank.

- Lassen Sie zur Kommunikation mit Azure eine Verbindung von beiden VMs/Knoten mit dem Internet zu.

- Führen Sie das Vorregistrierungsskript auf virtuellen Computern oder Knoten aus, die Teil der HANA-Systemreplikation (HSR) sind. Sie können das aktuelle Vorregistrierungsskript hier herunterladen. Sie können es auch über den Link unter Recovery Services-Tresor>Sicherung>DBs in VMs ermitteln>Ermittlung starten herunterladen.

Wichtig

Stellen Sie sicher, dass der Name der SAP HANA-Server-VM und der Ressourcengruppenname zusammen 84 Zeichen für Azure Resource Manager-VMs bzw. 77 Zeichen für klassische VMs nicht überschreiten. Diese Einschränkung ist darauf zurückzuführen, dass einige Zeichen vom Dienst reserviert werden.

Erstellen eines Recovery Services-Tresors

Ein Recovery Services-Tresor ist eine Verwaltungsentität, in der die im Laufe der Zeit erstellten Wiederherstellungspunkte gespeichert werden, und bietet eine Benutzeroberfläche zum Durchführen sicherungsbezogener Vorgänge. Zu diesen Vorgängen gehören das Erstellen von bedarfsgesteuerten Sicherungen, das Durchführen von Wiederherstellungen und das Erstellen von Sicherungsrichtlinien.

So erstellen Sie einen Recovery Services-Tresor

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Business Continuity Center, und navigieren Sie dann zum Business Continuity Center-Dashboard.

Wählen Sie im Bereich Tresor die Option + Tresor aus.

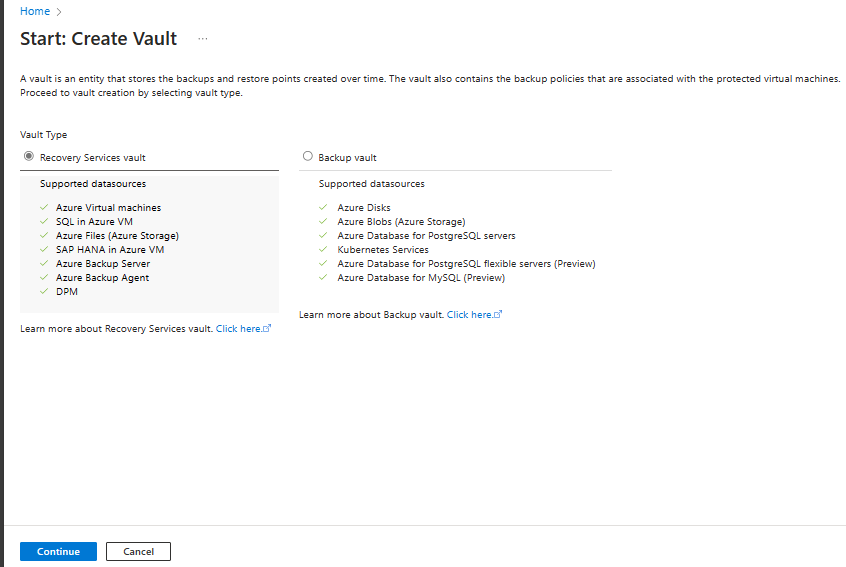

Wählen Sie Recovery Services-Tresor>Weiter aus.

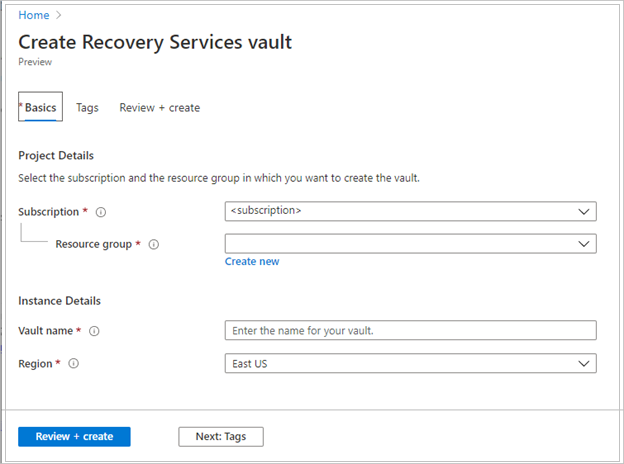

Geben Sie im Bereich Recovery Services-Tresor die folgenden Werte ein:

Abonnement: Wählen Sie das zu verwendende Abonnement aus. Wenn Sie nur in einem Abonnement Mitglied sind, wird dessen Name angezeigt. Falls Sie nicht sicher sind, welches Abonnement geeignet ist, können Sie das Standardabonnement verwenden. Es sind nur dann mehrere Auswahlmöglichkeiten verfügbar, wenn Ihr Geschäfts-, Schul- oder Unikonto mehreren Azure-Abonnements zugeordnet ist.

Ressourcengruppe: Verwenden Sie eine vorhandene Ressourcengruppe, oder erstellen Sie eine neue Ressourcengruppe. Um eine Liste der verfügbaren Ressourcengruppen in Ihrem Abonnement anzuzeigen, wählen Sie Vorhandene verwenden und dann eine Ressource in der Dropdownliste aus. Zum Erstellen einer neuen Ressourcengruppe wählen Sie Neu erstellen aus und geben dann den Namen ein. Weitere Informationen zu Ressourcengruppen finden Sie unter Azure Resource Manager – Übersicht.

Tresorname: Geben Sie einen Anzeigenamen zum Identifizieren des Tresors ein. Der Name muss für das Azure-Abonnement eindeutig sein. Geben Sie einen Namen ein, der mindestens zwei, aber nicht mehr als 50 Zeichen enthält. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Bindestriche enthalten.

Region: Wählen Sie die geografische Region für den Tresor aus. Damit Sie einen Tresor zum Schutz von Datenquellen erstellen können, muss sich der Tresor in derselben Region wie die Datenquelle befinden.

Wichtig

Wenn Sie den Speicherort der Datenquelle nicht kennen, schließen Sie das Fenster. Navigieren Sie zur Liste Ihrer Ressourcen im Portal. Falls Sie über Datenquellen in mehreren Regionen verfügen, erstellen Sie für jede Region einen Recovery Services-Tresor. Erstellen Sie den Tresor am ersten Speicherort, bevor Sie einen Tresor an einem weiteren Speicherort erstellen. Das Angeben von Speicherkonten zum Speichern der Sicherungsdaten ist nicht erforderlich. Der Recovery Services-Tresor und Azure Backup führen diesen Schritt automatisch aus.

Wählen Sie nach dem Angeben der Werte die Option Überprüfen + erstellen aus.

Um die Erstellung des Recovery Services-Tresors abzuschließen, wählen Sie Erstellen aus.

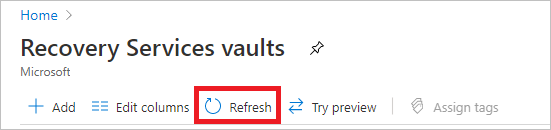

Es kann einige Zeit dauern, denn Recovery Services-Tresor zu erstellen. Verfolgen Sie die Statusbenachrichtigungen rechts oben im Bereich Benachrichtigungen. Nach Abschluss des Erstellungsvorgangs wird der Tresor in der Liste mit den Recovery Services-Tresoren angezeigt. Wenn der Tresor nicht angezeigt wird, wählen Sie Aktualisieren aus.

Hinweis

Azure Backup unterstützt jetzt unveränderliche Tresore, mit denen Sie sicherstellen können, dass einmal erstellte Wiederherstellungspunkte nicht vor ihrem Ablauf gemäß der Sicherungsrichtlinie gelöscht werden können. Sie können die Unveränderlichkeit unumkehrbar machen, um Ihren Sicherungsdaten maximalen Schutz vor verschiedenen Bedrohungen zu bieten, einschließlich Ransomware-Angriffen und böswilligen Akteuren. Weitere Informationen

Ausführen des Vorregistrierungsskripts

Bei einem Failover werden die Benutzer auf den neuen primären Knoten repliziert, hdbuserstore wird jedoch nicht repliziert. Sie müssen also auf allen Knoten des HSR-Setups denselben Schlüssel erstellen, der es dem Azure Backup-Dienst ermöglicht, sich automatisch (ohne manuellen Eingriff) mit jedem neuen primären Knoten zu verbinden.

Erstellen Sie im HANA-System einen benutzerdefinierten Sicherungsbenutzer mit den folgenden Rollen und Berechtigungen:

Rolle Berechtigung BESCHREIBUNG MDC Datenbankadministrator und Sicherungsadministrator (HANA 2.0 SPS05 und höher) Erstellt während der Wiederherstellung neue Datenbanken. DEZA Sicherungsadministrator Liest den Sicherungskatalog. SAP_INTERNAL_HANA_SUPPORT Greift auf einige private Tabellen zu.

Nur für Versionen mit einer einzelnen Containerdatenbank (Single Container Database, SDC) und mehreren Containerdatenbanken (MDC) vor HANA 2.0 SPS04 Rev 46 erforderlich. Für HANA 2.0 SPS04, Rev 46 und höhere Versionen ist er nicht erforderlich, da die benötigten Informationen nach dem Fix durch das HANA-Team jetzt aus öffentlichen Tabellen bezogen werden.Beispiel:

- hdbsql -t -U SYSTEMKEY CREATE USER USRBKP PASSWORD AzureBackup01 NO FORCE_FIRST_PASSWORD_CHANGE - hdbsql -t -U SYSTEMKEY 'ALTER USER USRBKP DISABLE PASSWORD LIFETIME' - hdbsql -t -U SYSTEMKEY 'ALTER USER USRBKP RESET CONNECT ATTEMPTS' - hdbsql -t -U SYSTEMKEY 'ALTER USER USRBKP ACTIVATE USER NOW' - hdbsql -t -U SYSTEMKEY 'GRANT DATABASE ADMIN TO USRBKP' - hdbsql -t -U SYSTEMKEY 'GRANT CATALOG READ TO USRBKP'Fügen Sie hdbuserstore den Schlüssel für Ihren benutzerdefinierten Sicherungsbenutzer hinzu, damit das HANA-Sicherungs-Plug-In alle Vorgänge (Datenbankabfragen, Wiederherstellungsvorgänge, Konfigurieren und Ausführen von Sicherungen) verwalten kann.

Beispiel:

- hdbuserstore set BKPKEY localhost:39013 USRBKP AzureBackup01Übergeben Sie den benutzerdefinierten Sicherungsbenutzerschlüssel als Parameter an das Skript:

-bk CUSTOM_BACKUP_KEY_NAME` or `-backup-key CUSTOM_BACKUP_KEY_NAMEWenn das Kennwort dieses benutzerdefinierten Sicherungsschlüssels abläuft, schlagen die Sicherungs- und Wiederherstellungsvorgänge fehl.

Beispiel:

hdbuserstore set SYSTEMKEY localhost:30013@SYSTEMDB <custom-user> '<some-password>' hdbuserstore set SYSTEMKEY <load balancer host/ip>:30013@SYSTEMDB <custom-user> '<some-password>'Hinweis

Sie können einen benutzerdefinierten Sicherungsschlüssel erstellen, indem Sie den Host/die IP-Adresse des Lastenausgleichs anstelle des lokalen Hosts verwenden, um die virtuelle IP-Adresse (VIP) zu nutzen.

Das Diagramm zeigt die Erstellung des benutzerdefinierten Sicherungsschlüssels mithilfe des lokalen Hosts bzw. der lokalen IP-Adresse.

Das Diagramm zeigt die Erstellung des benutzerdefinierten Sicherungsschlüssels unter Verwendung der virtuellen IP-Adresse (Load Balancer Front-End-IP/Host).

Erstellen Sie für beide virtuellen Computer/Knoten denselbenbenutzerdefinierten Backup-Benutzer (mit demselben Kennwort) und Schlüssel (in hdbuserstore).

Geben Sie eine eindeutige HSR-ID als Skripteingabe an:

-hn HSR_UNIQUE_VALUEoder--hsr-unique-value HSR_Unique_Value.Sie müssen für beide VMs/Knoten die gleiche HSR-ID angeben. Diese ID muss innerhalb eines Tresors eindeutig sein. Es sollte ein alphanumerischer Wert sein, der mindestens eine Ziffer, einen Kleinbuchstaben und einen Großbuchstaben enthalten und zwischen 6 und 35 Zeichen lang sein sollte.

Beispiel:

- ./script.sh -sk SYSTEMKEY -bk USRBKP -hn HSRlab001 -p 39013Während Sie das Vorregistrierungsskript auf dem sekundären Knoten ausführen, müssen Sie den SDC/MDC-Port als Eingabe angeben. Das liegt daran, dass SQL-Befehle zur Identifizierung des SDC/MDC-Setups auf dem sekundären Knoten nicht ausgeführt werden können. Sie müssen die Portnummer wie hier gezeigt als Parameter angeben:

-p PORT_NUMBERoder–port_number PORT_NUMBER.- Verwenden Sie für MDC das Format

3<instancenumber>13. - Verwenden Sie für SDC das Format

3<instancenumber>15.

Beispiel:

- MDC: ./script.sh -sk SYSTEMKEY -bk USRBKP -hn HSRlab001 -p 39013 - SDC: ./script.sh -sk SYSTEMKEY -bk USRBKP -hn HSRlab001 -p 39015- Verwenden Sie für MDC das Format

Wenn Ihr HANA-Setup private Endpunkte verwendet, führen Sie das Vorregistrierungsskript mit dem Parameter

-snoder--skip-network-checksaus. Wenn das Vorregistrierungsskript erfolgreich ausgeführt wurde, fahren Sie mit den nächsten Schritten fort.Führen Sie das SAP HANA-Sicherungskonfigurationsskript (das Vorregistrierungsskript) in den VMs, in denen HANA installiert ist, als Root-Benutzer aus. Dieses Skript richtet das HANA-System für die Sicherung ein. Weitere Informationen zu den Skriptaktionen finden Sie im Abschnitt Aufgaben des Vorregistrierungsskripts.

Es gibt keine von HANA generierte eindeutige ID für ein HSR-Setup. Sie müssen also eine eindeutige ID angeben, mit deren Hilfe der Sicherungsdienst alle Knoten einer HSR als eine Datenquelle gruppieren kann.

Informationen zum Einrichten der Datenbank für die Sicherung finden Sie in den Abschnitten Voraussetzungen und Aufgaben des Vorregistrierungsskripts.

Ermitteln der Datenbanken

Führen Sie die folgenden Schritte aus, um die HSR-Datenbank zu ermitteln:

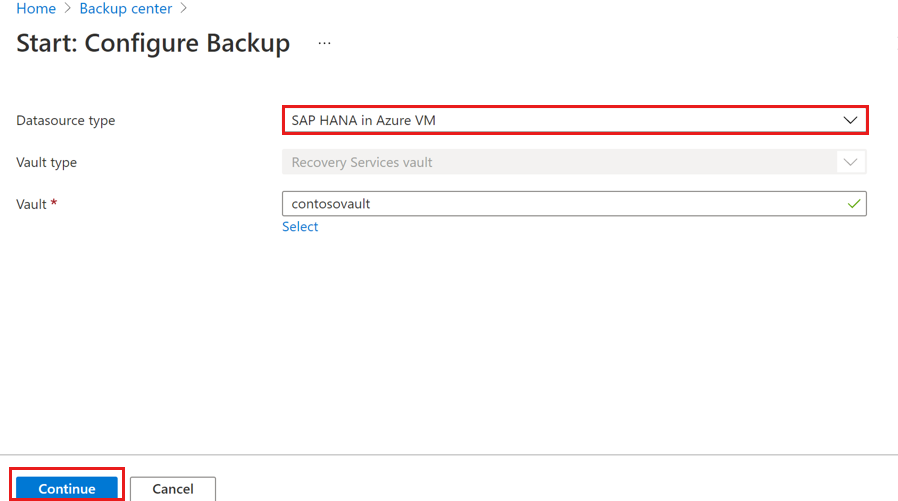

Wechseln Sie im Azure-Portal zum Backup Center, und wählen Sie anschließend + Sichern aus.

Wählen Sie SAP HANA in Azure-VM als Datenquellentyp und anschließend einen Recovery Services-Tresor aus, der für die Sicherung verwendet werden soll, und klicken Sie dann auf Weiter.

Wählen Sie Ermittlung starten aus, um die Ermittlung ungeschützter Linux-VMs in der Tresorregion zu initiieren.

- Nach der Ermittlung werden nicht geschützte VMs im Portal nach Name und Ressourcengruppe sortiert angezeigt.

- Wenn ein virtueller Computer nicht wie erwartet aufgeführt ist, überprüfen Sie, ob er bereits in einem Tresor gesichert wird.

- Mehrere VMs können den gleichen Namen aufweisen, gehören dann aber verschiedenen Ressourcengruppen an.

Wählen Sie unten im Bereich Virtual Machines auswählendiesen Link unter Ausführen dieses Skripts auf den SAP HANA-VMs, um diese Berechtigungen für Azure Backup Dienst bereitzustellen aus.

Führen Sie das Skript auf jedem virtuellen Computer aus, auf dem die zu sichernden SAP HANA-Datenbanken gehostet werden.

Wählen Sie im Bereich Virtuelle Computerl auswählen nach dem Ausführen des Skripts auf den VMs die VMs und dann DBs ermitteln aus.

Azure Backup ermittelt alle SAP HANA-Datenbanken auf dem virtuellen Computer. Während der Ermittlung registriert Azure Backup die VM mit dem Tresor und installiert eine Erweiterung auf dieser. Es wird kein Agent für die Datenbank installiert.

Um die Details zu allen Datenbanken jedes ermittelten VMs anzuzeigen, wählen Sie Details anzeigen im Abschnitt Schritt 1: Datenbanken in VMs ermitteln aus.

Hinweis

Ignorieren Sie während der Ermittlung oder Konfiguration der Sicherung auf dem sekundären Knoten den Status, wenn als SicherungsbereitschaftsstatusNicht bereit angezeigt wird, da dieser Status für den sekundären Knoten auf HSR zu erwarten ist.

Konfigurieren der Sicherung

Führen Sie zum Aktivieren der Sicherung die folgenden Schritte aus:

Wählen Sie im Bereich Sicherungsziel in Schritt 2 die Option Sicherung konfigurieren aus.

Wählen Sie im Bereich Zu sichernde Elemente auswählen alle Datenbanken aus, die Sie schützen möchten, und klicken Sie dann auf OK.

Wählen Sie aus der Dropdownliste Sicherungsrichtlinie die Richtlinie aus, die Sie verwenden möchten, und wählen Sie dann Hinzufügen aus.

Wählen Sie nach dem Erstellen der Richtlinie im Bereich Sicherung die Option Sicherung aktivieren aus.

Um den Fortschritt der Sicherungskonfiguration nachzuverfolgen, wechseln Sie im Azure-Portal zu Benachrichtigungen.

Hinweis

Während der Phase Systemdatenbanksicherung konfigurieren müssen Sie diesen Parameter [inifile_checker]/replicate auf dem primären Knoten festlegen. Dies ermöglicht die Replikation von Parametern vom primären auf den sekundären Knoten oder den virtuellen Computer.

Erstellen einer Sicherungsrichtlinie

Eine Sicherungsrichtlinie definiert die Sicherungszeitpläne und die Aufbewahrungsdauer für Sicherungen.

Hinweis

- Eine Richtlinie wird auf Tresorebene erstellt.

- Mehrere Tresore können die gleiche Sicherungsrichtlinie verwenden. Allerdings müssen Sie die Sicherungsrichtlinie auf jeden Tresor anwenden.

- Azure Backup passt Änderungen an der Sommer- oder Winterzeit beim Sichern einer auf einem virtuellen Azure-Computer ausgeführten SAP HANA-Datenbank nicht automatisch an. Ändern Sie die Richtlinie nach Bedarf manuell.

Führen Sie zum Konfigurieren der Richtlinieneinstellungen die folgenden Schritte aus:

Geben Sie im Bereich Sicherungsrichtlinie in das Feld Richtlinienname einen Namen für die neue Richtlinie ein.

Wählen Sie unter Vollständige Sicherung als Sicherungshäufigkeit die Option Täglich oder Wöchentlich aus.

Täglich: Wählen Sie die Uhrzeit und die Zeitzone für den Beginn des Sicherungsauftrags aus.

- Sie müssen eine vollständige Sicherung ausführen. Diese Option kann nicht deaktiviert werden.

- Klicken Sie auf Vollständige Sicherung, um die Richtlinie anzuzeigen.

- Sie können keine differenziellen Sicherungen für tägliche vollständige Sicherungen erstellen.

Wöchentlich: Wählen Sie den Wochentag, die Uhrzeit und die Zeitzone für die Ausführung des Sicherungsauftrags aus.

Konfigurieren Sie im Bereich Vollständige Sicherungsrichtlinie unter Aufbewahrungsdauer die Aufbewahrungseinstellungen für die vollständige Sicherung.

- Standardmäßig sind alle Optionen ausgewählt. Deaktivieren Sie alle Optionen für die Beibehaltungsdauer, die Sie nicht verwenden möchten, und legen Sie die gewünschten Werte fest.

- Der minimale Aufbewahrungszeitraum für alle Arten von Sicherungen (vollständig/differenziell/Protokoll) beträgt sieben Tage.

- Wiederherstellungspunkte werden unter Berücksichtigung ihrer Beibehaltungsdauer mit einer Markierung versehen. Wenn Sie beispielsweise eine tägliche vollständige Sicherung wählen, wird pro Tag nur eine vollständige Sicherung ausgelöst.

- Die Sicherungsdaten für einen bestimmten Tag werden auf Grundlage der wöchentlichen Beibehaltungsdauer und der entsprechenden Einstellungen markiert und beibehalten.

Wählen Sie OK aus, um die Richtlinieneinstellungen zu speichern.

Wählen Sie Differenzielle Sicherung aus, um eine Richtlinie für eine differenzielle Sicherung hinzuzufügen.

Wählen Sie in Richtlinie für differenzielle Sicherung die Option Aktivieren aus, um die Einstellungen für Häufigkeit und Beibehaltung vorzunehmen.

- Pro Tag kann höchstens eine differenzielle Sicherung ausgelöst werden.

- Sie können differenzielle Sicherungen maximal 180 Tage aufbewahren. Wenn Sie eine längere Aufbewahrung wünschen, müssen Sie vollständige Sicherungen verwenden.

Hinweis

Sie können entweder eine differenzielle oder eine inkrementelle Sicherung als tägliche Sicherung zu einer bestimmten Zeit auswählen.

Wählen Sie im Bereich Richtlinie zur inkrementellen Sicherung die Option Aktivieren aus, um die Einstellungen für Häufigkeit und Beibehaltung vorzunehmen.

- Pro Tag kann höchstens eine inkrementelle Sicherung ausgelöst werden.

- Sie können inkrementelle Sicherungen maximal 180 Tage aufbewahren. Wenn Sie eine längere Aufbewahrung wünschen, müssen Sie vollständige Sicherungen verwenden.

Wählen Sie OK aus, um die Richtlinie zu speichern und zum Hauptmenü Sicherungsrichtlinie zurückzukehren.

Wählen Sie Protokollsicherung aus, um eine Richtlinie für eine Transaktionsprotokollsicherung hinzuzufügen.

Wählen Sie unter Protokollsicherung die Option Aktivieren aus.

Sie können diese Option nicht deaktivieren, da SAP HANA alle Protokollsicherungen verwaltet.

Legen Sie die Häufigkeits- und Aufbewahrungssteuerelemente fest.

Hinweis

Protokollsicherungen werden erst nach dem erfolgreichen Abschluss einer vollständigen Sicherung übermittelt.

Wählen Sie OK aus, um die Richtlinie zu speichern und zum Hauptmenü Sicherungsrichtlinie zurückzukehren.

Klicken Sie nach Abschluss der Konfiguration der Sicherungsrichtlinie auf OK.

Alle Protokollsicherungen werden mit der vorausgehenden vollständigen Sicherung zu einer Wiederherstellungskette verknüpft. Eine vollständige Sicherung wird bis zum Ablauf der Aufbewahrungsdauer der letzten Protokollsicherung aufbewahrt. Dies kann bedeuten, dass die vollständige Sicherung für einen zusätzlichen Zeitraum aufbewahrt wird, um sicherzustellen, dass alle Protokolle wiederhergestellt werden können.

Angenommen, Sie sichern wöchentlich vollständig, täglich differenziell und Protokolle alle 2 Stunden. Alle Sicherungen werden für 30 Tage lang aufbewahrt. Die wöchentliche vollständige Sicherung wird jedoch erst gelöscht, wenn die nächste vollständige Sicherung verfügbar ist (d. h. nach 30 + 7 Tagen).

Wenn am 16. November eine wöchentliche vollständige Sicherung durchgeführt wird, sollte diese gemäß der Aufbewahrungsrichtlinie bis zum 16. Dezember aufbewahrt werden. Die letzte Protokollsicherung für diese vollständige Sicherung erfolgt vor der nächsten geplanten vollständigen Sicherung, und zwar am 22. November. Bis dieses Protokoll am 22. Dezember verfügbar ist, wird die vollständige Sicherung vom 16. November nicht gelöscht. Also wird die vollständige Sicherung vom 16. November bis zum 22. Dezember aufbewahrt.

Ausführen einer On-Demand-Sicherung

Sicherungen werden gemäß dem Richtlinienzeitplan ausgeführt. Informieren Sie sich über das Durchführen einer bedarfsgesteuerten Sicherung.

Hinweis

Stellen Sie vor einem geplanten Failover sicher, dass virtuelle Computer/Knoten im Tresor registriert sind (physische und logische Registrierung). Weitere Informationen

Durchführen einer Sicherung von nativen SAP HANA-Clients für eine Datenbank mit Azure Backup

Sie können eine bedarfsgesteuerte Sicherung mithilfe von nativen SAP HANA-Clients im lokalen Dateisystem statt mit Backint durchführen. Erfahren Sie mehr darüber, wie Sie Vorgänge mit nativen SAP-Clients verwalten.

Szenarien zum Schutz von HSR-Knoten auf Azure Backup

Sie können den Schutz der SAP HANA-Datenbank jetzt auf einen virtuellen Azure-Computer (eigenständig) auf Azure Backup auf HSR umstellen. Wenn Sie HSR bereits konfiguriert haben und nur den primären Knoten mithilfe von Azure Backup schützen, können Sie die Konfiguration ändern, um sowohl primäre als auch sekundäre Knoten zu schützen.

Zwei eigenständige/HSR-Knoten, die nie mithilfe der SAP HANA-Datenbanksicherung auf Azure-VMs geschützt wurden

(Obligatorisch) Ausführen des neuesten Vorregistrierungsskripts auf primären und sekundären VM-Knoten.

Hinweis

HSR-basierte Attribute werden dem neuesten Vorregistrierungsskript hinzugefügt.

Konfigurieren Sie HSR manuell oder mithilfe von Clusteringtools wie Pacemaker.

Fahren Sie mit dem nächsten Schritt fort, wenn die HSR-Konfiguration bereits abgeschlossen ist.

Ermitteln und konfigurieren Sie die Sicherung für diese VMs.

Hinweis

Für HSR-Bereitstellungen werden die Kosten für geschützte Instanzen dem logischen HSR-Container (zwei Knoten – primär und sekundär) in Rechnung gestellt, und bilden einen einzelnen logischen HSR-Container.

Stellen Sie vor einem geplanten Failover sicher, dass virtuelle Computer/Knoten im Tresor registriert sind (physische und logische Registrierung).

Zwei eigenständige VMs bzw. eine eigenständige VM, die bereits mithilfe der SAP HANA-Datenbanksicherung auf Azure-VMs geschützt wird

Um die Sicherung zu beenden und Daten beizubehalten, wechseln Sie zu Tresor>Sicherungselemente>SAP HANA auf Azure-VM, und wählen Sie dann Details anzeigen>Sicherung beenden>Sicherungsdaten beibehalten>Sicherung beenden aus.

(Obligatorisch) Ausführen des neuesten Vorregistrierungsskripts auf primären und sekundären VM-Knoten.

Hinweis

HSR-basierte Attribute werden dem neuesten Vorregistrierungsskript hinzugefügt.

Konfigurieren Sie HSR manuell oder mithilfe von Clusteringtools wie Pacemaker.

Ermitteln Sie die VMs, und konfigurieren Sie die Sicherung auf der logischen HSR-Instanz.

Hinweis

Für HSR-Bereitstellungen werden die Kosten für geschützte Instanzen dem logischen HSR-Container (zwei Knoten – primär und sekundär) in Rechnung gestellt, und bilden einen einzelnen logischen HSR-Container.

Stellen Sie vor einem geplanten Failover sicher, dass virtuelle Computer/Knoten im Tresor registriert sind (physische und logische Registrierung).

Nächster Schritt

- Stellen Sie SAP HANA-Systemreplikationsdatenbanken auf Azure-VMs mithilfe des Azure-Portals wieder her.

- Stellen Sie SAP HANA-Systemreplikationsdatenbanken auf Azure-VMs mithilfe der Azure CLI wieder her.

- Informationen zum Sichern von SAP HANA-Systemreplikationsdatenbanken auf virtuellen Azure-Computern

- Verwalten Sie SAP HANA-Datenbanken, die von Azure Backup mit Azure CLI gesichert werden.