Ressourcenschutz

Ressourcen umfassen physische und virtuelle Elemente wie Laptops, Datenbanken, Dateien und virtuelle Speicherkonten. Das Sichern unternehmenskritischer Ressourcen basiert häufig auf der Sicherheit zugrunde liegender Systeme wie Speicher, Daten, Endpunktgeräte und Anwendungskomponenten. Die wertvollsten technischen Ressourcen sind in der Regel Daten und die Verfügbarkeit von Anwendungen, etwa Unternehmenswebsites, Produktionslinien und Kommunikationsmöglichkeiten.

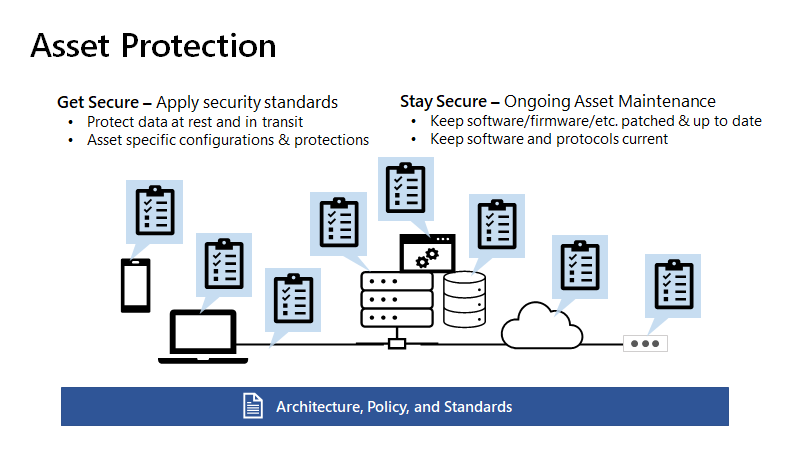

Ressourcenschutz implementiert Steuerungen zur Unterstützung von Sicherheitsarchitektur, Standards und Richtlinien. Jeder Ressourcentyp und jede Sicherheitsanforderung ist einmalig. Die Sicherheitsstandards für jeden Ressourcentyp sollten konsistent auf alle Instanzen angewendet werden.

Der Ressourcenschutz konzentriert sich auf eine konsistente Ausführung über alle Steuerungstypen hinweg. Präventive, erkennende und andere Maßnahmen richten sich nach den Richtlinien, Standards und der Architektur.

Ressourcenschutz fungiert als technischer Fachexperte für Ressourcen. Er kann mit anderen Disziplinen wie Governance, Architektur, Sicherheitsvorgängen und Workloadteams zusammenarbeiten. Ressourcenschutz stellt sicher, dass Richtlinien und Standards durchführbar sind, und er ermöglicht die Implementierung von Kontrollen zur Unterstützung der Richtlinien und Standards. Ressourcenschutz bietet Feedback zur kontinuierlichen Verbesserung.

Hinweis

Ressourcenschutz wird in der Regel von IT-Betriebsteams implementiert, die die Ressourcen verwalten und durch Fachkenntnisse des Sicherheitsteams ergänzt werden. Weitere Informationen finden Sie unter Entwerfen von Steuerungen als Team.

Bedrohungsakteure sind hartnäckig und suchen nach Sicherheitsrisiken, die sich aus Lücken bei der Anwendung von Standards und Richtlinien ergeben. Angreifer können direkt auf die unternehmenskritischen Daten oder Anwendungen abzielen. Sie können auch die Infrastruktur als Ziel nutzen, die ihnen Zugriff auf die unternehmenskritischen Daten und Anwendungen gewährt. Zugriffssteuerung konzentriert sich auf die Verwaltung des autorisierten Zugriffs auf Ressourcen. Ressourcenschutz bezieht sich auf alle anderen potenziellen Wege, um Zugriff auf oder Kontrolle über Ressourcen zu erlangen, die außerhalb der Bandbreite liegen. Diese beiden Disziplinen ergänzen sich gegenseitig und sollten zusammen entworfen werden, um Ihrer Architektur sowie den Richtlinien und Standards zu genügen. Weitere Informationen finden Sie unter Zugriffssteuerung.

Schauen Sie sich das folgende Video an, um sich über den Verlauf des Ressourcenschutzes zu informieren und wie Sie alte und neue Ressourcen schützen können.

Herstellen von Sicherheit

Das Herstellen von Sicherheit konzentriert sich darauf, Ressourcen so einzurichten, dass sie den aktuellen Sicherheitsstandards, Richtlinien und Architekturen Ihrer Organisation genügen. Es gibt zwei Arten von Aktivitäten:

- Brownfield: Setzen Sie aktuelle Sicherheitsstandards und -kontrollen für vorhandene Ressourcen um. Unternehmen können IT-Umgebungen so gestalten und betreiben, dass Sicherheit eine geringe Priorität besitzt. Dieser Ansatz schafft eine "technische Schuld": schwache Sicherheitskonfigurationen, Software, die nicht aktualisiert wird, unverschlüsselte Kommunikation oder Speicherung, veraltete Software und Protokolle und vieles mehr. Bringen Sie Ihre Sicherheitskontrollen auf den aktuellen Stand. Diese Verbesserung ist entscheidend, um Risiken zu minimieren, da Angreifer ihre Fähigkeit, diese Möglichkeiten zu nutzen, kontinuierlich verbessern.

- Greenfield: Stellen Sie sicher, dass neue Ressourcen und neue Ressourcentypen gemäß Standards konfiguriert werden. Dieser Prozess ist wichtig, um zu vermeiden, dass kontinuierlich sofortige Legacy- oder Brownfield-Systeme oder Systeme erstellt werden, die die aktuellen Standards nicht erfüllen. Diese technischen Schuld muss später mit höheren Kosten behoben werden, was zu einer erhöhten Risikoexposition führt, bis dieser Vorgang abgeschlossen ist.

Finanziell gesehen gleicht das Herstellen von Sicherheit typischerweise der Dynamik der Investitionsausgaben (CAPEX) einer einmaligen Investition. Das Greenfield-Budget für Sicherheit sollte der Erstellung der Ressource so genau wie möglich zugeordnet werden, mit einem reservierten Prozentsatz des Budgets für die Sicherheit für jedes neue Softwareprojekt, größere Softwareupgrades oder die allgemeine Cloudeinführungsinitiative. Viele Organisationen reservieren etwa 10 Prozent des Budgets für Sicherheit. Das Brownfield-Budget ist in der Regel ein spezielles Projekt, das dafür vorgesehen ist, Sicherheitskontrollen mit aktuellen Standards und Konformität zu versehen.

Bewahrung von Sicherheit

Alles verschlechtert sich mit der Zeit. Physische Gegenstände nutzen sich ab. Die Umgebung ändert sich um virtuelle Elemente wie Software, Sicherheitskontrollen und Sicherheit. Sie entsprechen möglicherweise nicht mehr den geänderten Anforderungen. Diese Veränderungen vollziehen sich heutzutage aufgrund der folgenden rasanten Änderungen schnell:

- Geschäftsanforderungen, die durch die digitale Transformation gesteuert werden.

- Technologieanforderungen, die durch schnelle Weiterentwicklung der Cloudplattform und von Featurereleases gesteuert werden.

- Sicherheitsanforderungen, die durch Angreiferinnovationen und die schnelle Weiterentwicklung nativer Cloudsicherheitsfunktionen gesteuert werden.

Diese Dynamik betrifft alle Bereiche der Sicherheit, einschließlich Sicherheitsbetrieb, Zugriffssteuerung und insbesondere DevSecOps in Innovationssicherheit.

Die Bewahrung von Sicherheit umfasst viele Elemente. Konzentrieren Sie sich auf diese beiden spezifischen Bereiche des Ressourcenschutzes:

- Kontinuierliche Cloudverbesserung: Nutzen Sie die kontinuierliche Verbesserung der Sicherheitsfunktionen, die die Cloud mit sich bringt. Beispielsweise verfügen viele Dienste in Azure wie Azure Storage und Azure SQL-Datenbank im Laufe der Zeit Sicherheitsfunktionen zur Abwehr von Angreifern hinzugefügt.

- Ende der Lebensdauer der Software: Jegliche Software (auch Betriebssysteme) erreicht immer dann das Ende ihrer Lebensdauer, wenn keine Sicherheitsupdates mehr bereitgestellt werden. Diese Situation kann geschäftskritische Daten und Anwendungen kostengünstigen und einfachen Angriffen aussetzen. Während Software-as-a-Service (SaaS) und Cloudinfrastruktur und -plattformen vom Cloudanbieter verwaltet werden, verfügen Unternehmen häufig über eine beträchtliche Menge an Software, die sie installieren, erstellen und verwalten müssen.

Planen Sie das Upgrade oder das Ausmustern von Software, die das Ende ihrer Lebensdauer erreicht hat. Wenn Sie in Ihren Sicherheitsstatus investieren, verringert sich das Risiko eines größeren Sicherheitsvorfalls. Das Bewahren von Sicherheit ist Teil der Betriebskostendynamik (OPEX) einer regelmäßigen, fortlaufenden Investition.

Das Patchdilemma

Es ist wichtig, dass Führungskräfte ihre IT- und Sicherheitsleiter und -teams unterstützen. Die Ausführung komplexer Software in einer feindlichen Umgebung birgt ein inhärentes Risiko. Sicherheits- und IT-Führungskräfte treffen ständig schwierige Entscheidungen zu Betriebs- und Sicherheitsrisiken.

- Betriebsrisiko: Eine Änderung der Software, mit der das System ausgeführt wird, kann Geschäftsprozesse stören. Solche Änderungen wirken sich auf die Annahmen aus, die beim Anpassen des Systems für die Organisation getroffen wurden. Diese Tatsache erzeugt Druck, um eine Änderung des Systems zu vermeiden.

- Sicherheitsrisiko: Ein Angriff birgt das Geschäftsrisiko von Ausfallzeiten. Angreifer analysieren jedes wichtige Sicherheitsupdate bei der Veröffentlichung. Sie können innerhalb von 24 bis 48 Stunden einen funktionierenden Exploit entwickeln, um Unternehmen anzugreifen, die das Sicherheitsupdate nicht installiert haben.

Ihr Unternehmen könnte dieses Dilemma aufgrund der ständigen Veränderungen in der Technologie und der Weiterentwicklung der Angriffstechniken häufig erleben. Führungskräfte müssen das Risiko erkennen, das mit dem Einsatz komplexer Software im Unternehmen verbunden ist. Unterstützen Sie die Aktualisierung von Geschäftsprozessen wie in diesen Beispielen:

- Integrieren der Softwarewartung in die betrieblichen Annahmen, den Zeitplan, die Prognosen und andere Geschäftsprozesse.

- Investieren in Architekturen, die die Wartung vereinfachen und die Auswirkungen auf den Geschäftsbetrieb reduzieren. Dieser Ansatz kann die Aktualisierung vorhandener Architekturen oder die Umstellung auf völlig neue Architekturen durch die Migration zu Clouddiensten oder einer dienstorientierten Architektur beinhalten.

Ohne die Unterstützung der Geschäftsleitung werden Sicherheits- und IT-Verantwortliche von der Unterstützung wichtiger Geschäftsziele abgelenkt. Sie müssen ständig die Politik einer No-Win-Situation in den Griff bekommen.

Netzwerkisolation

Netzwerkisolation kann eine gültige Option zum Schutz älterer Ressourcen sein, die nicht mehr gesichert, aber nicht sofort außer Betrieb genommen werden können. Dieses Szenario kann in der Regel für Betriebssysteme und Anwendungen am Ende ihrer Lebensdauer auftreten. Dies ist in OT-Umgebungen (Operational Technology) und Legacysystemen üblich.

Isolation selbst wird als Zugriffssteuerung betrachtet, auch wenn die Ressourcen, die nicht gesichert werden können, als Teil des Ressourcenschutzes identifiziert werden. Weitere Informationen finden Sie unter Firewall vermeiden und vergessen.

Einige Systeme am Ende ihrer Lebensdauer sind schwer zu trennen und vollständig zu isolieren. Es wird nicht empfohlen, diese unsicheren Systeme vollständig verbunden mit einem Produktionsnetzwerk zu lassen. Diese Konfiguration kann es Angreifern ermöglichen, das System zu gefährden und Zugriff auf Ressourcen in der Organisation zu erhalten.

Es ist nie kostengünstig oder einfach, Computertechnologie zu aktualisieren oder zu ersetzen, die viele Jahre lang gut funktioniert hat. Möglicherweise gibt es nur eingeschränkte Dokumentation zu ihrer Funktionalität. Die potenziellen geschäftlichen Auswirkungen eines Verlusts der Kontrolle über mehrere unternehmenskritische Ressourcen überschreiten häufig die Kosten für Upgrades oder einen Austausch. Für diese Ressourcen, die nicht isoliert werden können, stellen Organisationen häufig fest, dass die Modernisierung der Workload mit Cloudtechnologie und -analysen einen neuen Geschäftswert schaffen kann, der die Kosten für Upgrades oder einen Austausch ausgleichen oder rechtfertigen kann.

Die Bewahrung von Sicherheit ist eine Herausforderung in einer Welt, die sich ständig ändert. Es ist wichtig, ständig zu entscheiden, welche Ressourcen Sie modernisieren und welche Sie so gut wie möglich sichern möchten. Verwenden Sie Geschäftsrisiken und Geschäftsprioritäten für diese Bewertung.

Erste Schritte

Für den Einstieg in den Ressourcenschutz empfehlen wir Organisationen, die folgenden Schritte zu unternehmen.

Konzentrieren Sie sich zuerst auf bekannte Ressourcen: Denken Sie an virtuelle Computer, Netzwerke und Identitäten in der Cloud, mit denen das Team bereits vertraut ist. Mit dieser Technik können Sie sofortige Fortschritte erzielen. Sie ist mit nativen Cloudtools wie Microsoft Defender für Cloud oft einfacher zu verwalten und zu sichern.

Beginnen Sie mit Hersteller-/Branchenbaselines: Starten Sie Ihre Sicherheitskonfiguration mit einer bekannten und bewährten Lösung, beispielsweise:

- Sicherheitsbaselines in Azure Security Benchmark. Microsoft bietet Anleitungen zur Sicherheitskonfiguration, die auf einzelne Azure-Dienste zugeschnitten sind. Diese Baselines wenden die Azure-Sicherheitsbenchmarks auf die einzigartigen Attribute der einzelnen Dienste an. Dieser Ansatz ermöglicht es Sicherheitsteams, jeden Dienst zu schützen und konfigurationen nach Bedarf zu optimieren. Weitere Informationen finden Sie unter Sicherheitsbaselines für Azure.

- Microsoft-Sicherheitsbaselines. Microsoft bietet Anleitungen zur Sicherheitskonfiguration für häufig verwendete Technologien, einschließlich Windows, Microsoft Office und Microsoft Edge. Weitere Informationen finden Sie unter Microsoft-Sicherheitsbaselines.Microsoft-security-baselines)

- CIS-Benchmarks. Das Center for Internet Security (CIS) bietet spezifische Konfigurationsanleitungen für viele Produkte und Hersteller. Weitere Informationen finden Sie unter CIS-Benchmarks.

Wichtige Informationen

Dieses wichtige Element hilft Ihnen bei ihren Schutzmaßnahmen für Ressourcen:

Verantwortliche und verantwortungsvolle Teams

Die Verantwortlichkeit für Sicherheit sollte immer beim endgültigen Ressourcenbesitzer im Unternehmen liegen, der alle anderen Risiken und Vorteile besitzt. Die Sicherheitsteams und Fachexperten sind zusammen für die Beratung des verantwortlichen Besitzers zu den Risiken, zur Risikominderung und zur Durchführung der tatsächlichen Implementierung verantwortlich.

Die Verantwortung für den Schutz von Ressourcen kann von der IT-Abteilung übernommen werden, die unternehmensweite Ressourcen verwaltet, von DevOps- und DevSecOps-Teams, die für die Ressourcen ihres Workloads verantwortlich sind, oder von Sicherheitsteams, die mit der IT-Abteilung oder DevOps- und DevSecOps-Teams zusammenarbeiten.

Wenn Unternehmen in die Cloud wechseln, können viele dieser Aufgaben auf den Cloudanbieter übertragen werden, z. B. die Aktualisierung der Firmware und der Virtualisierungslösung, oder sie werden erleichtert, z. B. das Überprüfen der Sicherheitskonfiguration und die Fehlerbehebung.

Weitere Informationen zum Modell der gemeinsamen Verantwortung finden Sie unter Gemeinsame Verantwortung in der Cloud.

Cloudelastizität

Im Gegensatz zu lokalen Ressourcen können Cloudressourcen nur für kurze Zeit vorhanden sein. Bei Bedarf können Workloads weitere Instanzen von Servern, Azure Functions und anderen Ressourcen erstellen, um eine Aufgabe zu bewältigen. Azure entfernt die Ressourcen anschließend. Dieses Szenario kann innerhalb von Monaten, manchmal aber auch innerhalb von Minuten oder Stunden eintreten. Berücksichtigen Sie diese Möglichkeit für Ihre Ressourcenschutzprozesse und -messungen.

Cloudelastizität erfordert die Anpassung vieler Prozesse. Sie verbessert ihre Sichtbarkeit mit bedarfsbasiertem Bestand anstelle von statischen Berichten. ie Cloudelastizität verbessert auch Ihre Fähigkeit, Probleme zu beheben. Beispielsweise kann das Erstellen eines neuen virtuellen Computers aus Sicherheitsgründen schnell ausgeführt werden.

Verwaltung von Ausnahmen

Nachdem Sie eine bewährte Methode für eine Ressource identifiziert haben, wenden Sie sie konsistent auf alle Instanzen der Ressource an. Möglicherweise müssen Sie temporäre Ausnahmen machen, aber verwalten Sie die Ausnahmen mit bestimmten Ablaufdaten. Stellen Sie sicher, dass temporäre Ausnahmen nicht zu dauerhaften Geschäftsrisiken werden.

Herausforderungen beim Messen des Werts

Es kann schwierig sein, den Geschäftswert von Ressourcenschutz zu messen. Die Auswirkung eines Problems ist nicht offensichtlich, bis es zu einem realen Fehler kommt. Das Risiko, die Sicherheit für Schwachstellen nicht zu aktualisieren, ist stumm und unsichtbar.

Bevorzugen einer automatisierten Richtlinie

Bevorzugen Sie automatisierte Erzwingungs- und Korrekturmechanismen wie Azure Policy für den Schutz von Ressourcen. Dieser Ansatz hilft dabei, Kosten und Probleme durch wiederholte manuelle Aufgaben zu vermeiden. Außerdem wird das Risiko aufgrund menschlicher Fehler verringert.

Mit Azure Policy können zentrale Teams Konfigurationen festlegen, die für Ressourcen in verschiedenen Clouds verwendet werden sollen.

Entwerfen von Steuerungen als Team

Alle Kontrollen sollten in Partnerschaft mit wichtigen Projektbeteiligten entworfen werden:

- Der Schutz von Ressourcen bietet Fachwissen zu den Ressourcen, den für sie verfügbaren Kontrollen und zur Durchführbarkeit der Implementierung der Kontrollen.

- Das Governanceteam stellt den Kontext bereit, wie die Steuerungen in die Sicherheitsarchitektur, Richtlinien und Standards sowie die gesetzlichen Complianceanforderungen passen.

- Der Sicherheitsbetrieb berät bezüglich erkennenden Steuerungen. Dieses Team integriert Warnungen und Protokolle in Tools, Prozesse und Schulungen für Sicherheitsvorgänge.

- Hersteller und Cloudanbieter können umfassendes Fachwissen zu Systemen und Komponenten bereitstellen, um bekannte Probleme zu vermeiden, die in ihrer Kundenbasis auftreten.

Nächste Schritte

Die nächste zu untersuchende Disziplin ist Sicherheitsgovernance.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für