Empfohlene Einstellungen für die Netzwerkisolation

Gehen Sie wie hier beschrieben vor, um den öffentlichen Zugriff auf QnA Maker-Ressourcen einzuschränken. Schützen Sie eine Azure KI Services-Ressource durch Konfigurieren des virtuellen Netzwerks vor öffentlichem Zugriff.

Hinweis

Der QnA Maker-Dienst wird am 31. März 2025 außer Betrieb gesetzt. Eine neuere Version der Funktionalität „Fragen und Antworten“ ist jetzt als Teil von Azure KI Language verfügbar. Antworten auf Fragen innerhalb des Sprachdiensts finden Sie unter Fragen und Antworten. Ab dem 1. Oktober 2022 können Sie keine neuen QnA Maker-Ressourcen mehr erstellen. Informationen zum Migrieren vorhandener QnA Maker-Wissensdatenbanken für Fragen und Antworten finden Sie im Migrationsleitfaden.

Einschränken des Zugriffs auf App Service (QnA-Runtime)

Mit dem Diensttag CognitiveServicesMangement können Sie den Zugriff auf eingehenden Datenverkehr mithilfe entsprechender Regeln auf die App Service- oder ASE-Netzwerksicherheitsgruppe (App Service Environment) beschränken. Weitere Informationen zu Diensttags finden Sie im Artikel Diensttags in virtuellen Netzwerken.

Reguläre App Service-Instanz

- Öffnen Sie Cloud Shell (PowerShell) über das Azure-Portal.

- Führen Sie den folgenden Befehl im PowerShell-Fenster unten auf der Seite aus:

Add-AzWebAppAccessRestrictionRule -ResourceGroupName "<resource group name>" -WebAppName "<app service name>" -Name "Cognitive Services Tag" -Priority 100 -Action Allow -ServiceTag "CognitiveServicesManagement"

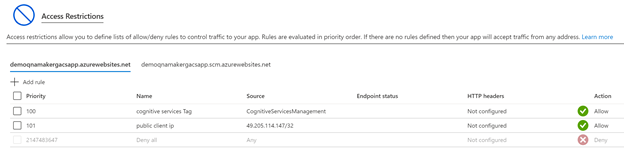

Vergewissern Sie sich, dass die hinzugefügte Zugriffsregel auf der Registerkarte Netzwerk im Abschnitt Zugriffseinschränkungen vorhanden ist:

Für den Zugriff auf den Testbereich im Portal https://qnamaker.ai fügen Sie die öffentliche IP-Adresse des Computers hinzu, von dem aus Sie auf das Portal zugreifen möchten. Wählen Sie auf der Seite Zugriffseinschränkungen die Option Regel hinzufügen aus, und gestatten Sie den Zugriff auf Ihre Client-IP-Adresse.

Ausgehender Zugriff von App Service

Der QnA Maker App Service erfordert ausgehenden Zugriff auf den folgenden Endpunkt. Stellen Sie sicher, dass er der Zulassungsliste hinzugefügt wird, wenn Einschränkungen für den ausgehenden Datenverkehr bestehen.

Konfigurieren der App Service-Umgebung zum Hosten von QnA Maker App Service

Die App Service-Umgebung (App Service Environment, ASE) kann zum Hosten der QnA Maker App Service-Instanz verwendet werden. Führen Sie diese Schritte aus:

Erstellen Sie eine neue Azure KI Search-Ressource.

Erstellen Sie eine externe ASE mit App Service.

- Anleitungen dazu finden Sie in diesem App Service-Schnellstart. Dieser Vorgang kann ein bis zwei Stunden dauern.

- Zum Schluss verfügen Sie über einen App Service-Endpunkt, der Folgendem ähnelt:

https://<app service name>.<ASE name>.p.azurewebsite.net. - Beispiel:

https:// mywebsite.myase.p.azurewebsite.net

Fügen Sie die folgenden App Service-Konfigurationen hinzu:

Name Wert PrimaryEndpointKey <app service name>-PrimaryEndpointKeyAzureSearchName <Azure AI Search Resource Name from step #1>AzureSearchAdminKey <Azure AI Search Resource admin Key from step #1>QNAMAKER_EXTENSION_VERSION latestDefaultAnswer no answer foundFügen Sie den CORS-Ursprung „*“ für App Service hinzu, um den Zugriff auf den Testbereich des Portals https://qnamaker.ai zu ermöglichen. CORS befindet sich unter dem API-Header im App Service-Bereich.

Erstellen Sie eine QnA Maker-Azure KI Services-Instanz (Microsoft.CognitiveServices/accounts) mithilfe von Azure Resource Manager. Der QnA Maker-Endpunkt sollte auf den oben erstellten App Service-Endpunkt (

https:// mywebsite.myase.p.azurewebsite.net) festgelegt werden. Hier finden Sie eine Azure Resource Manager-Beispielvorlage, die Sie als Referenz verwenden können.

Verwandte Fragen

Kann QnA Maker in einer internen ASE bereitgestellt werden?

Der Hauptgrund für die Verwendung einer externen ASE ist, dass das QnA Maker-Dienst-Back-End (Erstellungs-APIs) die App Service-Instanz über das Internet erreichen kann. Sie können sie jedoch trotzdem schützen, indem Sie eine Einschränkung für den Zugriff auf eingehenden Datenverkehr hinzufügen, damit nur Verbindungen von Adressen zulässig sind, die dem Diensttag CognitiveServicesManagement zugeordnet sind.

Wenn Sie dennoch eine interne ASE verwenden möchten, müssen Sie diese spezifische QnA Maker-App in der ASE in einer öffentlichen Domäne über das TLS/SSL-Zertifikat des App-Gateway-DNS verfügbar machen. Weitere Informationen finden Sie in diesem Artikel zur Unternehmensbereitstellung von App Services.

Einschränken des Zugriffs auf Cognitive Search-Ressourcen

Die Cognitive Search-Instanz kann über einen privaten Endpunkt isoliert werden, nachdem die QnA Maker-Ressourcen erstellt wurden. Führen Sie die folgenden Schritte aus, um den Zugriff zu sperren:

Erstellen Sie ein neues virtuelles Netzwerk (VNET), oder verwenden Sie ein vorhandenes VNET der ASE (App Service Environment).

Öffnen Sie die VNET-Ressource, und erstellen Sie dann auf der Registerkarte Subnetze zwei Subnetze: eines für die App Service-Instanz (appservicesubnet) und ein weiteres Subnetz (searchservicesubnet) für die Cognitive Search-Ressource ohne Delegierung.

Ändern Sie in der Cognitive Search-Dienstinstanz auf der Registerkarte Netzwerk die Einstellung für „Endpunktkonnektivität (Daten)“ von „Öffentlich“ in „Privat“. Dieser Vorgang ist ein zeitintensiver Prozess und kann bis zu 30 Minuten in Anspruch nehmen.

Nachdem die Search-Ressource in „Privat“ geändert wurde, wählen Sie + Privater Endpunkt aus.

- Registerkarte „Grundlagen“: Stellen Sie sicher, dass Sie den Endpunkt in derselben Region wie die Search-Ressource erstellen.

- Registerkarte „Ressource“ : Wählen Sie die erforderliche Search-Ressource vom Typ

Microsoft.Search/searchServicesaus.

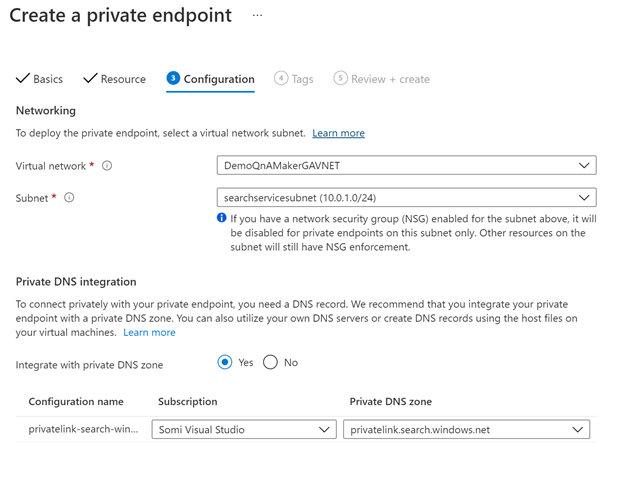

- Registerkarte „Konfiguration“: Verwenden Sie das in Schritt 2 erstellte Subnetz (searchservicesubnet) im VNet. Wählen Sie anschließend im Abschnitt Integration von privatem DNS das entsprechende Abonnement aus, und erstellen Sie eine neue private DNS-Zone namens privatelink.search.windows.net.

Aktivieren Sie die VNET-Integration für die reguläre App Service-Instanz. Sie können diesen Schritt für die ASE überspringen, da diese bereits Zugriff auf das VNET hat.

- Navigieren Sie zum Abschnitt Netzwerk der App Service-Instanz, und öffnen Sie VNET-Integration.

- Erstellen Sie eine Verknüpfung zu dem in Schritt 2 erstellten Subnetz (appservicevnet) im dedizierten App Service-VNET.

Erstellen Sie private Endpunkte für die Azure Search-Ressource.

Gehen Sie wie hier beschrieben vor, um den öffentlichen Zugriff auf QnA Maker-Ressourcen einzuschränken. Schützen Sie eine Azure KI Services-Ressource durch Konfigurieren des virtuellen Netzwerks vor öffentlichem Zugriff.

Nachdem Sie den Zugriff auf die Azure KI Services-Ressource basierend auf einem VNet eingeschränkt haben, können Sie die Wissensdatenbanken im Portal https://qnamaker.ai über Ihr lokales Netzwerk oder Ihren lokalen Browser durchsuchen.

Gewähren Sie Zugriff auf das lokale Netzwerk.

Gewähren Sie Zugriff auf Ihren lokalen Browser/Computer.

Fügen Sie auf der Registerkarte Netzwerk im Abschnitt Firewall die öffentliche IP-Adresse des Computers hinzu.

portal.azure.comzeigt standardmäßig die öffentliche IP-Adresse des aktuellen Browsercomputers an. Wählen Sie diesen Eintrag aus, und klicken Sie dann auf Speichern.