Anmerkung

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen, dich anzumelden oder die Verzeichnisse zu wechseln.

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen , die Verzeichnisse zu wechseln.

Azure Private Link erstellt eine private, sichere Verbindung mit Ihrem Azure Databricks-Arbeitsbereich, um sicherzustellen, dass Ihr Netzwerkdatenverkehr nicht für das öffentliche Internet verfügbar ist.

Es gibt drei Typen privater Verknüpfungsverbindungen:

- Front-End (Benutzer-zu-Arbeitsbereich): Sichert die Verbindung von Benutzern und ihren Tools wie der Web-App, APIs oder BI-Tools zu Ihrem Azure Databricks-Arbeitsbereich.

- Back-End (Compute-to-Control-Ebene): Sichert die Verbindung von Ihren Azure Databricks-Clustern zu den zentralen Azure Databricks-Diensten, die sie benötigen, um zu funktionieren.

- Webauthentifizierung: Ermöglicht die Benutzeranmeldung bei der Web-App über einmaliges Anmelden (Single Sign-On, SSO) bei Verwendung eines privaten Netzwerks. Er erstellt einen speziellen privaten Endpunkt, um Authentifizierungsrückrufe von Microsoft Entra ID zu verarbeiten, was andernfalls in einer privaten Umgebung fehlschlägt. Die Webauthentifizierung ist nur mit privater Front-End-Konnektivität erforderlich.

Hinweis

Implementieren Sie für maximale Sicherheit sowohl Front-End- als auch Back-End-Verbindungen, um den gesamten Zugriff vom öffentlichen Netzwerk auf Ihren Arbeitsbereich zu blockieren.

Architekturübersicht

Die in diesem Dokument beschriebene Architektur stellt ein Standardimplementierungsmuster für Azure Private Link dar. Es dient als grundlegendes Framework, nicht als universelle Lösung, da die optimale Konfiguration vollständig von Ihrer Netzwerktopologie abhängt. Zu den Schlüsselfaktoren, die eine Anpassung dieses Modells erfordern könnten, gehören:

- Vorhandene Hub-and-Spoke- oder Transit-VNet-Designs.

- Benutzerdefinierte DNS-Weiterleitungs- und Auflösungsrichtlinien.

- Bestimmte Firewall- und Netzwerksicherheitsgruppenregeln (Network Security Group, NSG).

- Anforderungen für regionenübergreifende oder cloudübergreifende Konnektivität.

Erforderliche VNets

Private Konnektivität verwendet zwei unterschiedliche virtuelle Netzwerke.

- Transit-VNet: Dieses virtuelle Netzwerk fungiert als zentraler Hub für die Benutzerkonnektivität. Sie enthält die für den Clientzugriff auf Arbeitsbereiche und die browserbasierte SSO-Authentifizierung erforderlichen Front-End-Endpunkte.

- Arbeitsbereich-VNet: Dies ist ein virtuelles Netzwerk, das Sie speziell zum Hosten Ihres Azure Databricks-Arbeitsbereichs und eines privaten Back-End-Endpunkts erstellen.

Subnetzzuordnung und Größenanpassung

Planen Sie Subnetze in jedem VNet, um private Konnektivität und Bereitstellungen zu unterstützen.

Transit-VNet-Subnetze:

- Subnetz des privaten Endpunkts: Ordnet IP-Adressen für alle privaten Front-End-Endpunkte zu.

- Browserauthentifizierungsarbeitsbereich-Subnetze: Zwei dedizierte Subnetze, ein Host oder öffentliches Subnetz und ein Container oder privates Subnetz, werden für die Bereitstellung des Browserauthentifizierungsarbeitsbereichs empfohlen.

VNet-Subnetze des Arbeitsbereichs:

- Arbeitsbereichsubnetze: Zwei Subnetze, ein Host oder ein öffentliches Subnetz und ein Container oder ein privates Subnetz sind für die Azure Databricks-Arbeitsbereichsbereitstellung selbst erforderlich. Informationen zur Größenanpassung im Zusammenhang mit Arbeitsbereichssubnetzen finden Sie unter Adressraumleitfaden.

- Back-End-Subnetz für private Endpunkte: Ein zusätzliches Subnetz ist erforderlich, um den privaten Endpunkt für die private Back-End-Verbindung zu hosten.

Die Größenanpassung hängt von Ihren individuellen Implementierungsanforderungen ab, Sie können jedoch Folgendes als Leitfaden verwenden:

| VNet | Subnetzzweck | Empfohlener CIDR-Bereich |

|---|---|---|

| Transit | Subnetz für private Endpunkte | /26 to /25 |

| Transit | Browserauthentifizierungsarbeitsbereich |

/28 oder /27 |

| Workspace | Back-End-Subnetz für private Endpunkte | /27 |

Private Azure Databricks-Endpunkte

Azure Databricks verwendet zwei unterschiedliche Typen privater Endpunkte, um den Datenverkehr vollständig zu privatisieren. Verstehen Sie ihre verschiedenen Rollen, um sie richtig zu implementieren.

-

Arbeitsbereichsendpunkt (

databricks_ui_api): Dies ist der primäre private Endpunkt zum Sichern von Kerndatenverkehr zu und von Ihrem Arbeitsbereich. Es verarbeitet Verbindungen sowohl für das Front-End als auch für das Back-End. -

Webauthentifizierungsendpunkt (

browser_authentication): Dies ist ein spezieller, zusätzlicher Endpunkt, der nur erforderlich ist, um single Sign-On (SSO) für Webbrowseranmeldungen über eine private Verbindung zu verwenden. Sie ist für die Front-End- und End-to-End-Konnektivität erforderlich.

Beachten Sie für den Webauthentifizierungsendpunkt Folgendes:

- SSO-Rückrufanforderung: Bei Verwendung eines privaten Links für den Clientzugriff ist dieser Endpunkt für die Benutzerwebanmeldung obligatorisch. Es verarbeitet sicher die SSO-Authentifizierungsrückrufe von Microsoft Entra-ID, die andernfalls in einem privaten Netzwerk blockiert werden. Azure Databricks konfiguriert automatisch die erforderlichen privaten DNS-Einträge, wenn Sie diesen Endpunkt erstellen. Dieser Prozess wirkt sich nicht auf die REST-API-Authentifizierung aus.

-

Bereitstellungsregel: Pro Azure-Region und privater DNS-Zone kann nur ein

browser_authenticationEndpunkt vorhanden sein. Dieser einzelne Endpunkt dient allen Arbeitsbereichen in dieser Region, die dieselbe DNS-Konfiguration verwenden. - Bewährte Methode für die Produktion: Um Ausfälle zu verhindern, erstellen Sie in den einzelnen Produktionsregionen einen dedizierten "privaten Webauthentifizierungsarbeitsbereich". Der einzige Zweck besteht darin, diesen kritischen Endpunkt zu hosten. Deaktivieren Sie den "Öffentlichen Netzwerkzugriff" für diesen Arbeitsbereich, und überprüfen Sie, ob keine anderen privaten Front-End-Endpunkte dafür erstellt wurden. Wenn dieser Hostarbeitsbereich gelöscht wird, schlägt die Webanmeldung für alle anderen Arbeitsbereiche in der Region fehl.

- Alternative Konfiguration: Für einfachere Bereitstellungen können Sie den Endpunkt in einem vorhandenen Arbeitsbereich hosten, anstatt einen dedizierten zu erstellen. Dies eignet sich für Nichtproduktionsumgebungen oder wenn Sie sicher sind, dass Sie nur über einen Arbeitsbereich in der Region verfügen. Beachten Sie jedoch, dass durch das Löschen des Hostarbeitsbereichs die Authentifizierung für alle anderen Arbeitsbereiche, die davon abhängig sind, sofort unterbrochen wird.

Private Front-End-Konnektivität

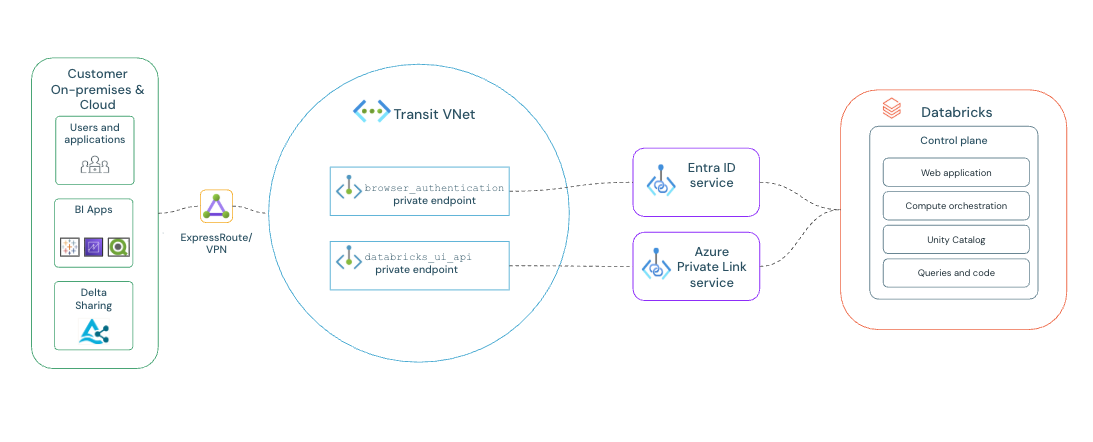

Das folgende Diagramm veranschaulicht den Netzwerkfluss für die private Front-End-Konnektivität. Front-End-Konnektivität verwendet einen databricks_ui_api privaten Endpunkt und einen browser_authentication privaten Endpunkt über das Transit-VNet, um die Verbindung von Benutzern und ihren Tools zum Azure Databricks-Arbeitsbereich zu sichern.

Siehe Konfigurieren des privaten Front-End-Links.

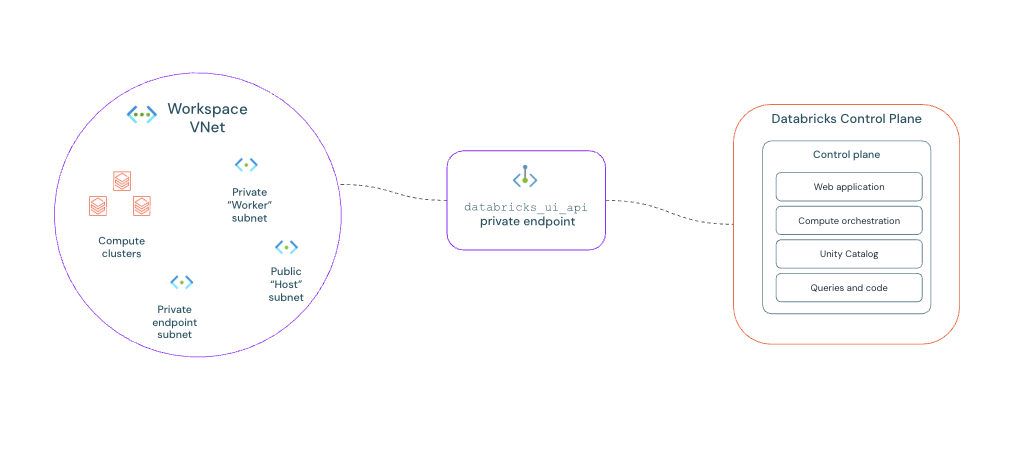

Private Backend-Konnektivität

Das folgende Diagramm veranschaulicht den Netzwerkfluss für die private Back-End-Konnektivität. Die private Back-End-Konnektivität verwendet einen databricks_ui_api privaten Endpunkt über das Arbeitsbereichs-VNet, um die Verbindung Ihrer Azure Databricks-Cluster mit den erforderlichen zentralen Azure Databricks-Diensten abzusichern.

Siehe Konfigurieren der privaten Back-End-Konnektivität mit Azure Databricks.

Wichtige Überlegungen

Beachten Sie vor der Konfiguration der privaten Konnektivität Folgendes:

- Wenn für den privaten Endpunkt eine Richtlinie für Netzwerksicherheitsgruppen aktiviert ist, müssen Sie ports 443, 6666, 3306 und 8443-8451 für eingehende Sicherheitsregeln in der Netzwerksicherheitsgruppe im Subnetz zulassen, in dem der private Endpunkt bereitgestellt wird.

- Um eine Verbindung zwischen Ihrem Netzwerk und dem Azure-Portal und seinen Diensten zu erstellen, müssen Sie möglicherweise Azure-Portal-URLs zu Ihrer Zulassungsliste hinzufügen. Siehe Zulassen der Azure-Portal-URLs auf Ihrer Firewall oder Ihrem Proxyserver.

Auswählen der richtigen Implementierung für private Links

Anhand dieses Leitfadens können Sie ermitteln, welche Implementierung ihren Anforderungen am besten entspricht.

| Überlegung | Front-End-Hybrid | Nur Back-end | End-to-End-Privat |

|---|---|---|---|

| Primäres Sicherheitsziel | Sicherer Benutzerzugriff | Sicherer Clusterdatenverkehr | Maximale Isolation (alles sichern) |

| Benutzerkonnektivität | Öffentlich oder privat | Öffentlich (Internet) | Nur privat |

| Clusterkonnektivität zur Steuerungsebene | Öffentlich (standardsicherer Pfad) | Privat (erforderlich) | Privat (erforderlich) |

| Voraussetzungen | Premium-Plan, VNet-Injektion, SCC | Premium-Plan, VNet-Injektion, SCC | Premium-Plan, VNet-Injektion, SCC |

| Arbeitsbereich-Netzwerkzugriffseinstellung | Öffentlicher Zugriff aktiviert | Öffentlicher Zugriff aktiviert | Öffentlicher Zugriff deaktiviert |

| Erforderliche NSG-Regeln | AlleRegeln | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Erforderliche private Endpunkte | Front-End (databricks_ui_api), Browserauthentifizierung | Back-End (databricks_ui_api) | Alle drei (Front-End, Back-End, Browserauthentifizierung) |

| Relative Kosten | Kosten pro Endpunkt + Datenübertragung | Kosten pro Endpunkt + Datenübertragung | Höchste Kosten (mehrere Endpunkte + Datenübertragung) |