Identifizieren und Beheben von Angriffspfaden

Defender für Cloud verwendet einen proprietären Algorithmus, um potenzielle Angriffspfade speziell für Ihre Multicloud-Umgebung zu finden. Anstatt nach voreingestellten Angriffspfaden zu suchen, verwendet Defender für Cloud seinen eigenen Algorithmus, um potenzielle Angriffspfade basierend auf Ihrem Multicloud-Sicherheitsdiagramm zu erkennen. Die Analyse von Angriffspfaden unterstützt Sie dabei, sich auf die kritischsten Sicherheitsprobleme zu konzentrieren, die zu einer Sicherheitsverletzung führen könnten.

Sie können die Angriffspfadanalyse verwenden, um Sicherheitsprobleme zu beheben, die unmittelbare Bedrohungen darstellen und das größte Potenzial haben, in Ihrer Umgebung ausgenutzt zu werden. Defender for Cloud analysiert, welche Sicherheitsprobleme Teil potenzieller Angriffspfade sind, mit denen Angreifer Ihre Umgebung gefährden können. Außerdem werden die Sicherheitsempfehlungen hervorgehoben, die Sie befolgen sollten, um diese Risiken zu mindern.

Standardmäßig werden Angriffspfade nach Risikostufe organisiert. Das Risikoniveau wird durch ein kontextabhängiges Risikopriorisierungsmodul bestimmt, das die Risikofaktoren jeder Ressource berücksichtigt. Erfahren Sie mehr darüber, wie Defender for Cloud Sicherheitsempfehlungen priorisiert.

Voraussetzungen

Sie müssen Defender Cloud Security Posture Management (CSPM) aktivieren und agentloses Scannen aktiviert haben.

Erforderliche Rollen und Berechtigungen: Sicherheitsleser, Sicherheitsadministrator, Leser, Mitwirkender oder Besitzer.

Anzeigen von Angriffspfaden, die sich auf Container beziehen:

Sie müssen agentlose Containerstatuserweiterung in Defender CSPM aktivieren oder

Sie können Defender for Containers aktivieren und die relevanten Agents installieren, um Angriffspfade im Zusammenhang mit Containern anzuzeigen. Dadurch erhalten Sie auch die Möglichkeit, Workloads auf Datenebene für Container im Sicherheits-Explorer abzufragen.

Erforderliche Rollen und Berechtigungen: Sicherheitsleser, Sicherheitsadministrator, Leser, Mitwirkender oder Besitzer.

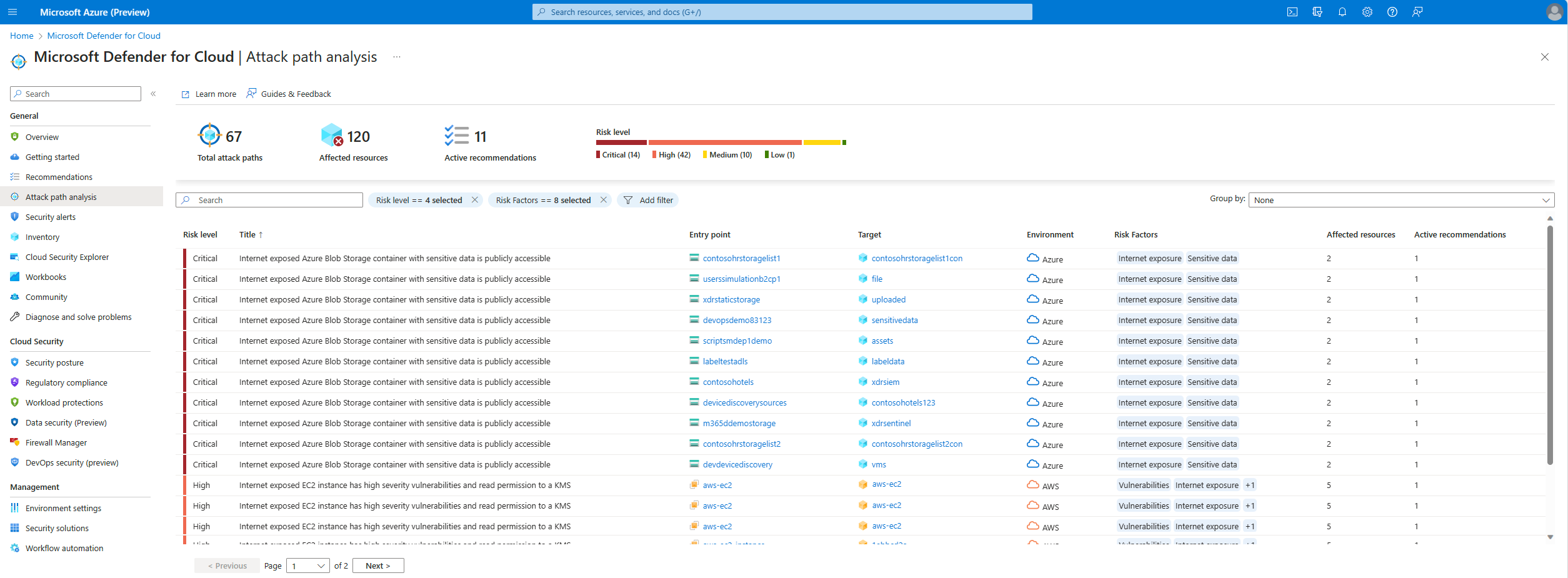

Identifizieren von Angriffspfaden

Die Seite für Angriffspfade enthält eine Übersicht über alle vorhandenen Angriffspfade. Darüber hinaus werden die betroffenen Ressourcen und eine Liste der aktiven Angriffspfade angezeigt.

Mithilfe der Angriffspfadanalyse können Sie die größten Risiken für Ihre Umgebung ermitteln und beheben.

Identifizieren von Angriffspfaden:

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Angriffspfadanalyse.

Wählen Sie einen Angriffspfad aus.

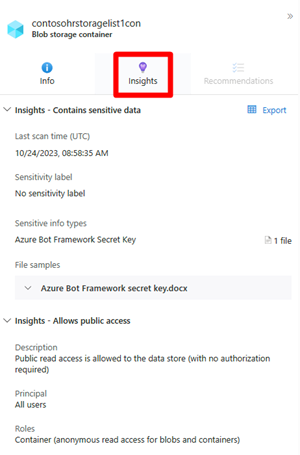

Wählen Sie einen Knoten aus.

Wählen Sie Einblick aus, um die zugehörigen Einblicke für diesen Knoten anzuzeigen.

Wählen Sie Empfehlungen aus.

Wählen Sie eine Empfehlung aus.

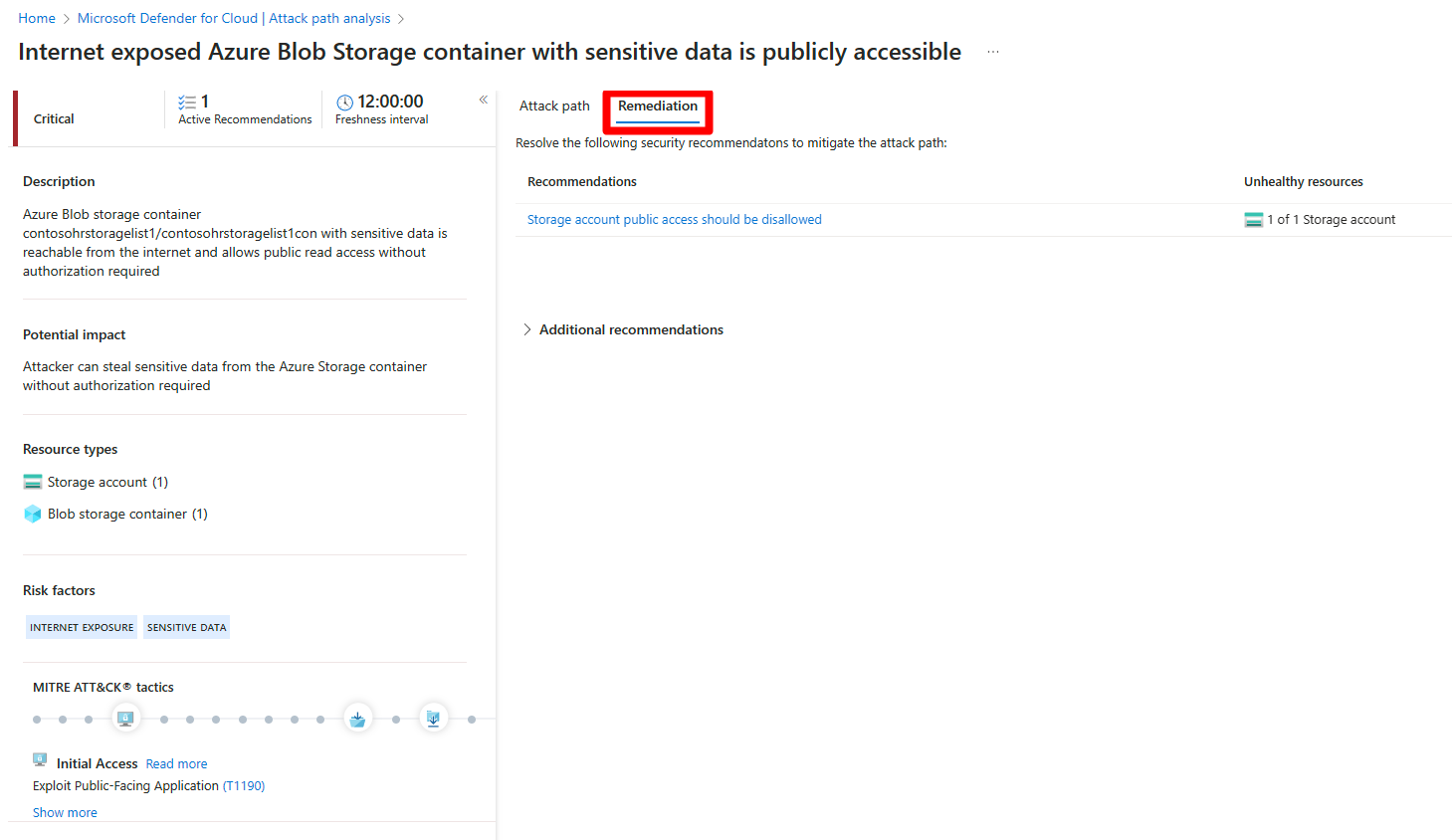

Behandeln von Angriffspfaden

Nachdem Sie mit der Untersuchung eines Angriffspfads fertig sind und alle zugehörigen Ergebnisse und Empfehlungen überprüft haben, können Sie mit dem Behandeln des Angriffspfads beginnen.

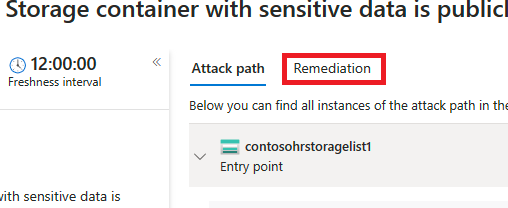

Behandeln eines Angriffspfads:

Navigieren Sie zu Microsoft Defender for Cloud>Angriffspfadanalyse.

Wählen Sie einen Angriffspfad aus.

Wählen Sie Wartung aus.

Wählen Sie eine Empfehlung aus.

Sobald ein Angriffspfad behoben wurde, kann es bis zu 24 Stunden dauern, bis ein Angriffspfad aus der Liste entfernt wird.

Korrigieren aller Empfehlungen in einem Angriffspfad

Die Angriffspfadanalyse bietet Ihnen auch die Möglichkeit, alle Empfehlungen nach Angriffspfad anzuzeigen, ohne jeden Knoten einzeln überprüfen zu müssen. Sie können alle Empfehlungen auflösen, ohne jeden Knoten einzeln anzeigen zu müssen.

Der Korrekturpfad enthält zwei Arten von Empfehlungen:

- Empfehlungen – Empfehlungen, die den Angriffspfad mindern.

- Zusätzliche Empfehlungen – Empfehlungen, welche die Exploitrisiken verringern, aber nicht den Angriffspfad mindern.

So lösen Sie alle Empfehlungen auf:

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Angriffspfadanalyse.

Wählen Sie einen Angriffspfad aus.

Wählen Sie Wartung aus.

Erweitern Sie Zusätzliche Empfehlungen.

Wählen Sie eine Empfehlung aus.

Sobald ein Angriffspfad behoben wurde, kann es bis zu 24 Stunden dauern, bis ein Angriffspfad aus der Liste entfernt wird.