Binäre Drifterkennung (Vorschau)

Eine binäre Drift findet statt, wenn ein Container eine ausführbare Datei ausführt, die nicht aus dem ursprünglichen Image stammt. Dies kann absichtlich und legitim sein oder auf einen Angriff hinweisen. Da Containerimages unveränderlich sein sollten, sollten alle Prozesse, die über nicht im Originalimage enthaltene Binärdateien gestartet werden, als verdächtige Aktivität ausgewertet werden.

Das Feature zur Erkennung von binärer Drift warnt Sie, wenn es einen Unterschied zwischen der Workload aus dem Image und der im Container ausgeführten Workload gibt. Es benachrichtigt Sie über potenzielle Sicherheitsbedrohungen, indem nicht autorisierte externe Prozesse innerhalb von Containern erkannt werden. Sie können Driftrichtlinien definieren, um Bedingungen anzugeben, unter denen Warnungen generiert werden sollen, wodurch Sie zwischen legitimen Aktivitäten und potenziellen Bedrohungen unterscheiden können.

Die Erkennung binärer Drift ist in den Defender for Containers-Plan integriert und als Public Preview verfügbar. Sie ist für die Clouds von Azure (AKS), Amazon (EKS) und Google (GKE) verfügbar.

Voraussetzungen

- Um die Erkennung binärer Drift zu verwenden, müssen Sie den Defender for Container-Sensor ausführen, der in AWS, GCP und AKS in Versionen ab 1.29 verfügbar ist.

- Der Defender for Container-Sensor muss für die Abonnements und Connectors aktiviert sein.

- Zum Erstellen und Ändern von Driftrichtlinien benötigen Sie Sicherheitsadministrator- oder höhere Berechtigungen für den Mandanten. Zum Anzeigen von Driftrichtlinien benötigen Sie Sicherheitslese- oder höhere Berechtigungen für den Mandanten.

Komponenten

Die folgenden Komponenten sind Teil der Erkennung binärer Drift:

- ein verbesserter Sensor, der binäre Drift erkennen kann

- Richtlinienkonfigurationsoptionen

- eine neue Warnung zu binärer Drift

Konfigurieren von Driftrichtlinien

Erstellen Sie Driftrichtlinien, um zu definieren, wann Warnungen generiert werden sollen. Jede Richtlinie besteht aus Regeln, die die Bedingungen definieren, unter denen Warnungen generiert werden sollen. Auf diese Weise können Sie das Feature auf Ihre spezifischen Anforderungen anpassen und falsch positive Ergebnisse reduzieren. Sie können Ausschlüsse erstellen, indem Sie Regeln mit höherer Priorität für bestimmte Bereiche oder Cluster, Images, Pods, Kubernetes-Bezeichnungen oder Namespaces festlegen.

Gehen Sie zum Erstellen und Konfigurieren von Richtlinien wie folgt vor:

Wechseln Sie in Microsoft Defender for Cloud zu Umgebungseinstellungen. Wählen Sie Containerdriftrichtlinie aus.

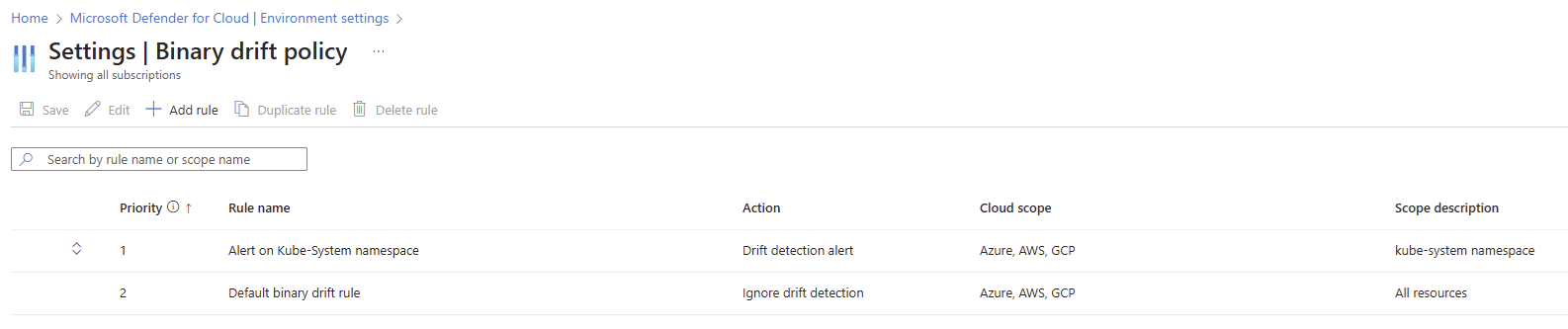

Sie erhalten zwei Regeln direkt: die Regel zur Warnung im Namespace „Kube-System“ und die Standardregel für binäre Abweichung. Die Standardregel ist eine spezielle Regel, die auf alles zutrifft, wenn keine andere Regel vorher übereinstimmt. Sie können die Aktion nur in Drifterkennungswarnung ändern oder sie zurück in die Standardeinstellung Drifterkennung ignorieren versetzen. Die Regel zur Warnung im Namespace „Kube-System“ ist ein sofort einsatzbereiter Vorschlag und kann wie jede andere Regel geändert werden.

Wählen Sie Regel hinzufügen aus, um eine neue Regel hinzuzufügen. Es wird ein Seitenpanel angezeigt, in dem Sie die Regel konfigurieren können.

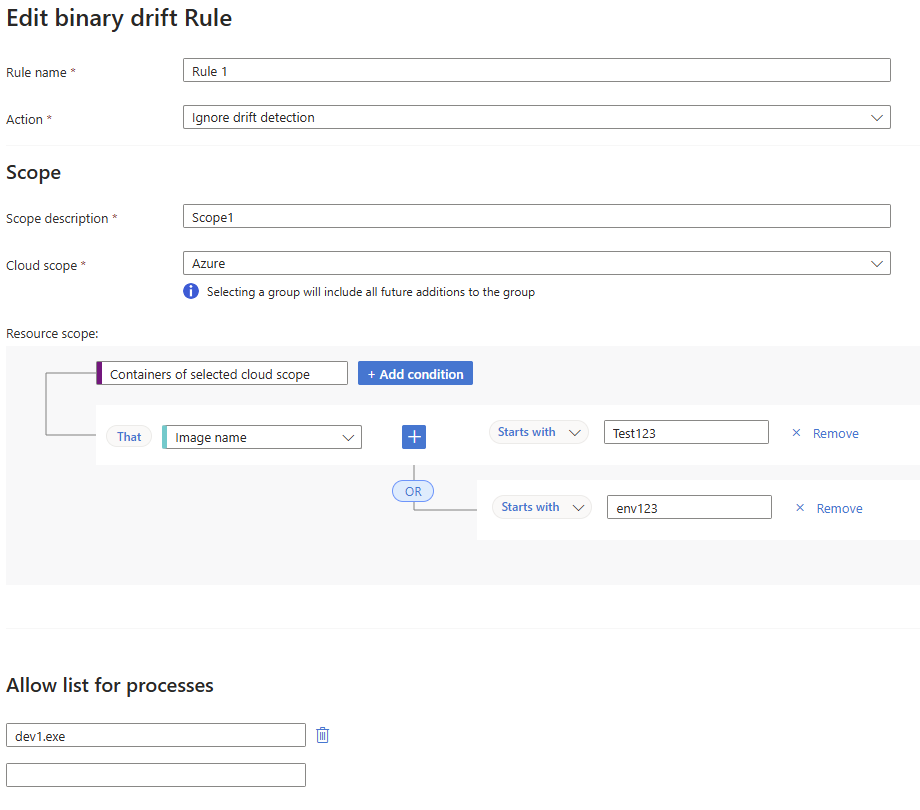

Um die Regel zu konfigurieren, definieren Sie die folgenden Felder:

- Regelname: ein aussagekräftiger Name für die Regel

- Aktion: Wählen Sie Drifterkennungswarnung aus, wenn die Regel eine Warnung generieren soll, oder Drifterkennung ignorieren, um sie von der Warnungsgenerierung auszuschließen.

- Bereichsbeschreibung: eine Beschreibung des Bereichs, auf den die Regel angewandt wird.

- Cloudbereich: der Cloudanbieter, für den die Regel gilt. Sie können eine beliebige Kombination aus Azure, AWS und GCP auswählen. Wenn Sie einen Cloudanbieter erweitern, können Sie ein bestimmtes Abonnement auswählen. Wenn Sie nicht den gesamten Cloudanbieter auswählen, werden neue Abonnements, die dem Cloudanbieter hinzugefügt werden, nicht in die Regel einbezogen.

- Ressourcenbereich: Hier können Sie Bedingungen basierend auf den folgenden Kategorien hinzufügen: Containername, Imagename, Namespace, Podbezeichnungen, Podname, Clustername. Wählen Sie dann einen Operator aus: Beginnt mit, Endet mit, entspricht oder Enthält. Geben Sie schließlich den Wert für die Übereinstimmung ein. Sie können beliebig viele Bedingungen hinzufügen, indem Sie +Bedingung hinzufügen auswählen.

- Zulassungsliste für Prozesse: eine Liste der Prozesse, die im Container ausgeführt werden dürfen. Wenn ein Prozess erkannt wird, der nicht in dieser Liste enthalten ist, wird eine Warnung generiert.

Nachfolgend finden Sie ein Beispiel für eine Regel, mit der der Prozess

dev1.exein Containern im Azure-Cloudbereich ausgeführt werden kann, deren Imagenamen mit Test123 oder mit env123 beginnen:Klicken Sie auf Anwenden, um die Regel zu speichern.

Nachdem Sie Ihre Regel konfiguriert haben, wählen Sie sie aus, und ziehen Sie sie in der Liste nach oben oder nach unten, um die Priorität zu ändern. Die Regel mit der höchsten Priorität wird zuerst ausgewertet. Wenn eine Übereinstimmung vorhanden ist, generiert sie eine Warnung oder ignoriert die Übereinstimmung (basierend auf der Auswahl für diese Regel), und die Auswertung wird beendet. Wenn keine Übereinstimmung vorliegt, wird die nächste Regel ausgewertet. Wenn keine Übereinstimmung für irgendeine Regel vorhanden ist, wird die Standardregel angewandt.

Um eine vorhandene Regel zu bearbeiten, wählen Sie sie aus, und wählen Sie dann Bearbeiten aus. Dadurch wird der Seitenbereich geöffnet, in dem Sie Änderungen an der Regel vornehmen können.

Sie können Regel duplizieren auswählen, um eine Kopie einer Regel zu erstellen. Dies kann nützlich sein, wenn Sie eine ähnliche Regel mit geringfügigen Änderungen erstellen möchten.

Um eine Regel zu löschen, wählen Sie Regel löschen aus.

Nachdem Sie Ihre Regeln konfiguriert haben, wählen Sie Speichern aus, um die Änderungen anzuwenden und die Richtlinie zu erstellen.

Innerhalb von 30 Minuten werden die Sensoren auf den geschützten Clustern mit der neuen Richtlinie aktualisiert.

Überwachen und Verwalten von Regeln

Das Benachrichtigungssystem ist so konzipiert, dass Sie über binäre Drifts informiert werden. Dadurch können Sie die Integrität Ihrer Containerimages aufrecht behalten. Wenn ein nicht autorisierter externer Prozess erkannt wird, der Ihren definierten Richtlinienbedingungen entspricht, wird eine Warnung mit hohem Schweregrad generiert, die Sie überprüfen können.

Anpassen von Richtlinien nach Bedarf

Basierend auf den Warnungen, die Sie erhalten, und Ihrer Überprüfung dieser Warnungen stellen Sie möglicherweise fest, dass Sie die Regeln in der Richtlinie für binäre Drift anpassen müssen. Dies kann das Verfeinern von Bedingungen oder das Hinzufügen neuer Regeln umfassen oder das Entfernen von Bedingungen, die zu viele falsch positive Ergebnisse generieren. Ziel ist es, sicherzustellen, dass die definierten Richtlinien für binäre Drift mit ihren Regeln effektiv die Sicherheitsanforderungen mit betrieblicher Effizienz abgleichen.

Die Effektivität der Erkennung binärer Drift basiert auf Ihrem aktiven Engagement bei der Konfiguration, Überwachung und Anpassung von Richtlinien an die besonderen Anforderungen Ihrer Umgebung.