Anmerkung

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen, dich anzumelden oder die Verzeichnisse zu wechseln.

Der Zugriff auf diese Seite erfordert eine Genehmigung. Du kannst versuchen , die Verzeichnisse zu wechseln.

Security Copilot ist eine generative KI-gestützte Sicherheitslösung, die dazu beiträgt, die Effizienz und die Fähigkeiten von Sicherheitsteams zu erhöhen, um sicherheitsrelevante Ergebnisse mit Maschinengeschwindigkeit und -skalierung zu verbessern. Er bietet eine helfende Copilot-Erfahrung in natürlicher Sprache, die Sicherheitsfachkräfte in End-to-End-Szenarien wie Incident Response, Suche nach Cyberbedrohungen, Sammeln von Informationen und Verwaltung des Sicherheitsstatus unterstützt. Weitere Informationen über den Funktionsumfang finden Sie unter Was ist Microsoft Security Copilot?

Wichtige Informationen, bevor Sie beginnen

Wenn Sie Security Copilot noch nicht kennen, sollten Sie sich damit vertraut machen, indem Sie die folgenden Artikel lesen:

- Was ist Microsoft Security Copilot?

- Microsoft Security Copilot-Erfahrungen

- Erste Schritte mit Microsoft Security Copilot

- Verstehen der Authentifizierung in Microsoft Security Copilot

- Eingabeaufforderungen in Microsoft Security Copilot

Security Copilot-Integration in Azure Firewall

Azure Firewall ist ein cloudnativer, intelligenter Netzwerkfirewall-Sicherheitsdienst, der erstklassigen Bedrohungsschutz für Ihre cloudbasierten, in Azure ausgeführten Workloads bietet. Es ist eine vollständig zustandsbehaftete Firewall-as-a-Service mit integrierter Hochverfügbarkeit und uneingeschränkter Cloudskalierbarkeit.

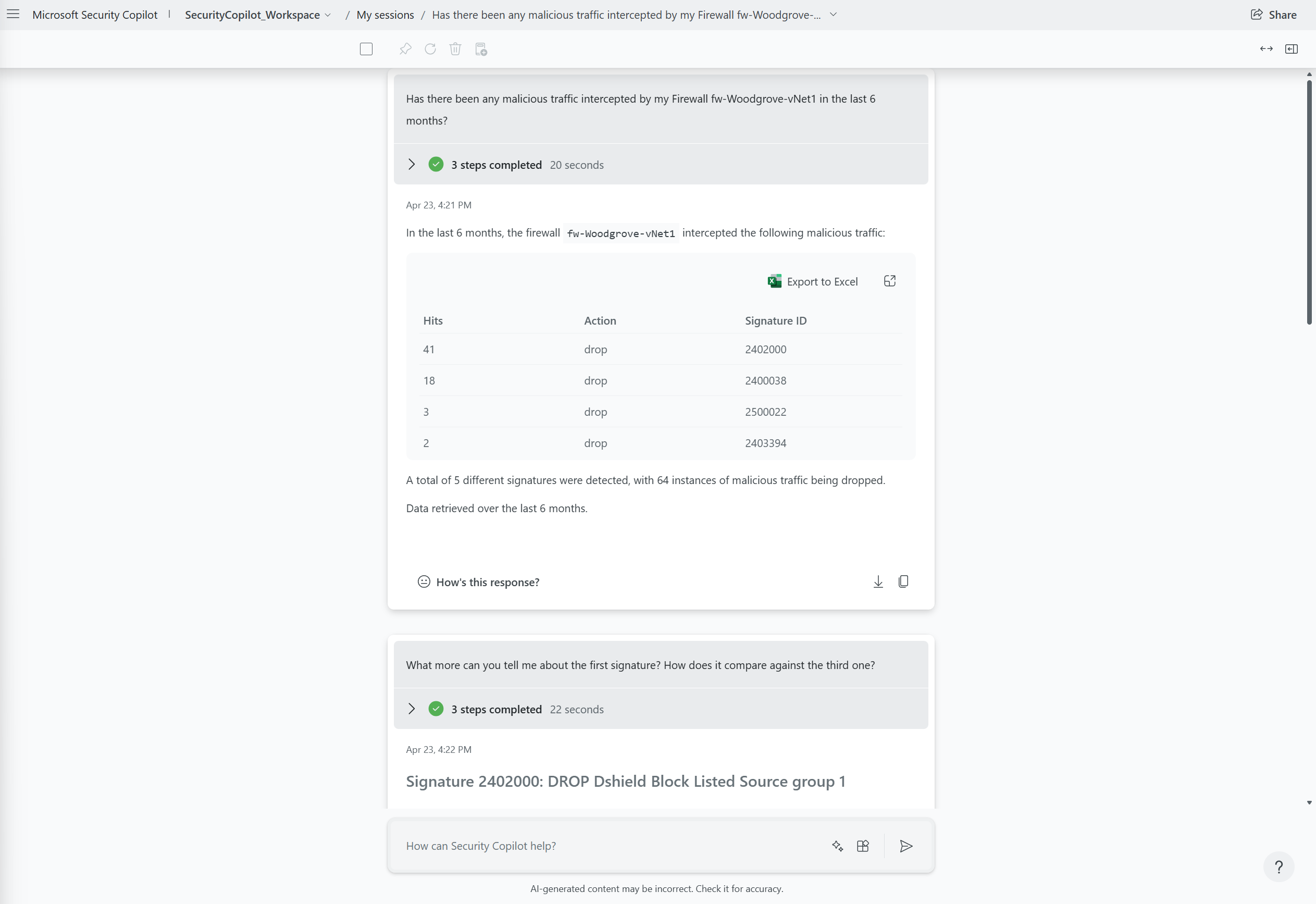

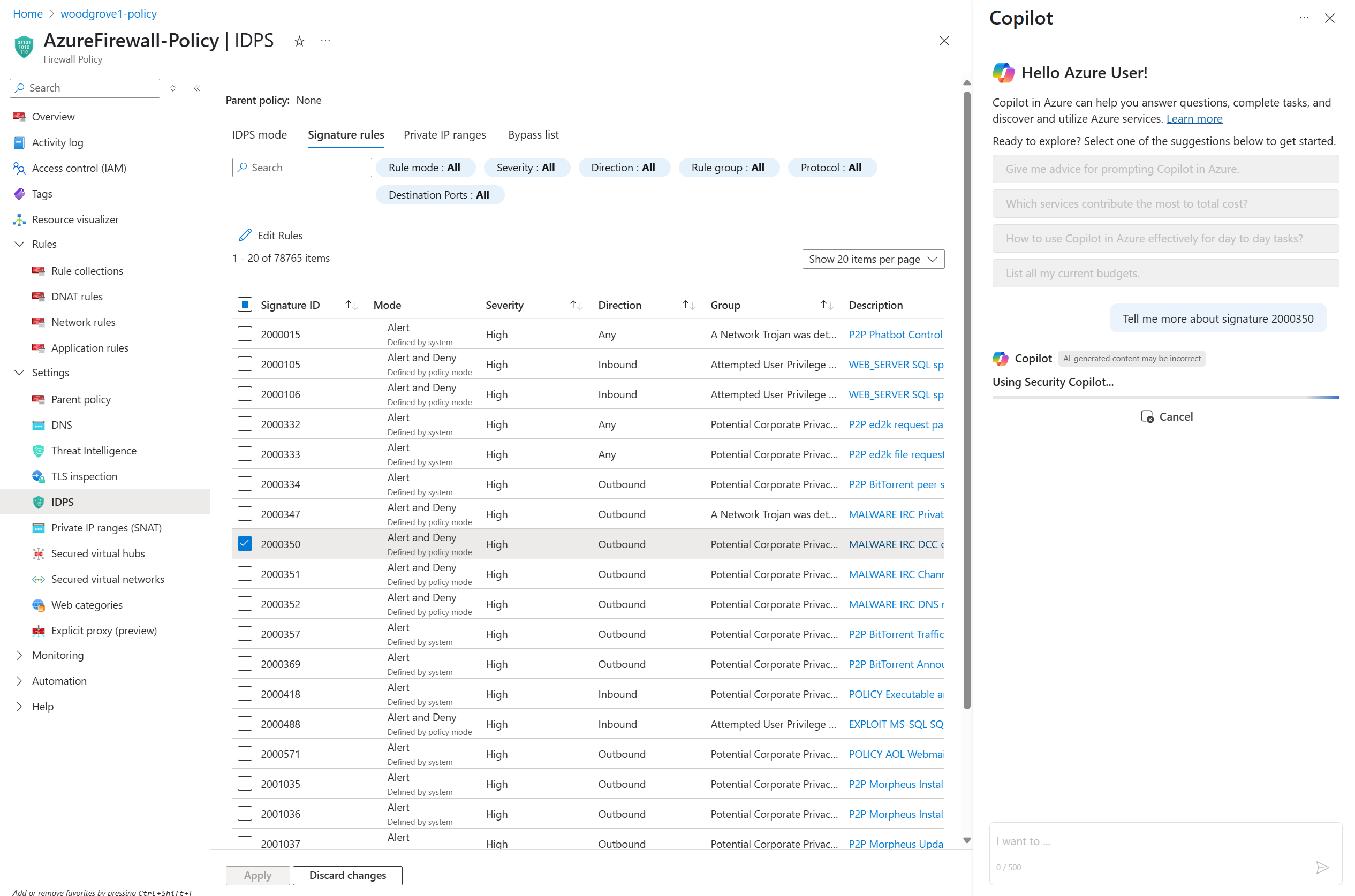

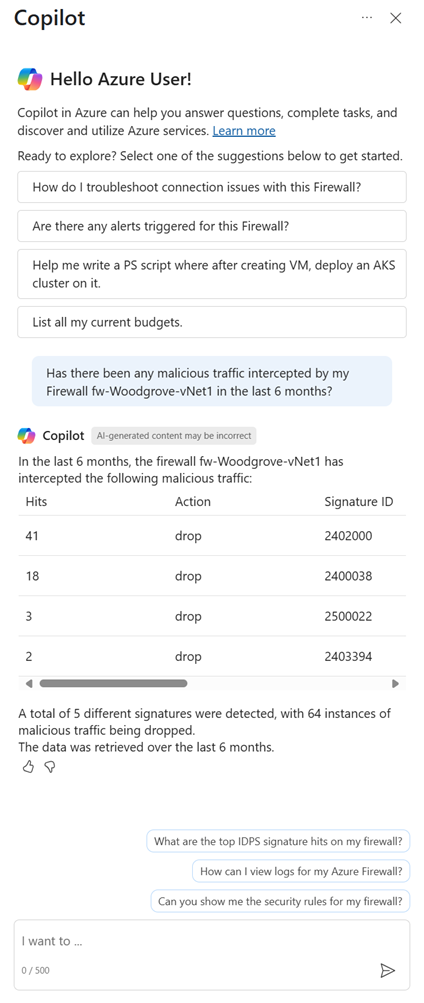

Die Azure Firewall-Integration in Security Copilot unterstützt Analysten mithilfe von Fragen in natürlicher Sprache bei der Durchführung detaillierter Untersuchungen von bösartigem Datenverkehr, der von dem IDPS-Feature ihrer Firewalls in der gesamten Flotte abgefangen wird.

Sie können diese Integration in zwei unterschiedlichen Erlebnissen verwenden:

Security Copilot-Portal (eigenständige Erfahrung)

Azure Copilot (eingebettete Erfahrung) im Azure-Portal:

Weitere Informationen finden Sie unter Microsoft Security Copilot-Erfahrungen und Azure Copilot-Funktionen.

Schlüsselfunktionen

Security Copilot verfügt über integrierte Systemfunktionen, die Daten aus den verschiedenen Plug-Ins abrufen können, die aktiviert sind.

Um die Liste der integrierten Systemfunktionen für Azure Firewall anzuzeigen, gehen Sie im Security Copilot-Portal wie folgt vor:

Wählen Sie in der Promptleiste das Symbol Prompts aus.

Wählen Sie Alle Systemfunktionen anzeigen.

Im Abschnitt Azure Firewall sind alle verfügbaren Funktionen aufgeführt, die Sie verwenden können.

Aktivieren der Azure Firewall-Integration in Security Copilot

Stellen Sie sicher, dass Ihre Azure Firewall ordnungsgemäß konfiguriert ist:

Strukturierte Azure Firewall-Protokolle – Azure Firewalls, die mit Security Copilot verwendet werden sollen, müssen mit ressourcenspezifischen strukturierten Protokollen für IDPS konfiguriert werden. Diese Protokolle müssen an einen Log Analytics-Arbeitsbereich gesendet werden.

Rollenbasierte Zugriffssteuerung für Azure Firewall – Benutzerinnen und Benutzer, die das Azure Firewall-Plug-In in Security Copilot verwenden, müssen über die entsprechenden Azure RBAC-Rollen (Role-Based Access Control) verfügen, um auf die Firewall und die zugehörigen Log Analytics-Arbeitsbereiche zuzugreifen.

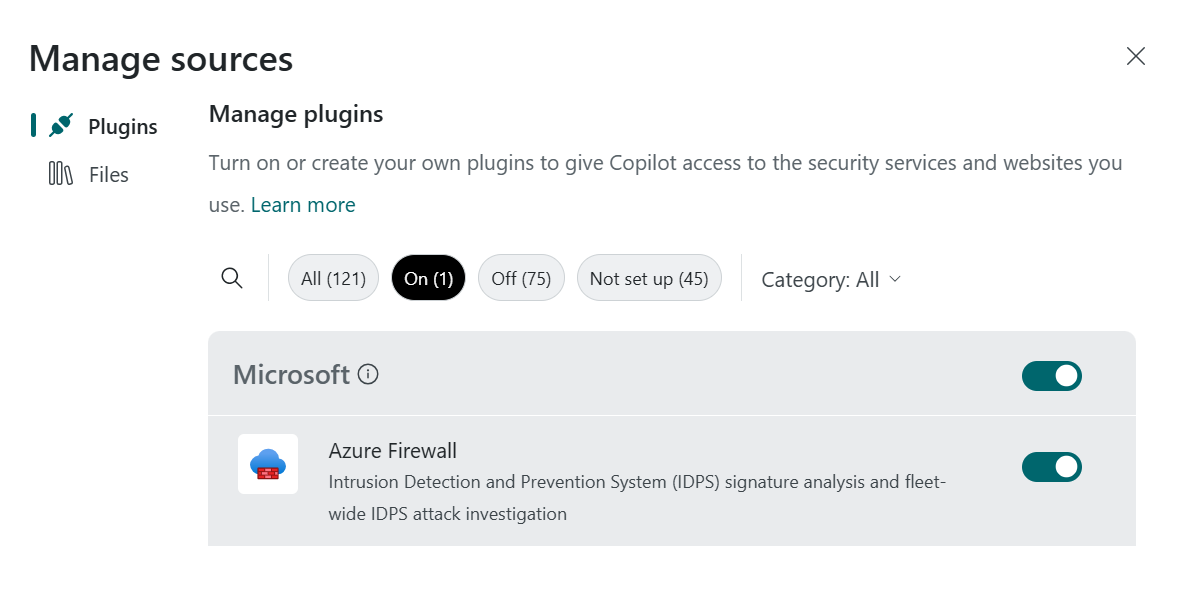

Wechseln Sie zu Security Copilot und melden Sie sich mit Ihren Anmeldeinformationen an.

Stellen Sie sicher, dass das Azure Firewall-Plug-In aktiviert ist. Wählen Sie in der Promptleiste das Symbol Quellen aus. Vergewissern Sie sich im angezeigten Popupfenster Quellen verwalten, dass der Schalter Azure Firewall aktiviert ist. Schließen Sie danach das Fenster. Es ist keine andere Konfiguration erforderlich. Solange strukturierte Protokolle an einen Log Analytics-Arbeitsbereich gesendet werden und Sie über die richtigen rollenbasierten Zugriffssteuerungsberechtigungen verfügen, findet Copilot die Daten, die sie benötigt, um Ihre Fragen zu beantworten.

Geben Sie Ihre Eingabeaufforderung entweder im Security Copilot-Portal oder über die Azure Copilot-Oberfläche im Azure-Portal in der Eingabeaufforderungsleiste ein.

Wichtig

Die Verwendung von Azure Copilot zum Abfragen der Azure Firewall ist in Security Copilot enthalten und erfordert Sicherheitsberechnungseinheiten (SECURITY Compute Units, SCUs). Sie können SCUs bereitstellen und sie jederzeit vergrößern oder verkleinern. Weitere Informationen zu SCUs finden Sie unter Erste Schritte mit Microsoft Security Copilot. Wenn Sie Security Copilot nicht ordnungsgemäß konfiguriert haben, aber eine Frage stellen, die für die Azure Firewall-Funktionen über die Azure Copilot-Erfahrung relevant ist, wird eine Fehlermeldung angezeigt.

Beispiel für Azure Firewall-Prompts

Es gibt viele Prompts, mit denen Sie Informationen aus der Azure Firewall abrufen können. In diesem Abschnitt werden diejenigen aufgelistet, die heute am besten funktionieren. Sie werden kontinuierlich aktualisiert, wenn neue Funktionen eingeführt werden.

Abrufen der wichtigsten IDPS-Signaturtreffer für eine bestimmte Azure Firewall

Rufen Sie Protokollinformationen über den vom IDPS-Feature abgefangenen Datenverkehr ab, anstatt KQL-Abfragen manuell zu erstellen.

Beispielprompts:

- Wurde ein böswilliger Datenverkehr von meiner Firewall

<Firewall name>abgefangen? - Was sind die Top 20 IDPS-Treffer aus den letzten sieben Tagen für die Firewall

<Firewall name>in der Ressourcengruppe<resource group name>? - Zeigen Sie mir in tabellarischer Form die Top-50-Angriffe an, die auf die Firewall

<Firewall name>im Abonnement<subscription name>in den letzten Monat abzielten.

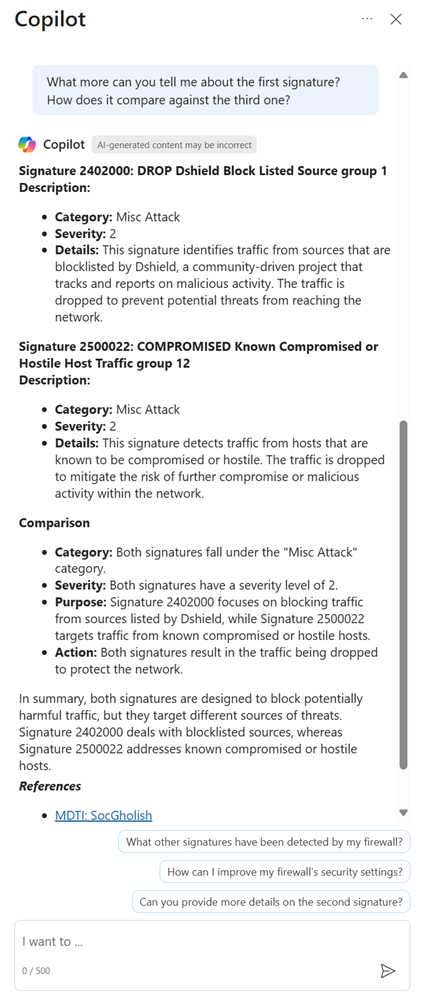

Anreichern des Bedrohungsprofils einer IDPS-Signatur über Protokollinformationen hinaus

Rufen Sie zusätzliche Details ab, um die Bedrohungsinformationen/das Profil einer IDPS-Signatur zu erweitern, anstatt sie manuell zu kompilieren.

Beispielprompts:

Erläutere, warum IDPS den ersten Treffer mit einem hohen Schweregrad und den fünften Treffer mit einem niedrigeren Schweregrad gekennzeichnet hat.

Was kannst du mir über diesen Angriff sagen? Für welche anderen Angriffe ist dieser Angreifer bekannt?

Ich sehe, dass die dritte Signatur-ID mit CVE

<CVE number\>verknüpft ist, geben Sie mir mehr Informationen zu diesem CVE.Hinweis

Das Microsoft Threat Intelligence-Plug-In ist eine weitere Quelle, die Security Copilot verwenden kann, um Bedrohungserkennung für IDPS-Signaturen bereitzustellen.

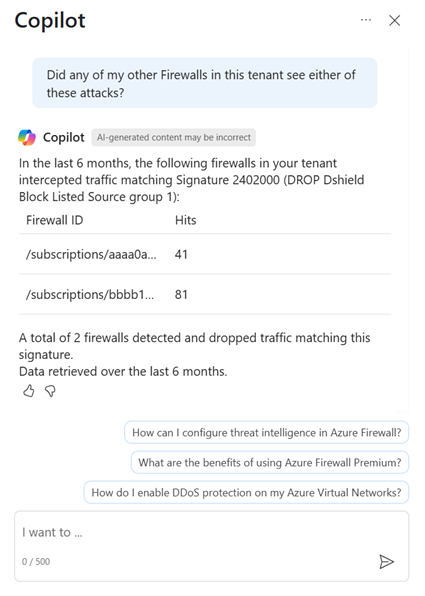

Suchen Sie nach einer bestimmten IDPS-Signatur für Ihren Mandanten, Ihre Abonnements oder Ressourcengruppen.

Führen Sie eine flottenweiten Suche (über einen beliebigen Bereich) für eine Bedrohung in allen Firewalls aus, anstatt manuell nach der Bedrohung zu suchen.

Beispielprompts:

- Wurde die Signatur-ID

<ID number\>ausschließlich von dieser Firewall blockiert? Wie sieht es mit anderen in diesem gesamten Mandanten aus? - Wurde der Toptreffer von einer anderen Firewall im Abonnement gesehen worden

<subscription name>? - Hat eine Firewall in der Ressourcengruppe

<resource group name\>in der letzten Woche die Signatur-ID<ID number>gesehen?

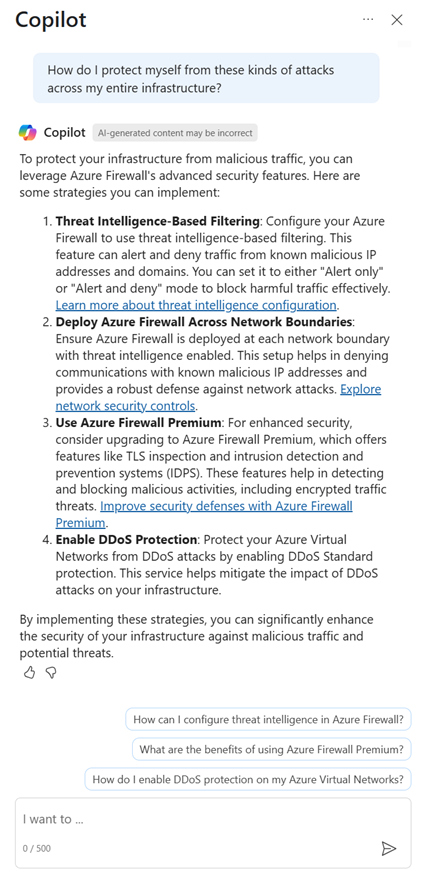

Generieren von Empfehlungen zum Sichern Ihrer Umgebung mithilfe des IDPS-Features von Azure Firewall

Rufen Sie Informationen aus der Dokumentation über die Verwendung des IDPS-Features von Azure Firewall ab, um Ihre Umgebung zu schützen, anstatt diese Informationen manuell nachschlagen zu müssen.

Beispielprompts:

Wie kann ich mich vor zukünftigen Angriffen von diesem Angreifer in meiner gesamten Infrastruktur schützen?

Wenn ich sicherstellen möchte, dass alle meine Azure Firewalls vor Angriffen aus der Signatur-ID

<ID number\>geschützt sind, wie kann ich dies erreichen?Worin liegt das Risiko im reinen Warnmodus im Vergleich zum Warn- und Blockmodus bei einem IDPS?

Hinweis

Security Copilot kann auch die Funktion "Microsoft-Dokumentation fragen " verwenden, um diese Informationen bereitzustellen, und wenn diese Funktion über die Azure Copilot-Oberfläche verwendet wird, kann die Funktion "Informationen abrufen " verwendet werden, um diese Informationen bereitzustellen.

Feedback geben

Ihr Feedback ist entscheidend, um die aktuelle und geplante Entwicklung des Produkts zu verbessern. Am besten geben Sie dieses Feedback direkt im Produkt.

Durch Security Copilot

Wählen Sie unter jedem abgeschlossenen Prompt für Wie ist diese Antwort? eine der folgenden Optionen aus:

- Sieht richtig aus: Wählen Sie diese Option, wenn die Ergebnisse auf der Grundlage Ihrer Bewertung korrekt sind.

- Verbesserung erforderlich: Wählen Sie diese Option, wenn Details in den Ergebnissen basierend auf Ihrer Bewertung falsch oder unvollständig sind.

- Unangemessen: Wählen Sie diese Option, wenn die Ergebnisse fragwürdige, mehrdeutige oder potenziell schädliche Informationen enthalten.

Für jede Feedbackoption können Sie zusätzliche Informationen im nachfolgenden Dialogfeld angeben. Wenn möglich und vor allem, wenn Sie Verbesserungsbedarf melden, schreiben Sie bitte ein paar Worte dazu, was getan werden kann, um das Ergebnis zu verbessern. Wenn Sie bestimmte Prompts für Azure Firewall eingegeben haben und die Ergebnisse nicht miteinander verknüpft sind, schließen Sie diese Informationen ein.

Durch Azure Copilot

Verwenden Sie die Schaltflächen like und dislike unten in jeder abgeschlossenen Eingabeaufforderung. Für eine der beiden Feedbackoptionen können Sie zusätzliche Informationen im nachfolgenden Dialogfeld angeben. Wenn Sie eine Antwort nicht mögen, schreiben Sie nach Möglichkeit ein paar Worte, die erklären, wie das Ergebnis verbessert werden kann. Wenn Sie bestimmte Prompts für Azure Firewall eingegeben haben und die Ergebnisse nicht miteinander verknüpft sind, schließen Sie diese Informationen ein.

Datenschutz und Datensicherheit in Security Copilot

Wenn Sie mit Security Copilot entweder über das Security Copilot-Portal oder die Azure Copilot-Erfahrung interagieren, um Informationen zu erhalten, ruft Copilot diese Daten aus der Azure Firewall ab. Die Prompts, die abgerufenen Daten und die in den Promptergebnissen angezeigte Ausgabe werden im Copilot-Dienst verarbeitet und gespeichert. Weitere Informationen finden Sie unter Datenschutz und Datensicherheit in Microsoft Security Copilot.