Azure Firewall Premium-Features

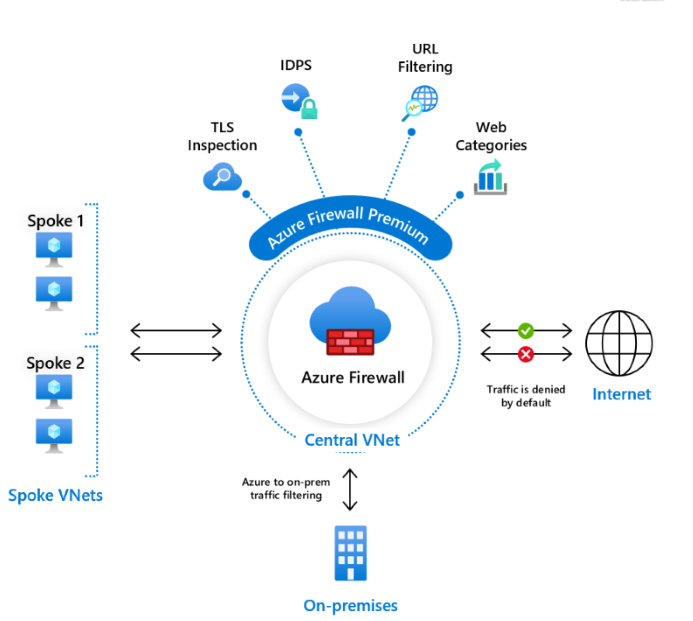

Azure Firewall Premium bietet erweiterten Bedrohungsschutz, der die Anforderungen hochsensibler und regulierter Umgebungen erfüllt, z. B. der Zahlungs- und Gesundheitsbranche.

Organisationen können Premium-SKU-Features (Stock Keeping Unit) wie IDPS und TLS-Überprüfung nutzen, um zu verhindern, dass Schadsoftware und Viren in lateraler und horizontaler Richtung in den Netzwerken verbreitet werden. Um die erhöhten Leistungsanforderungen der IDPS- und TLS-Azure Firewall Premium zu erfüllen, verwendet Azure Firewall Premium leistungsfähigere SKU für VM. Wie die Standard-SKU kann die Premium-SKU nahtlos auf bis zu 100 GBit/s hochskaliert und in Verfügbarkeitszonen integriert werden, um die Vereinbarung zum Servicelevel (SLA) von 99,99 Prozent zu unterstützen. Die Premium-SKU entspricht den Anforderungen der PCI-DSS-Umgebung (Payment Card Industry Data Security Standard).

Azure Firewall Premium umfasst die folgenden Features:

- TLS-Inspektion – Entschlüsselt den ausgehenden Datenverkehr, verarbeitet die Daten, verschlüsselt sie dann und sendet sie an das Ziel.

- IDPS – Ein System zur Erkennung und Verhinderung von Eindringversuchen in Netzwerke (IDPS) ermöglicht es Ihnen, Netzwerkaktivitäten auf schädliche Aktivitäten zu überwachen, Informationen über diese Aktivitäten zu protokollieren, sie zu melden und optional zu versuchen, sie zu blockieren.

- URL-Filterung: Erweitert die Funktion zum Filtern vollqualifizierter Domänennamen (Fully Qualified Domain Name, FQDN) von Azure Firewall, um die gesamte URL zusammen mit einem möglichen zusätzlichen Pfad zu berücksichtigen. Beispiel:

www.contoso.com/a/canstelle vonwww.contoso.com. - Webkategorien – Administratoren können den Benutzerzugriff auf Websitekategorien wie Gaming- oder Social Media-Websites zulassen oder verweigern.

Einen Vergleich der Azure Firewall-Funktionen für alle Firewall-SKUs finden Sie unter Auswählen der richtigen Azure Firewall-SKU für Ihre Anforderungen.

TLS-Überprüfung

Das TLS-Protokoll (Transport Layer Security) bietet in erster Linie mithilfe von Zertifikaten zwischen zwei oder mehr kommunizierenden Anwendungen Kryptografie für Datenschutz, Integrität und Authentizität. Es wird auf der Anwendungsschicht ausgeführt und häufig zum Verschlüsseln des HTTP-Protokolls verwendet.

Verschlüsselter Datenverkehr birgt ein mögliches Sicherheitsrisiko und kann unzulässige Benutzeraktivitäten und schädlichen Datenverkehr verbergen. Azure Firewall ohne TLS-Inspektion (wie in der folgenden Abbildung dargestellt) hat keinen Einblick in die Daten, die im verschlüsselten TLS-Tunnel übertragen werden, und bietet daher keinen vollständigen Schutz.

In der zweiten Abbildung wird gezeigt, wie Azure Firewall Premium TLS-Verbindungen beendet und überprüft, um schädliche Aktivitäten in HTTPS zu erkennen, zu mindern und davor zu warnen. Die Firewall erstellt zwei dedizierte TLS-Verbindungen: eine mit dem Webserver (contoso.com) und eine weitere Verbindung mit dem Client. Mithilfe des vom Kunden bereitgestellten Zertifizierungsstellenzertifikats wird ein dynamisches Zertifikat generiert, das das Webserverzertifikat ersetzt und für den Client freigegeben wird, um die TLS-Verbindung zwischen der Firewall und dem Client herzustellen.

Azure Firewall ohne TLS-Inspektion:

Azure Firewall mit TLS-Inspektion:

Die folgenden Anwendungsfälle werden mit Azure Firewall unterstützt:

Ausgehende TLS-Überprüfung

Zum Schutz vor schädlichem Datenverkehr, der von einem in Azure gehosteten internen Client an das Internet gesendet wird.

Ost-West-TLS-Überprüfung (beinhaltet Datenverkehr, der von einem lokalen Netzwerk bzw. an ein lokales Netzwerk gesendet wird)

Zum Schutz Ihrer Azure-Workloads vor potenziell schädlichem Datenverkehr, der innerhalb von Azure gesendet wird.

Der folgende Anwendungsfall wird von Azure Web Application Firewall für Azure Application Gateway unterstützt:

Eingehende TLS-Überprüfung

Zum Schutz interner Server oder von Anwendungen, die in Azure gehostet werden, vor schädlichen Anforderungen aus dem Internet oder einem externen Netzwerk. Application Gateway bietet End-to-End-Verschlüsselung.

Verwandte Informationen

Tipp

TLS 1.0 und 1.1 sind veraltet und werden nicht mehr unterstützt. Bei den Versionen TLS 1.0 und 1.1 von TLS/Secure Sockets Layer (SSL) wurde ein Sicherheitsrisiko festgestellt. Sie funktionieren aus Gründen der Abwärtskompatibilität zwar noch, werden jedoch nicht empfohlen. Migrieren Sie so schnell wie möglich zu TLS 1.2.

Weitere Informationen zu den Anforderungen für das Zertifikat von Zwischenzertifizierungsstellen für Azure Firewall Premium finden Sie unter Zertifikate von Azure Firewall Premium.

Weitere Informationen zur TLS-Überprüfung finden Sie unter Building a POC for TLS inspection in Azure Firewall (Erstellen eines POC für die TLS-Überprüfung in Azure Firewall).

IDPS

Ein System zur Erkennung und Verhinderung von Eindringversuchen in Netzwerke (IDPS) ermöglicht es Ihnen, Ihr Netzwerk auf schädliche Aktivitäten zu überwachen, Informationen über diese Aktivitäten zu protokollieren, sie zu melden und optional zu versuchen, sie zu blockieren.

Azure Firewall Premium bietet signaturbasiertes IDPS, um eine schnelle Erkennung von Angriffen zu ermöglichen, indem nach bestimmten Mustern gesucht wird, z. B. nach Bytesequenzen im Netzwerkdatenverkehr oder nach bekannten schädlichen Anweisungssequenzen, die von Malware verwendet werden. Die IDPS-Signaturen gelten für Datenverkehr sowohl auf Anwendungsebene als auch auf Netzwerkebene (Ebenen 3 bis 7). Sie werden vollständig verwaltet und fortlaufend aktualisiert. IDPS kann auf eingehenden Datenverkehr, Datenverkehr zwischen Spokes (Ost-West) und ausgehenden Datenverkehr angewendet werden. Zu Datenverkehr zwischen Spokes (Ost-West) zählt Datenverkehr, der von einem lokalen Netzwerk bzw. an ein lokales Netzwerk gesendet wird. Sie können Ihre privaten IP-Adressbereiche von IDPS mithilfe des Features Private IP-Adressbereiche konfigurieren. Weitere Informationen finden Sie unter Private IP-Bereiche von IDPS.

Die Signaturen/Regelsätze in Azure Firewall bieten Folgendes:

- Schwerpunkt auf der Erstellung von Fingerabdrücken von tatsächlicher Schadsoftware, Command-and-Control, Exploitkits und schädlichen Aktivitäten in der Praxis, die herkömmliche Präventionsmethoden übersehen

- Über 67.000 Regeln in mehr als 50 Kategorien.

- Zu diesen Kategorien gehören unter anderem Schadsoftware, Command-and-Control, Phishing, Trojaner, Botnets, Informationsereignisse, Exploits, Sicherheitsrisiken, SCADA-Netzwerkprotokolle und Exploitkitaktivitäten.

- Jeden Tag werden zwischen 20 und mehr als 40 neue Regeln veröffentlicht.

- Niedrige False-Positive-Bewertung dank Verwendung moderner Methoden zur Malware-Erkennung, etwa einer globalen Feedbackschleife für das Sensornetzwerk

Mit IDPS können Sie Angriffe auf alle Ports und Protokolle für nicht verschlüsselten Datenverkehr erkennen. Wenn jedoch HTTPS-Datenverkehr überprüft werden muss, kann Azure Firewall seine TLS-Inspektionsfunktion nutzen, um den Datenverkehr zu entschlüsseln und schädliche Aktivitäten besser zu erkennen.

Die IDPS-Umgehungsliste ist eine Konfiguration, mit der festlegen können, dass der Datenverkehr zu den in der Umgehungsliste angegebenen IP-Adressen, Bereichen und Subnetzen nicht gefiltert wird. Die IDPS-Umgehungsliste soll keine Möglichkeit sein, die Durchsatzleistung zu verbessern, da die Firewall weiterhin von der Leistung in Ihrem Anwendungsfall abhängt. Weitere Informationen finden Sie unter Azure Firewall-Leistung.

Private IP-Adressbereiche von IDPS

In Azure Firewall Premium IDPS werden private IP-Adressbereiche verwendet, um zu identifizieren, ob es sich um eingehenden, ausgehenden oder internen (Ost-West) Datenverkehr handelt. Jede Signatur wird auf eine bestimmte Datenverkehrsrichtung angewendet, wie in der Tabelle mit den Signaturregeln angegeben. Standardmäßig werden nur die durch IANA RFC 1918 definierten Bereiche als private IP-Adressen betrachtet. Der Datenverkehr, der von einem privaten IP-Adressbereich an einen privaten IP-Adressbereich gesendet wird, wird daher als interner Datenverkehr betrachtet. Um Ihre privaten IP-Adressen zu ändern, können Sie Bereiche jetzt bei Bedarf ganz einfach bearbeiten, entfernen oder hinzufügen.

IDPS-Signaturregeln

IDPS-Signaturregeln ermöglichen es Ihnen:

Anpassen einer oder mehrerer Signaturen und Ändern ihres Modus zu Deaktiviert, , Warnung oder Warnung und Ablehnen. Die maximale Anzahl angepasster IDPS-Regeln darf 10.000 nicht überschreiten.

Wenn Sie zum Beispiel ein False Positive erhalten, bei dem eine legitime Anfrage von Azure Firewall aufgrund einer fehlerhaften Signatur blockiert wird, können Sie die Signatur-ID aus den Netzwerkregelprotokollen verwenden und den IDPS-Modus auf „Aus“ festlegen. Dies bewirkt, dass die „fehlerhafte“ Signatur ignoriert und das False Positive-Problem behoben wird.

Sie können das gleiche Optimierungsverfahren auf Signaturen anwenden, für die zu viele Warnungen mit niedriger Priorität erstellt werden, die dann die Sichtbarkeit von Warnungen mit hoher Priorität beeinträchtigen.

Verschaffen Sie sich einen ganzheitlichen Blick auf die mehr als 67.000 Signaturen.

Intelligente Suche

Diese Aktion ermöglicht es Ihnen, die gesamte Signaturendatenbank nach jedem Attributtyp zu durchsuchen. Sie können beispielsweise nach einer bestimmten CVE-ID suchen, um zu erfahren, welche Signaturen dieses CVE berücksichtigen, indem Sie einfach die ID in die Suchleiste eingeben.

IDPS-Signaturregeln haben die folgenden Eigenschaften:

| Column | BESCHREIBUNG |

|---|---|

| Signatur-ID | Interne ID für jede Signatur. Interne ID für jede Signatur, die auch in den Azure Firewall-Netzwerkregelprotokollen angezeigt wird. |

| Mode | Gibt an, ob die Signatur aktiv ist oder nicht und ob die Firewall den entsprechenden Datenverkehr ablehnt oder eine Warnung ausgibt. Der folgende Signaturmodus kann den IDPS-Modus außer Kraft setzen - Deaktiviert: Die Signatur ist in Ihrer Firewall nicht aktiviert. - Warnen: Sie erhalten Warnungen, wenn verdächtiger Datenverkehr erkannt wird. - Warnen und Ablehnen: Sie erhalten Warnungen, und verdächtiger Datenverkehr wird blockiert. Einige wenige Signaturkategorien sind als „Nur Warnung“ definiert, daher wird der Verkehr, der ihren Signaturen entspricht, standardmäßig auch dann nicht blockiert, wenn der IDPS-Modus auf „Warnen und Ablehnen“ eingestellt ist. Sie können dies außer Kraft setzen, indem Sie diese spezifischen Signaturen auf den Modus Warnen und ablehnen einstellen. Der IDPS-Signaturmodus wird durch einen der folgenden Gründe bestimmt: 1. Definiert durch Richtlinienmodus: Der Signaturmodus wird vom IDPS-Modus der vorhandenen Richtlinie abgeleitet. 2. Definiert durch übergeordnete Richtlinie : Der Signaturmodus wird vom IDPS-Modus der übergeordneten Richtlinie abgeleitet. 3. Überschrieben: Sie können den Signaturmodus überschreiben und anpassen. 4. Durch System definiert: Der Signaturmodus wird vom System aufgrund seiner Kategorie auf Nur Warnung festgelegt. Sie können diesen Signaturmodus außer Kraft setzen. Hinweis: IDPS-Alerts sind im Portal über die Abfrage des Netzwerkregelprotokolls verfügbar. |

| severity | Jeder Signatur ist ein Schweregrad und eine Priorität zugeordnet, um die Wahrscheinlichkeit anzugeben, dass es sich bei der Signatur um einen tatsächlichen Angriff handelt. - Niedrig (Priorität 3): Ein nicht normales Ereignis ist ein Ereignis, das üblicherweise nicht in einem Netzwerk auftritt, oder es werden informative Ereignisse protokolliert. Die Wahrscheinlichkeit eines Angriffs ist gering. - Mittel (Priorität 2): Die Signatur weist auf einen Angriff verdächtiger Natur hin. Der Verwalter sollte weitere Nachforschungen anstellen. - Hoch (Priorität 1): Die Angriffssignaturen deuten darauf hin, dass ein schwerer Angriff im Gange ist. Es ist wenig wahrscheinlich, dass die Pakete einen rechtmäßigen Zweck haben. |

| Direction | Die Verkehrsrichtung, für die die Unterschrift geleistet wird. - Eingehend: Die Signatur wird nur auf Verkehr angewendet, der aus dem Internet kommt und für Ihren konfigurierten privaten SNAT-IP-Adressbereich bestimmt ist. - Ausgehend: Die Signatur wird nur auf Verkehr angewendet, der von Ihrem konfigurierten privaten IP-Adressbereich in das Internet gesendet wird. - Intern: Die Signatur wird nur auf Datenverkehr angewendet, der von Ihrem und an Ihren konfigurierten privaten IP-Adressbereich gesendet wird. - Intern/eingehend: Die Signatur wird auf Datenverkehr angewendet, der von Ihrem konfigurierten privaten IP-Adressbereich oder aus dem Internet stammt und an Ihren konfigurierten privaten IP-Adressbereich gerichtet ist. - Intern/ausgehend: Die Signatur wird auf Datenverkehr angewendet, der von Ihrem konfigurierten privaten IP-Adressbereich stammt und an Ihren konfigurierten privaten IP-Adressbereich oder an das Internet gerichtet ist. - Alle: Die Signatur wird immer auf jede Datenverkehrsrichtung angewendet. |

| Group | Der Gruppenname, zu dem die Signatur gehört. |

| BESCHREIBUNG | Gegliedert in die folgenden drei Teile: - Kategoriename: Der Kategoriename, zu dem die Signatur gehört, wie in Azure Firewall IDPS-Signaturregelkategorien beschrieben. - Hochrangige Beschreibung der Signatur - CVE-ID (optional) für den Fall, dass die Signatur mit einem bestimmten CVE verbunden ist. |

| Protokoll | Das mit dieser Signatur verbundene Protokoll. |

| Quelle/Ziel Ports | Die mit dieser Signatur verbundenen Ports. |

| Letzte Aktualisierung | Das letzte Datum, an dem diese Signatur eingeführt oder geändert wurde. |

Weitere Informationen zu IDPS finden Sie unter Testen von Azure Firewall IDPS.

URL-Filterung

Die URL-Filterung erweitert die FQDN-Filterfunktion von Azure Firewall, um eine gesamte URL zu berücksichtigen. Beispiel: www.contoso.com/a/c anstelle von www.contoso.com.

Die URL-Filterung kann sowohl auf HTTP- als auch auf HTTPS-Datenverkehr angewendet werden. Wenn der HTTPS-Datenverkehr überprüft wird, kann Azure Firewall Premium die Funktion „TLS-Inspektion“ nutzen, um den Datenverkehr zu entschlüsseln und die Ziel-URL zu extrahieren, um zu überprüfen, ob der Zugriff gestattet ist. Die TLS-Inspektion erfordert eine Aktivierung auf der Anwendungsregelebene. Sobald diese Funktion aktiviert ist, können Sie URLs für die Filterung mit HTTPS verwenden.

Webkategorien

Mithilfe von Webkategorien können Administratoren den Benutzerzugriff auf Websitekategorien, z. B. Glücksspiel- oder Social Media-Websites, zulassen oder verweigern. Webkategorien sind auch in Azure Firewall Standard enthalten. Azure Firewall Premium bietet jedoch feinere Anpassungsmöglichkeiten. Im Gegensatz zu den Funktionen für Webkategorien in der Standard-SKU, bei denen der Abgleich der Kategorie anhand des FQDN erfolgt, werden die Kategorien bei der Premium-SKU anhand der gesamten URL abgeglichen (sowohl HTTP- als auch HTTPS-Datenverkehr).

Azure Firewall Premium-Webkategorien sind nur in Firewallrichtlinien verfügbar. Stellen Sie sicher, dass Ihre Richtlinien-SKU mit der SKU Ihrer Firewall-Instanz übereinstimmt. Wenn Sie beispielsweise über eine Firewall Premium-Instanz verfügen, müssen Sie eine Firewall Premium-Richtlinie verwenden.

Wenn Azure Firewall z. B. eine HTTPS-Anforderung für www.google.com/news abfängt, wird die folgende Kategorisierung erwartet:

Firewall Standard: Nur der Teil mit dem vollqualifizierten Domänennamen (FQDN) wird untersucht, und

www.google.comwird als Suchmaschine kategorisiert.Firewall Premium: Die gesamte URL wird untersucht, sodass

www.google.com/newsals News kategorisiert wird.

Die Kategorien werden basierend auf dem Schweregrad in Haftung, Hohe Bandbreite, Geschäftliche Nutzung, Produktivitätsverlust, Allgemeines Surfen und Nicht kategorisiert unterteilt. Eine ausführliche Beschreibung der Webkategorien finden Sie unter Azure Firewall-Webkategorien.

Protokollierung von Webkategorien

Sie können Datenverkehr, der nach Webkategorien gefiltert wurde, in den Anwendungsprotokollen anzeigen. Das Feld Webkategorien wird nur angezeigt, wenn es in den Firewallrichtlinien-Anwendungsregeln explizit konfiguriert wurde. Wenn Sie beispielsweise keine Regel definiert haben, die Suchmaschinen explizit ablehnt, und ein Benutzer einen Wechsel zu www.bing.com anfordert, wird nur eine Standardablehnungsmeldung und keine Webkategorienmeldung angezeigt. Dies liegt daran, dass die Webkategorie nicht explizit konfiguriert wurde.

Kategorieausnahmen

Sie können Ausnahmen für Ihre Webkategorisierungsregeln erstellen. Erstellen Sie innerhalb der Regelsammlungsgruppe eine separate Sammlung mit Zulassungs- oder Verweigerungsregeln mit einer höheren Priorität. Sie können beispielsweise eine Regelsammlung konfigurieren, die www.linkedin.com mit Priorität 100 zulässt, und eine Regelsammlung, die Soziale Netzwerke mit der Priorität 200 verweigert. Dadurch wird eine Ausnahme für die vordefinierte Webkategorie Soziale Netzwerke erstellt.

Webkategoriesuche

Sie können die Kategorie eines bestimmten FQDN oder einer URL mithilfe des Features Webkategorieüberprüfung ermitteln. Wählen Sie die Registerkarte Webkategorien unter Firewallrichtlinien-Einstellungen aus, um das Feature zu verwenden. Dies ist beim Definieren von Anwendungsregeln für den Zieldatenverkehr hilfreich.

Wichtig

Um das Feature Webkategorieüberprüfung zu verwenden, müssen Benutzer*innen über Zugriff auf Microsoft.Network/azureWebCategories/* auf Abonnement -Ebene und nicht auf Ressourcengruppenebene verfügen.

Kategorieänderung

In der Registerkarte Webkategorien unter Firewallrichtlinien-Einstellungen können Sie eine Kategorieänderung anfordern, wenn Sie:

Wenn sich ein FQDN oder eine URL in einer anderen Kategorie befinden sollte

oder

Wenn Sie über eine vorgeschlagene Kategorie für einen nicht kategorisierten FQDN bzw. nicht kategorisierte URL verfügen

Nachdem Sie einen Kategorieänderungsbericht eingereicht haben, erhalten Sie in den Benachrichtigungen ein Token, das den Eingang der Verarbeitungsanforderung bestätigt. Sie können überprüfen, ob die Anforderung in Bearbeitung ist, abgelehnt oder genehmigt wurde, indem Sie das Token in die Suchleiste eingeben. Speichern Sie dazu Ihre Token-ID.

Webkategorien, die den TLS-Abschluss nicht unterstützen

Aus Datenschutz- und Compliancegründen kann bestimmter verschlüsselter Webdatenverkehr nicht per TLS-Abschluss entschlüsselt werden. Beispielsweise sollten Integritätsdaten von Mitarbeitern, die per Webdatenverkehr über ein Unternehmensnetzwerk übertragen werden, aus Datenschutzgründen nicht von TLS abgeschlossen werden.

Daher unterstützen die folgenden Webkategorien den TLS-Abschluss nicht:

- Education

- Finance

- Regierung

- Gesundheit und Medizin

Als Problemumgehung können Sie die URLs mit TLS-Abschluss manuell in Anwendungsregeln hinzufügen, wenn mindestens eine URL den TLS-Abschluss unterstützen soll. Sie können beispielsweise www.princeton.edu zu Anwendungsregeln hinzufügen, um diese Website zuzulassen.

Unterstützte Regionen

Die unterstützten Regionen für Azure Firewall finden Sie unter Verfügbare Azure-Produkte nach Region.