Schnellstart: Erstellen einer Azure Front Door-Instanz im Azure-Portal

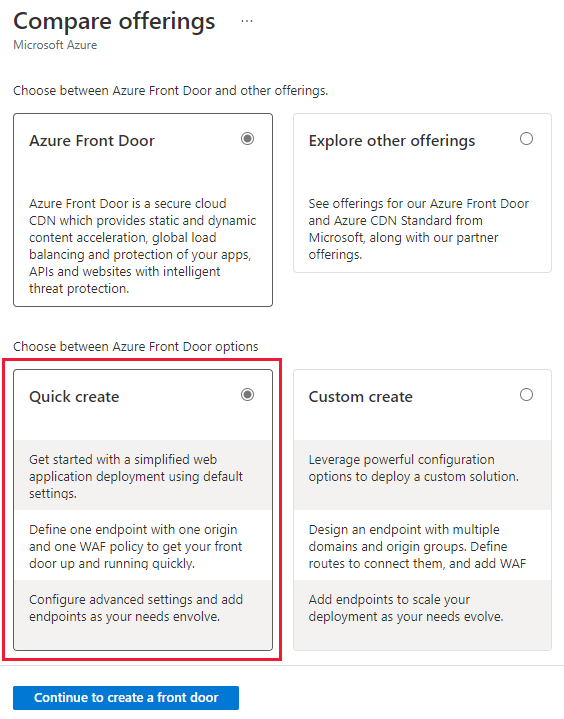

Diese Schnellstartanleitung beschreibt das Erstellen eines Azure Front Door-Profils mit dem Azure-Portal. Sie haben zwei Optionen zum Erstellen eines Azure Front Door-Profils: „Schnellerstellung“ und „Benutzerdefiniert erstellen“. Mit der Option „Schnellerstellung“ können Sie die grundlegenden Einstellungen Ihres Profils konfigurieren, während Sie mit der Option „Benutzerdefiniert erstellen“ Ihr Profil mit erweiterten Einstellungen anpassen können.

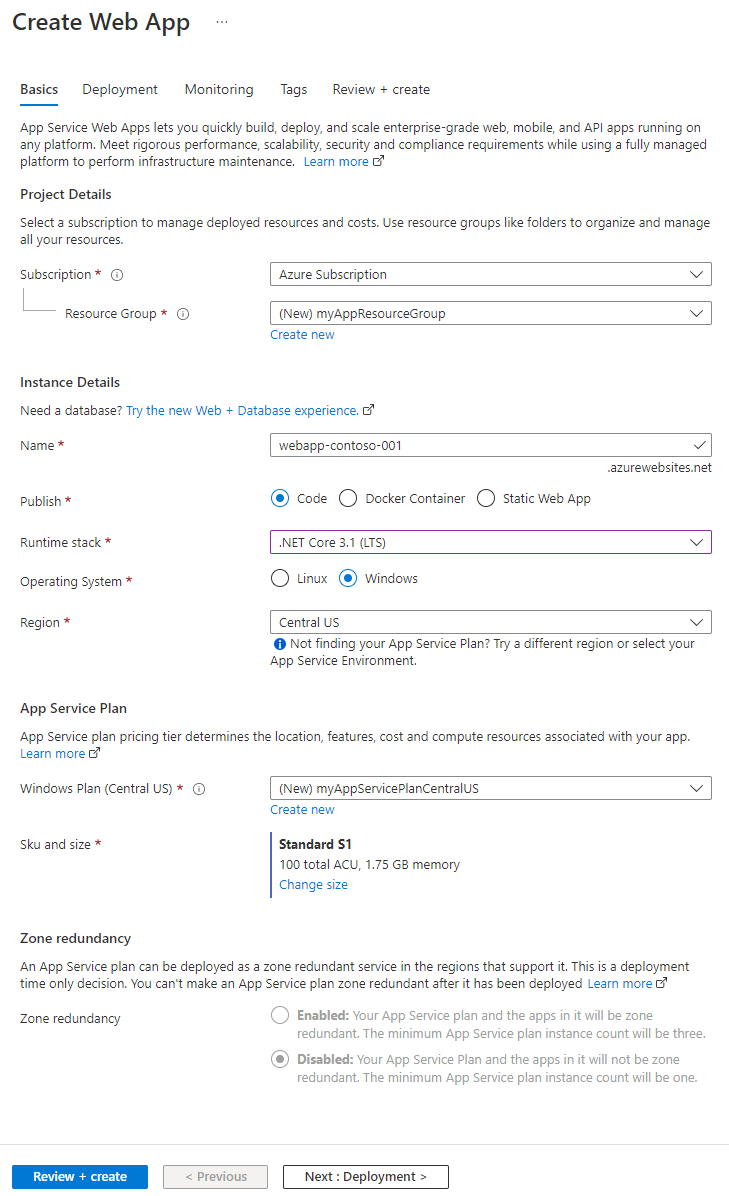

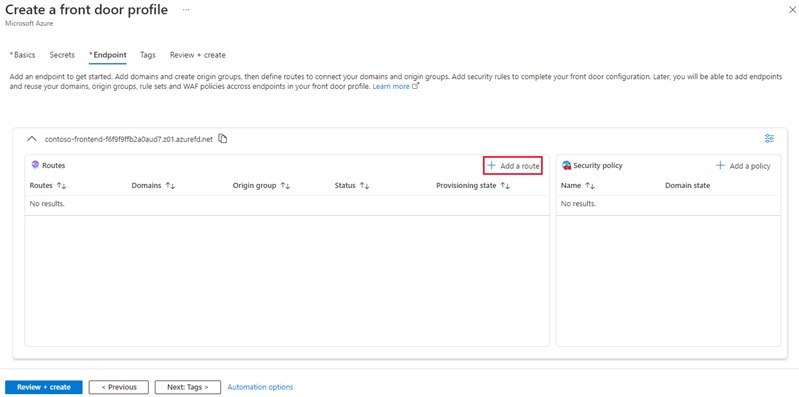

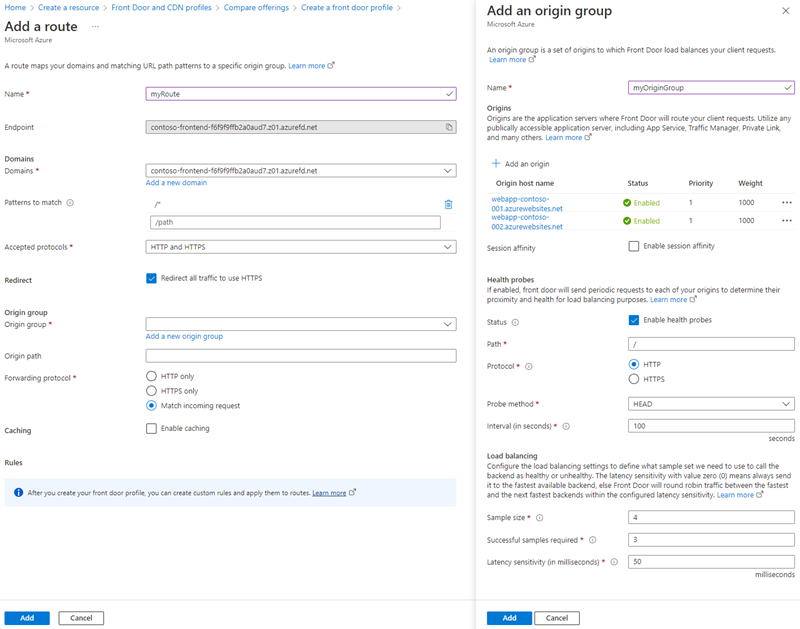

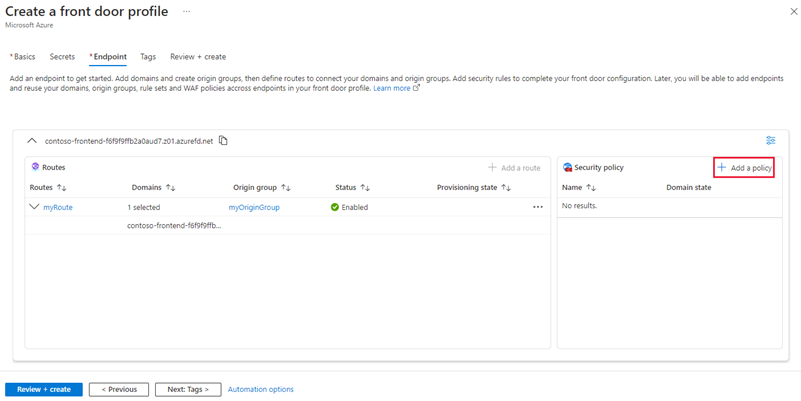

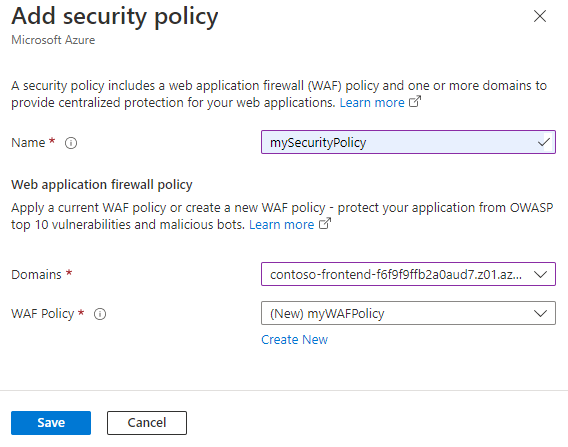

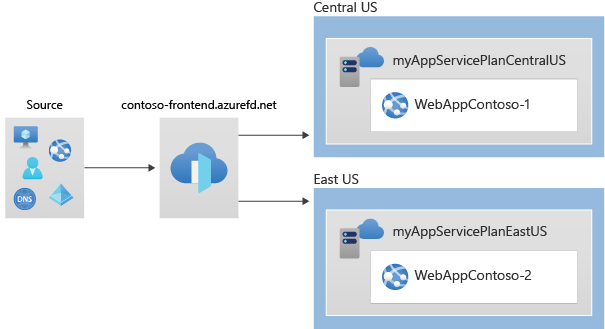

In dieser Schnellstartanleitung verwenden Sie die Option „Benutzerdefiniert erstellen“, um ein Azure Front Door-Profil zu erstellen. Sie stellen zunächst zwei App-Dienste als Ursprungsserver bereit. Anschließend konfigurieren Sie das Azure Front Door-Profil, um den Datenverkehr basierend auf bestimmten Regeln an Ihre App-Dienste weiterzuleiten. Abschließend testen Sie die Konnektivität mit Ihren App-Diensten, indem Sie auf den Front-End-Hostnamen von Azure Front Door zugreifen.

Hinweis

Für Webworkloads wird dringend empfohlen, den Azure DDoS-Schutz und eine Webanwendungsfirewall zum Schutz vor neuen DDoS-Angriffen zu verwenden. Eine weitere Option besteht darin, Azure Front Door zusammen mit einer Webanwendungsfirewall zu verwenden. Azure Front Door bietet auf Plattformebene Schutz vor DDoS-Angriffen auf Netzwerkebene. Weitere Informationen finden Sie unter Sicherheitsbaseline für Azure-Dienste.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

Erstellen eines Azure Front Door-Profils

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zur Startseite oder zum Azure-Menü, und wählen Sie +Ressource erstellen aus. Geben Sie dann Front Door- und CDN-Profile in das Suchfeld ein, und wählen Sie Erstellen aus.

Wählen Sie auf der Seite „Angebote vergleichen“ die Option Schnellerfassung aus, und wählen Sie dann Zum Erstellen einer Front Door-Instanz fortfahren aus.

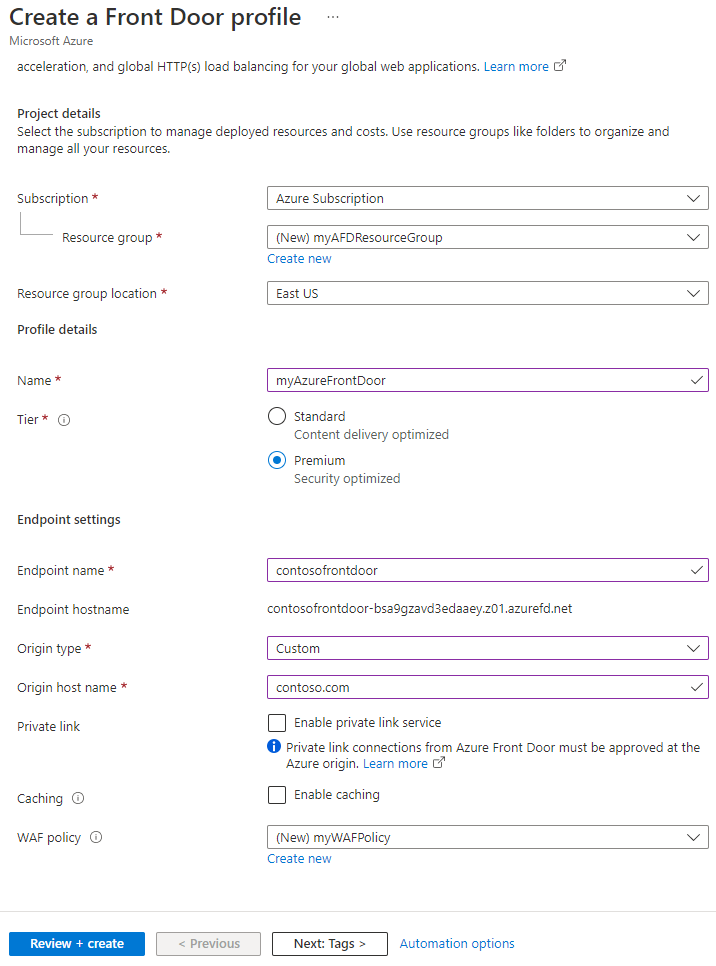

Geben Sie auf der Seite "Front Door-Profil erstellen" die folgenden Informationen an:

Einstellung Beschreibung Abonnement Wählen Sie Ihr Abonnement aus. Ressourcengruppe Wählen Sie Neue erstellen, und geben Sie myAFDResourceGroup ein. Name Geben Sie einen Namen für Ihr Profil ein, z. B. myAzureFrontDoor ein. Tarif Wählen Sie entweder Standard- oder Premium aus. Standard ist für die Inhaltsübermittlung optimiert, während Premium sich auf Sicherheit konzentriert. Siehe Vergleich der Dienstebenen. Endpunktname Geben Sie einen global eindeutigen Namen für Ihren Endpunkt ein. Ursprungstyp Wählen Sie den Ressourcentyp für den Ursprung aus. Wählen Sie in diesem Beispiel einen App-Dienst mit aktivierter Option "Privater Link" aus. Ursprungshostname Geben Sie den Hostnamen für Ihren Ursprung ein. Privater Link (nur Premium) Aktivieren Sie den privaten Linkdienst für eine private Verbindung zwischen Azure Front Door und Ihrem Ursprung. Zu den unterstützten Ursprüngen gehören interne Lastenausgleichsgeräte, Azure Storage Blobs, Azure App-Dienste und statische Azure Storage-Website. Siehe Private Link-Dienst mit Azure Front Door. Caching Aktivieren Sie das Kontrollkästchen, um Inhalte über die Edge-POPs von Azure Front Door und das Microsoft-Netzwerk weltweit näher an den Benutzern zu cachen. WAF-Richtlinie Wählen Sie Neu erstellen us, oder wählen Sie eine vorhandene WAF-Richtlinie aus der Dropdownliste aus, um dieses Feature zu aktivieren. Hinweis

Wenn Sie ein neues Azure Front Door-Profil erstellen, können Sie nur einen Ursprung aus demselben Abonnement auswählen, in dem die Front Door-Instanz erstellt ist.

Wählen Sie Überprüfen und Erstellen und dann Erstellen aus, um ihr Azure Front Door-Profil bereitzustellen.

Hinweis

- Es kann einige Minuten dauern, bis die Azure Front Door-Konfigurationen an alle Edge-POPs weitergegeben werden.

- Wenn Sie den privaten Link aktiviert haben, wechseln Sie zur Ressourcenseite des Ursprungs, wählen Sie "Netzwerk>konfigurieren privater Link" aus, wählen Sie die ausstehende Anforderung von Azure Front Door und dann Genehmigen aus. Nach einigen Sekunden kann über Azure Front Door sicher auf Ihren Ursprung zugegriffen werden.

Überprüfen von Azure Front Door

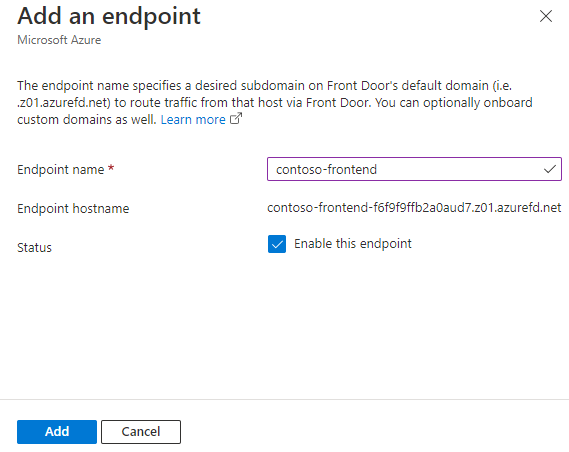

Die globale Bereitstellung des Azure Front Door-Profils dauert einige Minuten. Danach können Sie auf den Front-End-Host zugreifen, indem Sie seinen Endpunkthostnamen in einen Browser eingeben. Beispiel: contoso-frontend.z01.azurefd.net. Die Anforderung wird automatisch an den nächstgelegenen Server aus den angegebenen Servern in der Ursprungsgruppe weitergeleitet.

Um das Feature für das sofortige globale Failover zu testen, führen Sie die folgenden Schritte aus, wenn Sie die Apps in dieser Schnellstartanleitung erstellt haben. Es wird eine Informationsseite mit den App-Details angezeigt.

Geben Sie den Endpunkt-Hostnamen in einen Browser ein, zum Beispiel,

contoso-frontend.z01.azurefd.net.Suchen Sie im Azure-Portal nach App Services, und wählen Sie den Eintrag aus. Suchen Sie eine Ihrer Web-Apps, z . B. WebApp-Contoso-001.

Wählen Sie die Web App aus der Liste und dann " Beenden"aus. Wählen Sie Ja aus, um die Aktion zu bestätigen.

Laden Sie den Browser neu, um die Informationsseite erneut anzuzeigen.

Tipp

Es kann einige Zeit dauern, bis der Datenverkehr zur zweiten Web-App wechselt. Möglicherweise müssen Sie den Browser erneut laden.

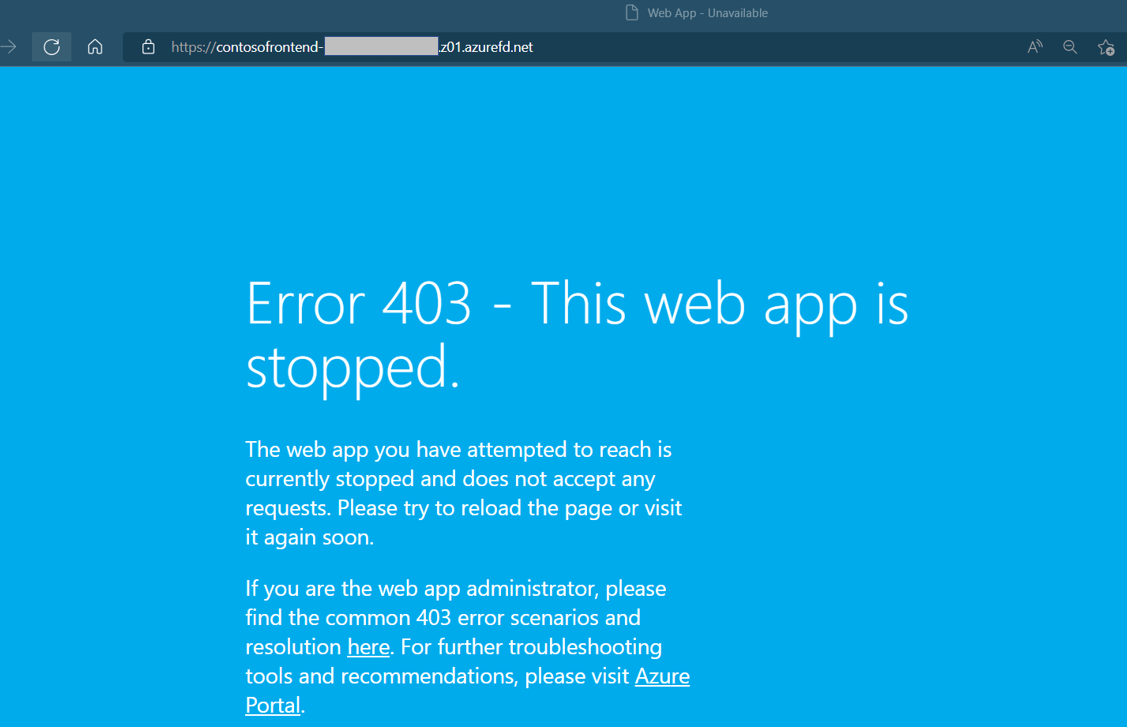

Um die zweite Web-App zu beenden, wählen Sie sie aus der Liste aus, und wählen Sie dann Beenden aus. Wählen Sie Ja aus, um die Aktion zu bestätigen.

Laden Sie die Webseite neu. Nach der Aktualisierung sollte eine Fehlermeldung angezeigt werden.

Bereinigen von Ressourcen

Wenn Sie die Umgebung nicht mehr benötigen, können Sie alle von Ihnen erstellten Ressourcen löschen. Wenn eine Ressourcengruppe gelöscht wird, werden auch alle darin befindlichen Inhalte entfernt. Falls Sie diese Azure Front Door-Instanz nicht verwenden möchten, empfehlen wir das Löschen dieser Ressourcen, damit keine unnötigen Kosten entstehen.

Suchen und wählen Sie im Azure-Portal Ressourcengruppenaus, oder navigieren Sie im Azure-Portalmenü zu Ressourcengruppen.

Verwenden Sie die Filteroption, oder scrollen Sie in der Liste nach unten, um die Ressourcengruppe zu finden, z. B. myAFDResourceGroup, myAppResourceGroup oder myAppResourceGroup2.

Wählen Sie die Ressourcengruppe aus, die Sie löschen möchten, und wählen Sie dann die Option "Löschen " aus.

Warnung

Das Löschen einer Ressourcengruppe kann nicht rückgängig gemacht werden. Die Ressourcen innerhalb der Ressourcengruppe können nicht wiederhergestellt werden, nachdem sie gelöscht wurden.

Geben Sie zur Bestätigung den Namen der Ressourcengruppe ein, und wählen Sie dann die Schaltfläche Löschen aus.

Wiederholen Sie diese Schritte für die übrigen Ressourcengruppen.

Nächste Schritte

Fahren Sie mit dem nächsten Artikel fort, um zu erfahren, wie Sie eine benutzerdefinierte Domäne für Ihre Azure Front Door-Instanz konfigurieren.