Verwalten des Clusterzugriffs

Wichtig

Diese Funktion steht derzeit als Vorschau zur Verfügung. Die zusätzlichen Nutzungsbedingungen für Microsoft Azure-Vorschauen enthalten weitere rechtliche Bestimmungen, die für Azure-Features in Betaversionen, in Vorschauversionen oder anderen Versionen gelten, die noch nicht allgemein verfügbar gemacht wurden. Informationen zu dieser spezifischen Vorschau finden Sie unter Informationen zur Vorschau von Azure HDInsight on AKS. Bei Fragen oder Funktionsvorschlägen senden Sie eine Anfrage an AskHDInsight mit den entsprechenden Details, und folgen Sie uns für weitere Updates in der Azure HDInsight-Community.

Dieser Artikel bietet eine Übersicht über die verfügbaren Mechanismen zum Verwalten des Zugriffs für HDInsight on AKS-Clusterpools und -Cluster. Außerdem wird erläutert, wie Sie Benutzer*innen, Gruppen, benutzerseitig zugewiesenen verwalteten Identitäten und Dienstprinzipalen Berechtigungen zuweisen, um den Zugriff auf die Datenebene des Clusters zu ermöglichen.

Wenn ein*e Benutzer*in einen Cluster erstellt, ist diese*r Benutzer*in berechtigt, die Vorgänge mit Daten auszuführen, die für den Cluster zugänglich sind. Um anderen Benutzer*innen das Ausführen von Abfragen und Aufträgen für den Cluster zu ermöglichen, ist jedoch der Zugriff auf die Datenebene des Clusters erforderlich.

Verwalten des Clusterpools oder Clusterzugriffs (Steuerungsebene)

Die folgenden HDInsight on AKS- und integrierten Azure-Rollen stehen für die Clusterverwaltung zur Verfügung, um den Clusterpool oder die Clusterressourcen zu verwalten.

| Rolle | Beschreibung |

|---|---|

| Besitzer | Hiermit wird Vollzugriff zum Verwalten aller Ressourcen gewährt, einschließlich der Möglichkeit, Rollen in Azure RBAC zuzuweisen. |

| Mitwirkender | Gewährt Vollzugriff zum Verwalten aller Ressourcen, jedoch nicht zum Zuweisen von Rollen in der rollenbasierten Zugriffssteuerung von Azure (Role-Based Acces Control, RBAC). |

| Leser | Ermöglicht das Anzeigen aller Ressourcen, aber nicht das Vornehmen von Änderungen. |

| HDInsight on AKS-Clusterpooladministrator | Gewährt Vollzugriff zum Verwalten eines Clusterpools, einschließlich der Möglichkeit, den Clusterpool zu löschen. |

| HDInsight on AKS-Clusteradministrator | Gewährt Vollzugriff zum Verwalten eines Clusters, einschließlich der Möglichkeit, den Cluster zu löschen. |

Sie können das Blatt „Zugriffssteuerung (IAM)“ verwenden, um den Zugriff für Clusterpools und die Steuerungsebene zu verwalten.

Weitere Informationen finden Sie unter Gewähren des Zugriffs auf Azure-Ressourcen für einen Benutzer mit dem Azure-Portal – Azure RBAC.

Verwalten des Clusterzugriffs (Datenebene)

Mit diesem Zugriff können Sie folgende Aktionen ausführen:

- Anzeigen von Clustern und Verwalten von Aufträgen

- Alle Überwachungs- und Verwaltungsvorgänge

- Aktivieren der Autoskalierung und Aktualisieren der Knotenanzahl

Folgende Aktion sind für diesen Zugriff eingeschränkt:

- Löschen von Clustern

Ihnen stehen folgende Möglichkeiten zur Verfügung, um Benutzer*innen, Gruppen, benutzerseitig zugewiesenen verwalteten Identitäten und Dienstprinzipalen Berechtigungen für den Zugriff auf die Datenebene des Clusters zuzuweisen:

Über das Azure-Portal

Gewähren des Zugriffs

In den folgenden Schritten wird beschrieben, wie Sie anderen Benutzer*innen, Gruppen, benutzerseitig zugewiesenen verwalteten Identitäten und Dienstprinzipalen den Zugriff gewähren.

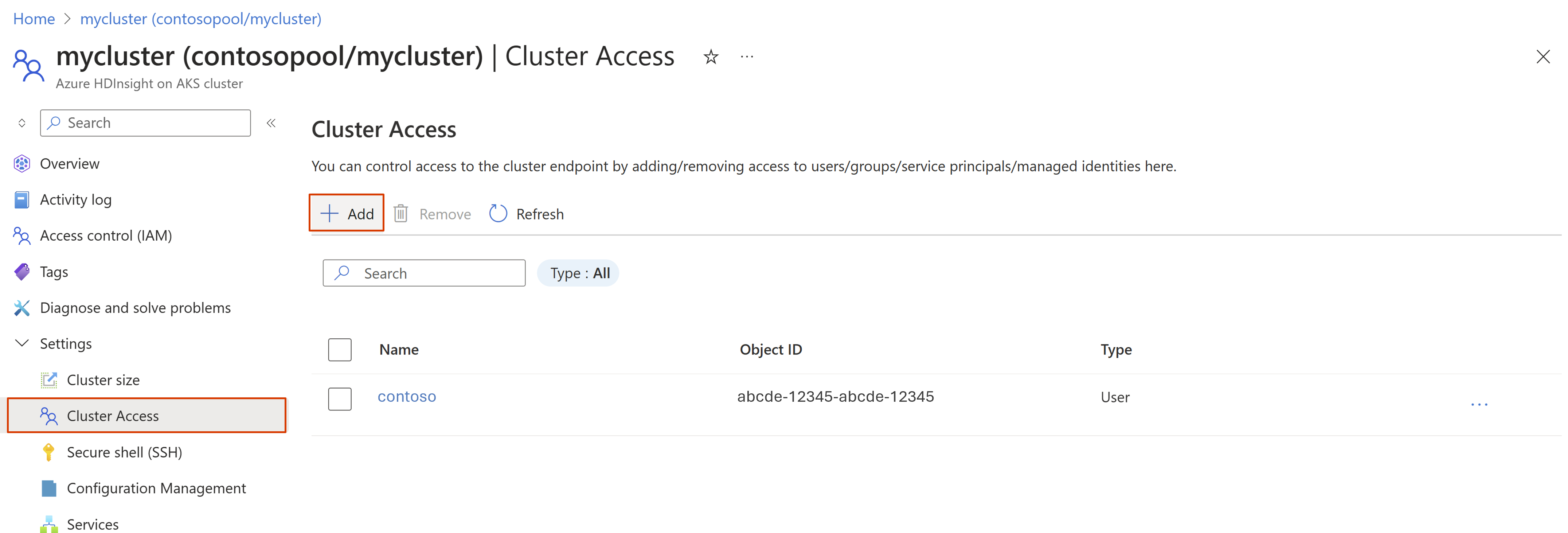

Navigieren Sie im Azure-Portal zum Blatt Clusterzugriff Ihres Clusters, und wählen Sie Hinzufügen aus.

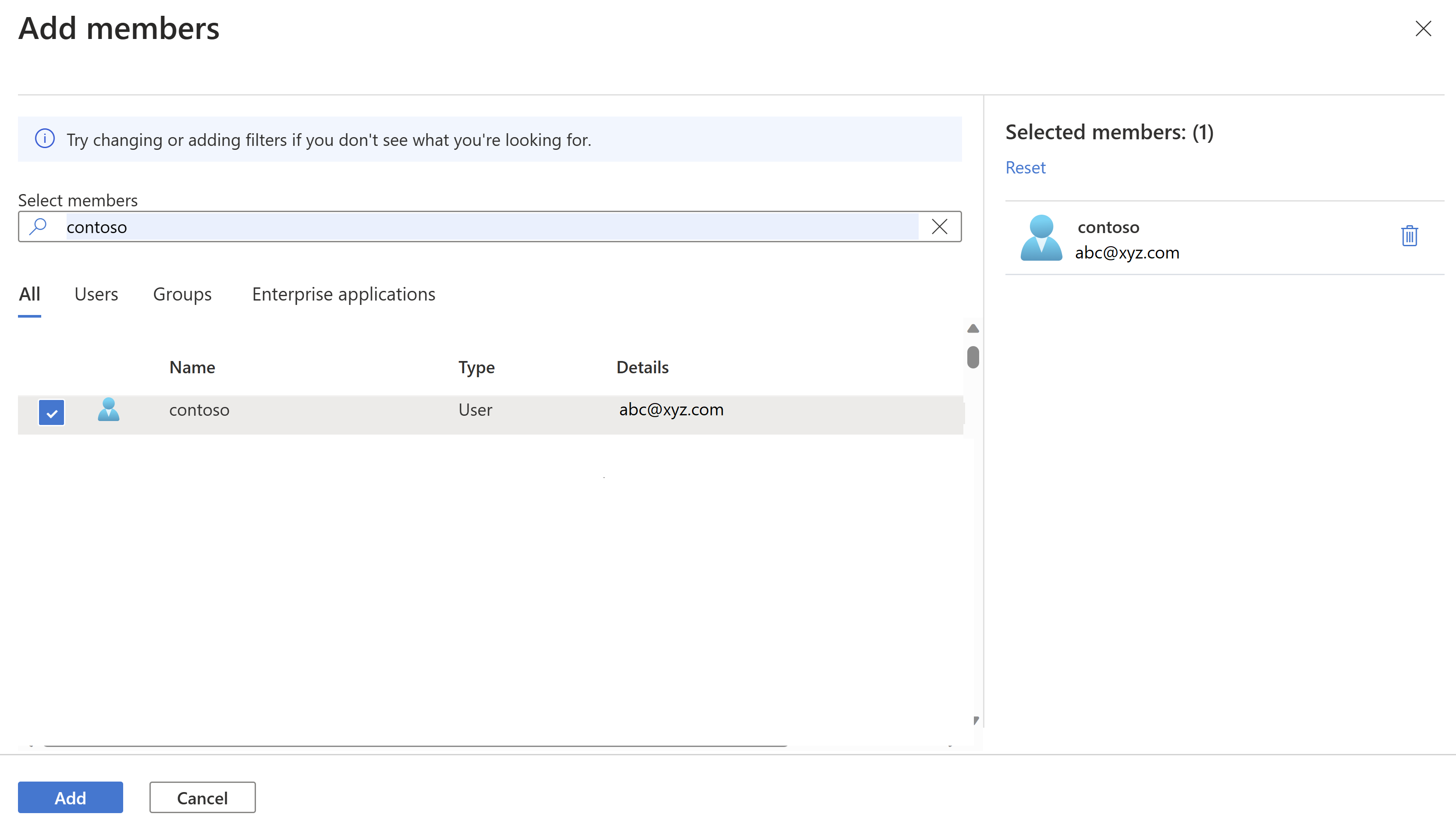

Suchen Sie nach dem*der Benutzer*in/Gruppe/benutzerseitig zugewiesenen verwalteten Identität/Dienstprinzipal, dem bzw. der Sie Zugriff gewähren möchten, und wählen Sie Hinzufügen aus.

Entfernen des Zugriffs

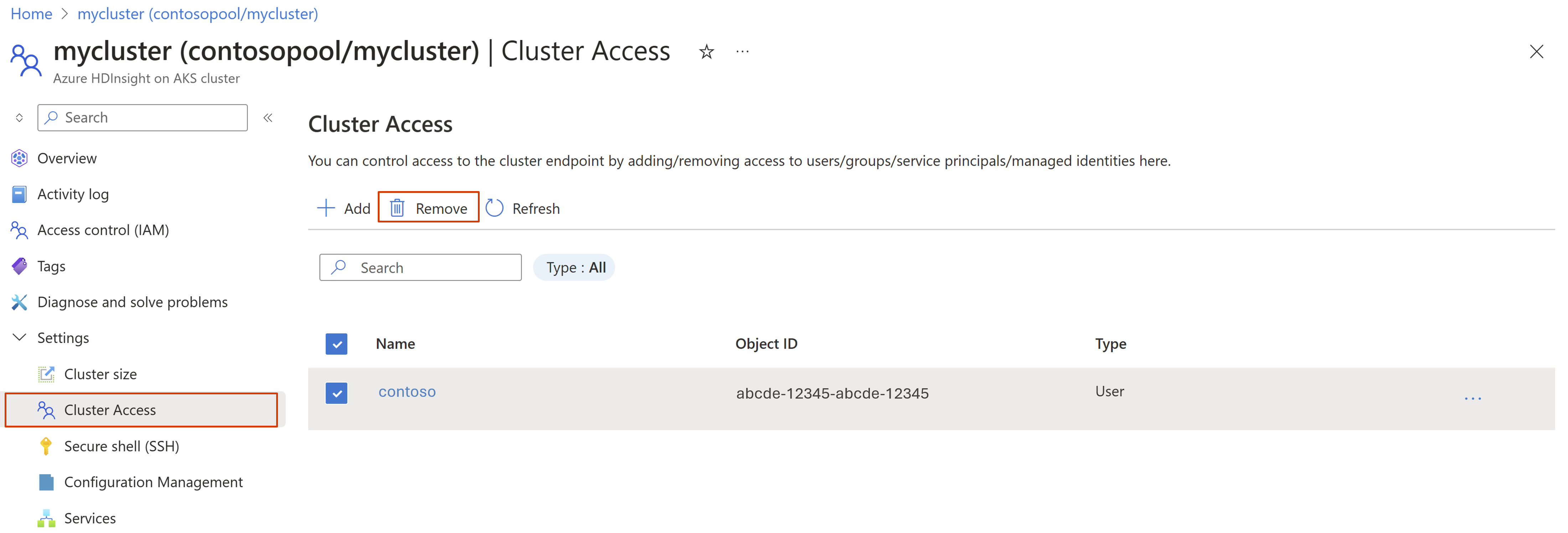

Wählen Sie die zu entfernenden Mitglieder und dann die Option Entfernen aus.

Per ARM-Vorlage

Voraussetzungen

- Ein funktionsfähiger HDInsight on AKS-Cluster

- ARM-Vorlage für Ihren Cluster

- Kenntnisse in der Erstellung und Bereitstellung von ARM-Vorlagen

Führen Sie die folgenden Schritte aus, um das authorizationProfile-Objekt im Abschnitt clusterProfile in Ihrer ARM-Vorlage für den Cluster zu aktualisieren.

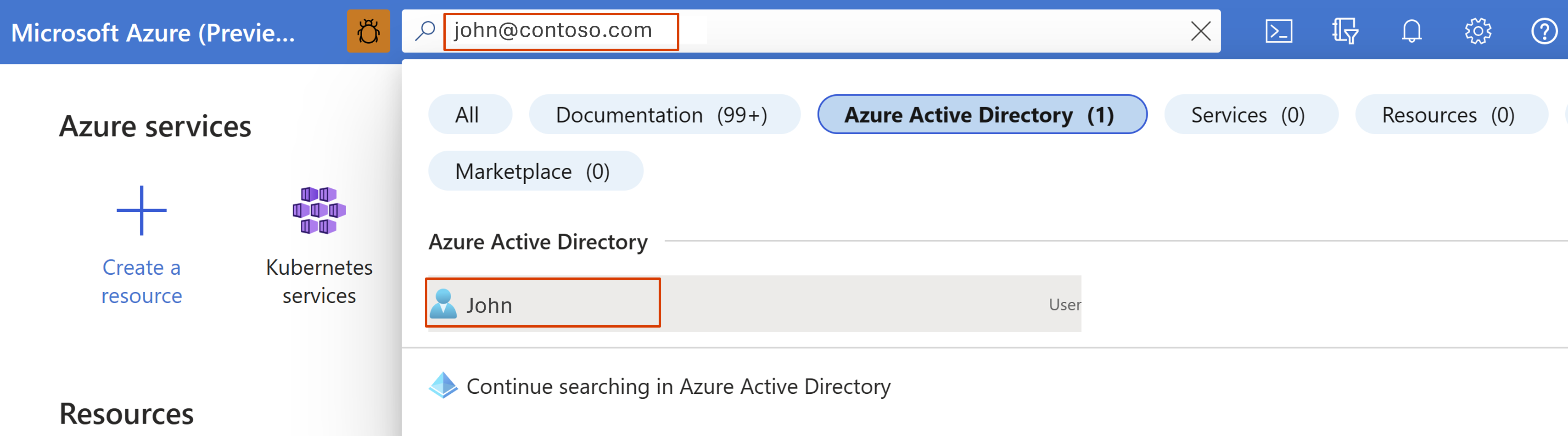

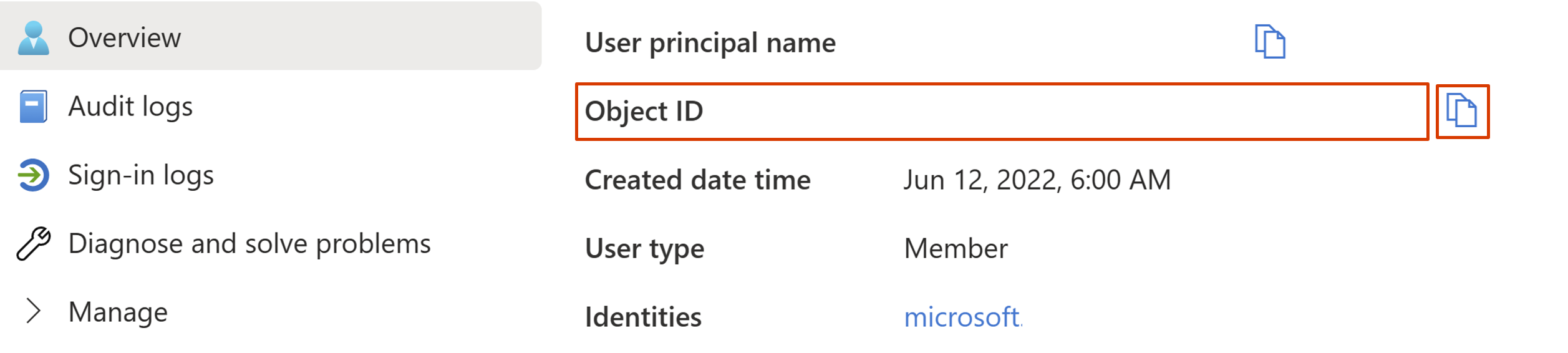

Suchen Sie über die Suchleiste im Azure-Portal nach dem*der jeweiligen Benutzer*in/Gruppe/benutzerseitig zugewiesenen verwalteten Identität/Dienstprinzipal.

Kopieren Sie das Feld Objekt-ID oder Prinzipal-ID.

Ändern Sie den Abschnitt

authorizationProfilein Ihrer ARM-Vorlage für den Cluster.Fügen Sie die Objekt-ID oder Prinzipal-ID für den*die Benutzer*in/benutzerseitig zugewiesene verwaltete Identität/Dienstprinzipal unter der

userIds-Eigenschaft hinzu.Fügen Sie die Objekt-ID der Gruppe unter der

groupIds-Eigenschaft hinzu."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Stellen Sie die aktualisierte ARM-Vorlage bereit, um die Änderungen in Ihrem Cluster widerzuspiegeln. Erfahren Sie, wie Sie eine ARM-Vorlage bereitstellen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für