Verwenden kundenseitig verwalteter Schlüssel in Azure Key Vault für den Import/Export-Dienst

Azure Import/Export schützt die BitLocker-Schlüssel, die zum Sperren der Laufwerke verwendet werden, mit einem Verschlüsselungsschlüssel. Standardmäßig werden BitLocker-Schlüssel mit von Microsoft verwalteten Schlüsseln verschlüsselt. Um zusätzliche Kontrolle über die Verschlüsselungsschlüssel zu erhalten, können Sie auch kundenseitig verwaltete Schlüssel bereitstellen.

Kundenseitig verwaltete Schlüssel müssen in Azure Key Vault erstellt und gespeichert werden. Weitere Informationen zum Azure-Schlüsseltresor finden Sie unter Was ist der Azure-Schlüsseltresor?

In diesem Artikel wird gezeigt, wie Sie kundenseitig verwaltete Schlüssel mit dem Import/Export-Dienst im Azure-Portal verwenden.

Voraussetzungen

Stellen Sie Folgendes sicher, bevor Sie beginnen:

Sie haben einen Import- oder Exportauftrag gemäß den Anleitungen in folgenden Artikeln erstellt:

Sie verfügen über eine vorhandene Azure Key Vault-Instanz mit einem Schlüssel, den Sie zum Schützen Ihres BitLocker-Schlüssels verwenden können. Informationen zum Erstellen eines Schlüsseltresors über das Azure-Portal finden Sie unter Schnellstart: Erstellen Sie eine Azure Key Vault-Instanz mithilfe des Azure-Portals.

Für Ihre vorhandene Key Vault-Instanz ist Vorläufiges Löschen und Nicht bereinigen festgelegt. Diese Eigenschaften sind standardmäßig nicht aktiviert. Informationen zum Aktivieren dieser Eigenschaften finden Sie in den Abschnitten Aktivieren des vorläufigen Löschens und Aktivieren des Bereinigungsschutzes in einem der folgenden Artikel:

Der vorhandene Schlüsseltresor muss über einen RSA-Schlüssel mit einer Größe von mindestens 2048 verfügen. Weitere Informationen über Schlüssel finden Sie unter Informationen zu Schlüsseln.

Der Schlüsseltresor muss sich in derselben Region wie das Speicherkonto für Ihre Daten befinden.

Wenn Sie noch nicht über eine Azure Key Vault-Instanz verfügen, können Sie diese auch inline erstellen, wie im folgenden Abschnitt beschrieben.

Aktivieren von Schlüsseln

Das Konfigurieren eines kundenseitig verwalteten Schlüssels für den Import/Export-Dienst ist optional. Standardmäßig verwendet der Import/Export-Dienst einen von Microsoft verwalteten Schlüssel zum Schützen des BitLocker-Schlüssels. Um vom Kunden verwaltete Schlüssel im Azure-Portal zu aktivieren, gehen Sie folgendermaßen vor:

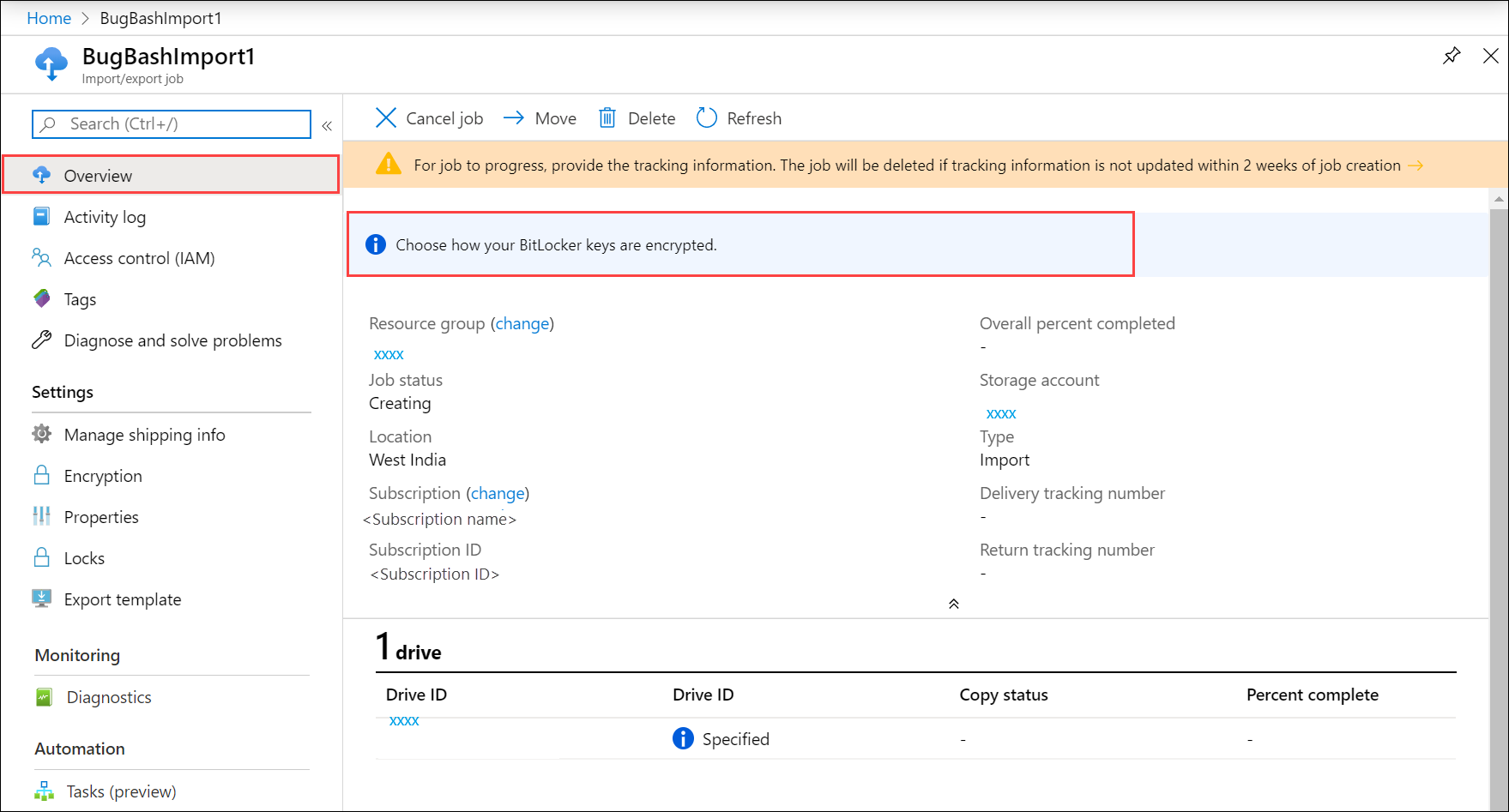

Navigieren Sie zum Blatt Übersicht für Ihren Importauftrag.

Wählen Sie im rechten Bereich die Option Wählen Sie aus, wie Ihre BitLocker-Schlüssel verschlüsselt werden.

Auf dem Blatt Verschlüsselung können Sie den BitLocker-Schlüssel des Geräts anzeigen und kopieren. Unter Verschlüsselungstyp können Sie auswählen, wie Sie den BitLocker-Schlüssel schützen möchten. Standardmäßig wird ein von Microsoft verwalteter Schlüssel verwendet.

Sie haben die Möglichkeit, einen kundenseitig verwalteten Schlüssel anzugeben. Nachdem Sie den kundenseitig verwalteten Schlüssel ausgewählt haben, wählen Sie die Option Schlüsseltresor und Schlüssel auswählen aus.

Auf dem Blatt Schlüssel aus Azure Key Vault auswählen wird das Abonnementfeld automatisch aufgefüllt. Für Schlüsseltresor können Sie einen vorhandenen Schlüsseltresor aus der Dropdownliste auswählen.

Sie können auch Neu erstellen auswählen, um einen neuen Schlüsseltresor zu erstellen. Geben Sie auf dem Blatt Schlüsseltresor erstellen die Ressourcengruppe und den Namen des Schlüsseltresors ein. Behalten Sie alle anderen Standardeinstellungen bei. Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die Informationen im Zusammenhang mit Ihrem Schlüsseltresor, und wählen Sie Erstellen aus. Warten Sie einige Minuten, bis die Erstellung des Schlüsseltresors abgeschlossen ist.

Unter Schlüssel aus Azure Key Vault auswählen können Sie einen Schlüssel im vorhandenen Schlüsseltresor auswählen.

Wenn Sie einen neuen Schlüsseltresor erstellt haben, wählen Sie Neu erstellen aus, um einen Schlüssel zu erstellen. Der RSA-Schlüssel kann eine Größe von 2048 oder mehr haben.

Wenn das vorläufige Löschen und der Bereinigungsschutz beim Erstellen des Schlüsseltresors nicht aktiviert wurden, wird der Schlüsseltresor so aktualisiert, dass vorläufiges Löschen und Bereinigungsschutz aktiviert sind.

Geben Sie den Namen für Ihren Schlüssel an, behalten Sie ansonsten die Standardeinstellungen bei, und wählen Sie Erstellen aus.

Wählen Sie die Version und dann Auswählen aus. Sie werden benachrichtigt, dass ein Schlüssel in Ihrem Schlüsseltresor erstellt wurde.

Auf dem Blatt Verschlüsselung werden der Schlüsseltresor und der Schlüssel angezeigt, der als kundenseitig verwalteter Schlüssel ausgewählt wurde.

Wichtig

Sie können in jeder Phase des Import-/Exportauftrags lediglich von Microsoft verwaltete Schlüssel deaktivieren und zu kundenseitig verwalteten Schlüsseln wechseln. Den kundenseitig verwalteten Schlüssel können Sie nach der Erstellung jedoch nicht deaktivieren.

Beheben von Fehlern beim kundenseitig verwalteten Schlüssel

Wenn Ihnen Fehler im Zusammenhang mit dem kundenseitig verwalteten Schlüssel angezeigt werden, verwenden Sie zur Problembehandlung die folgende Tabelle:

| Fehlercode | Details | Wiederherstellbar? |

|---|---|---|

| CmkErrorAccessRevoked | Der Zugriff auf den kundenseitig verwalteten Schlüssel wird aufgehoben. | Ja. Überprüfen Sie Folgendes:

|

| CmkErrorKeyDisabled | Der kundenseitig verwaltete Schlüssel ist deaktiviert. | Ja, durch Aktivieren der Schlüsselversion |

| CmkErrorKeyNotFound | Der kundenseitig verwaltete Schlüssel wurde nicht gefunden. | Ja, wenn der Schlüssel noch innerhalb der Bereinigungsdauer gelöscht wurde, mithilfe von Entfernen des Schlüssels des Schlüsseltresors rückgängig machen. Ansonsten:

|

| CmkErrorVaultNotFound | Der Schlüsseltresor des kundenseitig verwalteten Schlüssels wurde nicht gefunden. | Wenn der Schlüsseltresor gelöscht wurde:

Andernfalls ja: Wenn der Schlüsseltresor zu einem anderen Mandanten migriert wurde, kann er mit einem der folgenden Schritte wiederhergestellt werden:

|