Tutorial: Einrichten der Kommunikation zwischen Labs mit erweiterten Netzwerkfunktionen

Hinweis

Dieser Artikel bezieht sich auf Features, die in Labkonten verfügbar sind, welche durch Labpläne ersetzt wurden.

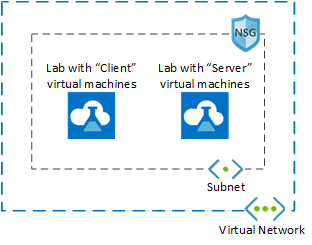

Mit erweiterten Azure Lab Services-Netzwerkfunktionen können Sie das Netzwerk für Labs steuern, die mithilfe von Labplänen erstellt wurden. Sie können erweiterte Netzwerkfunktionen verwenden, um verschiedene Szenarien zu implementieren, einschließlich dem Verbinden mit Lizenzierungsservern, der Verwendung des Hub-and-Spoke-Modells für Azure-Netzwerke oder die Kommunikation zwischen Labs usw. In diesem Tutorial richten Sie die Lab-zu-Lab-Kommunikation für eine Webentwicklungsklasse ein.

Nachdem Sie dieses Tutorial abgeschlossen haben, verfügen Sie über ein Lab mit zwei virtuellen Labcomputern, die miteinander kommunizieren können: eine Server-VM und eine Client-VM.

Erfahren Sie mehr über die unterstützten Netzwerkszenarien in Azure Lab Services.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen einer Ressourcengruppe

- Erstellen eines virtuellen Netzwerks und des Subnetzes

- Delegieren des Subnetzes an Azure Lab Services

- Erstellen einer Netzwerksicherheitsgruppe

- Aktualisieren der eingehenden Regeln für die Netzwerksicherheitsgruppe

- Zuordnen der Netzwerksicherheitsgruppe zu einem virtuellen Netzwerk

- Erstellen eines Labplans mit erweiterten Netzwerkfunktionen

- Erstellen von zwei Labs

- Aktivieren von ICMP für die Vorlagen-VMs

- Veröffentlichen beider Labs

- Testen der Kommunikation zwischen Lab-VMs

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

- Ein Azure-Konto mit der Berechtigung zum Erstellen und Verwalten von Ressourcen im Abonnement, z. B. die Azure RBAC-Rolle Mitwirkender oder Besitzer.

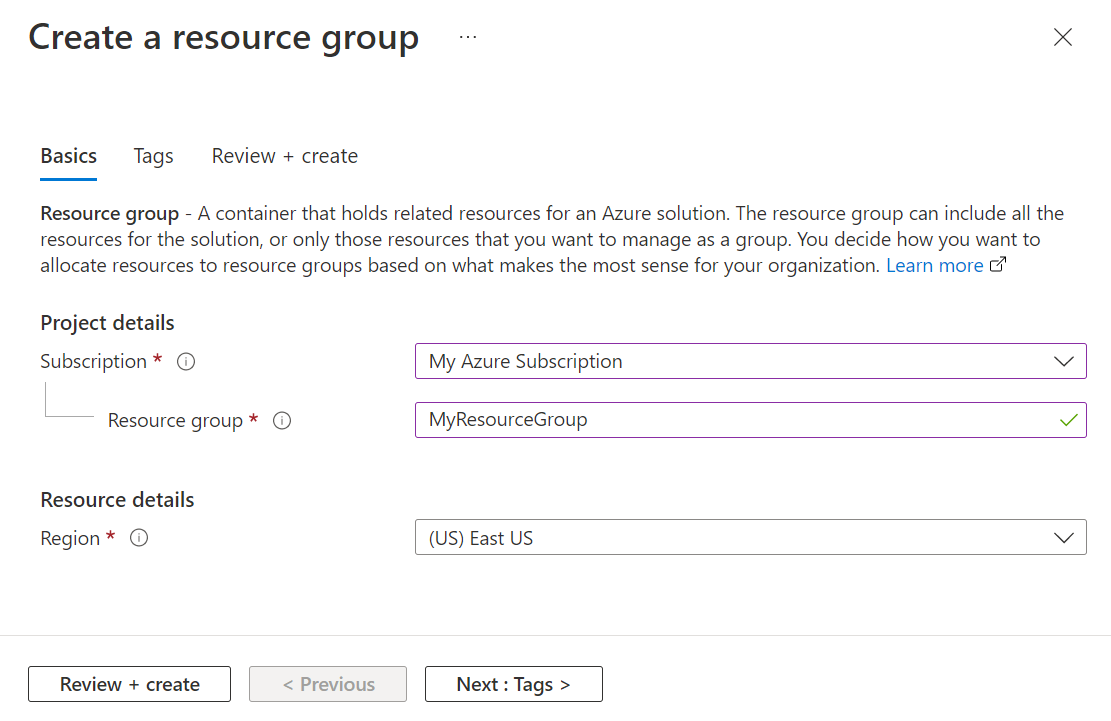

Erstellen einer Ressourcengruppe

Eine Ressourcengruppe ist ein logischer Container, in dem Azure-Ressourcen wie Web-Apps, Datenbanken und Speicherkonten bereitgestellt und verwaltet werden. Sie können z.B. die gesamte Ressourcengruppe später in einem einfachen Schritt löschen.

In den folgenden Schritten wird gezeigt, wie Sie das Azure-Portal verwenden, um eine Ressourcengruppe zu erstellen. Der Einfachheit halber erstellen Sie alle Ressourcen für dieses Tutorial in derselben Ressourcengruppe.

- Melden Sie sich beim Azure-Portal an.

- Klicken Sie auf Ressourcengruppen.

- Wählen Sie im oberen Menü Erstellen aus.

- Führen Sie auf der Registerkarte Grundlagen der Seite Ressourcengruppe erstellen die folgenden Aktionen aus:

- Wählen Sie unter Abonnement das Abonnement aus, in dem Sie Ihre Labs erstellen möchten.

- Geben Sie für Ressourcengruppe den Wert MyResourceGroup ein.

- Wählen Sie als Region die Region aus, die Ihnen am nächsten liegt. Weitere Informationen zu verfügbaren Regionen finden Sie unter Azure-Geografien.

- Klicken Sie auf Überprüfen + erstellen.

- Überprüfen Sie die Zusammenfassung, und wählen Sie Erstellen aus.

Erstellen eines virtuellen Netzwerks und des Subnetzes

Die folgenden Schritte zeigen, wie Sie das Azure-Portal verwenden, um ein virtuelles Netzwerk und ein Subnetz zu erstellen, die mit Azure Lab Services verwendet werden können.

Wichtig

Wenn Sie Azure Lab Services mit erweiterten Netzwerkfunktionen verwenden, müssen sich das virtuelle Netzwerk, das Subnetz, der Labplan und das Lab in derselben Region befinden. Weitere Informationen dazu, welche Regionen von verschiedenen Produkten unterstützt werden, finden Sie unter Azure-Produkte nach Region.

Öffnen Sie die zuvor erstellte MyResourceGroup.

Wählen Sie + Erstellen in der oberen linken Ecke des Azure-Portals aus, und suchen Sie nach „virtuelles Netzwerk“.

Wählen Sie die Kachel Virtuelles Netzwerk aus, und wählen Sie dann Erstellen aus.

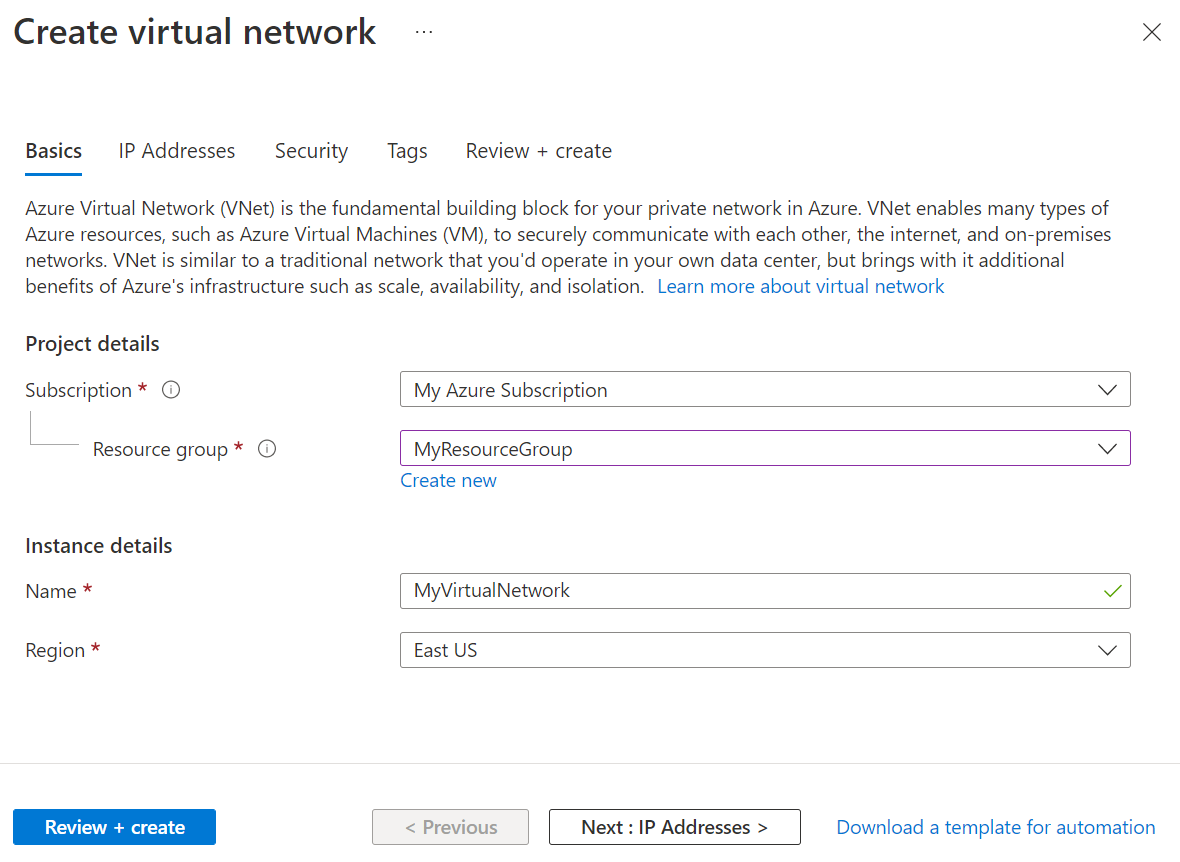

Führen Sie auf der Registerkarte Grundlagen der Seite Virtuelles Netzwerk erstellen die folgenden Aktionen aus:

- Wählen Sie für Abonnement dasselbe Abonnement wie das der Ressourcengruppe aus.

- Wählen Sie für Ressourcengruppe die Option MyResourceGroup aus.

- Geben Sie als NameMyVirtualNetwork ein.

- Wählen Sie für Region die Region aus, die auch von Azure Lab Services unterstützt wird. Weitere Informationen zu unterstützten Regionen finden Sie unter Azure Lab Services nach Region.

- Klicken Sie auf Weiter: IP-Adressen.

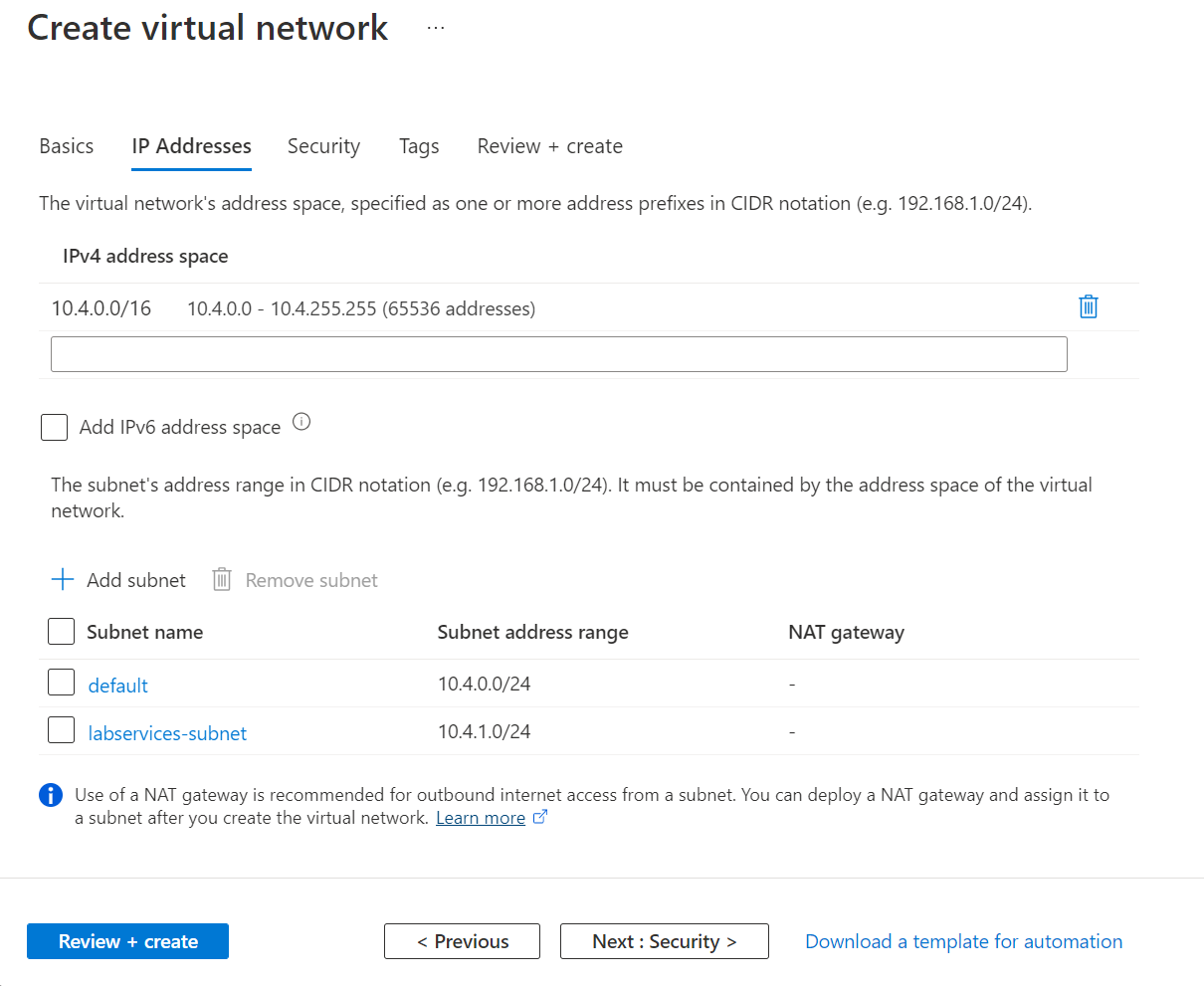

Erstellen Sie über die Registerkarte IP-Adressen ein Subnetz, das von den Labs verwendet wird.

- Wählen Sie + Subnetz hinzufügen aus.

- Geben Sie als Subnetzname den Wert labservices-subnetz ein.

- Geben Sie für den Subnetzadressenbereich den Bereich in CIDR-Notation ein. „10.0.1.0/24“ verfügt beispielsweise über genügend IP-Adressen für 251 Lab-VMs. (Azure reserviert fünf IP-Adressen für jedes Subnetz.) Um ein Subnetz mit mehr verfügbaren IP-Adressen für VMs zu erstellen, verwenden Sie eine andere CIDR-Präfixlänge. 10.0.0.0/20 hätte beispielsweise Platz für über 4000 IP-Adressen für Lab-VMs. Weitere Informationen zum Hinzufügen von Subnetzen finden Sie unter Hinzufügen eines Subnetzes.

- Klicken Sie auf OK.

Klicken Sie auf Überprüfen + erstellen.

Wenn die Validierung erfolgreich war, wählen Sie Erstellen aus.

Delegieren des Subnetzes an Azure Lab Services

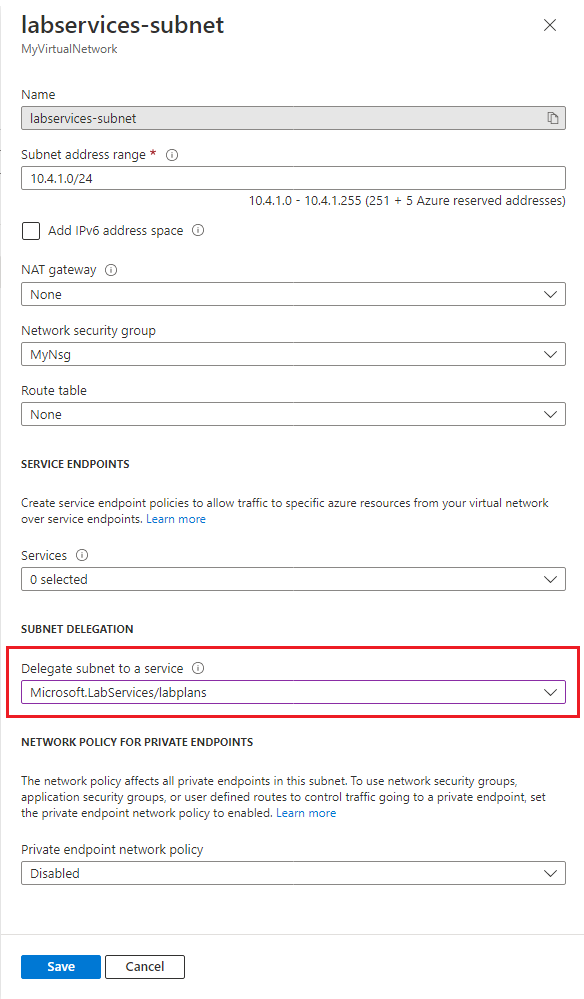

Als Nächstes konfigurieren Sie das Subnetz, das mit Azure Lab Services verwendet werden soll. Um ein Subnetz mit Azure Lab Services zu verwenden, muss das Subnetz an den Dienst delegiert werden.

- Öffnen Sie die Ressource MyVirtualNetwork.

- Wählen Sie im linken Menü das Element Subnetze aus.

- Wählen Sie das Subnetz labservices-subnet aus.

- Wählen Sie im Abschnitt Subnetzdelegierung den Eintrag Microsoft.LabServices/labplans für die Einstellung Subnetz an einen Dienst delegieren aus.

- Wählen Sie Speichern aus.

Erstellen einer Netzwerksicherheitsgruppe

Sie können eine Netzwerksicherheitsgruppe (NSG) verwenden, um in Ihrem virtuellen Netzwerk eingehenden Datenverkehr für virtuelle Computer, Rolleninstanzen, Netzwerkkarten (NICs) oder Subnetze zu steuern. Eine NSG enthält Regeln zur Zugriffssteuerung, die den Datenverkehr auf Grundlage der Richtung des Datenverkehrs, des Protokolls, der Quelladresse und des Quellports, und der Zieladresse und des Zielports zulässt oder verweigert. Die Regeln für eine NSG können jederzeit geändert werden, und die Änderungen werden auf alle zugeordneten Instanzen angewendet.

Weitere Informationen zu NSGs finden Sie unter Was ist eine NSG.

Eine NSG ist erforderlich, wenn erweiterte Netzwerkfunktionen in Azure Lab Services verwendet werden.

Führen Sie die folgenden Schritte durch, um eine NSG zu erstellen:

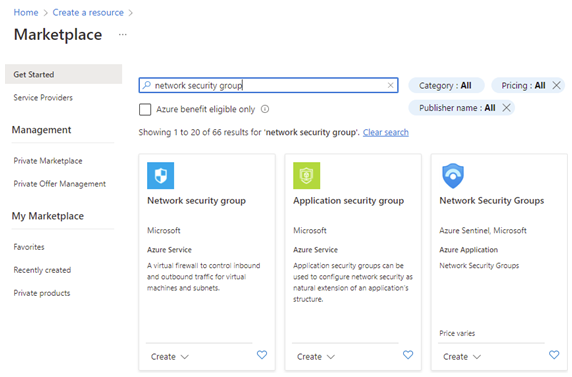

- Wählen Sie + Ressource erstellen in der oberen linken Ecke des Azure-Portals aus, und suchen Sie nach „Netzwerksicherheitsgruppe“.

- Wählen Sie die Kachel Netzwerksicherheitsgruppe aus und dann Erstellen.

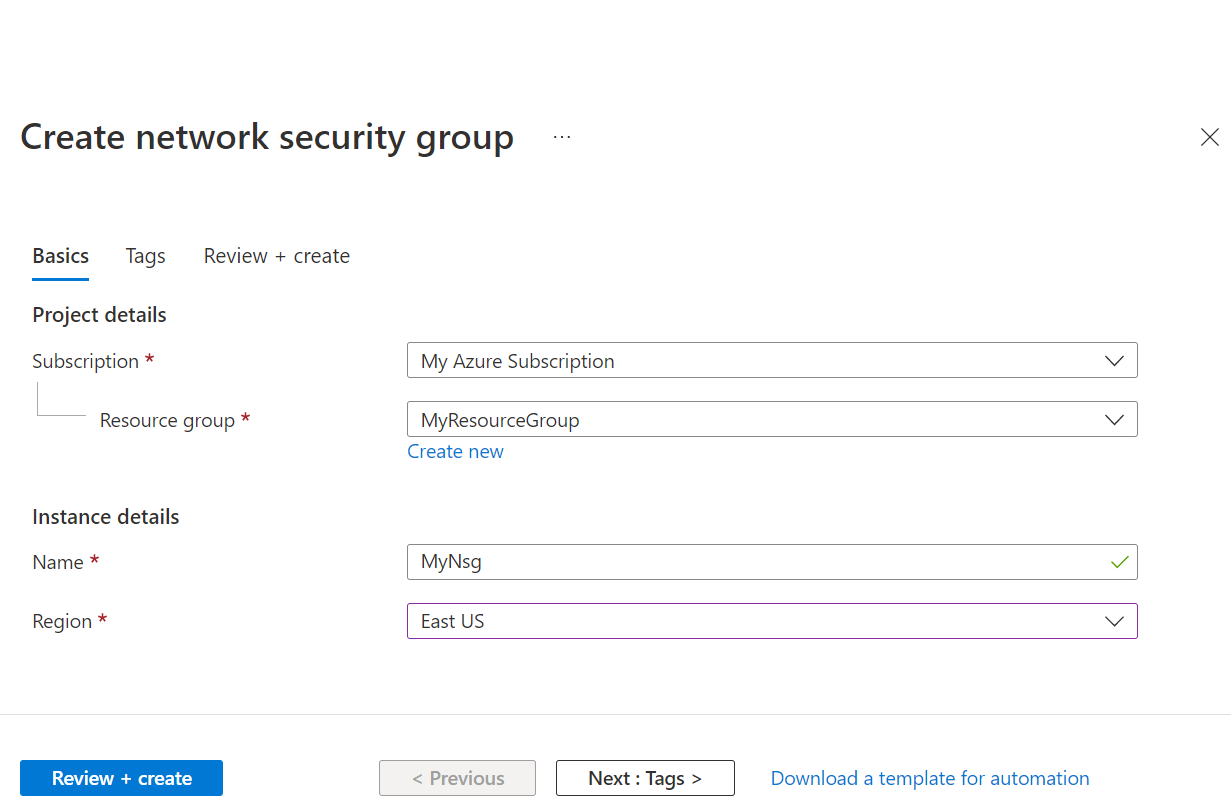

- Führen Sie auf der Registerkarte Grundlagen der Seite Netzwerksicherheitsgruppe erstellen die folgenden Aktionen aus:

- Wählen Sie für Abonnement dasselbe Abonnement wie das zuvor verwendete aus.

- Wählen Sie für Ressourcengruppe die Option MyResourceGroup aus.

- Geben Sie als NameMyNsg ein.

- Wählen Sie für Region dieselbe Region wie für MyVirtualNetwork aus, das zuvor erstellt wurde.

- Klicken Sie auf Überprüfen + erstellen.

- Klicken Sie nach der Validierung auf Erstellen.

Aktualisieren der eingehenden Regeln für die Netzwerksicherheitsgruppe

Um sicherzustellen, dass Labbenutzer Remotedesktopverbindungen zum Herstellen einer Verbindung mit den Lab-VMs verwenden können, müssen Sie eine Sicherheitsregel zum Zulassen dieser Art von Datenverkehr erstellen. Bei Verwendung von Linux müssen Sie die Regel für SSH anpassen.

Gehen Sie wie folgt vor, um eine Regel zu erstellen, die sowohl RDP- als auch SSH-Datenverkehr für das zuvor erstellte Subnetz zulässt:

Öffnen Sie MyNsg.

Wählen Sie im linken Menü Eingangssicherheitsregeln aus.

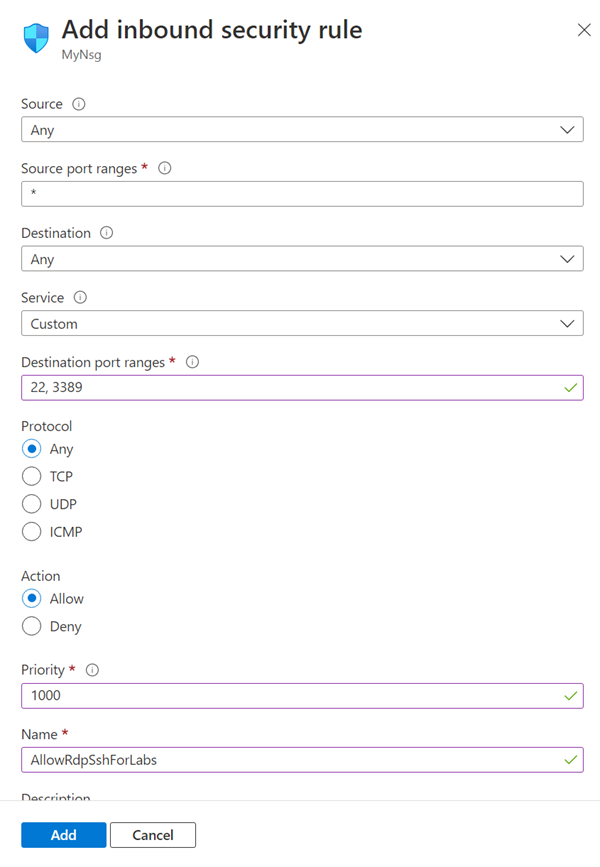

Wählen Sie in der oberen Menüleiste + Hinzufügen aus. Füllen Sie die Details zum Hinzufügen der Eingangssicherheitsregel wie folgt aus:

- Wählen Sie unter Quelle die Option Alle aus.

- Wählen Sie für Quellportbereiche den Wert * aus.

- Wählen Sie unter Ziel die Option IP-Adressen aus.

- Wählen Sie für Ziel-IP-Adressen/CIDR-Bereiche den Subnetzbereich aus labservices-subnet aus, das Sie zuvor erstellt haben.

- Wählen Sie für Dienst die Option Benutzerdefiniert aus.

- Geben Sie unter Zielportbereiche den Wert 22, 3389 ein. Port 22 ist für das Secure Shell-Protokoll (SSH). Port 3389 ist für das Remotedesktopprotokoll (RDP).

- Wählen Sie unter Protokoll die Option Alle aus.

- Wählen Sie für Aktion die Option Zulassen aus.

- Wählen Sie für die Priorität den Wert 1000 aus. Die Priorität muss höher sein als die andere Deny-Regeln (Ablehnen) für RDP und/oder SSH.

- Geben Sie für Name den Wert AllowRdpSshForLabs ein.

- Klicken Sie auf Hinzufügen.

Warten Sie, bis die Regel erstellt wird.

Wählen Sie in der Menüleiste Aktualisieren aus. Die neue Regel wird jetzt in der Liste der Regeln angezeigt.

Zuordnen der Netzwerksicherheitsgruppe zum virtuellen Netzwerk

Sie verfügen jetzt über eine Netzwerksicherheitsgruppe mit einer Sicherheitsregel für eingehenden Datenverkehr, die Lab-VMs das Herstellen einer Verbindung mit dem virtuellen Netzwerk gestattet.

Gehen Sie wie folgt vor, um die Netzwerksicherheitsgruppe dem zuvor erstellten virtuellen Netzwerk zuzuordnen:

- Öffnen Sie MyVirtualNetwork.

- Wählen Sie im linken Menü Subnetze aus.

- Wählen Sie in der obersten Menüleiste + Zuordnen aus.

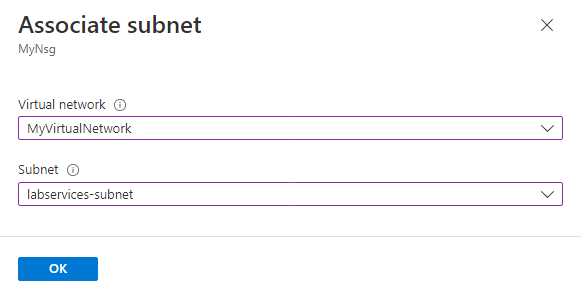

- Führen Sie auf der Seite Subnetz zuordnen die folgenden Aktionen aus:

- Wählen Sie für Virtuelles Netzwerk die Option MyVirtualNetwork aus.

- Wählen Sie als Subnetz die Option labservices-subnetaus.

- Klicken Sie auf OK.

Warnung

Das Verbinden der Netzwerksicherheitsgruppe mit dem Subnetz ist ein erforderlicher Schritt. Labbenutzer*innen können keine Verbindung mit ihren Lab-VMs herstellen, wenn dem Subnetz keine Netzwerksicherheitsgruppe zugeordnet ist.

Erstellen eines Labplans mit erweiterten Netzwerkfunktionen

Nachdem das virtuelle Netzwerk erstellt und konfiguriert wurde, können Sie den Labplan erstellen:

Klicken Sie im Azure-Portal links oben auf Ressource erstellen.

Suchen Sie nach Labplan.

Wählen Sie auf der Kachel Labplan das Dropdownmenü Erstellen und dann die Option Labplan aus.

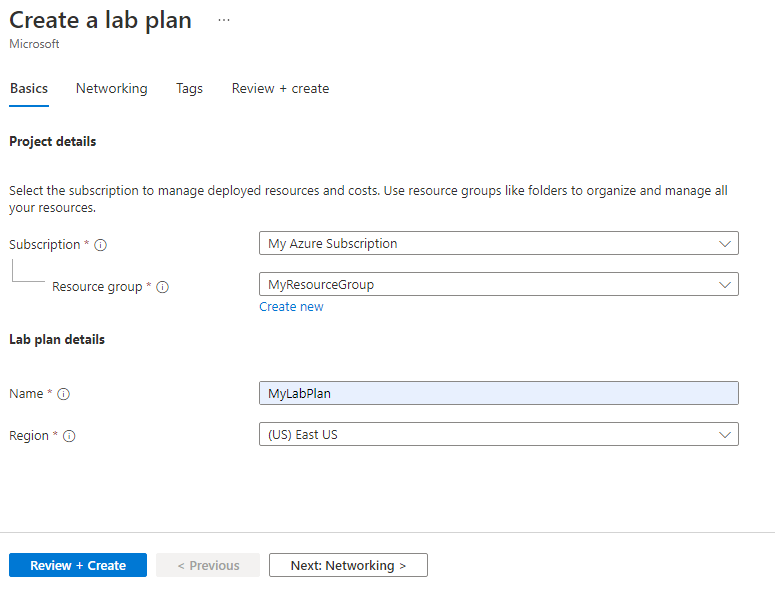

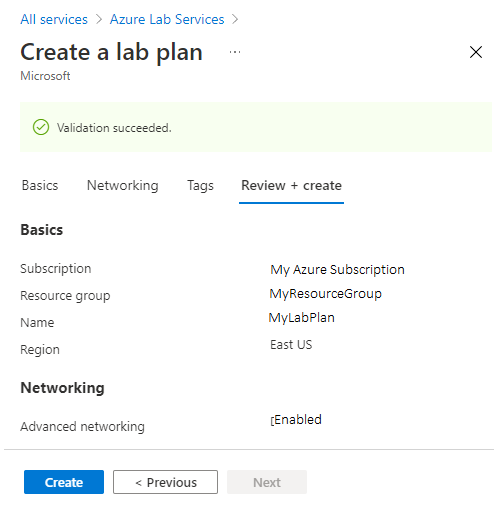

Führen Sie auf der Seite Labplan erstellen auf der Registerkarte Grundlagen die folgenden Schritte aus:

- Wählen Sie für Azure-Abonnement das zuvor verwendete Abonnement aus.

- Wählen Sie unter Ressourcengruppe eine vorhandene Ressourcengruppe aus, oder wählen Sie Neu erstellen aus, und geben Sie einen Namen für die neue Ressourcengruppe ein.

- Geben Sie unter Name einen Namen für den Labplan ein. Weitere Informationen zu Benennungseinschränkungen finden Sie unter Benennungsregeln und -einschränkungen für Azure-Ressourcen: Microsoft.LabServices.

- Wählen Sie unter Region einen Standort oder eine Region aus, an dem bzw. in der der Labplan erstellt werden soll.

Klicken Sie auf Weiter: Netzwerk.

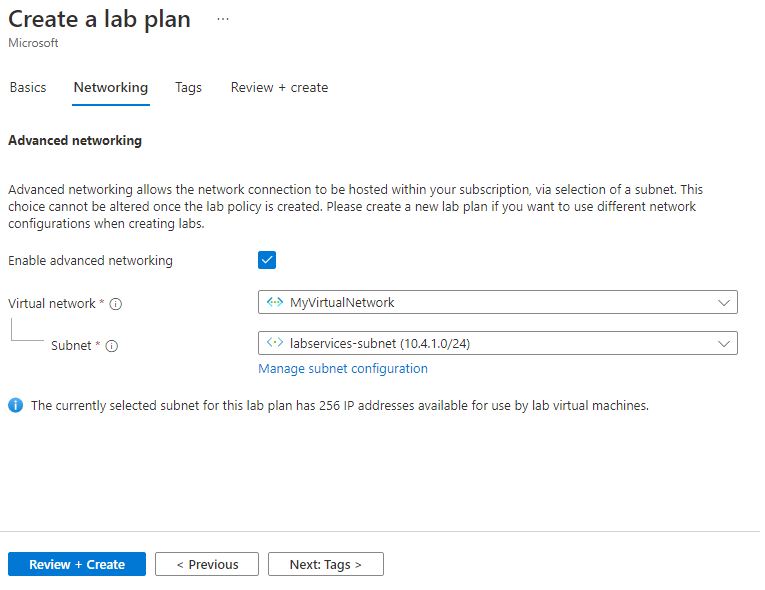

Führen Sie auf der Registerkarte Netzwerk folgende Aktionen aus:

- Aktivieren Sie die Option Erweiterte Netzwerkfunktionen aktivieren.

- Wählen Sie als Virtuelles Netzwerk den Eintrag MyVirtualNetwork aus.

- Wählen Sie für Subnetz den Wert labservices-subnet aus.

- Klicken Sie auf Überprüfen + erstellen.

Wenn die Überprüfung erfolgreich abgeschlossen wird, wählen Sie Erstellen aus.

Hinweis

Erweiterte Netzwerkfunktionen können nur aktiviert werden, wenn Laborpläne erstellt werden. Erweiterte Netzwerkfunktionen können nicht später hinzugefügt werden.

Erstellen von zwei Labs

Als Nächstes erstellen Sie zwei Labs, die erweiterte Netzwerkfunktionen verwenden. Diese Labs verwenden das Subnetz labservices-subnet, das Azure Lab Services zugeordnet ist. Alle Lab-VMs, die mit MyLabPlan erstellt wurden, können miteinander kommunizieren. Die Kommunikation kann beispielsweise mithilfe von NSGs und Firewalls eingeschränkt werden.

Führen Sie die folgenden Schritte aus, um die beiden Labs zu erstellen. Wiederholen Sie diese Schritte für die Server-VM und die Client-VM.

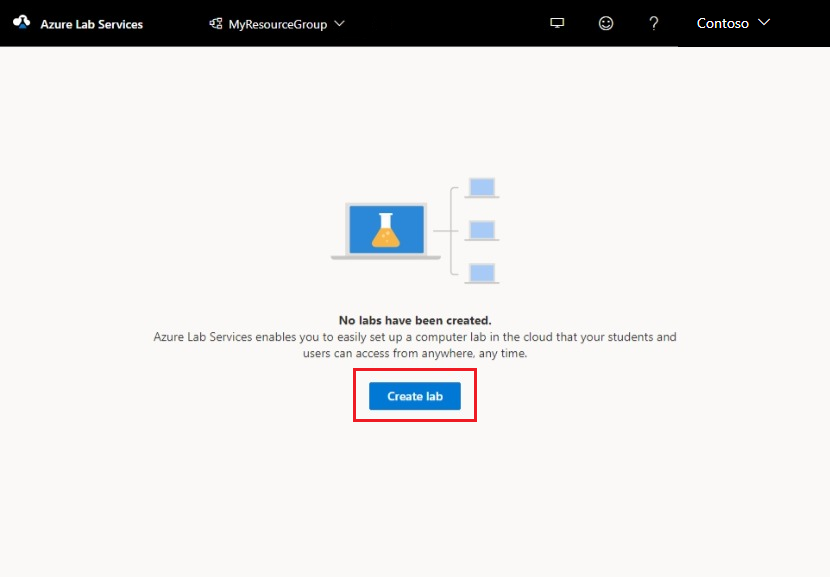

Navigieren Sie zur Azure Lab Services-Website: https://labs.azure.com.

Wählen Sie Anmelden, und geben Sie Ihre Anmeldeinformationen ein. Azure Lab Services unterstützt Geschäfts-, Schul- oder Unikonten und Microsoft-Konten.

Wählen Sie in der Dropdownliste in der Menüleiste MyResourceGroup aus.

Wählen Sie Neues Lab aus.

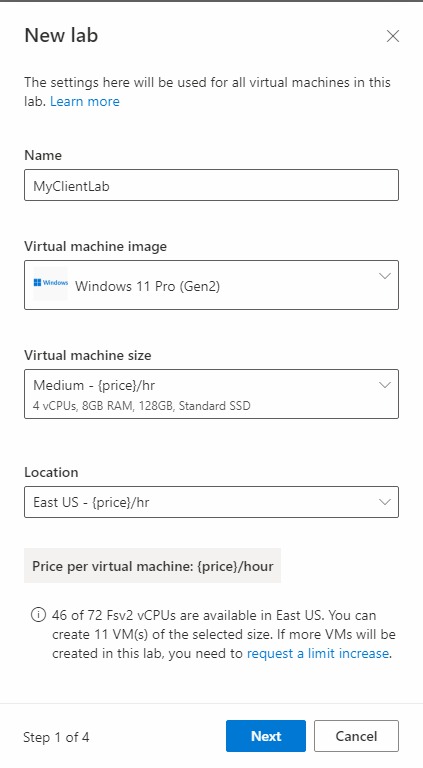

Führen Sie im Fenster Neues Lab die folgenden Aktionen aus:

- Geben Sie einen Namen an. Der Name sollte leicht identifizierbar sein. Verwenden Sie MyServerLab für das Lab mit den Server-VMs und MyClientLab für das Lab mit den Client-VMs. Weitere Informationen zu Benennungseinschränkungen finden Sie unter Benennungsregeln und -einschränkungen für Azure-Ressourcen: Microsoft.LabServices.

- Wählen Sie ein VM-Image aus. Verwenden Sie in diesem Tutorial Windows 11 Pro, aber Sie können ein anderes verfügbares Image verwenden. Weitere Informationen zum Aktivieren von VM-Images finden Sie unter Angeben von für Lab-Ersteller verfügbaren Marketplace-Images.

- Wählen Sie als Größe den Wert Medium aus.

- Region umfasst nur eine Region. Wenn ein Lab erweiterte Netzwerkfunktionen verwendet, muss sich das Lab in derselben Region wie das zugehörige Subnetz befinden.

- Wählen Sie Weiter aus.

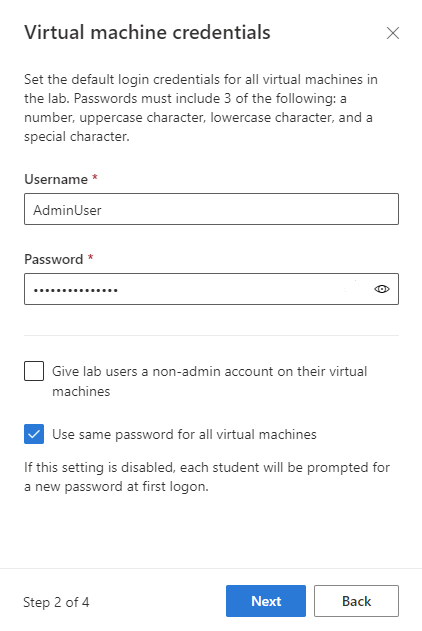

Geben Sie auf der Seite mit den VM-Anmeldeinformationen die Standardadministratoranmeldeinformationen für alle VMs im Lab an. Geben Sie den Namen und das Kennwort für den Administrator an. Standardmäßig wird für alle Lab-VMs dasselbe Kennwort verwendet, das hier angegeben wird. Wählen Sie Weiter aus.

Wichtig

Notieren Sie sich den Benutzernamen und das Kennwort. Diese Angaben werden nicht noch einmal angezeigt.

Übernehmen Sie auf der Seite Labrichtlinien die Standardauswahl, und wählen Sie Weiter aus.

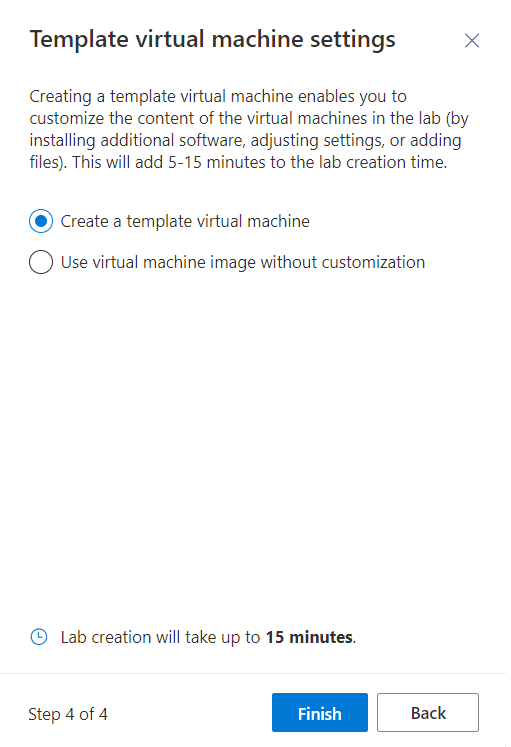

Lassen Sie im Fenster Vorlageneinstellungen für virtuelle Computer die Option Erstellen eines virtuellen Vorlagencomputers ausgewählt. Klicken Sie auf Fertig stellen.

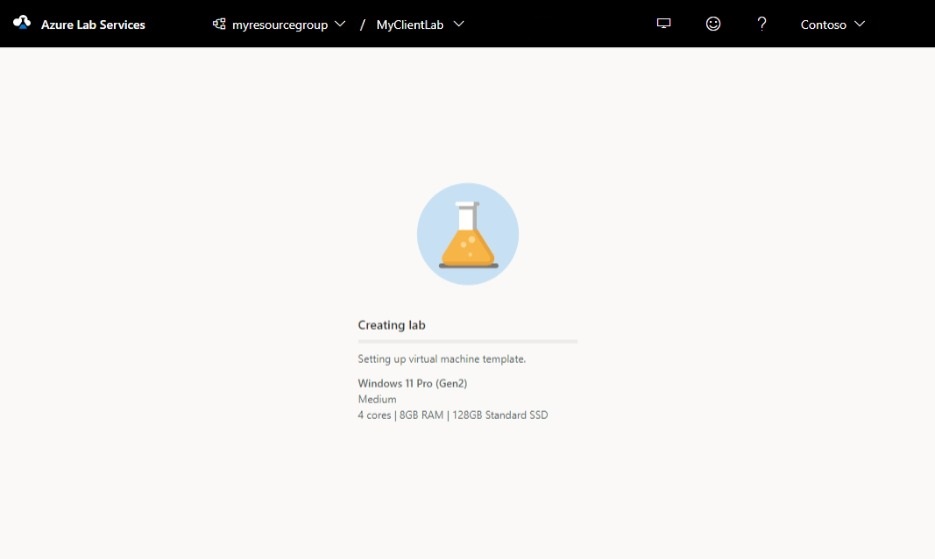

Der folgende Bildschirm sollte angezeigt werden, auf dem der Status der VM-Vorlagenerstellung angegeben ist.

Warten Sie, bis die Vorlagen-VM erstellt wird.

Aktivieren von ICMP für die Labvorlagen

Nachdem die Labs erstellt wurden, aktivieren Sie das ICMP (Ping) zum Testen der Kommunikation zwischen den Lab-VMs. Zunächst aktivieren Sie das ICMP für die Vorlagen-VMs für beide Labs. Wenn Sie das ICMP auf der Vorlagen-VM aktivieren, wird es auch auf den Lab-VMs aktiviert. Nachdem die Labs veröffentlicht wurden, können sich die Lab-VMs gegenseitig pingen.

Um ICMP zu aktivieren, führen Sie die folgenden Schritte für jede Vorlagen-VM in jedem Lab aus.

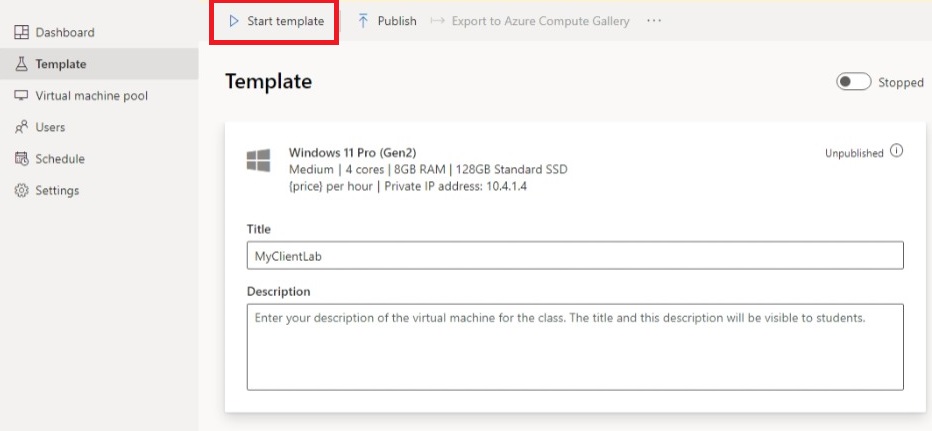

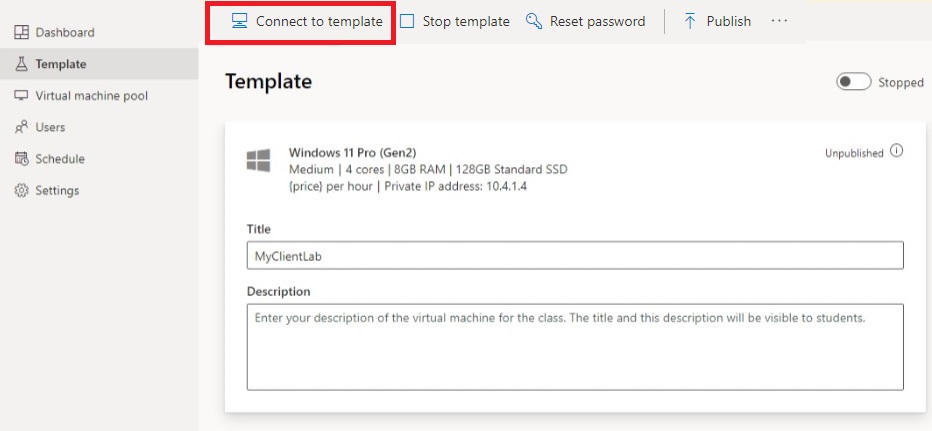

Starten Sie auf der Seite Vorlage für das Lab die Vorlagen-VM, und stellen Sie eine Verbindung damit her.

- Wählen Sie Startvorlage aus.

Hinweis

Bei Vorlagen-VMs entstehen Kosten, wenn sie ausgeführt werden. Stellen Sie daher sicher, dass die Vorlagen-VM heruntergefahren wird, wenn sie nicht ausgeführt werden muss.

- Nachdem die Vorlage gestartet wurde, wählen Sie Mit Vorlage verbindenaus.

Nachdem Sie sich bei der Vorlagen-VM angemeldet haben, ändern Sie die Firewallregeln für die VM, um das ICMP zuzulassen. Da Sie Windows 11 verwenden, können Sie PowerShell und das Cmdlet Enable-NetFilewallRule verwenden. So öffnen Sie ein PowerShell-Fenster

- Wählen Sie die Schaltfläche „Start“ aus.

- Geben Sie „PowerShell“ ein.

- Wählen Sie die Windows PowerShell-App aus.

Führen Sie den folgenden Code aus:

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-In

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-Out

Wählen Sie auf der Seite Vorlage für das Lab die Option Beenden aus, um die Vorlagen-VM zu beenden.

Veröffentlichen beider Labs

In diesem Schritt veröffentlichen Sie das Lab. Wenn Sie den virtuellen Vorlagencomputer veröffentlichen, erstellt Azure Lab Services im Lab mithilfe der Vorlage virtuelle Computer. Alle virtuellen Computer haben die gleiche Konfiguration wie die Vorlage.

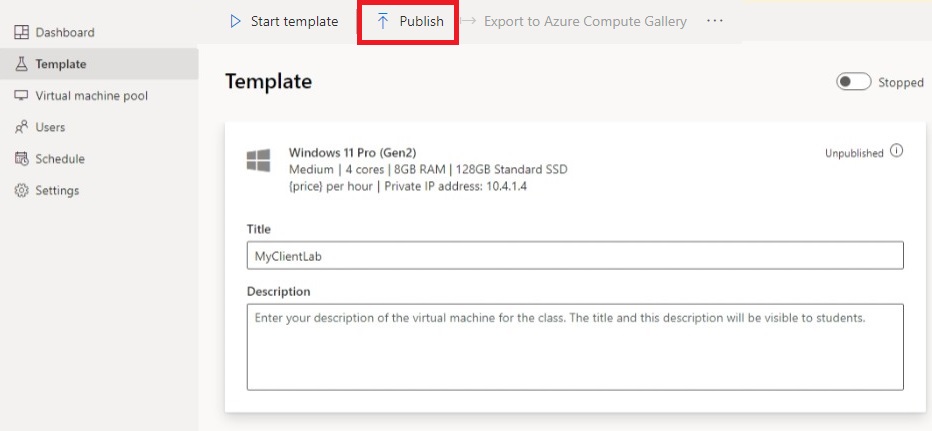

Wählen Sie auf der Seite Vorlage die Option Veröffentlichen aus.

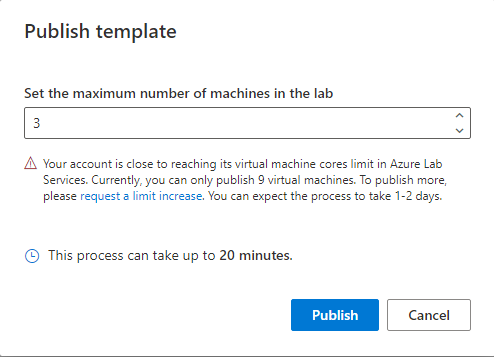

Geben Sie die Anzahl der Computer ein, die für das Lab benötigt werden, und wählen Sie dann Veröffentlichen aus.

Warnung

Die Veröffentlichung kann nicht rückgängig gemacht werden. Dieser Vorgang kann nicht rückgängig gemacht werden.

Auf der Seite „Vorlage“ wird der Status der Veröffentlichung angezeigt. Warten Sie, bis die Veröffentlichung abgeschlossen ist.

Testen der Kommunikation zwischen Lab-VMs

In diesem Abschnitt überprüfen Sie, ob die beiden Lab-VMs in unterschiedlichen Labs miteinander kommunizieren können.

Starten Sie zunächst eine Lab-VM aus jedem Lab, und stellen Sie eine Verbindung mit den Labs her. Führen Sie die folgenden Schritte für jedes Lab aus.

Öffnen Sie das Lab auf der Azure Lab Services-Website.

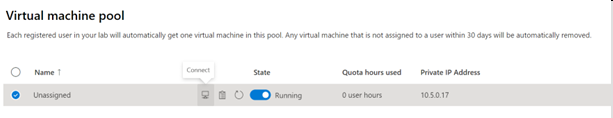

Wählen Sie im linken Menü Virtueller Computerpool aus.

Wählen Sie eine einzelne VM aus, die im virtuellen Computerpool aufgeführt ist.

Notieren Sie die Private IP-Adresse für den virtuellen Computer. Später benötigen Sie sowohl die privaten IP-Adressen der Serverlab-VMs als auch der Clientlab-VMs.

Wählen Sie den Zustand-Schieberegler aus, um den Zustand von Beendet in Wird gestartet zu ändern.

Hinweis

Wenn Labkursleiter*innen eine Lab-VM starten, ist das Kontingent für die Labbenutzer*innen nicht betroffen. Das Kontingent für Benutzer*innen gibt die Anzahl der Labstunden an, die für die Benutzer*innen außerhalb der geplanten Kurszeit verfügbar sind. Weitere Informationen zu Kontingenten finden Sie unter Festlegen von Kontingenten für Benutzer.

Sobald der ZustandWird ausgeführt lautet, wählen Sie das Verbinden-Symbol für die ausgeführte VM aus. Öffnen Sie die heruntergeladene RDP-Datei, um eine Verbindung mit dem virtuellen Computer herzustellen. Weitere Informationen zu Verbindungserfahrungen unter verschiedenen Betriebssystemen finden Sie unter Verbinden mit einem Lab-VM.

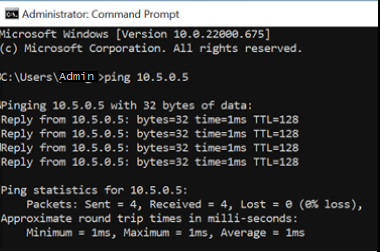

Verwenden Sie jetzt das Pinghilfsprogramm, um die labübergreifende Kommunikation zu testen. Öffnen Sie auf der Lab-VM im Serverlab eine Eingabeaufforderung. Verwenden Sie ping {ip-address}. {ip-address} ist die private IP-Adresse der Client-VM, die Sie sich zuvor notiert haben. Bei diesem Test kann auch die Kommunikation zwischen der Lab-VM aus dem Clientlab mit der Lab-VM aus dem Serverlab getestet werden.

Navigieren Sie nach Abschluss des Befehls für jedes Lab zur Seite Virtueller Computerpool, wählen Sie die Lab-VM und dann den Zustand-Schieberegler aus, um die Lab-VM zu beenden.

Bereinigen von Ressourcen

Falls Sie diese Anwendung nicht mehr benötigen, löschen Sie die das virtuelle Netzwerk, die Netzwerksicherheitsgruppe, den Labplan und die Labs wie folgt:

- Wählen Sie im Azure-Portal die Ressourcengruppe aus, die Sie löschen möchten.

- Wählen Sie die Option Ressourcengruppe löschen.

- Geben Sie den Namen der Ressourcengruppe ein, um den Löschvorgang zu bestätigen.

Problembehandlung

Fehler You are not authorized to access this resource bei der Lab-Erstellung

Wenn Sie einen neuen Lab-Plan erstellen, kann es einige Minuten dauern, bis die Berechtigungen an die Lab-Ebene weitergegeben werden. Sie können die Rolle „Lab-Ersteller“ auf Ressourcengruppenebene zuweisen, um dieses Verhalten zu verhindern:

- Navigieren Sie im Azure-Portal zur Ressourcengruppe, die den Lab-Plan enthält.

- Wählen Sie im linken Navigationsbereich auf Zugriffssteuerung (IAM) .

- Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen.

- Weisen Sie dem Benutzerkonto die Rolle Lab-Ersteller zu.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für