Private Link for Azure Database for MySQL – Flexible Server

GILT FÜR: Azure Database for MySQL – Flexibler Server

Azure Database for MySQL – Flexibler Server

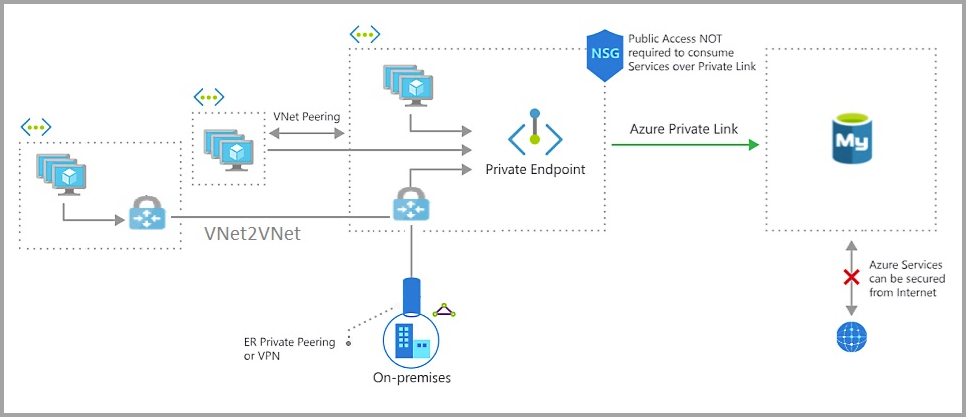

Mit Private Link können Sie in Azure eine Verbindung mit verschiedenen PaaS-Diensten wie Azure Database for MySQL Flexibler Server über einen privaten Endpunkt herstellen. Im Prinzip macht Azure Private Link Azure-Dienste in Ihrem privaten virtuellen Netzwerk (VNET) verfügbar. Über die private IP-Adresse kann auf die MySQL Flexibler Server-Instanz sowie auf jede andere Ressource im VNET zugegriffen werden.

Ein privater Endpunkt ist eine private IP-Adresse in einem bestimmten VNET und Subnetz.

Hinweis

- Die Aktivierung von Private Link ist ausschließlich für Azure Database for MySQL flexible Serverinstanzen möglich, die mit öffentlichem Zugriff erstellt werden. Informieren Sie sich darüber, wie Sie den privaten Endpunkt im Azure-Portal oder mit der Azure-CLI aktivieren.

Vorteile von Private Link for MySQL Flexibler Server

Hier finden Sie einige Vorteile für die Verwendung der Networking Private Link-Funktion mit Azure Database for MySQL Flexible Server.

Verhinderung der Datenexfiltration

Datenexfiltration in Azure Database for MySQL flexible Server liegt vor, wenn ein autorisierter Benutzer, z. B. ein Datenbankadministrator, Daten aus einem System extrahieren und an einen anderen Ort oder ein anderes System außerhalb der Organisation verschieben kann. So kann ein Benutzer beispielsweise Daten in ein Speicherkonto eines Dritten verschieben.

Mit Private Link können Sie nun Netzwerkzugriffssteuerungen wie NSGs einrichten, um den Zugriff auf den privaten Endpunkt einzuschränken. Durch Zuordnen einzelner Azure PaaS-Ressourcen zu bestimmten privaten Endpunkten ist der Zugriff nur auf die angegebene PaaS-Ressource beschränkt. Dies hält einen böswilligen Benutzer effektiv vom Zugriff auf andere Ressourcen außerhalb des autorisierten Bereichs ab.

Lokale Konnektivität über privates Peering

Wenn Sie von lokalen Computern aus eine Verbindung mit dem öffentlichen Endpunkt herstellen, muss Ihre IP-Adresse mithilfe einer Firewallregel auf Serverebene der IP-basierten Firewall hinzugefügt werden. Dieses Modell ermöglich zwar den Zugriff auf einzelne Computer für Entwicklungs- oder Testworkloads, in einer Produktionsumgebung gestaltet sich die Verwaltung jedoch schwierig.

Mit Private Link können Sie standortübergreifenden Zugriff auf den privaten Endpunkt mittels Express Route, privatem Peering oder VPN-Tunneln ermöglichen. Anschließend können Sie den gesamten Zugriff über einen öffentlichen Endpunkt deaktivieren, ohne die IP-basierte Firewall zu verwenden.

Hinweis

In einigen Fällen befinden sich die flexible Serverinstanz von Azure Database for MySQL und das VNet-Subnetz in unterschiedlichen Abonnements. In diesen Fällen müssen Sie folgende Konfigurationen sicherstellen:

- Stellen Sie sicher, dass für beide Abonnements der Ressourcenanbieter Microsoft.DBforMySQL/flexibleServers registriert ist. Weitere Informationen finden Sie unter Azure-Ressourcenanbieter und -typen.

Anwendungsfälle von Private Link for Azure Database für den flexiblen MySQL-Server

Clients können eine Verbindung mit dem privaten Endpunkt über das gleiche VNet, über das mittels Peering verbundene VNet in der gleichen Region oder regionsübergreifend über eine VNet-to-VNet-Verbindung herstellen. Darüber hinaus können Clients von der lokalen Umgebung aus eine Verbindung über ExpressRoute, privates Peering oder VPN-Tunneling herstellen. Die gängigen Anwendungsfälle sind im folgenden Diagramm vereinfacht dargestellt:

Herstellen einer Verbindung über einen virtuellen Azure-Computer in einem virtuellen Netzwerk (VNET) mit Peering

Konfigurieren Sie das VNET-Peering, um über einen virtuellen Azure-Computer in einem VNET mit Peering eine Verbindung mit der Azure Database for MySQL-Instanz herzustellen.

Herstellen einer Verbindung über einen virtuellen Azure-Computer in einer VNET-zu-VNET-Umgebung

Konfigurieren Sie eine VNet-zu-VNet-VPN-Gateway-Verbindung, um eine Verbindung zu einer flexiblen Azure Database for MySQL-Serverinstanz von einer Azure-VM in einer anderen Region oder einem anderen Abonnement herzustellen.

Herstellen einer VPN-Verbindung in einer lokalen Umgebung

Um die Konnektivität von einer lokalen Umgebung zur flexiblen Serverinstanz von Azure Database for MySQL herzustellen, wählen Sie eine der Optionen aus und implementieren Sie diese:

Private Link in Kombination mit Firewallregeln

Die Kombination von Private Link mit Firewallregeln kann zu mehreren Szenarien und Ergebnissen führen:

Die flexible Serverinstanz von Azure Database for MySQL ist ohne Firewall-Regeln oder einen privaten Endpunkt unzugänglich. Auf den Server kann nicht mehr zugegriffen werden, wenn alle genehmigten privaten Endpunkte gelöscht oder abgelehnt werden und kein öffentlicher Zugriff konfiguriert ist.

Private Endpunkte sind die einzige Möglichkeit, auf die flexible Serverinstanz von Azure Database for MySQL zuzugreifen, wenn der öffentliche Datenverkehr nicht zugelassen ist.

Unterschiedliche Formen des eingehenden Datenverkehrs werden basierend auf geeigneten Firewallregeln autorisiert, wenn der öffentliche Zugriff mit privaten Endpunkten aktiviert ist.

Verweigern des öffentlichen Zugriffs

Sie können den öffentlichen Zugriff auf Ihre flexible Serverinstanz von Azure Database for MySQL deaktivieren, wenn Sie es vorziehen, sich für den Zugriff ausschließlich auf private Endpunkte zu verlassen.

Clients können basierend auf der Firewallkonfiguration eine Verbindung mit dem Server herstellen, wenn diese Einstellung aktiviert ist. Wenn diese Einstellung deaktiviert ist, sind nur Verbindungen über private Endpunkte zulässig, und die Benutzer können die Firewallregeln nicht ändern.

Hinweis

Diese Einstellung hat keine Auswirkungen auf die SSL- und TLS-Konfigurationen für Ihre flexible Azure Database for MySQL-Serverinstanz.

Wie Sie den Öffentlichen Netzwerkzugriff für Ihre Azure Database for MySQL flexible Serverinstanz über das Azure-Portal verweigern können, erfahren Sie unter Verweigern des öffentlichen Netzwerkzugriffs über das Azure-Portal.

Einschränkung

Wenn ein Benutzer versucht, sowohl die flexible Serverinstanz von Azure Database for MySQL als auch den privaten Endpunkt gleichzeitig zu löschen, kann ein interner Serverfehler auftreten. Um dieses Problem zu vermeiden, empfehlen wir, zuerst den/die privaten Endpunkt(e) zu löschen und dann nach einer kurzen Pause mit dem Löschen der flexiblen Serverinstanz von Azure Database for MySQL fortzufahren.

Nächste Schritte

Weitere Informationen zu den Sicherheitsfunktionen von Azure Database for MySQL-flexibler Server finden Sie in den folgenden Artikeln:

Um eine Firewall für Azure Database for MySQL-flexibler Server zu konfigurieren, siehe Firewall-Unterstützung

Einen Überblick über die flexible Serverkonnektivität von Azure Database for MySQL finden Sie unter Azure Database for MySQL Connectivity Architecture