Privater Netzwerkzugriff mithilfe der Integration des virtuellen Netzwerks für Azure-Datenbank für MySQL – Flexibler Server

GILT FÜR: Azure Database for MySQL – Flexible Server

Azure Database for MySQL – Flexible Server

Dieser Artikel beschreibt die private Konnektivitätsoption für Azure Database for MySQL flexibler Server. Sie lernen im Detail die virtuellen Netzwerkkonzepte für Azure Database for MySQL flexible Server kennen, um einen Server sicher in Azure zu erstellen.

Privater Zugriff (Integration des virtuellen Netzwerks)

Azure Virtual Network) ist der grundlegende Baustein für Ihr privates Netzwerk in Azure. Die Integration virtueller Netzwerke in Azure Database für MySQL flexible Server bringt Azures Vorteile der Netzwerksicherheit und -isolation mit sich.

Die Integration eines virtuellen Netzwerks für eine flexible Azure-Datenbank für MySQL ermöglicht es Ihnen, den Zugriff auf den Server nur auf Ihre virtuelle Netzwerkinfrastruktur zu sperren. Ihr virtuelles Netzwerk kann alle Anwendungs- und Datenbankressourcen in einem einzigen virtuellen Netzwerk enthalten oder sich über verschiedene virtuelle Netzwerke in derselben Region oder einer anderen Region erstrecken. Nahtlose Konnektivität zwischen verschiedenen virtuellen Netzwerken kann mittels Peering erreicht werden, dabei wird die private Backbone-Infrastruktur von Microsoft verwendet, die sich durch geringe Wartezeit und hohe Bandbreite auszeichnet. Die virtuellen Netzwerke werden für Verbindungszwecke als einzelnes Element angezeigt.

Flexible Azure Database for MySQL-Server unterstützen Clientkonnektivität von:

- Virtuelle Netzwerke innerhalb derselben Azure-Region (lokal peered virtual networks)

- Virtuelle Netzwerke in Azure-Regionen (globale virtuelle Peer-Netzwerke)

Mithilfe von Subnetzen können Sie das virtuelle Netzwerk in eines oder mehrere Subnetze segmentieren und einen Teil des VNet-Adressraums zuordnen, in dem Sie dann Azure-Ressourcen bereitstellen können. Für flexible Azure Database for MySQL-Server ist ein delegiertes Subnetz erforderlich. Ein delegiertes Subnetz ist ein expliziter Bezeichner, der besagt, dass ein Subnetz nur Azure Database for MySQL flexible Serverinstanzen hosten kann. Durch die Delegierung des Subnetzes erhält der Dienst direkte Berechtigungen zur Erstellung dienstspezifischer Ressourcen, um Ihre flexible Serverinstanz Azure Database for MySQL nahtlos zu verwalten.

Hinweis

Der kleinste CIDR-Bereich, den Sie für das Subnetz angeben können, um Azure-Datenbank für MySQL flexiblen Server zu hosten, ist /29, der acht IP-Adressen bereitstellt. Die erste und letzte Adresse in einem Netzwerk oder Subnetz kann jedoch keinem einzelnen Host zugewiesen werden. Azure reserviert fünf IP-Adressen für die interne Verwendung durch Azure-Netzwerke, einschließlich der beiden IP-Adressen, die keinem Host zugewiesen werden können. Dadurch bleiben drei verfügbare IP-Adressen für einen /29 CIDR-Bereich verfügbar. Für azure Database for MySQL flexible Server ist es erforderlich, eine IP-Adresse pro Knoten aus dem delegierten Subnetz zuzuweisen, wenn der private Zugriff aktiviert ist. HA-fähige Server erfordern zwei IP-Adressen, und ein Nicht-HA-Server erfordert eine IP-Adresse. Es wird empfohlen, mindestens zwei IP-Adressen pro Azure-Datenbank für flexible MySQL-Serverinstanz zu reservieren, da später Optionen für hohe Verfügbarkeit aktiviert werden können. Der flexible Azure Database for MySQL-Server wird in private DNS-Zonen von Azure integriert, um einen zuverlässigen, sicheren DNS-Dienst zum Verwalten und Auflösen von Domänennamen in einem virtuellen Netzwerk zu bieten, ohne dass Sie eine benutzerdefinierte DNS-Lösung hinzufügen müssen. Eine private DNS-Zone kann durch Erstellen virtueller Netzwerkverbindungen mit einem oder mehreren virtuellen Netzwerken verknüpft werden.

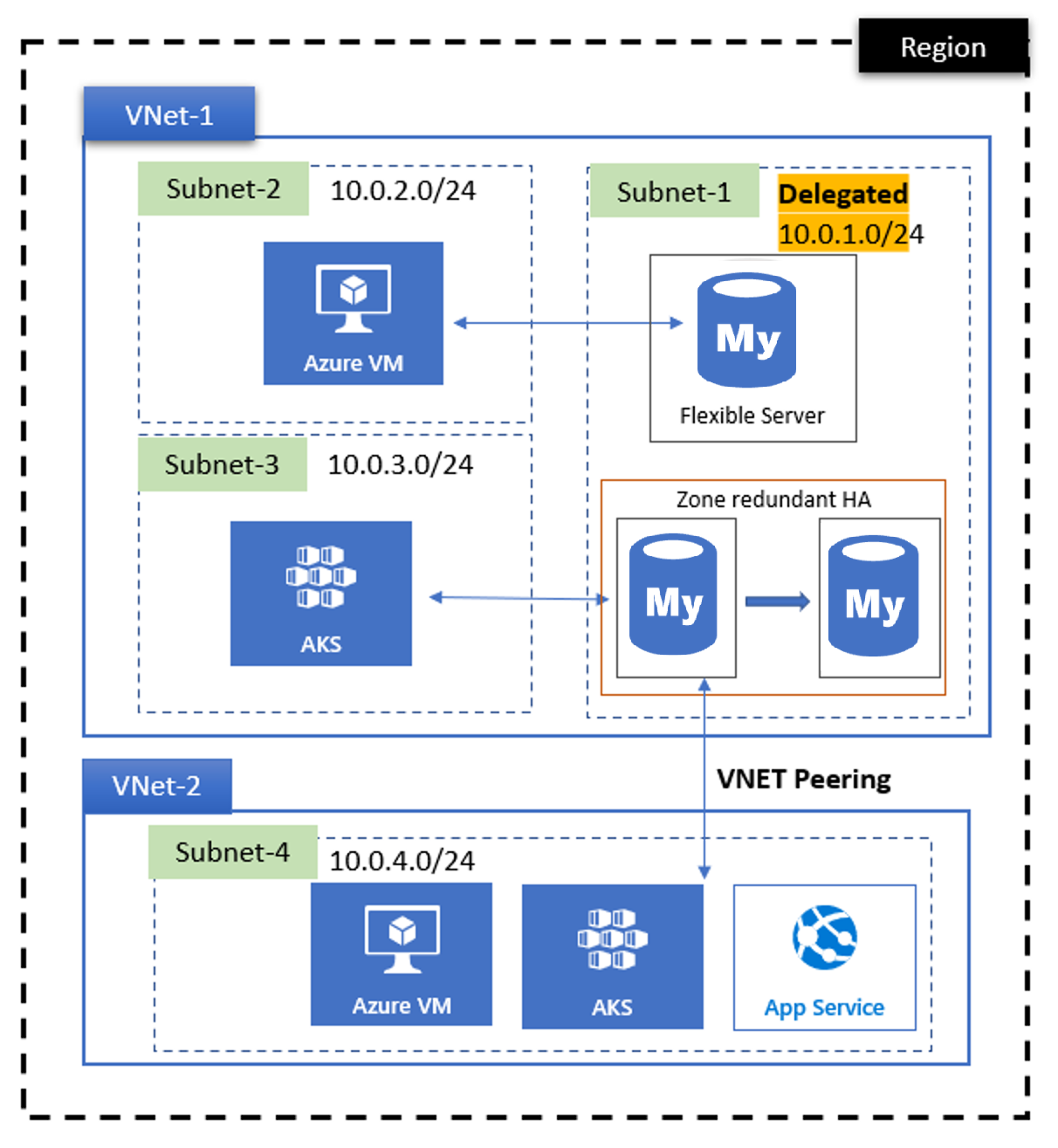

Für dieses Diagramm gilt:

- Azure Database for MySQL flexible Serverinstanzen werden in ein delegiertes Subnetz eingefügt – 10.0.1.0/24 des virtuellen Netzwerks VNet-1.

- Anwendungen, die in verschiedenen Subnetzen innerhalb desselben virtuellen Netzwerks bereitgestellt werden, können direkt auf die Azure-Datenbank für flexible Serverinstanzen von MySQL zugreifen.

- Anwendungen, die in einem anderen virtuellen Netzwerk bereitgestellt werden, haben keinen direkten Zugriff auf Die Azure-Datenbank für flexible Serverinstanzen von MySQL. Bevor sie auf eine Instanz zugreifen können, müssen Sie ein virtuelles DNS-Zonen-Peering ausführen.

Virtuelle Netzwerke: Konzepte

Im Folgenden finden Sie einige Konzepte, mit denen Sie vertraut sind, wenn Sie virtuelle Netzwerke mit Azure Database für flexible Serverinstanzen von MySQL verwenden.

Virtuelles Netzwerk -

Ein virtuelles Azure-Netzwerk enthält einen privaten IP-Adressraum, der für Ihre Verwendung konfiguriert ist. Weitere Informationen zu virtuellen Azure-Netzwerken finden Sie unter Überblick über Azure Virtual Network.

Ihr virtuelles Netzwerk muss sich in derselben Azure-Region wie Ihre Azure-Datenbank für die flexible Serverinstanz MySQL befinden.

Delegiertes Subnetz -

Ein virtuelles Netzwerk enthält Subnetze (untergeordnete Netzwerke). Subnetze bieten Ihnen die Möglichkeit, Ihr virtuelles Netzwerk in kleinere Adressräume einzuteilen. Azure-Ressourcen werden in bestimmten Subnetzen innerhalb eines virtuellen Netzwerks bereitgestellt.

Ihre Azure-Datenbank für MySQL flexible Serverinstanz muss sich in einem Subnetz befinden, das nur für die Verwendung des flexiblen Servers in der Azure-Datenbank für MySQL delegiert ist. Diese Delegierung bedeutet, dass nur flexible Serverinstanzen von Azure Database for MySQL dieses Subnetz nutzen können. Im delegierten Subnetz können sich keine anderen Azure-Ressourcentypen befinden. Sie können ein Subnetz delegieren, indem Sie „Microsoft.DBforMySQL/flexibleServers“ als Delegierungseigenschaft festlegen.

Netzwerksicherheitsgruppen (NSGs)

Mit Sicherheitsregeln in Netzwerksicherheitsgruppen können Sie den Typ des ein- und ausgehenden Netzwerkdatenverkehrs von Subnetzen virtueller Netzwerke und Netzwerkschnittstellen filtern. Weitere Informationen finden Sie unter Netzwerksicherheitsgruppen.

Integration in private DNS-Zonen

Die Integration der privaten DNS-Zone von Azure ermöglicht es Ihnen, das private DNS im aktuellen virtuellen Netzwerk oder in einem lokalen peered virtual network aufzulösen, in dem die private DNS-Zone verknüpft ist.

Peering in virtuellen Netzwerken

Mit einem virtuellen Netzwerk-Peering können Sie zwei oder mehr virtuelle Netzwerke in Azure nahtlos verbinden. Die peered virtuellen Netzwerke werden für Verbindungszwecke als einzelnes Element angezeigt. Der Datenverkehr zwischen virtuellen Computern in virtuellen Netzwerken mit Peering erfolgt über die Microsoft-Backboneinfrastruktur. Der Datenverkehr zwischen der Clientanwendung und der Azure-Datenbank für mySQL flexible Serverinstanz in virtuellen Peer-Netzwerken wird nur über das private Netzwerk von Microsoft weitergeleitet und ist in diesem Netzwerk isoliert.

Verwenden einer privaten DNS-Zone

Wenn Sie die Azure-Portal oder die Azure CLI verwenden, um Azure-Datenbank für flexible MySQL-Serverinstanzen mit einem virtuellen Netzwerk zu erstellen, wird eine neue private DNS-Zone, die auf

mysql.database.azure.comdem Server endet, automatisch pro Server in Ihrem Abonnement mithilfe des angegebenen Servernamens bereitgestellt. Wenn Sie ihre eigene private DNS-Zone mit der flexiblen Azure-Datenbank für MySQL-Serverinstanz einrichten möchten, siehe Dokumentation zur privaten DNS-Übersicht.Wenn Sie Azure API, eine Azure Resource Manager-Vorlage (ARM-Vorlage) oder Terraform verwenden, erstellen Sie private DNS-Zonen mit der Endung

mysql.database.azure.comund verwenden Sie diese bei der Konfiguration von Azure Database for MySQL flexible Serverinstanzen mit privatem Zugriff. Weitere Informationen finden Sie unter Was ist privates Azure-DNS?.Wichtig

Namen privater DNS-Zonen müssen auf

mysql.database.azure.comenden. Wenn Sie eine Verbindung zu einer flexiblen Serverinstanz von Azure Database for MySQL mit SSL herstellen und eine Option zur vollständigen Überprüfung (sslmode=VERIFY_IDENTITY) mit Zertifikatssubjektnamen verwenden, verwenden Sie <Servername>.mysql.database.azure.com in Ihrer Verbindungszeichenfolge.

Erfahren Sie, wie Sie eine Azure-Datenbank für mySQL flexible Serverinstanz mit privatem Zugriff (Virtual Network Integration) in der Azure-Portal oder der Azure CLI erstellen.

Integration mit einem benutzerdefinierten DNS-Server

Wenn Sie den benutzerdefinierten DNS-Server verwenden, müssen Sie einen DNS-Absender verwenden, um den FQDN der flexiblen Serverinstanz von Azure Database for MySQL aufzulösen. Die IP-Adresse der Weiterleitung sollte 168.63.129.16 sein. Der benutzerdefinierte DNS-Server sollte sich innerhalb des virtuellen Netzwerks befinden oder über die DNS-Servereinstellung des virtuellen Netzwerks erreichbar sein. Weitere Informationen finden Sie unter Namensauflösung mithilfe Ihres DNS-Servers.

Wichtig

Für eine erfolgreiche Bereitstellung der flexiblen Serverinstanz von Azure Database for MySQL, selbst wenn Sie einen benutzerdefinierten DNS-Server verwenden, dürfen Sie den DNS-Verkehr zuAzurePlatformDNS nicht mit NSG blockieren.

Private DNS-Zone und Peering virtueller Netzwerke

Die Einstellungen für private DNS-Zonen und das Peering virtueller Netzwerke sind voneinander unabhängig. Weitere Informationen zum Erstellen und Verwenden von privaten DNS-Zonen finden Sie im Abschnitt Verwenden einer privaten DNS-Zone.

Wenn Sie eine Verbindung mit der Azure-Datenbank für mySQL flexible Serverinstanz von einem Client herstellen möchten, der in einem anderen virtuellen Netzwerk aus derselben Region oder einer anderen Region bereitgestellt wird, müssen Sie die private DNS-Zone mit dem virtuellen Netzwerk verknüpfen. Weitere Informationen finden Sie in der Dokumentation zum Verknüpfen des virtuellen Netzwerks.

Hinweis

Es können ausschließlich private DNS-Zonen verknüpft werden, deren Namen auf mysql.database.azure.com enden.

Verbinden von einem lokalen Server zu einer Azure-Datenbank für mySQL flexible Serverinstanz in einem virtuellen Netzwerk mithilfe von ExpressRoute oder VPN

Für Workloads, die Zugriff auf eine flexible Azure-Datenbank für MySQL-Serverinstanz in einem virtuellen Netzwerk aus einem lokalen Netzwerk erfordern, benötigen Sie ein ExpressRoute oder VPN und virtuelles Netzwerk, das mit der lokalen Bereitstellung verbunden ist. Mit dieser Einrichtung benötigen Sie einen DNS-Forwarder, um den Servernamen des flexiblen Servers von Azure Database for MySQL aufzulösen, wenn Sie eine Verbindung von Client-Anwendungen (wie MySQL Workbench) herstellen möchten, die in lokalen virtuellen Netzwerken ausgeführt werden. Diese DNS-Weiterleitung ist dafür zuständig, alle DNS-Abfragen über eine Weiterleitung auf Serverebene zum von Azure bereitgestellten DNS-Dienst 168.63.129.16 aufzulösen.

Für eine korrekte Konfiguration benötigen Sie die folgenden Ressourcen:

- Ein lokales Netzwerk.

- Eine flexible Azure-Datenbank für MySQL-Serverinstanz, die mit privatem Zugriff (Virtual Network Integration) bereitgestellt wird.

- Ein virtuelles Netzwerk, das lokal verbunden ist.

- Eine IN Azure bereitgestellte DNS-Weiterleitung 168.63.129.16 .

Anschließend können Sie die Azure-Datenbank für MySQL flexiblen Serverservernamen (FQDN) verwenden, um eine Verbindung von der Client-Anwendung im virtuellen Peernetzwerk oder lokalen Netzwerk mit der Azure-Datenbank für MySQL flexible Serverinstanz herzustellen.

Hinweis

Wir empfehlen Ihnen, den vollständig qualifizierten Domänennamen (FQDN) <servername>.mysql.database.azure.com in Verbindungszeichenfolgen zu verwenden, wenn Sie sich mit Ihrer flexiblen Azure Database for MySQL-Serverinstanz verbinden. Es ist nicht gewährleistet, dass die IP-Adresse des Servers statisch bleibt. Mithilfe des FQDN können Sie verhindern, dass Änderungen an der Verbindungszeichenfolge vorgenommen werden.

Nicht unterstützte virtuelle Netzwerkszenarios

- Öffentlicher Endpunkt (oder öffentliche IP oder DNS) – Eine in einem virtuellen Netzwerk bereitgestellte flexible Azure-Serverinstanz für MySQL kann keinen öffentlichen Endpunkt haben.

- Nachdem die flexible Serverinstanz von Azure Database für MySQL in einem virtuellen Netzwerk und Subnetz bereitgestellt wurde, können Sie diese nicht in ein anderes virtuelles Netzwerk oder Subnetz verschieben. Auch das VNet kann in keine andere Ressourcengruppe oder kein anderes Abonnement verschoben werden.

- Privates DNS Integrationskonfiguration kann nach der Bereitstellung nicht mehr geändert werden.

- Die Subnetzgröße (Adressräume) kann nicht mehr erhöht werden, wenn bereits Ressourcen im Subnetz vorhanden sind.

Nächste Schritte

- Erfahren Sie, wie Sie den privaten Zugriff (Virtual Network Integration) mithilfe der Azure-Portal oder der Azure CLI aktivieren.

- Erfahren Sie, wie Sie TLS verwenden.