Datenverschlüsselung für Azure Database for MySQL – Flexibler Server über das Azure-Portal

GILT FÜR: Azure Database for MySQL – Flexible Server

Azure Database for MySQL – Flexible Server

In diesem Lernprogramm erfahren Sie, wie Sie die Datenverschlüsselung für Azure-Datenbank für mySQL flexiblen Server einrichten und verwalten.

In diesem Tutorial lernen Sie Folgendes:

Festlegen der Datenverschlüsselung für Azure Database for MySQL – Flexibler Server

Konfigurieren der Datenverschlüsselung für die Wiederherstellung

Konfigurieren der Datenverschlüsselung für Replikatserver.

Hinweis

Die Azure Key Vault-Zugriffskonfiguration unterstützt jetzt zwei Arten von Berechtigungsmodellen: 0rollenbasierte Zugriffssteuerung in Azure und Tresorzugriffsrichtlinie. Das Lernprogramm beschreibt das Konfigurieren der Datenverschlüsselung für Azure-Datenbank für MySQL flexiblen Server mithilfe der Vault-Zugriffsrichtlinie. Sie können jedoch Azure RBAC als Berechtigungsmodell verwenden, um Zugriff auf Azure Key Vault zu gewähren. Dazu benötigen Sie eine integrierte oder benutzerdefinierte Rolle, die über drei Berechtigungen verfügt. Anschließend müssen Sie sie über „Rollenzuweisungen“ auf der Registerkarte „Zugriffssteuerung(IAM)“ im Schlüsseltresor zuweisen: a) KeyVault/vaults/keys/wrap/action b) KeyVault/vaults/keys/unwrap/action c) KeyVault/vaults/keys/read

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement.

Wenn Sie kein Azure-Abonnement haben, erstellen Sie ein kostenloses Azure-Konto, bevor Sie beginnen.

Hinweis

Mit einem kostenlosen Azure-Konto können Sie jetzt Azure Database für MySQL flexiblen Server für 12 Monate kostenlos testen. Weitere Informationen finden Sie unter Try Azure Database for MySQL flexible Server kostenlos.

Festlegen der geeigneten Berechtigungen für Schlüsselvorgänge

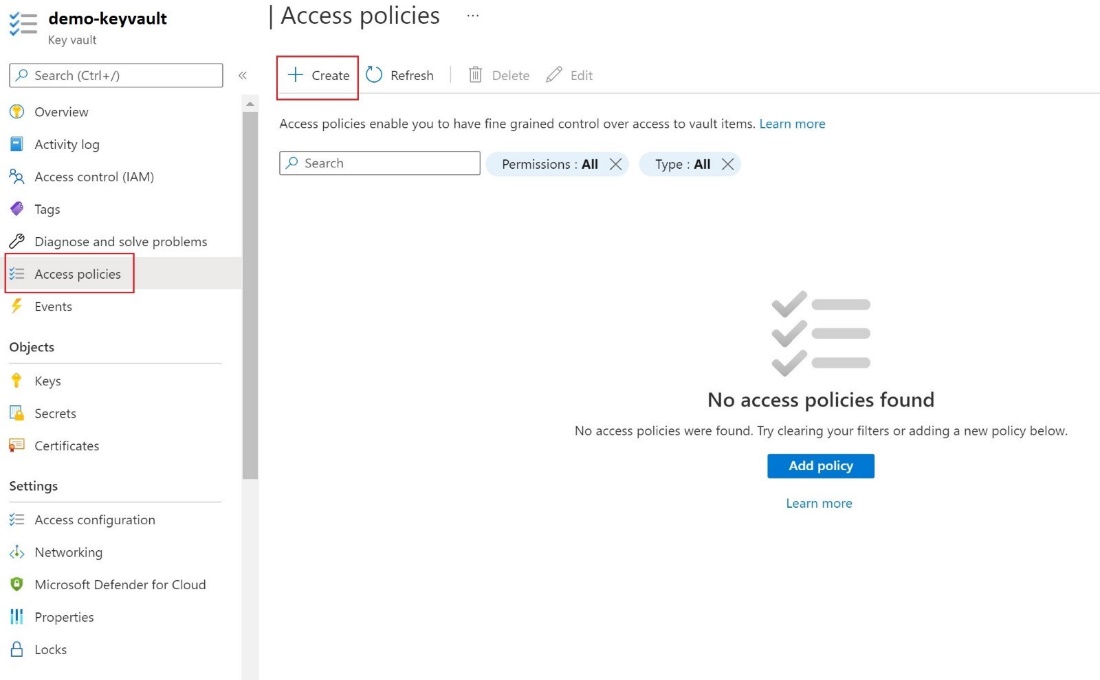

Wählen Sie in Key Vault Zugriffsrichtlinien aus, und wählen Sie dann Erstellen aus.

Wählen Sie auf der Registerkarte Berechtigungen die folgenden Schlüsselberechtigungen aus: Abrufen, Liste, Schlüssel packen, Schlüssel entpacken.

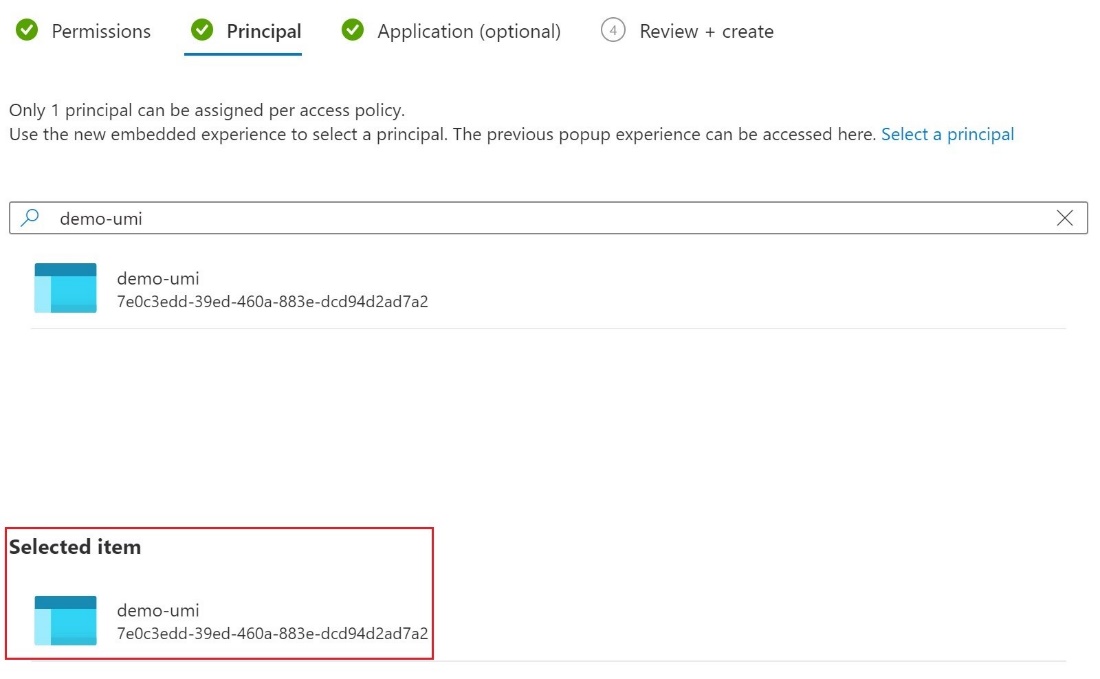

Wählen Sie auf der Registerkarte Prinzipal die benutzerseitig zugewiesene verwaltete Identität aus.

Klicken Sie auf Erstellen.

Konfigurieren des kundenseitig verwalteten Schlüssels

Führen Sie die folgenden Schritte aus, um den vom Kunden verwalteten Schlüssel einzurichten.

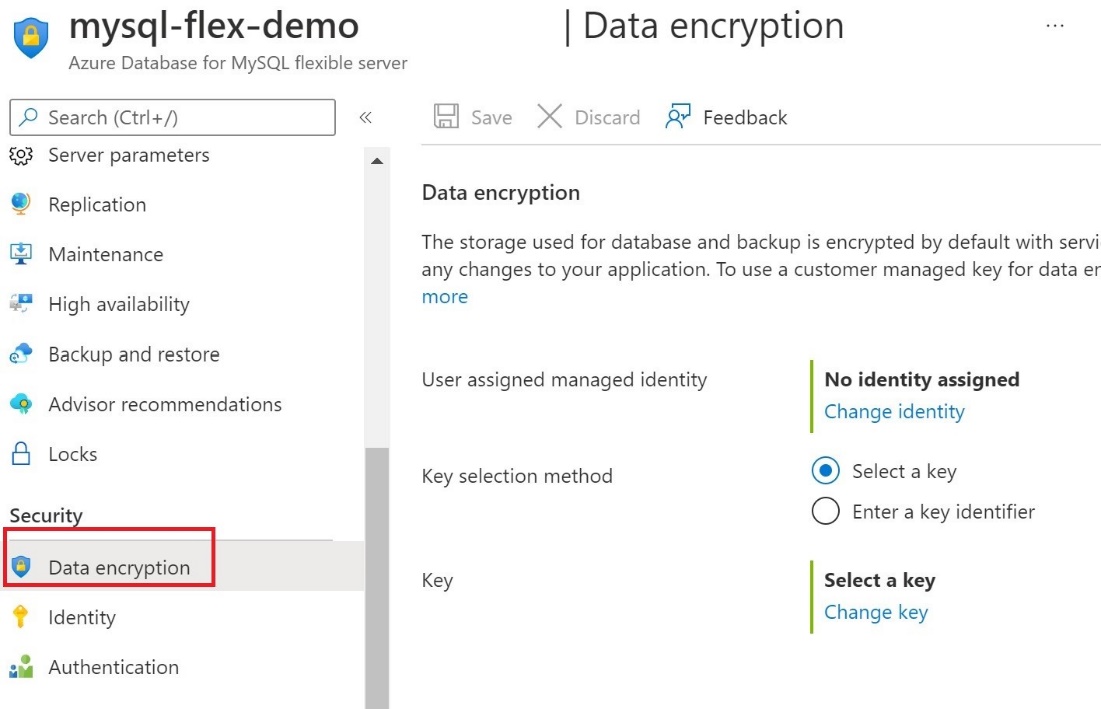

Navigieren Sie im Portal zu Ihrer Azure-Datenbank für mySQL flexible Serverinstanz, und wählen Sie dann unter "Sicherheit" die Datenverschlüsselung aus.

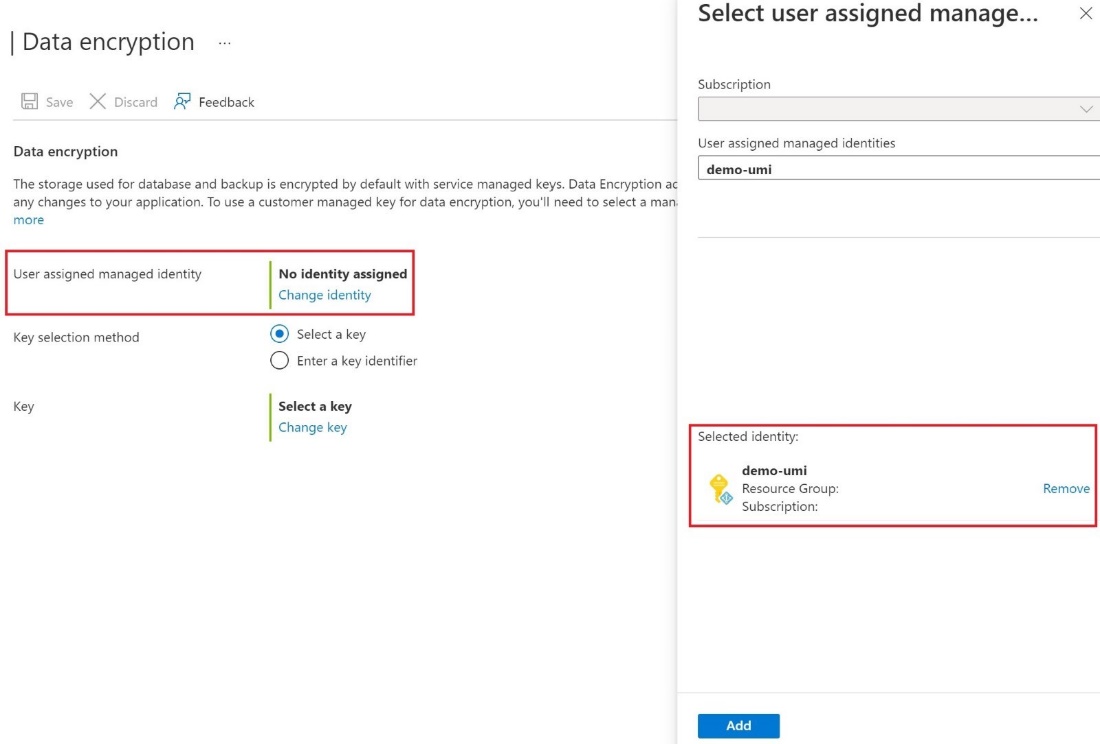

Wählen Sie auf der Seite Datenverschlüsselung unter Keine Identität zugewiesen die Option Identität ändern aus.

Wählen Sie im Dialogfeld benutzerseitig zugewiesene ** verwaltete Identität auswählen die Identität Demo-Umiaus, und wählen Sie dann Hinzufügen** aus.

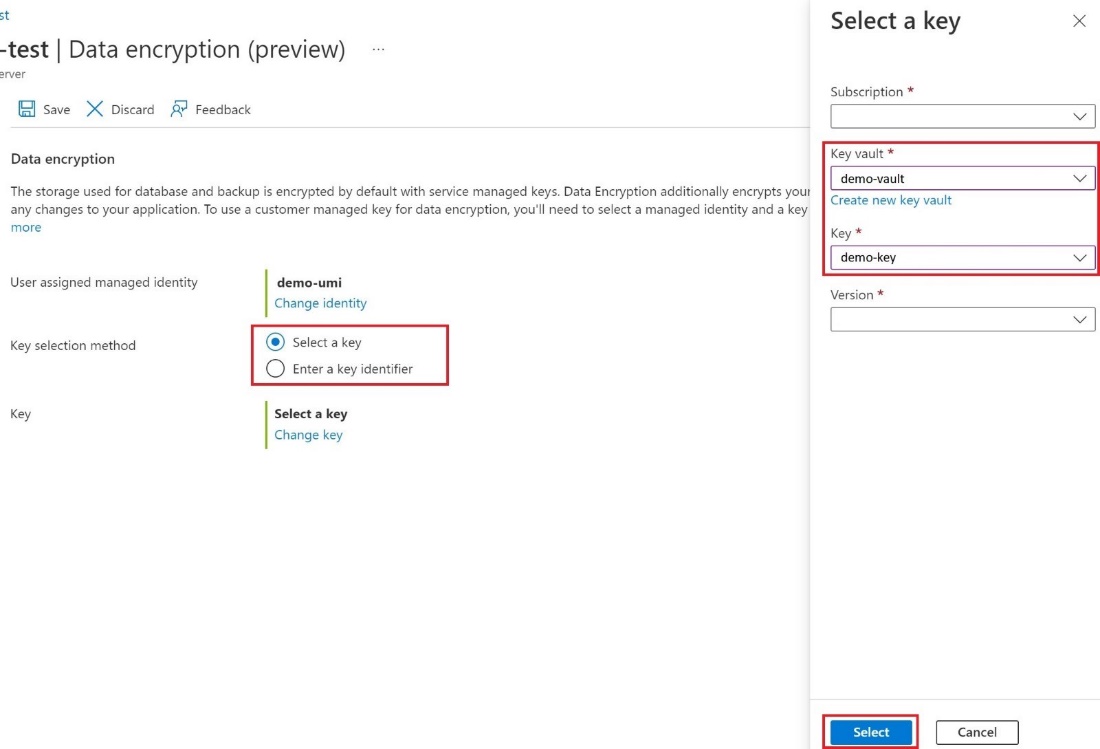

Wählen Sie rechts neben der Schlüsselauswahlmethode entweder Schlüssel auswählen aus und geben einen Schlüsseltresor und ein Schlüsselpaar an, oder wählen Sie Geben Sie einen Schlüsselbezeichner ein aus.

Wählen Sie Speichern.

Verwenden der Datenverschlüsselung für die Wiederherstellung

Führen Sie die folgenden Schritte aus, um die Datenverschlüsselung als Teil eines Wiederherstellungsvorgangs zu verwenden.

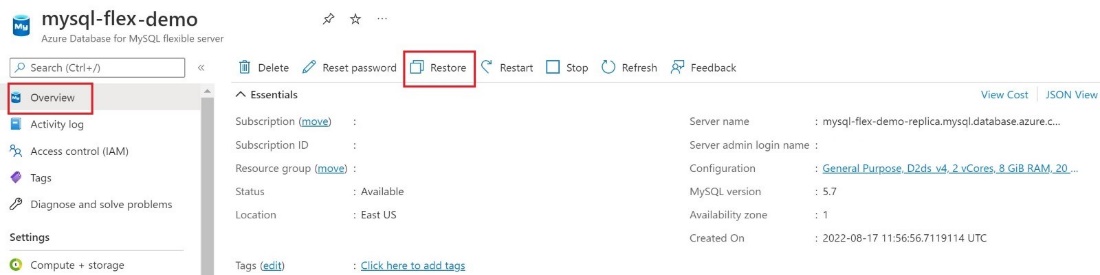

Wählen Sie im Azure-Portal auf der Seite „Übersicht“ für Ihren Server die Option Wiederherstellen aus.

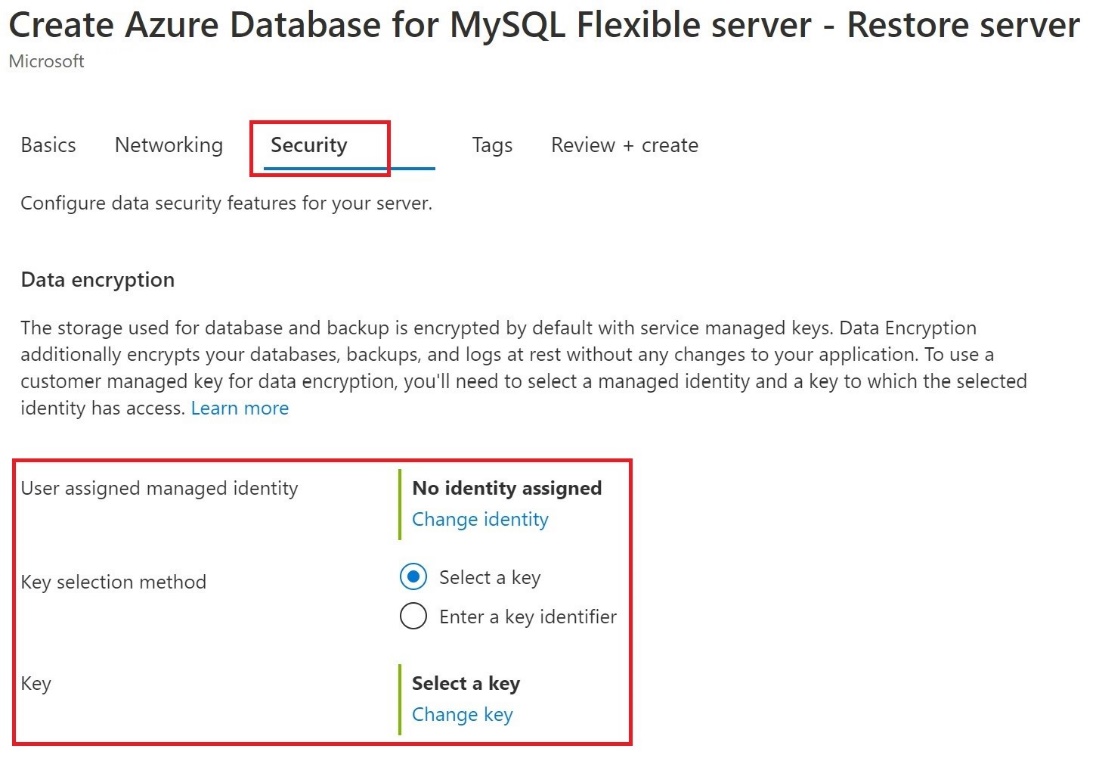

Auf der Registerkarte Sicherheit geben Sie die Identität und den Schlüssel an.

Wählen Sie Identität ändern und dann die benutzerseitig verwaltete Identität aus, und wählen Sie Hinzufügen aus. Um den Schlüssel auszuwählen, können Sie entweder einen Schlüsseltresor und ein Schlüsselpaar auswählen oder einen Schlüsselbezeichner eingeben.

Verwenden der Datenverschlüsselung für Replikatserver

Nachdem Ihre Azure-Datenbank für mySQL flexible Serverinstanz mit dem verwalteten Schlüssel eines Kunden verschlüsselt wurde, der im Key Vault gespeichert ist, wird jede neu erstellte Kopie des Servers ebenfalls verschlüsselt.

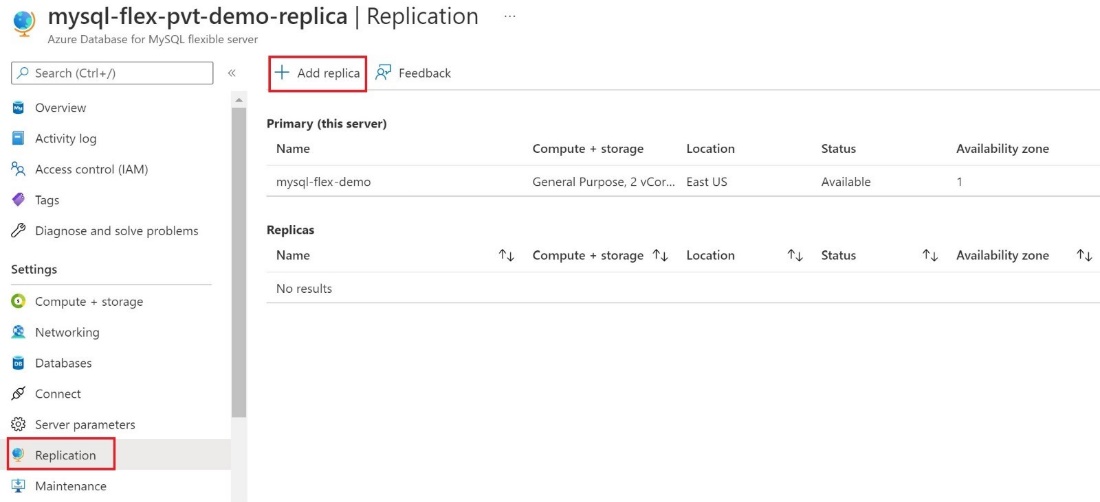

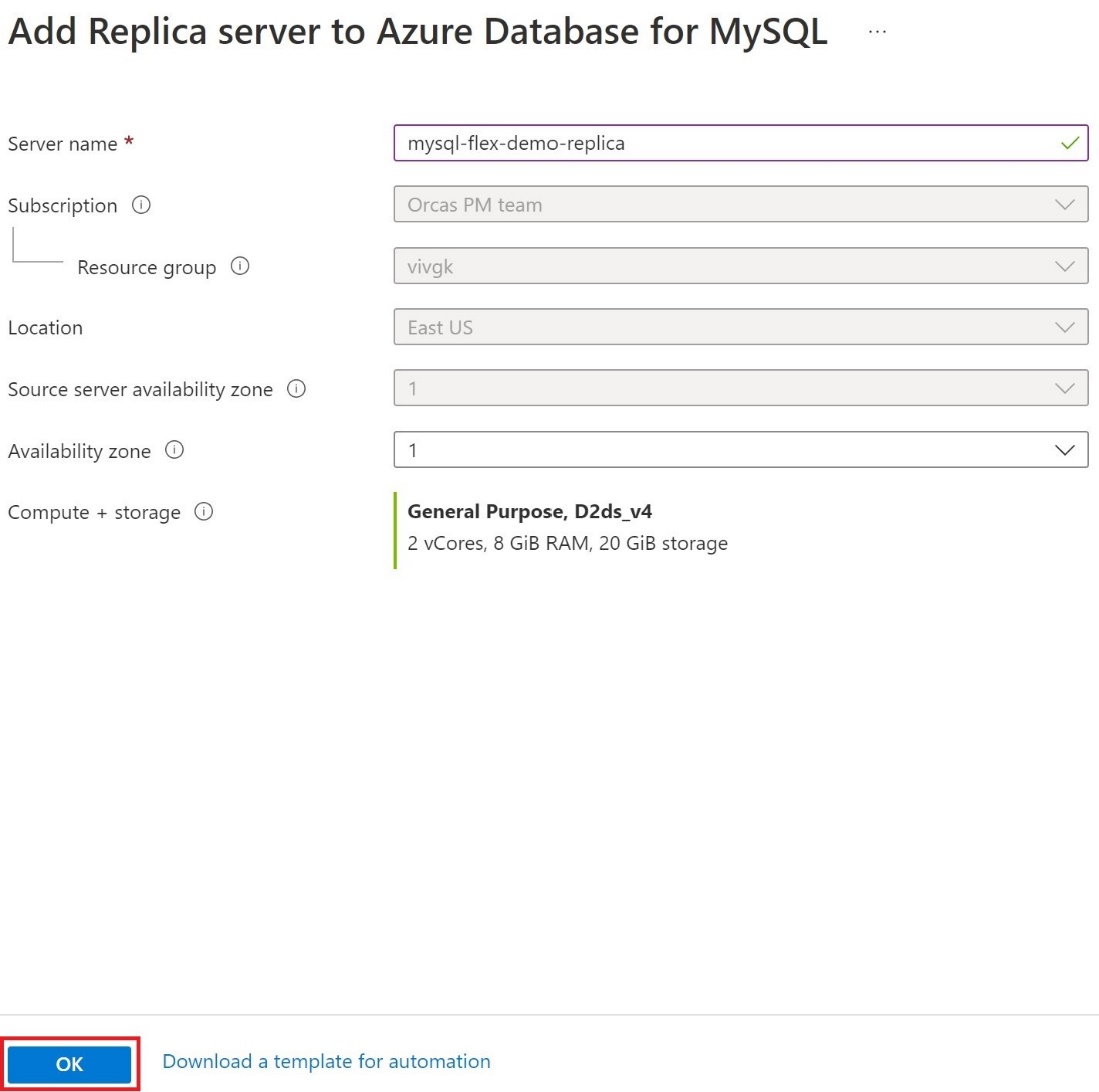

Wählen Sie zum Konfigurieren der Replikation unter Einstellungen die Option Replikation und dann Replikat hinzufügen aus.

Wählen Sie im Dialogfeld „Replikatserver zur Azure Database for MySQL“ die entsprechende Option Compute + Speicher aus, und wählen Sie dann OK aus.

Wichtig

Wenn Sie versuchen, Azure Database for MySQL – Flexibler Server mit einem vom Kunden verwalteten Schlüssel zu verschlüsseln, der bereits über ein Replikat verfügt, empfehlen wir, auch die Replikate durch Hinzufügen der verwalteten Identität und des Schlüssels zu konfigurieren.