Azure Operator Nexus-Ressourcentypen

In diesem Artikel werden die Operator Nexus-Komponenten vorgestellt, die in Azure Resource Manager als Azure-Ressourcen dargestellt werden.

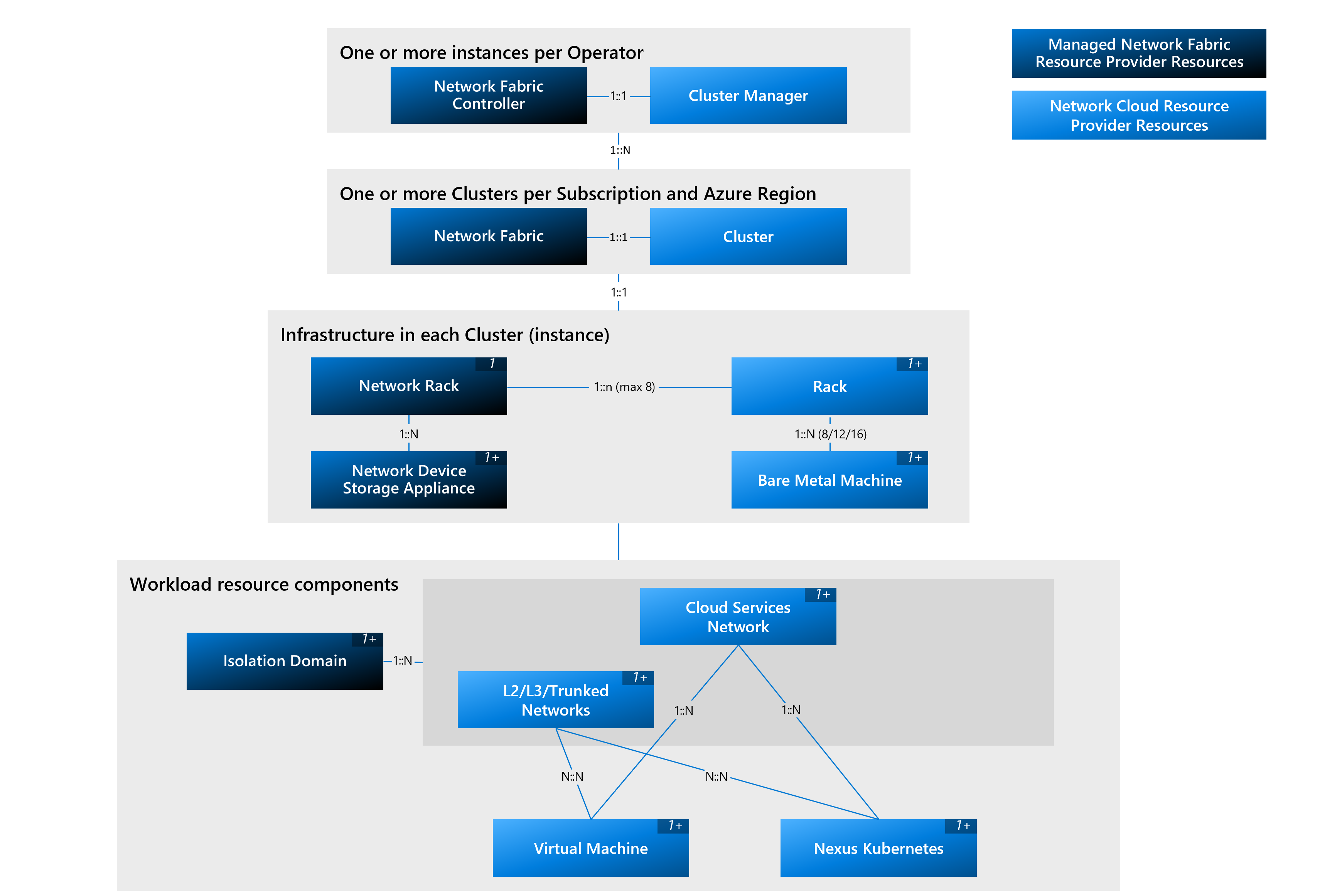

Abbildung: Ressourcenmodell

Plattformkomponenten

Zu den Plattformkomponenten des Operator Nexus-Clusters (oder der Instanz) gehören die Infrastruktur- und die Plattformkomponenten, mit denen diese Infrastrukturressourcen verwaltet werden.

Netzwerk-Fabric Controller

Network Fabric Controller (NFC) ist eine Operator Nexus-Ressource, die in Ihrem Abonnement in Ihrer gewünschten Ressourcengruppe und im gewünschten virtuellen Netzwerkausgeführt wird. Der Network Fabric Controller fungiert als Brücke zwischen der Azure-Steuerungsebene und Ihrer lokalen Infrastruktur, um den Lebenszyklus und die Konfiguration der Netzwerkgeräte in einer Netzwerk-Fabric-Instanz zu verwalten.

Der Network Fabric Controller erreicht dies, indem ein privater Verbindungskanal zwischen Ihrer Azure-Umgebung und der lokalen Umgebung mithilfe von Azure ExpressRoute und anderen unterstützenden Ressourcen eingerichtet wird, die in einer verwalteten Ressourcengruppe bereitgestellt werden. Der NFC ist in der Regel die erste Ressource, die Sie erstellen, um diese Verbindung für das Bootstrapping und die Konfiguration der Verwaltungs- und Workloadnetzwerke zu konfigurieren.

Mit dem Network Fabric Controller können Sie alle Netzwerkressourcen in Ihrer Operator Nexus-Instanz verwalten, z. B. Netzwerk-Fabric, Netzwerkracks, Netzwerkgeräte, Isolationsdomänen, Routenrichtlinien usw.

Sie können den Lebenszyklus eines Network Fabric Controllers über Azure mithilfe einer der unterstützten Schnittstellen verwalten – Azure CLI, REST-API usw. Weitere Informationen finden Sie im Artikel zum Erstellen eines Network Fabric Controllers.

Netzwerk-Fabric

Die Netzwerk-Fabric-Ressource (NF) ist eine Darstellung Ihrer lokalen Netzwerktopologie in Azure. Jedes Netzwerk-Fabric muss einem Network Fabric Controller zugeordnet sein und von diesem gesteuert werden. Der Controller muss in derselben Azure-Region bereitgestellt sein. Sie können mehrere Netzwerk-Fabric-Ressourcen pro Network Fabric Controller zuordnen, siehe Nexus-Grenzwerte und -Kontingente. Eine einzelne Bereitstellung der Infrastruktur wird als Netzwerk-Fabric-Instanz betrachtet.

Operator Nexus ermöglicht es Ihnen, Netzwerk-Fabrics basierend auf bestimmten SKU-Typen zu erstellen, wobei jede SKU die Anzahl von Netzwerkracks und Computeservern in jedem lokal bereitgestellten Rack darstellt.

Jede Netzwerk-Fabric-Ressource kann eine Sammlung von Netzwerkracks, Netzwerkgeräten und Isolationsdomänen für ihre Verbindungen enthalten. Sobald ein Netzwerk-Fabric erstellt wurde und Sie überprüft haben, ob Ihre Netzwerkgeräte verbunden sind, kann es bereitgestellt werden. Die Bereitstellung eines Netzwerk-Fabric ist der Prozess des Bootstrappings der Netzwerk-Fabric-Instanz, um das Verwaltungsnetzwerk einzurichten.

Sie können den Lebenszyklus eines Netzwerk-Fabric über Azure mithilfe einer der unterstützten Schnittstellen verwalten – Azure CLI, REST-API usw. Weitere Informationen finden Sie unter Erstellen und Bereitstellen eines Netzwerk-Fabrics.

Netzwerkracks

Die Netzwerkrackressource ist eine Darstellung Ihrer lokalen Racks aus der Netzwerkperspektive. Die Anzahl der Netzwerkracks in einer Operator Nexus-Instanz hängt von der Netzwerk-Fabric-SKU ab, die während der Erstellung ausgewählt wurde.

Jedes Netzwerkrack besteht aus Netzwerkgeräten, die Teil dieses Racks sind. Beispiel: Customer Edge-Router (CE), Top of Rack-Switches (ToR), Verwaltungsswitches und Netzwerkpaketbroker (NPB).

Das Netzwerkrack modelliert auch die Konnektivität mit den PE-Switches (physischer Edge) des Betreibers und den ToRs auf den anderen Racks über die Netzwerk-zu-Netzwerk-Verbindungsressource (Network to Network Interconnect, NNI).

Der Lebenszyklus von Netzwerkrackressourcen ist an die Netzwerk-Fabric-Ressource gebunden. Die Netzwerkracks werden beim Erstellen des Netzwerk-Fabrics automatisch erstellt, und die Anzahl der Racks hängt von der gewählten SKU ab. Wenn die Netzwerk-Fabric-Ressource gelöscht wird, werden auch alle zugeordneten Netzwerkracks zusammen mit ihr gelöscht.

Netzwerkgeräte

Netzwerkgeräte stellen die CE-Router (Customer Edge, Kundenedge), ToR-Switches (Top of Rack), Verwaltungsswitches und Netzwerkpaketbroker (NPB) dar, die als Teil der Netzwerk-Fabric-Instanz bereitgestellt werden. Jede Netzwerkgeräteressource ist einem bestimmten Netzwerkrack zugeordnet, in dem sie bereitgestellt wird.

Jede Netzwerkgeräteressource verfügt über eine SKU, Rolle, Hostname und Seriennummer als Eigenschaften, und ihr können mehrere Netzwerkschnittstellen zugeordnet sein. Netzwerkschnittstellen enthalten die IPv4- und IPv6-Adressen, physische ID, Schnittstellentyp und die zugehörigen Verbindungen. Netzwerkschnittstellen verfügen auch über die administrativeState-Eigenschaft, die angibt, ob die Schnittstelle aktiviert oder deaktiviert ist.

Der Lebenszyklus der Netzwerkschnittstelle hängt vom Netzwerkgerät ab und kann vorhanden sein, solange die übergeordnete Netzwerkgeräteressource vorhanden ist. Sie können jedoch bestimmte Vorgänge für eine Netzwerkschnittstellenressource ausführen, z. B. das Aktivieren/Deaktivieren von administrativeState über Azure mithilfe einer der unterstützten Schnittstellen – Azure CLI, REST-API usw.

Der Lebenszyklus der Netzwerkgeräteressourcen hängt von der Netzwerkrackressource ab und kann vorhanden sein, solange die übergeordnete Netzwerk-Fabric-Ressource vorhanden ist. Vor der Bereitstellung des Netzwerk-Fabrics können Sie jedoch bestimmte Vorgänge auf einem Netzwerkgerät ausführen, z. B. Festlegen eines benutzerdefinierten Hostnamens und Aktualisieren der Seriennummer des Geräts über Azure mithilfe einer der unterstützten Schnittstellen – Azure CLI, REST-API usw.

Isolationsdomänen

Isolationsdomänen ermöglichen die Ost-West- oder Nord-Süd-Konnektivität in der Operator Nexus-Instanz. Sie stellen die erforderliche Netzwerkkonnektivität zwischen Infrastrukturkomponenten und außerdem Workloadkomponenten bereit. Grundsätzlich gibt es zwei Arten von Netzwerken, die durch Isolationsdomänen festgelegt werden: Verwaltungsnetzwerk und Workload- oder Mandantennetzwerk.

Ein Verwaltungsnetzwerk bietet eine private Konnektivität, die die Kommunikation zwischen der lokal bereitgestellten Netzwerk-Fabric-Instanz und Azure Virtual Network ermöglicht. Sie können Workload- oder Mandantennetzwerke erstellen, um die Kommunikation zwischen den Workloads zu ermöglichen, die in der Operator Nexus-Instanz bereitgestellt werden.

Jede Isolationsdomäne ist einer bestimmten Netzwerk-Fabric-Ressource zugeordnet und kann aktiviert/deaktiviert werden. Nur wenn eine Isolationsdomäne aktiviert ist, wird sie auf den Netzwerkgeräten konfiguriert, und die Konfiguration wird entfernt, sobald die Isolationsdomäne entfernt wird.

In erster Linie gibt es zwei Arten von Isolationsdomänen:

- Layer 2- oder L2-Isolationsdomänen

- Layer 3- oder L3-Isolationsdomänen

Layer 2-Isolationsdomänen ermöglichen es Ihrer Infrastruktur und den Workloads, innerhalb oder zwischen Racks über ein Layer 2-Netzwerk miteinander zu kommunizieren. Layer 2-Netzwerke ermöglichen die Ost-West-Kommunikation in Ihrer Operator Nexus-Instanz. Sie können eine L2-Isolationsdomäne mit einer gewünschten Vlan-ID und MTU-Größe konfigurieren. Die MTU-Grenzwerte finden Sie in den Nexus-Grenzwerten und -Kontingenten.

Layer 3-Isolationsdomänen ermöglichen es Ihrer Infrastruktur und den Workloads, innerhalb oder zwischen Racks über ein Layer 3-Netzwerk miteinander zu kommunizieren. Layer 3-Netzwerke ermöglichen die Ost-West- und Nord-Süd-Kommunikation innerhalb und außerhalb Ihrer Operator Nexus-Instanz.

Zwei Arten von Layer 3-Netzwerken können erstellt werden:

- Internes Netzwerk

- Externes Netzwerk

Interne Netzwerke ermöglichen die Ost-West-Konnektivität über Layer 3 zwischen Racks innerhalb der Operator Nexus-Instanz, und externe Netzwerke ermöglichen die Nord-Süd-Konnektivität über Layer 3 von der Operator Nexus-Instanz zu Netzwerken außerhalb der Instanz. Eine Layer 3-Isolationsdomäne muss mit mindestens einem internen Netzwerk konfiguriert werden. Externe Netzwerke sind optional.

Cluster-Manager

Der Cluster-Manager (CM) wird in Azure gehostet und verwaltet den Lebenszyklus der gesamten lokalen Infrastruktur (auch als Infrastrukturcluster bezeichnet). Wie ein NFC kann ein Cluster-Manager mehrere Operator Nexus-Instanzen verwalten. Der Cluster-Manager und der NFC werden im selben Azure-Abonnement gehostet.

Infrastrukturcluster

Die Infrastrukturclusterressource (oder Computecluster oder Infracluster) modelliert eine Sammlung von Racks, Bare-Metal-Computern, Speicher und Netzwerken. Jeder Infrastrukturcluster wird dem lokalen Netzwerk-Fabric zugeordnet. Der Cluster bietet einen ganzheitlichen Überblick über die bereitgestellte Computekapazität. Beispiele für Infraclusterkapazität sind die Anzahl der vCPUs, die Menge des Arbeitsspeichers und die Menge des Speicherplatzes. Ein Cluster ist auch die Basiseinheit für Compute- und Speicherupgrades.

Rack

Die Rackressource (oder Computerackressource) stellt die Computeserver (Bare-Metal-Computer), Verwaltungsserver, Verwaltungsswitches und ToRs dar. Das Rack wird als Teil der Lebenszyklusverwaltung für den Infracluster erstellt, aktualisiert oder gelöscht.

Speicherappliance

Speicherappliances stellen Speicherarrays dar, die für die dauerhafte Datenspeicherung in der Operator Nexus-Instanz verwendet werden. Alle Benutzer- und Verbraucherdaten werden in diesen lokalen Appliances gespeichert. Dieser lokale Speicher entspricht einigen der strengsten Anforderungen an lokalen Datenspeicher.

Bare-Metal-Computer

Bare-Metal-Computer stellen die physischen Server in einem Rack dar. Ihr Lebenszyklus wird vom Cluster-Manager verwaltet. Bare-Metal-Computer werden von Workloads verwendet, um virtuelle Computer und Kubernetes-Cluster zu hosten.

Workloadkomponenten

Workloadkomponenten sind Ressourcen, die Sie beim Hosten Ihrer Workloads verwenden.

Netzwerkressourcen

Die Netzwerkressourcen stellen das virtuelle Netzwerk zur Unterstützung Ihrer Workloads dar, die auf VMs oder Kubernetes-Clustern gehostet werden. Es gibt vier Netzwerkressourcentypen, die eine Netzwerkanfügung für eine zugrunde liegende Isolationsdomäne darstellen.

Cloud Services-Netzwerkressource: Bietet VMs/Kubernetes-Clustern Zugriff auf Clouddienste wie DNS, NTP und vom Benutzer angegebene Azure PaaS-Dienste. Sie müssen mindestens ein Cloud Services-Netzwerk (CSN) in jeder Ihrer Operator Nexus-Instanzen erstellen. Jedes CSN kann von vielen VMs und/oder Mandantenclustern wiederverwendet werden.

Layer 2-Netzwerkressource: Ermöglicht die „Ost-West“-Kommunikation zwischen VMs oder Mandantenclustern.

Layer 3-Netzwerkressource: Ermöglicht die „Nord-Süd“-Kommunikation zwischen Ihren VMs/Mandantenclustern und dem externen Netzwerk.

Trunked-Netzwerkressource: Stellt einen virtuellen Computer oder einen Mandantenclusterzugriff auf mehrere Layer 3-Netzwerke und/oder mehrere Layer 2-Netzwerke bereit.

Virtueller Computer

Sie können virtuelle Computer verwenden, um Ihre VNF-Workloads (virtualisierte Netzwerkfunktion) zu hosten.

Nexus Kubernetes-Cluster

Ein Nexus Kubernetes-Cluster ist ein Kubernetes-Cluster, der für die Ausführung auf Ihrer lokalen Operator Nexus-Instanz modifiziert wurde. Der Nexus Kubernetes-Cluster wurde entwickelt, um Ihre CNF-Workloads (containerisierte Netzwerkfunktionen) zu hosten.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für