Authentifizieren von Playbooks bei Microsoft Sentinel

Microsoft Sentinel-Playbooks basieren auf Workflows, die in Azure Logic Apps erstellt wurden, einem Clouddienst, mit dem Sie Aufgaben und Workflows systemübergreifend im gesamten Unternehmen planen, automatisieren und orchestrieren können.

Azure Logic Apps muss separat eine Verbindung herstellen und sich unabhängig bei jeder Ressource jedes Typs authentifizieren, mit der es interagiert, einschließlich Microsoft Sentinel selbst. Logic Apps verwendet zu diesem Zweck spezielle Konnektoren, wobei jeder Ressourcentyp seinen eigenen Konnektor hat.

In diesem Artikel werden die Typen von Verbindungen und Authentifizierungstypen beschrieben, die für den Logic Apps Microsoft Sentinel-Connector unterstützt werden. Playbooks können unterstützte Authentifizierungsmethoden verwenden, um mit Microsoft Sentinel zu interagieren und auf Ihre Microsoft Sentinel-Daten zuzugreifen.

Voraussetzungen

Wir empfehlen, im Vorfeld die folgenden Artikel zu lesen:

- Automatisieren der Bedrohungsabwehr mit Microsoft Sentinel-Playbooks

- Erstellen und Verwalten von Microsoft Sentinel-Playbooks

- Azure Logic Apps-Connector für Microsoft Sentinel-Playbooks

- Unterstützte Auslöser und Aktionen in Microsoft Sentinel-Playbooks

Um einer verwalteten Identität Zugriff auf andere Ressourcen, z. B. Ihren Microsoft Sentinel-Arbeitsbereich, zu gewähren, muss Ihr angemeldeter Benutzer über eine Rolle mit Berechtigungen zum Schreiben von Rollenzuweisungen verfügen, z. B. Besitzer oder Benutzerzugriffsadministrator des Microsoft Sentinel-Arbeitsbereichs.

Authentifizierung

Der Microsoft Sentinel-Connector in Logic Apps und seine Komponententrigger und -aktionen können für jede Identität verwendet werden, die über die erforderlichen Berechtigungen (Lesen und/oder Schreiben) für den relevanten Arbeitsbereich verfügt. Der Connector unterstützt mehrere Identitätstypen:

- Verwaltete Identität (Vorschau). Verwenden Sie diese Methode beispielsweise, um die Anzahl der Identitäten zu verringern, die Sie verwalten müssen.

- Dienstprinzipal (Microsoft Entra-Anwendung). Registrierte Anwendungen bieten eine verbesserte Möglichkeit, Berechtigungen zu steuern, Anmeldeinformationen zu verwalten und bestimmte Einschränkungen bei der Verwendung des Connectors zu aktivieren.

- Microsoft Entra-Benutzer*innen

Erforderliche Berechtigungen

Unabhängig von der Authentifizierungsmethode sind die folgenden Berechtigungen von der authentifizierten Identität erforderlich, um verschiedene Komponenten des Microsoft Sentinel-Connectors zu verwenden. „Schreiben“-Aktionen umfassen Aktionen wie das Aktualisieren von Vorfällen oder das Hinzufügen eines Kommentars.

| Rollen | Trigger verwenden | Verwenden von „Lesen“-Aktionen | Verwenden von „Schreiben“-Aktionen |

|---|---|---|---|

| Microsoft Sentinel-Leser | ✓ | ✓ | - |

| Microsoft Sentinel-Responder/Mitwirkender | ✓ | ✓ | ✓ |

Weitere Informationen finden Sie unter Rollen und Berechtigungen in Microsoft Sentinel und Voraussetzungen für Microsoft Sentinel-Playbook.

Authentifizieren mit einer verwalteten Identität

Durch die Authentifizierung als verwaltete Identität können Sie dem Playbook, bei dem es sich um eine Logic App-Workflowressource handelt, direkt Berechtigungen erteilen. Microsoft Sentinel-Connectoraktionen, die vom Playbook ausgeführt werden, arbeiten dann im Namen des Playbook, als würde es sich um ein unabhängiges Objekt mit eigenen Berechtigungen für Microsoft Sentinel handeln.

Zum Authentifizieren mit einer verwalteten Identität:

Aktivieren Sie die verwaltete Identität für die Logic Apps-Workflowressource. Weitere Informationen finden Sie unter Aktivieren der systemseitig zugewiesenen Identität im Azure-Portal.

In der Logik-App kann nun die systemseitig zugewiesene Identität verwendet werden, die bei Microsoft Entra ID registriert ist und durch eine Objekt-ID dargestellt wird.

Führen Sie die folgenden Schritte aus, um dieser Identität den Zugriff auf Ihren Microsoft Sentinel-Arbeitsbereich zu gewähren:

Wählen Sie im Microsoft Sentinel-Menü Einstellungen aus.

Wählen Sie die Registerkarte Arbeitsbereichseinstellungen aus. Wählen Sie im Menü des Arbeitsbereichs Zugriffssteuerung (IAM) aus.

Wählen Sie in der Schaltflächenleiste im oberen Bereich Hinzufügen und anschließend Rollenzuweisung hinzufügen aus. Wenn die Option Rollenzuweisung hinzufügen deaktiviert ist, sind Sie nicht zum Zuweisen von Rollen berechtigt.

Weisen Sie im angezeigten neuen Bereich die entsprechende Rolle zu:

- Microsoft Sentinel-Antwortdienst: Playbook enthält Schritte zum Aktualisieren von Incidents oder Watchlists.

- Microsoft Sentinel-Leser: Playbook empfängt nur Vorfälle.

Wählen Sie unter Zugriff zuweisen zu die Option Logik-App aus.

Wählen Sie das Abonnement aus, zu dem das Playbook gehört, und wählen Sie dann den Namen des Playbooks aus.

Wählen Sie Speichern.

Weitere Informationen finden Sie unter Zuweisen des Zugriffs der Identität auf Ressourcen.

Aktivieren Sie die Authentifizierungsmethode für verwaltete Identitäten im Logic Apps-Connector für Microsoft Sentinel:

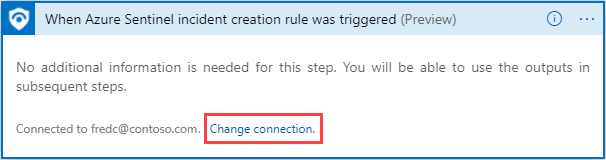

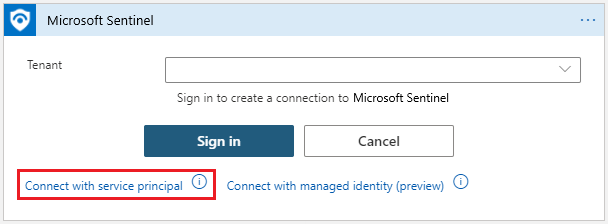

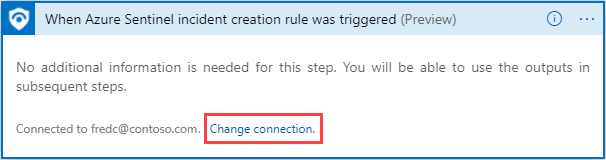

Fügen Sie im Logic Apps-Designer einen Schritt für den Logic Apps-Connector für Microsoft Sentinel hinzu. Wenn der Connector bereits für eine bestehende Verbindung aktiviert ist, wählen Sie den Link Verbindung ändern aus. Zum Beispiel:

Wählen Sie in der daraufhin angezeigten Liste der Verbindungen Neu hinzufügen aus.

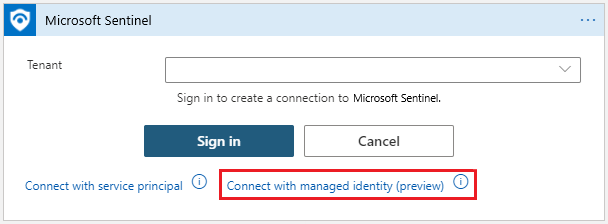

Erstellen Sie eine neue Verbindung, indem Sie Verbindung mit verwalteter Identität herstellen (Vorschau) auswählen. Zum Beispiel:

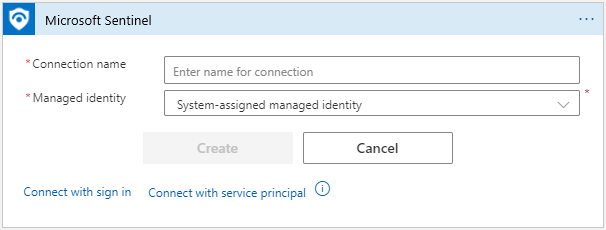

Geben Sie einen Namen für diese Verbindung ein, und wählen Sie Systemseitig zugewiesene verwaltete Identität und dann Erstellen aus.

Wählen Sie Erstellen aus, um die Erstellung der Verbindung abzuschließen.

Authentifizieren als Dienstprinzipal (Microsoft Entra-Anwendung)

Erstellen Sie einen Dienstprinzipal durch Registrieren einer Microsoft Entra-Anwendung. Es wird empfohlen, eine registrierte Anwendung anstelle eines Benutzerkontos als Identität des Connectors zu verwenden.

Zum Verwenden Ihrer eigenen Anwendung mit dem Microsoft Sentinel-Connector:

Registrieren Sie die Anwendung mit Microsoft Entra ID, und erstellen Sie einen Dienstprinzipal. Weitere Informationen finden Sie unter Erstellen einer Microsoft Entra-Anwendung und eines Dienstprinzipals mit Zugriff auf Ressourcen.

Rufen Sie Anmeldeinformationen für die zukünftige Authentifizierung ab. Rufen Sie auf der Seite der registrierten Anwendung die Anmeldeinformationen für die Anwendung ab:

- Client-ID, unter Übersicht

- Geheimer Clientschlüssel, unter Zertifikate und Geheimnisse

Gewähren Sie der App Berechtigungen für die Arbeit mit dem Microsoft Sentinel-Arbeitsbereich:

Navigieren Sie im Microsoft Sentinel-Arbeitsbereich zu Einstellungen>Arbeitsbereichseinstellungen>Zugriffssteuerung (IAM).

Wählen Sie Rollenzuweisung hinzufügen und dann die Rolle aus, die Sie der Anwendung zuweisen möchten.

Um der Anwendung beispielsweise das Ausführen von Aktionen zu ermöglichen, die Änderungen wie das Aktualisieren eines Incidents im Microsoft Sentinel-Arbeitsbereich vornehmen, wählen Sie die Rolle Microsoft Sentinel-Mitwirkender aus. Für Aktionen, die nur Daten lesen, ist die Rolle Microsoft Sentinel-Leser ausreichend.

Suchen Sie die erforderliche Anwendung, und speichern Sie Ihre Änderungen.

Microsoft Entra-Anwendungen werden standardmäßig nicht in den verfügbaren Optionen angezeigt. Suchen Sie nach dem Namen Ihrer Anwendung, und wählen Sie ihn aus.

Verwenden Sie die App-Anmeldeinformationen für die Authentifizierung beim Microsoft Sentinel-Connector in Logic Apps.

Fügen Sie im Logic Apps-Designer einen Schritt für den Logic Apps-Connector für Microsoft Sentinel hinzu.

Wenn der Connector bereits für eine bestehende Verbindung aktiviert ist, wählen Sie den Link Verbindung ändern aus. Zum Beispiel:

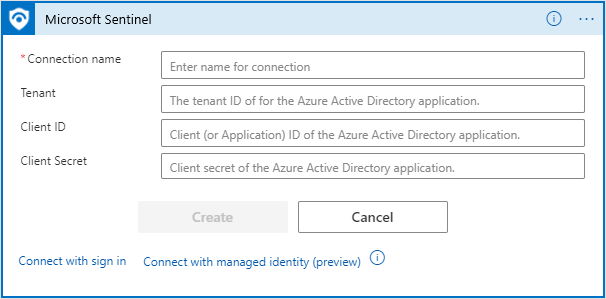

Wählen Sie in der resultierenden Liste der Verbindungen Neu hinzufügen aus, und wählen Sie dann Verbindung mit Dienstprinzipal herstellen aus. Zum Beispiel:

Geben Sie die erforderlichen Parameterwerte ein, die auf der Detailseite der registrierten Anwendung verfügbar sind:

- Mandant: unter Übersicht

- Client-ID: unter Übersicht

- Geheimer Clientschlüssel: unter Zertifikate und Geheimnisse

Zum Beispiel:

Wählen Sie Erstellen aus, um die Erstellung der Verbindung abzuschließen.

Authentifizieren als Microsoft Entra-Benutzer

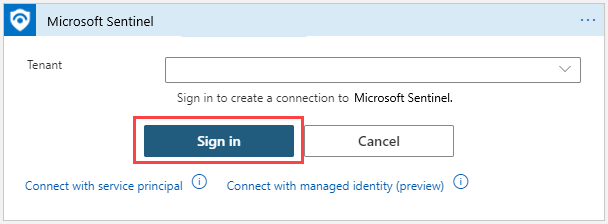

So stellen Sie eine Verbindung als Microsoft Entra-Benutzer her:

Fügen Sie im Logic Apps-Designer einen Schritt für den Logic Apps-Connector für Microsoft Sentinel hinzu. Wenn der Connector bereits für eine bestehende Verbindung aktiviert ist, wählen Sie den Link Verbindung ändern aus. Zum Beispiel:

Wählen Sie in der daraufhin angezeigten Liste der Verbindungen Neu hinzufügen und dann Anmelden aus.

Geben Sie Ihre Anmeldeinformationen ein, wenn Sie dazu aufgefordert werden, und befolgen Sie anschließend die restlichen Anweisungen auf dem Bildschirm, um eine Verbindung herzustellen.

Anzeigen und Bearbeiten von Playbook-API-Verbindungen

API-Verbindungen werden verwendet, um Azure Logic Apps mit anderen Diensten, unter anderem Microsoft Sentinel, zu verbinden. Bei jeder neuen Authentifizierung für einen Connector in Azure Logic Apps wird eine neue Ressource API-Verbindung erstellt, die die Informationen enthält, die beim Konfigurieren des Zugriffs auf den Dienst bereitgestellt werden. Die gleiche API-Verbindung kann in allen Microsoft Sentinel-Aktionen und -Triggern in derselben Ressourcengruppe verwendet werden.

Führen Sie eine der folgenden Aktionen aus, um API-Verbindungen anzuzeigen:

Suchen Sie im Azure-Portal nach API-Verbindungen. Suchen Sie die API-Verbindung für Ihr Playbook mithilfe der folgenden Daten:

- Anzeigename: Der „freundliche“ Name (eigene Name), den Sie der Verbindung jedes Mal geben, wenn Sie eine Verbindung erstellen.

- Status: Der Status der API-Verbindung.

- Ressourcengruppe: API-Verbindungen für Microsoft-Playbooks werden in der Ressourcengruppe der Playbook-Ressource (Azure Logic Apps) erstellt.

Zeigen Sie im Azure-Portal alle Ressourcen an, und filtern Sie die Ansicht nach Typ = API-Connector. Mit dieser Methode können Sie mehrere Verbindungen gleichzeitig auswählen, markieren und löschen.

Um die Autorisierung einer vorhandenen Verbindung zu ändern, geben Sie die Verbindungs-Ressource ein, und wählen Sie API-Verbindung bearbeiten aus.

Zugehöriger Inhalt

Weitere Informationen finden Sie unter: