Arbeiten mit Analyseregeln nahezu in Echtzeit (Near-Real-Time, NRT) in Microsoft Sentinel

Die Analyseregeln nahezu in Echtzeit von Microsoft Sentinel bieten eine standardmäßig verfügbare aktuelle Bedrohungserkennung. Diese Art von Regel wurde so konzipiert, dass sie extrem reaktionsschnell ist, indem sie ihre Abfrage in Abständen von nur einer Minute durchführt.

Im Moment haben diese Vorlagen nur eine begrenzte Anwendung, wie unten beschrieben, aber die Technologie entwickelt sich schnell weiter und wächst.

Wichtig

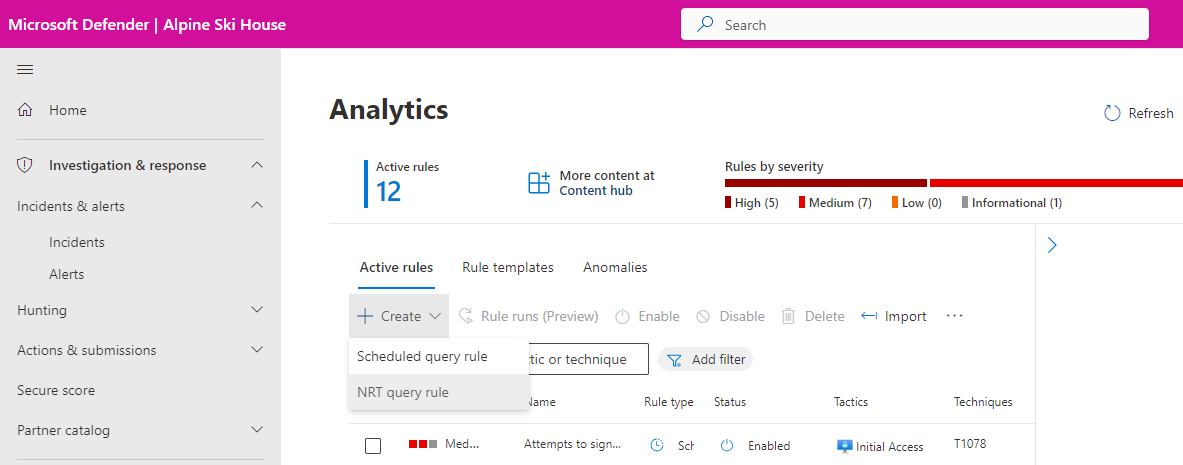

Microsoft Sentinel ist jetzt in der Microsoft Unified Security Operations Platform im Microsoft Defender-Portal allgemein verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Anzeigen von Regeln nahezu in Echtzeit (Near-Real-Time, NRT)

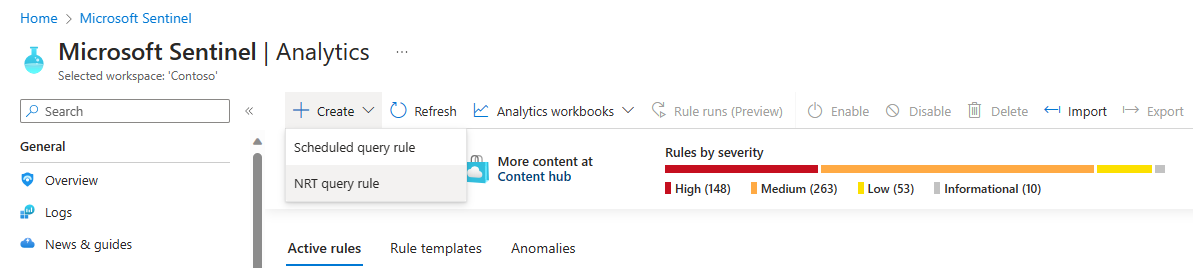

Wählen Sie im Microsoft Sentinel-Navigationsmenü im Abschnitt Konfiguration die Option Analysen aus.

Filtern Sie auf dem Bildschirm Analysen auf der Registerkarte Aktive Regeln die Liste nach NRT-Vorlagen:

Wählen Sie Filter hinzufügen aus, und wählen Sie Regeltyp aus der Liste der Filter aus.

Wählen Sie in der resultierenden Liste NRT aus. Wählen Sie anschließend Anwenden.

Erstellen von NRT-Regeln

Sie erstellen NRT-Regeln auf die gleiche Weise wie reguläre Regeln für die Analyse geplanter Abfragen:

Befolgen Sie die Anweisungen des Analyseregel-Assistenten.

Die Konfiguration von NRT-Regeln ist in vielerlei Hinsicht mit der Konfiguration geplanter Analyseregeln identisch.

Sie können in Ihrer Abfragelogik auf mehrere Tabellen und Watchlists verweisen.

Sie können alle Methoden zur Warnungsanreicherung verwenden: Entitätszuordnung, benutzerdefinierte Details und Warnungsdetails.

Sie können auswählen, wie Warnungen zu Vorfällen gruppiert werden sollen, und eine Abfrage unterdrücken, wenn ein bestimmtes Ergebnis generiert wurde.

Sie können die Reaktion auf Warnungen und Vorfälle automatisieren.

Aufgrund der Natur und der Einschränkungen von NRT-Regeln sind die folgenden Features von geplanten Analyseregeln im Assistenten jedoch nicht verfügbar:

- Die Abfrageplanung kann nicht konfiguriert werden, da Abfragen automatisch einmal pro Minute mit einem Rückblickzeitraum von einer Minute ausgeführt werden.

- Der Warnungsschwellenwert ist irrelevant, da immer eine Warnung generiert wird.

- Die Konfiguration Ereignisgruppierung ist jetzt in begrenztem Umfang verfügbar. Sie können festlegen, dass eine NRT-Regel eine Warnung für jedes Ereignis generiert, und zwar für bis zu 30 Ereignisse. Wenn Sie diese Option auswählen und die Regel zu mehr als 30 Ereignissen führt, werden für die ersten 29 Ereignisse Warnungen zu einzelnen Ereignissen generiert. In der 30. Warnung sind alle Ereignisse im Resultset zusammengefasst.

Darüber hinaus gelten für die Abfrage selbst die folgenden Anforderungen:

Sie können die Abfrage nicht arbeitsbereichsübergreifend ausführen.

Aufgrund der Größenbeschränkungen der Warnungen sollte Ihre Abfrage

project-Anweisungen verwenden, um nur die erforderlichen Felder aus der Tabelle einzubeziehen. Andernfalls werden die Informationen, die Sie präsentieren möchten, möglicherweise abgeschnitten.

Nächste Schritte

In diesem Dokument haben Sie erfahren, wie Sie Analyseregeln nahezu in Echtzeit (NRT) in Microsoft Sentinel erstellen.

- Hier erfahren Sie mehr über Analyseregeln nahezu in Echtzeit (NRT) in Microsoft Sentinel.

- Informieren Sie sich über andere Typen von Analyseregeln.