Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Objektreplikation kopiert asynchron Block-Blobs von einem Container eines Speicherkontos zu einem Container eines anderen Speicherkontos. Wenn Sie eine Objektreplikationsrichtlinie konfigurieren, geben Sie das Quellkonto und den Container sowie das Zielkonto und den Container an. Nachdem die Richtlinie konfiguriert wurde, kopiert Azure Storage automatisch die Ergebnisse von Erstellungs-, Aktualisierungs- und Löschvorgängen für ein Quellobjekt in das Zielobjekt. Weitere Informationen zur Objektreplikation in Azure Storage finden Sie unter Objektreplikation für Block-Blobs.

Ein autorisierter Benutzer kann eine Objektreplikationsrichtlinie konfigurieren, bei der sich das Quellkonto in einem Microsoft Entra-Mandanten befindet und sich das Zielkonto in einem anderen Mandanten befindet, wenn die mandantenübergreifende Replikation in Microsoft Entra-Mandanten zulässig ist. Wenn Ihre Sicherheitsrichtlinien erfordern, dass Sie die Objektreplikation auf Speicherkonten beschränken, die sich nur innerhalb desselben Mandanten befinden, können Sie die Erstellung von Richtlinien, bei denen sich die Quell- und Zielkonten in verschiedenen Mandanten befinden, nicht zulassen. Standardmäßig ist die mandantenübergreifende Objektreplikation für alle neuen Speicherkonten deaktiviert, die nach dem 15. Dezember 2023 erstellt wurden, es sei denn, Sie erlauben dies explizit.

In diesem Artikel wird beschrieben, wie Sie die mandantenübergreifende Objektreplikation für Ihre Speicherkonten beheben. Außerdem wird beschrieben, wie Richtlinien erstellt werden, um ein Verbot der mandantenübergreifenden Objektreplikation für neue und vorhandene Speicherkonten zu erzwingen.

Weitere Informationen zum Konfigurieren von Objektreplikationsrichtlinien, einschließlich mandantenübergreifender Richtlinien, finden Sie unter Konfigurieren der Objektreplikation für Block-Blobs.

Korrigieren der mandantenübergreifenden Objektreplikation

Um die Objektreplikation über Microsoft Entra-Mandanten hinweg zu verhindern, legen Sie die AllowCrossTenantReplication-Eigenschaft für das Speicherkonto auf "false" fest. Wenn ein Speicherkonto derzeit nicht an mandantenübergreifenden Objektreplikationsrichtlinien teilnimmt, verhindert das Festlegen der AllowCrossTenantReplication-Eigenschaftauf "false " die zukünftige Konfiguration von mandantenübergreifenden Objektreplikationsrichtlinien mit diesem Speicherkonto als Quelle oder Ziel. Wenn ein Speicherkonto derzeit jedoch an einer oder mehreren mandantenübergreifenden Objektreplikationsrichtlinien teilnimmt, ist das Festlegen der AllowCrossTenantReplication-Eigenschaft auf "false " nicht zulässig, bis Sie die vorhandenen mandantenübergreifenden Richtlinien löschen.

Mandantenübergreifende Richtlinien sind standardmäßig nicht für ein Speicherkonto zulässig, das nach dem 15. Dezember 2023 erstellt wurde. Die AllowCrossTenantReplication-Eigenschaft wurde jedoch nicht standardmäßig für ein vorhandenes Speicherkonto festgelegt, das vor dem 15. Dezember 2023 erstellt wurde und erst dann einen Wert zurückgibt, nachdem Sie ihn explizit festgelegt haben. Das Speicherkonto kann von Richtlinien für die mandantenübergreifende Objektreplikation betroffen sein, wenn der Eigenschaftswert entweder null oder true für Konten lautet, die vor dem 15. Dezember 2023 erstellt wurden. Für Konten, die nach diesem Zeitpunkt erstellt wurden, muss die Eigenschaft auf „true“ festgelegt werden. Das Festlegen der AllowCrossTenantReplication-Eigenschaft verursacht keine Ausfallzeiten für das Speicherkonto.

Korrigieren der mandantenübergreifenden Replikation für ein neues Konto

Um die mandantenübergreifende Replikation für ein neues Speicherkonto zu verbieten, verwenden Sie das Azure-Portal, PowerShell oder Azure CLI. Die Eigenschaft ist standardmäßig auf "false" für neue Konten festgelegt, die nach dem 15. Dezember 2023 erstellt wurden, auch wenn sie nicht explizit festgelegt wurden.

Führen Sie die folgenden Schritte aus, um die mandantenübergreifende Objektreplikation für ein Speicherkonto zu verbieten:

Navigieren Sie im Azure-Portal zur Seite " Speicherkonten ", und wählen Sie "Erstellen" aus.

Füllen Sie die Registerkarte " Grundlagen" für das neue Speicherkonto aus.

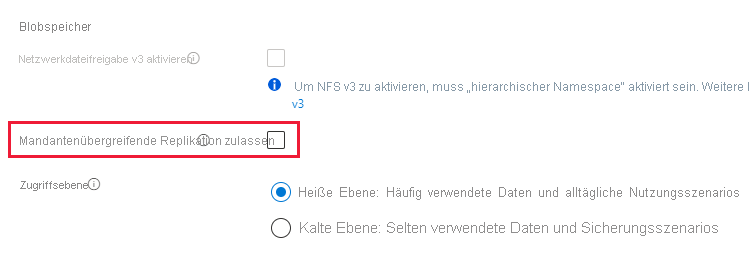

Suchen Sie auf der Registerkarte "Erweitert " im Abschnitt "Blob Storage " die Einstellung " Mandantenübergreifende Replikation zulassen ", und deaktivieren Sie das Kontrollkästchen.

Führen Sie den Vorgang zum Erstellen des Kontos aus.

Korrigieren der mandantenübergreifenden Replikation für ein vorhandenes Konto

Um die mandantenübergreifende Replikation für ein vorhandenes Speicherkonto zu verbieten, verwenden Sie das Azure-Portal, PowerShell oder Azure CLI.

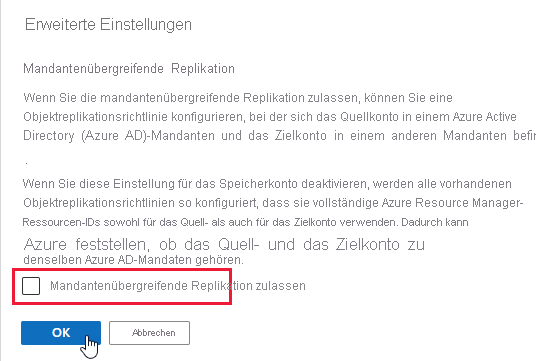

Führen Sie die folgenden Schritte aus, um die mandantenübergreifende Objektreplikation für ein vorhandenes Speicherkonto zu verbieten, das derzeit nicht an mandantenübergreifenden Richtlinien teilnimmt:

Navigieren Sie zum Speicherkonto im Azure-Portal.

Wählen Sie unter "Datenverwaltung" die Option "Objektreplikation" aus.

Wählen Sie Erweiterte Einstellungen aus.

Deaktivieren Sie die Option "Mandantenübergreifende Replikation zulassen". Dieses Kontrollkästchen ist standardmäßig aktiviert, da die mandantenübergreifende Objektreplikation für ein Speicherkonto zulässig ist, es sei denn, Sie verbieten es explizit.

Wählen Sie OK aus, um Ihre Änderungen zu speichern.

Wenn das Speicherkonto derzeit an einer oder mehreren mandantenübergreifenden Replikationsrichtlinien teilnimmt, können Sie die mandantenübergreifende Objektreplikation nicht verhindern, bis Sie diese Richtlinien löschen. In diesem Szenario ist die Einstellung im Azure-Portal nicht verfügbar, wie in der folgenden Abbildung dargestellt.

Nachdem Sie die mandantenübergreifende Replikation unterbunden haben, tritt bei dem Versuch, eine mandantenübergreifende Richtlinie mit dem Speicherkonto als Quelle oder Ziel zu konfigurieren, ein Fehler auf. Azure Storage gibt einen Fehler zurück, der angibt, dass die mandantenübergreifende Objektreplikation für das Speicherkonto nicht zulässig ist.

Wenn die mandantenübergreifende Objektreplikation für ein Speicherkonto nicht zulässig ist, müssen alle neuen Objektreplikationsrichtlinien, die Sie mit diesem Konto erstellen, die vollständigen Azure Resource Manager-IDs für das Quell- und Zielkonto enthalten. Azure Storage erfordert die vollständige Ressourcen-ID, um zu überprüfen, ob sich die Quell- und Zielkonten innerhalb desselben Mandanten befinden. Weitere Informationen finden Sie unter Angeben vollständiger Ressourcen-IDs für Quell- und Zielkonten.

Die AllowCrossTenantReplication-Eigenschaft wird nur für Speicherkonten unterstützt, die das Azure Resource Manager-Bereitstellungsmodell verwenden. Informationen dazu, welche Speicherkonten das Azure Resource Manager-Bereitstellungsmodell verwenden, finden Sie unter Typen von Speicherkonten.

Berechtigungen zum Zulassen oder Unterbinden der mandantenübergreifenden Replikation

Um die AllowCrossTenantReplication-Eigenschaft für ein Speicherkonto festzulegen, muss ein Benutzer über Berechtigungen zum Erstellen und Verwalten von Speicherkonten verfügen. Azure RBAC-Rollen (Role-Based Access Control, rollenbasierte Zugriffssteuerung), die diese Berechtigungen bieten, enthalten die Aktion Microsoft.Storage/storageAccounts/write oder Microsoft.Storage/storageAccounts/*. In diese Aktion sind folgende Rollen integriert:

- Die Azure Resource Manager-Rolle Besitzer

- Die Rolle des Azure Resource Managers Mitwirkender

- Die Rolle Speicherkontomitwirkender

Diese Rollen bieten keinen Zugriff auf Daten in einem Speicherkonto über Microsoft Entra ID. Sie enthalten jedoch die Aktion Microsoft.Storage/storageAccounts/listkeys/action, die Zugriff auf die Kontozugriffsschlüssel gewährt. Bei dieser Berechtigung kann ein Benutzer mithilfe der Kontozugriffsschlüssel auf alle Daten in einem Speicherkonto zuzugreifen.

Rollenzuweisungen müssen auf die Ebene des Speicherkontos oder höher ausgerichtet sein, damit ein Benutzer eine mandantenübergreifende Objektreplikation für das Speicherkonto zulassen oder verbieten kann. Weitere Informationen zum Rollenbereich finden Sie unter Grundlegendes zum Bereich für Azure RBAC.

Beschränken Sie die Zuweisung dieser Rollen unbedingt auf diejenigen Benutzer, denen es möglich sein muss, ein Speicherkonto zu erstellen oder dessen Eigenschaften zu aktualisieren. Verwenden Sie das Prinzip der geringsten Rechte, um sicherzustellen, dass Benutzer die geringsten Berechtigungen haben, die sie zum Ausführen ihrer Aufgaben benötigen. Weitere Informationen zum Verwalten des Zugriffs mit Azure RBAC finden Sie unter Bewährte Methoden für Azure RBAC.

Hinweis

Zu den klassischen Abonnement-Administratorrollen Dienstadministrator und Co-Administrator gehören die Äquivalente der Azure Resource Manager-Rolle Besitzer. Weil die Rolle Besitzer alle Aktionen einschließt, kann ein Benutzer mit einer dieser administrativen Rollen auch Speicherkonten erstellen und verwalten. Weitere Informationen finden Sie unter Azure-Rollen, Microsoft Entra-Rollen und klassische Abonnementadministratorrollen.

Verwenden von Azure Policy zur Überwachung der Konformität

Wenn Sie über eine große Anzahl von Speicherkonten verfügen, sollten Sie eine Überprüfung durchführen, um sicherzustellen, dass diese Konten so konfiguriert sind, dass eine mandantenübergreifende Objektreplikation verhindert wird. Verwenden Sie Azure Policy, um eine Reihe von Speicherkonten auf ihre Konformität zu überwachen. Azure Policy ist ein Dienst, mit dem Sie Richtlinien zum Anwenden von Regeln auf Azure-Ressourcen erstellen, zuweisen und verwalten können. Azure Policy hilft Ihnen, die Konformität dieser Ressourcen mit Ihren Unternehmensstandards und Vereinbarungen zum Servicelevel sicherzustellen. Weitere Informationen finden Sie in der Übersicht über Azure Policy.

Erstellen einer Richtlinie mit der Auswirkung „Audit“

Azure Policy unterstützt Auswirkungen, die bestimmen, was passiert, wenn eine Richtlinie anhand einer Ressource ausgewertet wird. Die Auswirkung „Audit“ erzeugt eine Warnung, wenn eine Ressource nicht konform ist, beendet aber die Anforderung nicht. Weitere Informationen zu Auswirkungen finden Sie unter Grundlegendes zu Azure Policy-Auswirkungen.

Führen Sie die folgenden Schritte aus, um eine Richtlinie mit einem Überwachungseffekt für die mandantenübergreifende Objektreplikationseinstellung für ein Speicherkonto mit dem Azure-Portal zu erstellen:

Navigieren Sie im Azure-Portal zum Azure Policy-Dienst.

Wählen Sie unter dem Abschnitt Autorisierung die Option Definitionen aus.

Wählen Sie Richtliniendefinition hinzufügen aus, um eine neue Richtliniendefinition zu erstellen.

Wählen Sie für das Feld Definitionsspeicherort die Schaltfläche Mehr aus, um anzugeben, wo sich die Ressource für die Überwachungsrichtlinie befindet.

Geben Sie einen Namen für die Richtlinie an. Sie können optional eine Beschreibung und eine Kategorie angeben.

Fügen Sie unter Richtlinienregel die folgende Richtliniendefinition zum Abschnitt policyRule hinzu.

{ "if": { "allOf": [ { "field": "type", "equals": "Microsoft.Storage/storageAccounts" }, { "not": { "field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication", "equals": "false" } } ] }, "then": { "effect": "audit" } }Speichern Sie die Richtlinie.

Zuweisen der Richtlinie

Anschließend weisen Sie die Richtlinie einer Ressource zu. Der Umfang der Richtlinie bezieht sich auf diese Ressource und alle darunterliegenden Ressourcen. Weitere Informationen zur Zuweisung von Richtlinien finden Sie unter Azure Policy-Zuweisungsstruktur.

Führen Sie die folgenden Schritte aus, um die Richtlinie dem Azure-Portal zuzuweisen:

- Navigieren Sie im Azure-Portal zum Azure Policy-Dienst.

- Wählen Sie unter dem Abschnitt Autorisierung die Option Zuweisungen aus.

- Wählen Sie Richtlinie zuweisen aus, um eine neue Richtlinienzuweisung zu erstellen.

- Wählen Sie für das Feld Umfang den Umfang der Richtlinienzuweisung aus.

- Wählen Sie für das Feld Richtliniendefinition die Schaltfläche Mehr und dann die im vorherigen Abschnitt definierte Richtlinie aus der Liste aus.

- Geben Sie einen Namen für die Richtlinienzuweisung an. Die Angabe einer Beschreibung ist optional.

- Behalten Sie für Richtlinienerzwingung die Einstellung Aktiviert bei. Diese Einstellung hat keine Auswirkung auf die Überwachungsrichtlinie.

- Klicken Sie zum Erstellen der Zuweisung auf Überprüfen + erstellen.

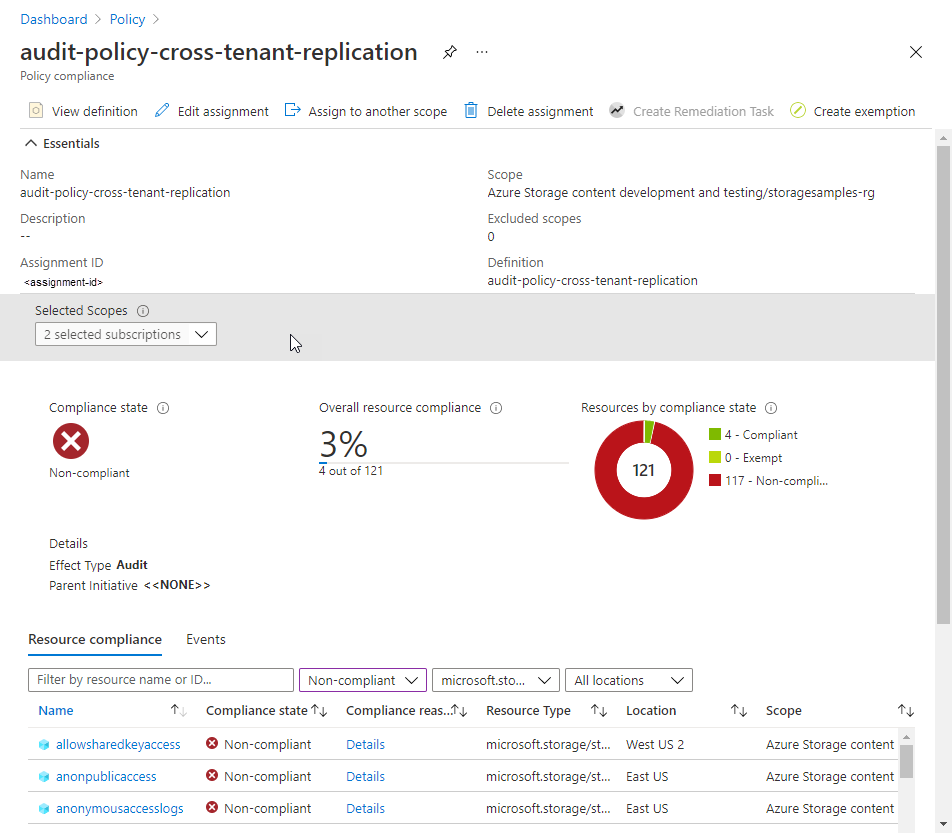

Anzeigen des Konformitätsberichts

Nachdem Sie die Richtlinie zugewiesen haben, können Sie den Compliancebericht anzeigen. Der Compliancebericht für eine Überwachungsrichtlinie enthält Informationen dazu, welche Speicherkonten weiterhin mandantenübergreifende Objektreplikationsrichtlinien zulassen. Weitere Informationen finden Sie unter Abrufen von Daten zur Richtlinienkonformität.

Es kann einige Minuten dauern, bis der Konformitätsbericht nach Erstellung der Richtlinienzuweisung verfügbar ist.

Führen Sie die folgenden Schritte aus, um den Konformitätsbericht im Azure-Portal anzuzeigen:

Navigieren Sie im Azure-Portal zum Azure Policy-Dienst.

Wählen Sie Compliance aus.

Filtern Sie die Ergebnisse nach dem Namen der Richtlinienzuweisung, die Sie im vorherigen Schritt erstellt haben. Der Bericht zeigt Ressourcen an, die nicht der Richtlinie entsprechen.

Sie können einen Drilldown in den Bericht ausführen, um weitere Details anzuzeigen, einschließlich einer Liste von Speicherkonten, die nicht konform sind.

Verwenden Sie Azure Policy, um Replikationsrichtlinien des gleichen Mandanten zu erzwingen.

Azure Policy unterstützt die Cloudgovernance, indem es sicherstellt, dass Azure-Ressourcen den Anforderungen und Standards entsprechen. Um sicherzustellen, dass Speicherkonten in Ihrer Organisation die mandantenübergreifende Replikation nicht zulassen, können Sie eine Richtlinie erstellen, die die Erstellung eines neuen Speicherkontos verhindert, das mandantenübergreifende Objektreplikationsrichtlinien zulässt. Die Erzwingungsrichtlinie verwendet den Verweigerungseffekt, um eine Anforderung zu verhindern, die ein Speicherkonto erstellen oder ändern würde, um die Replikation von mandantenübergreifenden Objekten zu ermöglichen. Die Richtlinie "Verweigern" verhindert außerdem alle Konfigurationsänderungen an einem vorhandenen Konto, wenn die Mandantenübergreifende Objektreplikationseinstellung für dieses Konto nicht mit der Richtlinie kompatibel ist. Weitere Informationen zum Verweigerungseffekt finden Sie unter "Grundlegendes zu Azure-Richtlinieneffekten".

Um eine Richtlinie mit einem Verweigerungseffekt für die mandantenübergreifende Objektreplikation zu erstellen, führen Sie die gleichen Schritte aus, die in "Verwenden von Azure-Richtlinie zum Überwachen der Compliance" beschrieben sind. Geben Sie jedoch den folgenden JSON-Code im Abschnitt " policyRule " der Richtliniendefinition an:

{

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication",

"equals": "false"

}

}

]

},

"then": {

"effect": "deny"

}

}

Nachdem Sie die Richtlinie mit dem Verweigerungseffekt erstellt und einem Bereich zugewiesen haben, kann ein Benutzer kein Speicherkonto erstellen, das die mandantenübergreifende Objektreplikation zulässt. Ein Benutzer kann auch keine Konfigurationsänderungen an einem vorhandenen Speicherkonto vornehmen, das derzeit die mandantenübergreifende Objektreplikation zulässt. Ein entsprechender Versuch führt zu einem Fehler. Die AllowCrossTenantReplication-Eigenschaft für das Speicherkonto muss auf "false " festgelegt werden, um mit kontoerstellungs- oder Konfigurationsupdates in Übereinstimmung mit der Richtlinie fortzufahren.

Die folgende Abbildung zeigt den Fehler, der auftritt, wenn Sie versuchen, ein Speicherkonto zu erstellen, das die mandantenübergreifende Objektreplikation (Standard für ein neues Konto) zulässt, wenn eine Richtlinie mit einem Deny-Effekt erfordert, dass die mandantenübergreifende Objektreplikation nicht zulässig ist.