Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: ✔️ SMB Azure-Dateifreigaben

In diesem Artikel wird erläutert, wie Sie die identitätsbasierte Authentifizierung entweder lokal oder in Azure verwenden können, um den identitätsbasierten Zugriff auf Azure-Dateifreigaben über das SMB-Protokoll (Server Message Block) zu aktivieren. Wie bei Windows-Dateiservern können Sie einer Identität Berechtigungen auf der Freigabe-, Verzeichnis- oder Dateiebene zuweisen. Für das Aktivieren der identitätsbasierten Authentifizierung in Ihrem Speicherkonto fallen keine zusätzlichen Dienstgebühren an.

Die identitätsbasierte Authentifizierung wird über SMB für Windows-, Linux- und MacOS-Clients unterstützt. Es wird jedoch derzeit nicht mit NFS-Freigaben (Network File System) unterstützt.

Wichtig

Aus Sicherheitsgründen wird empfohlen, die identitätsbasierte Authentifizierung für den Zugriff auf Dateifreigaben anstelle des Speicherkontoschlüssels zu verwenden. Teilen Sie niemals Ihre Speicherkontoschlüssel.

Funktionsweise

Azure-Dateifreigaben nutzen das Kerberos-Protokoll für die Authentifizierung bei einer Identitätsquelle. Wenn eine mit einem Benutzer oder mit einer auf einem Client ausgeführten Anwendung verknüpfte Identität versucht, auf Daten in Azure-Dateifreigaben zuzugreifen, wird die Anforderung zur Authentifizierung der Identität an die Identitätsquelle gesendet. Wenn die Authentifizierung erfolgreich ist, gibt die Identitätsquelle ein Kerberos-Ticket zurück. Der Client sendet dann eine Anforderung mit dem Kerberos-Ticket, und Azure Files verwendet dieses Ticket zur Autorisierung der Anforderung. Der Azure Files-Dienst empfängt nur das Kerberos-Ticket, nicht die Anmeldeinformationen des Benutzers für den Zugriff.

Gängige Anwendungsfälle

Die Authentifizierung auf Basis der Identität mit Azure-SMB-Dateifreigaben kann in einer Vielzahl von Szenarien nützlich sein.

Ersatz für lokale Dateiserver

Das Ersetzen von verteilten lokalen Dateiservern stellt eine Herausforderung für jede Organisation während der IT-Modernisierung dar. Die Verwendung der identitätsbasierten Authentifizierung mit Azure Files bietet eine nahtlose Migrationserfahrung, sodass Endbenutzer weiterhin auf ihre Daten mit denselben Anmeldeinformationen zugreifen können.

Lift & Shift von Anwendungen zu Azure

Wenn Sie Anwendungen per Lift & Shift in die Cloud verlagern, soll das Authentifizierungsmodell für den Zugriff auf Dateifreigaben in der Regel beibehalten werden. Bei Verwendung der identitätsbasierten Authentifizierung muss Ihr Verzeichnisdienst nicht geändert werden, wodurch die Cloudeinführung beschleunigt wird.

Sicherung und Notfallwiederherstellung

Wenn Sie Ihren primären Dateispeicher lokal betreiben, stellt Azure Files die ideale Lösung zur Sicherung oder Notfallwiederherstellung dar, um die Geschäftskontinuität zu verbessern. Sie können Azure-Dateifreigaben nutzen, um Ihre Dateiserver zu sichern und gleichzeitig besitzerverwaltete Zugriffssteuerungslisten (DACLs) von Windows beizubehalten. Für Notfallwiederherstellungsszenarien können Sie eine Authentifizierungsoption konfigurieren, um bei einem Failover die ordnungsgemäße Durchsetzung der Zugriffssteuerung zu unterstützen.

Auswählen einer Identitätsquelle für Ihr Speicherkonto

Bevor Sie die identitätsbasierte Authentifizierung für Ihr Speicherkonto aktivieren, müssen Sie wissen, welche Identitätsquelle Sie verwenden möchten. Wahrscheinlich verfügen Sie bereits über eine Identitätsquelle, da die meisten Unternehmen und Organisationen eine Art von Domänenumgebung konfiguriert haben. Wenden Sie sich an Ihren Active Directory (AD)- oder IT-Administrator, um sicher zu gehen. Wenn Sie noch nicht über eine Identitätsquelle verfügen, müssen Sie eine konfigurieren, bevor Sie die identitätsbasierte Authentifizierung aktivieren können.

Unterstützte Authentifizierungsszenarien

Sie können die identitätsbasierte Authentifizierung über SMB mithilfe einer von drei Identitätsquellen aktivieren: lokale Active Directory Domain Services (AD DS), Microsoft Entra Domain Services oder Microsoft Entra Kerberos. Nur eine Identitätsquelle kann für die Authentifizierung des Dateizugriffs pro Speicherkonto verwendet werden. Diese gilt dann für alle Dateifreigaben im Konto.

Lokale AD DS: Das Speicherkonto ist mit dem lokalen AD DS verbunden, und Identitäten von AD DS können sicher auf SMB Azure-Dateifreigaben von einem in die Domäne eingebundenen Client oder einem Client zugreifen, der über eine unterbrechungsfreie Verbindung mit dem Domänencontroller verfügt. Die lokale AD DS-Umgebung muss mit Microsoft Entra ID synchronisiert werden. Verwenden Sie dazu entweder die lokale Microsoft Entra Connect-Anwendung oder die Microsoft Entra Connect-Cloudsynchronisierung, einen einfachen Agent, der über das Microsoft Entra Admin Center installiert werden kann. Weitere Informationen finden Sie in der vollständigen Liste der Voraussetzungen.

Microsoft Entra Kerberos: Sie können Microsoft Entra-ID verwenden, um hybride oder reine Cloudidentitäten (Vorschau) zu authentifizieren, sodass Endbenutzer auf Azure-Dateifreigaben zugreifen können. Wenn Sie Hybrididentitäten authentifizieren möchten, benötigen Sie eine vorhandene AD DS-Bereitstellung, die dann mit Ihrem Microsoft Entra-Mandanten synchronisiert wird. Siehe die Voraussetzungen.

Microsoft Entra Domain Services: Cloudbasierte VMs, die in Microsoft Entra Domain Services eingebunden sind, können auf Azure-Dateifreigaben mit Microsoft Entra-Anmeldeinformationen zugreifen. In dieser Lösung führt Microsoft Entra ID eine herkömmliche Windows Server AD-Domäne aus, die ein untergeordnetes Element des Microsoft Entra-Mandanten des Kunden ist. Siehe die Voraussetzungen.

Gehen Sie folgendermaßen vor, um zu bestimmen, welche Identitätsquelle ausgewählt werden sollte.

Wenn Ihre Organisation bereits über eine lokale Active Directory-Instanz verfügt und nicht bereit ist, Identitäten in die Cloud zu verschieben, und wenn Ihre Clients, VMs und Anwendungen in einer Domäne eingebunden sind oder über eine uneingeschränkte Netzwerkverbindung mit diesen Domänencontrollern verfügen, wählen Sie AD DS als Identitätsquelle aus.

Wenn einige oder alle Clients keine uneingeschränkte Netzwerkverbindung mit Ihrer AD DS-Instanz haben oder wenn Sie FSLogix-Profile in Azure-Dateifreigaben für in Microsoft Entra eingebundene VMs speichern, wählen Sie Microsoft Entra Kerberos aus.

Wenn Sie über ein lokales AD verfügen, aber planen, Anwendungen in die Cloud zu verschieben, und Sie möchten, dass Ihre Identitäten sowohl lokal als auch in der Cloud (Hybrid) vorhanden sind, wählen Sie Microsoft Entra Kerberos aus.

Wenn Sie reine Cloudidentitäten authentifizieren möchten, ohne Domänencontroller zu verwenden, wählen Sie Microsoft Entra Kerberos aus. Dieses Feature ist zurzeit als öffentliche Preview verfügbar.

Wenn Sie microsoft Entra Domain Services bereits verwenden, wählen Sie Microsoft Entra Domain Services als Identitätsquelle aus.

Aktivieren der Identitätsquelle

Nachdem Sie eine Identitätsquelle ausgewählt haben, müssen Sie sie in Ihrem Speicherkonto aktivieren.

AD DS

Für die AD DS-Authentifizierung können Sie Ihre AD-Domänencontroller auf Azure-VMs oder lokal hosten. Auf jeden Fall müssen Ihre Clients über eine unbehinderte Netzwerkkonnektivität mit dem Domänencontroller verfügen, daher müssen sie sich innerhalb des Unternehmensnetzwerks oder des virtuellen Netzwerks (VNET) Ihres Domänendiensts befinden. Es wird empfohlen, Ihre Clientcomputer oder VMs mit einer Domäne zu verknüpfen, damit Benutzende nicht bei jedem Zugriff auf die Freigabe explizite Anmeldeinformationen angeben müssen.

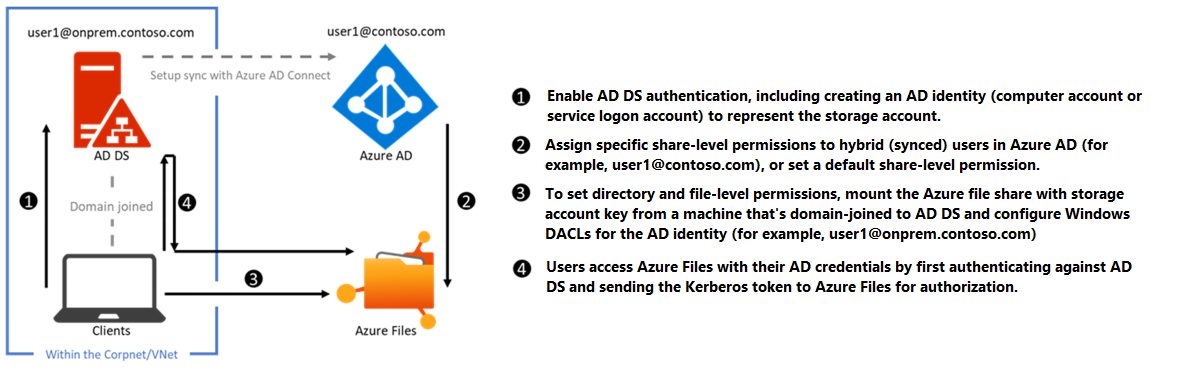

Das folgende Diagramm stellt die lokale AD DS-Authentifizierung für Azure-Dateifreigaben über SMB dar. Der lokale AD DS muss mit Microsoft Entra ID mithilfe von Microsoft Entra Connect Sync- oder Microsoft Entra Connect-Cloudsynchronisierung synchronisiert werden. Nur hybride Benutzeridentitäten, die sowohl in lokalen AD DS- als auch Microsoft Entra ID vorhanden sind, können für den Zugriff auf Azure-Dateien authentifiziert und autorisiert werden. Das liegt daran, dass die Berechtigung auf Freigabeebene mit der in Microsoft Entra ID dargestellten Identität konfiguriert ist, die Berechtigung auf Verzeichnis-/Dateiebene jedoch mit der Identität in AD DS erzwungen wird. Stellen Sie sicher, dass Sie die Berechtigungen mit demselben Hybridbenutzer ordnungsgemäß konfigurieren.

Wenn Sie erfahren möchten, wie Sie die AD DS-Authentifizierung aktivieren, lesen Sie zunächst Übersicht – lokale Active Directory Domain Services-Authentifizierung über SMB für Azure-Dateifreigaben und dann Aktivieren der AD DS-Authentifizierung für Azure-Dateifreigaben.

Microsoft Entra Kerberos

Das Aktivieren und Konfigurieren der Microsoft Entra-ID für die Authentifizierung von hybriden oder reinen Cloudidentitäten (Vorschau) ermöglicht Es Microsoft Entra-Benutzern, mithilfe der Kerberos-Authentifizierung auf Azure-Dateifreigaben zuzugreifen. Diese Konfiguration verwendet Microsoft Entra ID, um die Kerberos-Tickets für den Zugriff auf die Dateifreigabe mit dem branchenüblichen SMB-Protokoll auszustellen. Dies bedeutet, dass Endbenutzer auf Azure-Dateifreigaben zugreifen können, ohne eine Netzwerkverbindung zu Domänencontrollern zu benötigen.

Wichtig

Wenn Sie Microsoft Entra Kerberos zum Authentifizieren von Hybrididentitäten verwenden möchten, ist eine herkömmliche AD DS-Bereitstellung erforderlich. Sie muss mit Microsoft Entra ID über Microsoft Entra Connect Sync oder Microsoft Entra Connect Cloud synchronisiert werden. Clients müssen mit Microsoft Entra registriert sein oder Microsoft Entra hybrid registriert sein.

Das folgende Diagramm stellt den Workflow für die Microsoft Entra Kerberos-Authentifizierung für Hybrididentitäten (d. h. nicht nur cloudgeschützt) über SMB dar.

Informationen zum Aktivieren der Microsoft Entra Kerberos-Authentifizierung finden Sie unter Aktivieren der Microsoft Entra Kerberos-Authentifizierung in Azure Files.

Sie können dieses Feature auch verwenden, um FSLogix-Profile auf Azure-Dateifreigaben für mit Microsoft Entra verbundene VMs zu speichern. Weitere Informationen finden Sie unter Erstellen eines Profilcontainers mit Azure Files und Microsoft Entra ID.

Microsoft Entra Domain Services

Bei der Microsoft Entra Domain Services-Authentifizierung müssen Sie Microsoft Entra Domain Services aktivieren und die VMs, über die auf Dateidaten zugegriffen werden soll, in die Domäne einbinden. Ihre in die Domäne eingebundene VM muss sich im selben virtuellen Netzwerk (VNet) wie Ihre Microsoft Entra Domain Services-Domäne befinden.

Das folgende Diagramm stellt den Workflow für die Microsoft Entra Domain Services-Authentifizierung für Azure-Dateifreigaben über SMB dar. Der Workflow folgt einem ähnlichen Muster wie die lokale AD DS-Authentifizierung, es gibt jedoch zwei wesentliche Unterschiede:

Sie müssen keine Identität in Microsoft Entra Domain Services erstellen, um das Speicherkonto darzustellen. Dies wird vom Aktivierungsprozess im Hintergrund vorgenommen.

Alle Benutzer, die in Microsoft Entra ID vorhanden sind, können authentifiziert und autorisiert werden. Bei den Benutzern kann es sich um reine Cloudbenutzer oder um hybride Benutzer handeln. Die Synchronisierung von Microsoft Entra ID zu Microsoft Entra Domain Services wird von der Plattform verwaltet, ohne dass eine Benutzerkonfiguration erforderlich ist. Der Client muss jedoch mit der gehosteten Domäne von Microsoft Entra Domain Services verbunden sein. Er darf nicht mit Microsoft Entra verbunden oder dort registriert sein. Nicht-Azure-Clients (d. h. Benutzer-Laptops, Arbeitsstationen, VMs in anderen Clouds usw.), die in die von Microsoft Entra Domain Services gehostete Domäne eingebunden werden, werden von Microsoft Entra Domain Services nicht unterstützt. Es ist jedoch möglich, eine Dateifreigabe von einem nicht in die Domäne eingebundenen Client bereitzustellen, indem explizite Anmeldeinformationen wie DOMÄNENNAME\Benutzername oder der vollqualifizierte Domänennamen (username@FQDN) angegeben werden.

Informationen zum Aktivieren der Microsoft Entra Domain Services-Authentifizierung finden Sie unter Aktivieren der Microsoft Entra Domain Services-Authentifizierung in Azure Files.