Verwenden des Azure-Portals zum Aktivieren der End-to-End-Verschlüsselung mit Verschlüsselung auf dem Host

Gilt für: ✔️ Linux-VMs ✔️ Windows-VMs

Wenn Sie die Verschlüsselung auf dem Host aktivieren, werden die auf dem VM-Host gespeicherten Daten ruhend verschlüsselt und verschlüsselt an den Speicherdienst übermittelt. Informationen zum Konzept der Verschlüsselung auf dem Host sowie zu anderen Verschlüsselungstypen für verwaltete Datenträger finden Sie unter Verschlüsselung auf dem Host: End-to-End-Verschlüsselung für Ihre VM-Daten.

Temporäre Datenträger und kurzlebige Betriebssystemdatenträger werden im Ruhezustand entweder mit kundenseitig verwalteten Schlüsseln oder mit plattformseitig verwalteten Schlüsseln verschlüsselt. Dies hängt davon ab, was Sie als Datenträgerverschlüsselungstyp für den Betriebssystemdatenträger auswählen. Der Cache von Betriebssystemdatenträgern und regulären Datenträgern wird im Ruhezustand entweder mit kundenseitig verwalteten Schlüsseln oder mit plattformseitig verwalteten Schlüsseln verschlüsselt – abhängig vom ausgewählten Datenträgerverschlüsselungstyp. Wenn ein Datenträger beispielsweise mit kundenseitig verwalteten Schlüsseln verschlüsselt ist, wird der Cache für den Datenträger ebenfalls mit kundenseitig verwalteten Schlüsseln verschlüsselt. Ist ein Datenträger dagegen mit plattformseitig verwalteten Schlüsseln verschlüsselt, wird auch der Cache für den Datenträger mit plattformseitig verwalteten Schlüsseln verschlüsselt.

- Unterstützt für Ultra Disks mit der Sektorgröße 4K und SSD Premium v2-Datenträger.

- Nur unterstützt für Ultra Disks mit der Sektorgröße 512E und SSD Premium v2-Datenträger, wenn sie nach dem 13.05.2023 erstellt wurden.

- Erstellen Sie für Datenträger, die vor diesem Datum erstellt wurden, eine Momentaufnahme des Datenträgers, und erstellen Sie mit der Momentaufnahme einen neuen Datenträger.

- Kann nicht auf virtuellen Computern (VMs) oder Skalierungssätzen für virtuelle Computer aktiviert werden, bei denen derzeit oder jemals Azure Disk Encryption aktiviert war.

- Azure Disk Encryption kann nicht auf Datenträgern aktiviert werden, auf denen Verschlüsselung auf dem Host aktiviert ist.

- Die Verschlüsselung kann für vorhandene VM-Skalierungsgruppen aktiviert werden. Es werden jedoch nur neue VMs automatisch verschlüsselt, die nach dem Aktivieren der Verschlüsselung erstellt wurden.

- Bei vorhandenen VMs muss deren Zuordnung aufgehoben und sie müssen erneut zugeordnet werden, damit sie verschlüsselt werden können.

Ältere VM-Größen werden nicht unterstützt. Sie finden die Liste der unterstützten VM-Größen entweder mithilfe des Azure PowerShell-Moduls oder über die Azure CLI.

Sie müssen das Feature für Ihr Abonnement aktivieren, bevor Sie die Verschlüsselung auf dem Host entweder für Ihre VM oder die VM-Skalierungsgruppe verwenden können. Führen Sie die folgenden Schritte aus, um das Feature für Ihr Abonnement zu aktivieren:

Azure-Portal: Klicken Sie im Azure-Portal auf das Symbol „Cloud Shell“:

Führen Sie den folgenden Befehl aus, um den Kontext auf das aktuelle Abonnement festzulegen

Set-AzContext -SubscriptionId "<yourSubIDHere>"Führen Sie den folgenden Befehl aus, um das Feature für Ihr Abonnement zu registrieren.

Register-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"Überprüfen Sie mithilfe des folgenden Befehls, ob der Registrierungsstatus Registriert lautet (die Registrierung kann einige Minuten dauern), bevor Sie das Feature ausprobieren.

Get-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Virtuelle Computer, und wählen Sie + Erstellen aus, um eine VM zu erstellen.

Wählen Sie eine geeignete Region und eine unterstützte VM-Größe aus.

Füllen Sie die anderen Werte im Bereich Grundlagen nach Ihren Vorstellungen aus, und fahren Sie dann mit dem Bereich Datenträger fort.

Wählen Sie im Bereich Datenträger die Option Verschlüsselung auf dem Host aus.

Treffen Sie die verbleibende Auswahl nach Wunsch.

Treffen Sie für den Rest des VM-Bereitstellungsprozesses eine Auswahl, die Ihrer Umgebung entspricht, und schließen Sie die Bereitstellung ab.

Sie haben nun eine VM mit aktivierter Verschlüsselung auf dem Host bereitgestellt, und der Cache für den Datenträger wird mit plattformseitig verwalteten Schlüsseln verschlüsselt.

Alternativ können Sie kundenseitig verwaltete Schlüssel verwenden, um Ihre Datenträgercaches zu verschlüsseln.

Nach dem Aktivieren des Features müssen Sie eine Azure Key Vault-Instanz und einen Datenträgerverschlüsselungssatz einrichten, sofern noch nicht geschehen.

Bei der ersten Einrichtung von kundenseitig verwalteten Schlüsseln für Ihre Datenträger müssen Sie die Ressourcen in einer bestimmten Reihenfolge erstellen. Zuerst müssen Sie eine Azure Key Vault-Instanz erstellen und einrichten.

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Schlüsseltresore, und wählen Sie diese Option aus.

Wichtig

Für eine erfolgreiche Bereitstellung müssen sich Ihr Datenträgerverschlüsselungssatz, die VM, die Datenträger und die Momentaufnahmen alle in derselben Region und im selben Abonnement befinden. Azure Key Vault-Instanzen können aus einem anderen Abonnement verwendet werden, müssen sich aber in derselben Region und demselben Mandanten wie Ihr Datenträgerverschlüsselungssatz befinden.

Wählen Sie +Erstellen aus, um einen neuen Schlüsseltresor zu erstellen.

Erstellen Sie eine neue Ressourcengruppe.

Geben Sie einen Namen für den Schlüsseltresor ein, wählen Sie eine Region aus, und wählen Sie dann einen Tarif aus.

Hinweis

Beim Erstellen der Key Vault-Instanz müssen Sie vorläufiges Löschen und den Schutz vor endgültigem Löschen aktivieren. Durch vorläufiges Löschen wird sichergestellt, dass der Schlüsseltresor einen gelöschten Schlüssel für einen bestimmten Aufbewahrungszeitraum (standardmäßig 90 Tage) speichert. Der Schutz vor endgültigem Löschen stellt sicher, dass ein gelöschter Schlüssel erst nach Ablauf der Aufbewahrungsdauer dauerhaft gelöscht werden kann. Diese Einstellungen schützen Sie vor dem Verlust von Daten durch versehentliches Löschen. Diese Einstellungen sind obligatorisch, wenn ein Schlüsseltresor für die Verschlüsselung verwalteter Datenträger verwendet wird.

Wählen Sie Bewerten + erstellen aus, überprüfen Sie Ihre Auswahl, und wählen Sie dann Erstellen aus.

Nach Abschluss der Bereitstellung Ihres Schlüsseltresors wählen Sie diesen aus.

Wählen Sie unter Objekte die Option Schlüssel aus.

Wählen Sie die Option Generieren/Importieren aus.

Lassen Sie Schlüsseltyp auf RSA und RSA-Schlüsselgröße auf 2048 festgelegt.

Treffen Sie Ihre Auswahl für die verbleibenden Optionen nach Wunsch, und wählen Sie dann Erstellen aus.

Nachdem Sie den Azure-Schlüsseltresor und einen Schlüssel erstellt haben, müssen Sie eine Azure RBAC-Rolle hinzufügen, damit Sie Ihren Azure-Schlüsseltresor mit Ihrem Datenträgerverschlüsselungssatz verwenden können.

- Wählen Sie Zugriffssteuerung (IAM) aus, und fügen Sie eine Rolle hinzu.

- Fügen Sie die Rolle Key Vault-Administrator,Besitzeroder Mitwirkender hinzu.

Suchen Sie nach Datenträgerverschlüsselungssätze, und wählen Sie sie aus.

Wählen Sie im Bereich Datenträgerverschlüsselungssätze die Option + Erstellen aus.

Wählen Sie Ihre Ressourcengruppe aus, geben Sie Ihrem Verschlüsselungssatz einen Namen, und wählen Sie dieselbe Region aus wie Ihr Schlüsseltresor.

Wählen Sie als Verschlüsselungstyp die Option Verschlüsselung ruhender Daten mit einem kundenseitig verwalteten Schlüssel aus.

Hinweis

Nachdem Sie einen Datenträgerverschlüsselungssatz mit einem bestimmten Verschlüsselungstyp erstellt haben, kann er nicht mehr geändert werden. Wenn Sie einen anderen Verschlüsselungstyp verwenden möchten, müssen Sie einen neuen Datenträgerverschlüsselungssatz erstellen.

Stellen Sie sicher, dass Azure-Schlüsseltresor und -Schlüssel auswählen ausgewählt ist.

Wählen Sie den Schlüsseltresor und den Schlüssel, die Sie zuvor erstellt haben, sowie die Version aus.

Wenn Sie die automatische Rotation von kundenseitig verwalteten Schlüsseln aktivieren möchten, wählen Sie Automatische Schlüsselrotation aus.

Wählen Sie Überprüfen + erstellen und danach Erstellen aus.

Navigieren Sie zum Datenträgerverschlüsselungssatz, nachdem er bereitgestellt wurde, und wählen Sie die angezeigte Warnung aus.

Dadurch erhält Ihr Schlüsseltresor Berechtigungen für den Datenträgerverschlüsselungssatz.

Nachdem Sie nun eine Azure Key Vault-Instanz und einen Datenträgerverschlüsselungssatz eingerichtet haben, können Sie eine VM bereitstellen, und sie verwendet die Verschlüsselung auf dem Host.

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Virtuelle Computer, und wählen Sie + Hinzufügen aus, um eine VM zu erstellen.

Erstellen Sie einen neuen virtuellen Computer, und wählen Sie eine geeignete Region und eine unterstützte VM-Größe aus.

Füllen Sie die anderen Werte im Bereich Grundlagen nach Ihren Vorstellungen aus, und fahren Sie dann mit dem Bereich Datenträger fort.

Wählen Sie im Bereich Datenträger die Option Verschlüsselung auf dem Host aus.

Wählen Sie Schlüsselverwaltung und dann einen Ihrer kundenseitig verwalteten Schlüssel aus.

Treffen Sie die verbleibende Auswahl nach Wunsch.

Treffen Sie für den Rest des VM-Bereitstellungsprozesses eine Auswahl, die Ihrer Umgebung entspricht, und schließen Sie die Bereitstellung ab.

Sie haben nun eine VM mit aktivierter Verschlüsselung auf dem Host mithilfe von kundenseitig verwalteten Schlüsseln bereitgestellt.

Heben Sie zuerst die Zuordnung Ihrer VM auf. Verschlüsselung auf dem Host kann nur deaktiviert werden, wenn die Zuordnung ihrer VM aufgehoben wird.

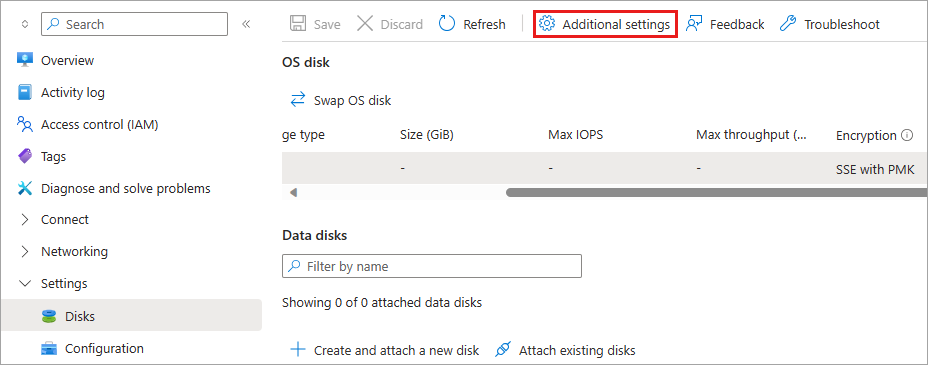

Wählen Sie auf Ihrem virtuellen Computer die Option Datenträger und anschließend Zusätzliche Einstellungen aus.

Wählen Sie für Verschlüsselung auf dem Host die Option Nein und anschließend Speichern aus.