Konfigurieren des Azure VPN-Clients – Microsoft Entra ID-Authentifizierung – Linux (Vorschau)

Dieser Artikel unterstützt Sie beim Konfigurieren von Azure VPN Client auf einem Linux-Computer (Ubuntu) für die Verbindung zu einem virtuellen Netzwerk mithilfe einer Point-to-Site-Verbindung (P2S) von VPN Gateway und der Microsoft Entra-Authentifizierung. Weitere Informationen zu Point-to-Site-Verbindungen finden Sie unter Informationen zu Point-to-Site-Verbindungen.

Die Schritte in diesem Artikel gelten für die Microsoft Entra ID-Authentifizierung mithilfe der von Microsoft registrierten Azure VPN-Client-App mit zugehöriger App-ID und Zielgruppenwerten. Dieser Artikel gilt nicht für die ältere, manuell registrierte Azure VPN-Client-App für Ihren Mandanten. Weitere Informationen finden Sie unter Informationen zu Point-to-Site-VPN – Microsoft Entra ID-Authentifizierung.

Es ist zwar möglich, dass der Azure VPN-Client für Linux möglicherweise auf anderen Linux-Distributionen und -Versionen funktioniert, der Azure VPN-Client für Linux wird jedoch nur in den folgenden Versionen unterstützt:

- Ubuntu 20.04

- Ubuntu 22.04

Voraussetzungen

Führen Sie die Schritte für die Konfiguration des Point-to-Site-Servers aus. Siehe Konfigurieren eines P2S-VPN-Gateways für die Microsoft Entra ID-Authentifizierung.

Workflow

Nachdem Ihre Azure VPN Gateway P2S-Serverkonfiguration abgeschlossen ist, gehen Sie wie folgt vor:

- Laden Sie den Azure VPN-Client für Linux herunter und installieren Sie es.

- Importieren Sie die Clientprofileinstellungen in den VPN-Client.

- Erstellen Sie eine Verbindung.

Laden Sie den Azure VPN Client herunter und installieren Sie ihn

Führen Sie die folgenden Schritte aus, um die neueste Version des Azure VPN-Clients für Linux herunterzuladen und zu installieren.

Hinweis

Fügen Sie nur die Repositoryliste Ihrer Ubuntu-Version 20.04 oder 22.04 hinzu. Weitere Informationen finden Sie im Linux-Softwarerepository für Microsoft-Produkte.

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Herunterladen von Profilkonfigurationsdateien für den VPN-Client

Um Ihr Azure VPN-Clientprofil zu konfigurieren, laden Sie ein VPN-Clientprofilkonfigurationspaket aus dem Azure P2S-Gateway herunter. Dieses Paket enthält die erforderlichen Einstellungen zum Konfigurieren des VPN-Clients.

Wenn Sie die P2S-Serverkonfigurationsschritte wie im Abschnitt Voraussetzungen erwähnt verwendet haben, haben Sie bereits das VPN-Clientprofilkonfigurationspaket generiert und heruntergeladen, das die erforderlichen VPN-Profilkonfigurationsdateien enthält. Wenn Sie Konfigurationsdateien generieren müssen, lesen Sie das Herunterladen des VPN-Clientprofilkonfigurationspakets.

Informationen zu Profilkonfigurationsdateien für den VPN-Client

In diesem Abschnitt konfigurieren Sie den Azure VPN-Client für Linux.

Wenn Ihre P2S-Gatewaykonfiguration zuvor für die Verwendung der älteren, manuell registrierten App-ID-Versionen konfiguriert wurde, unterstützt Ihre P2S-Konfiguration den Linux VPN-Client nicht. Siehe Informationen zur von Microsoft registrierten App-ID für den Azure VPN-Client.

Verwenden Sie für die Microsoft Entra ID-Authentifizierung die azurevpnconfig_aad.xml-Datei. Die Datei befindet sich im Ordner AzureVPN des VPN-Clientprofilkonfigurationspakets.

Wählen Sie auf der Azure VPN Client-Seite die Option zum Importieren aus.

Wählen Sie Profil importieren aus und suchen Sie nach der XML-Profildatei. Wählen Sie die Datei aus. Wählen Sie bei ausgewählter Datei OK aus.

Zeigen Sie die Verbindungsprofilinformationen an. Ändern Sie den Wert Zertifikatinformationen, um den Standardwert DigiCert_Global_Root G2.pem oder DigiCert_Global_Root_CA.pem anzuzeigen. Lassen Sie keinen Wert leer.

Wenn Ihr VPN-Clientprofil mehrere Clientauthentifizierungen enthält, wählen Sie für Clientauthentifizierung, Authentifizierungstyp die Option für Microsoft Entra ID aus.

Geben Sie für das Feld Mandant die URL Ihres Microsoft Entra-Mandanten an. Stellen Sie sicher, dass die Mandanten-URL keinen umgekehrten Schrägstrich (

\) am Ende aufweist. Der Schrägstrich ist zulässig.Die Mandanten-ID weist die folgende Struktur auf:

https://login.microsoftonline.com/{Entra TenantID}Geben Sie für das Feld Zielgruppe die Anwendungs-ID (App-ID) an.

Die App-ID für Azure Public lautet:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. Wir unterstützen auch die benutzerdefinierte App-ID für dieses Feld.Geben Sie für das Feld Aussteller die URL des Secure Token Service an. Fügen Sie einen nachgestellten Schrägstrich am Ende des Werts für Aussteller ein. Andernfalls könnte die Verbindung fehlschlagen.

Beispiel:

https://sts.windows.net/{AzureAD TenantID}/Wenn die Felder ausgefüllt sind, klicken Sie auf Speichern.

Wählen Sie im Bereich VPN-Verbindungen das von Ihnen gespeicherte Verbindungsprofil aus. Klicken Sie dann in der Dropdownliste auf Verbinden.

Der Webbrowser wird automatisch angezeigt. Geben Sie die Anmeldeinformationen für Benutzernamen/Kennwort für die Microsoft Entra ID-Authentifizierung ein und stellen Sie dann eine Verbindung her.

Wenn die Verbindung erfolgreich abgeschlossen wurde, zeigt der Client ein grünes Symbol an, und das Fenster Statusprotokolle zeigt Status = Verbunden.

Sobald die Verbindung hergestellt wurde, ändert sich der Status in Verbunden. Um die Verbindung mit der Sitzung zu trennen, wählen Sie in der Dropdownliste Trennen aus.

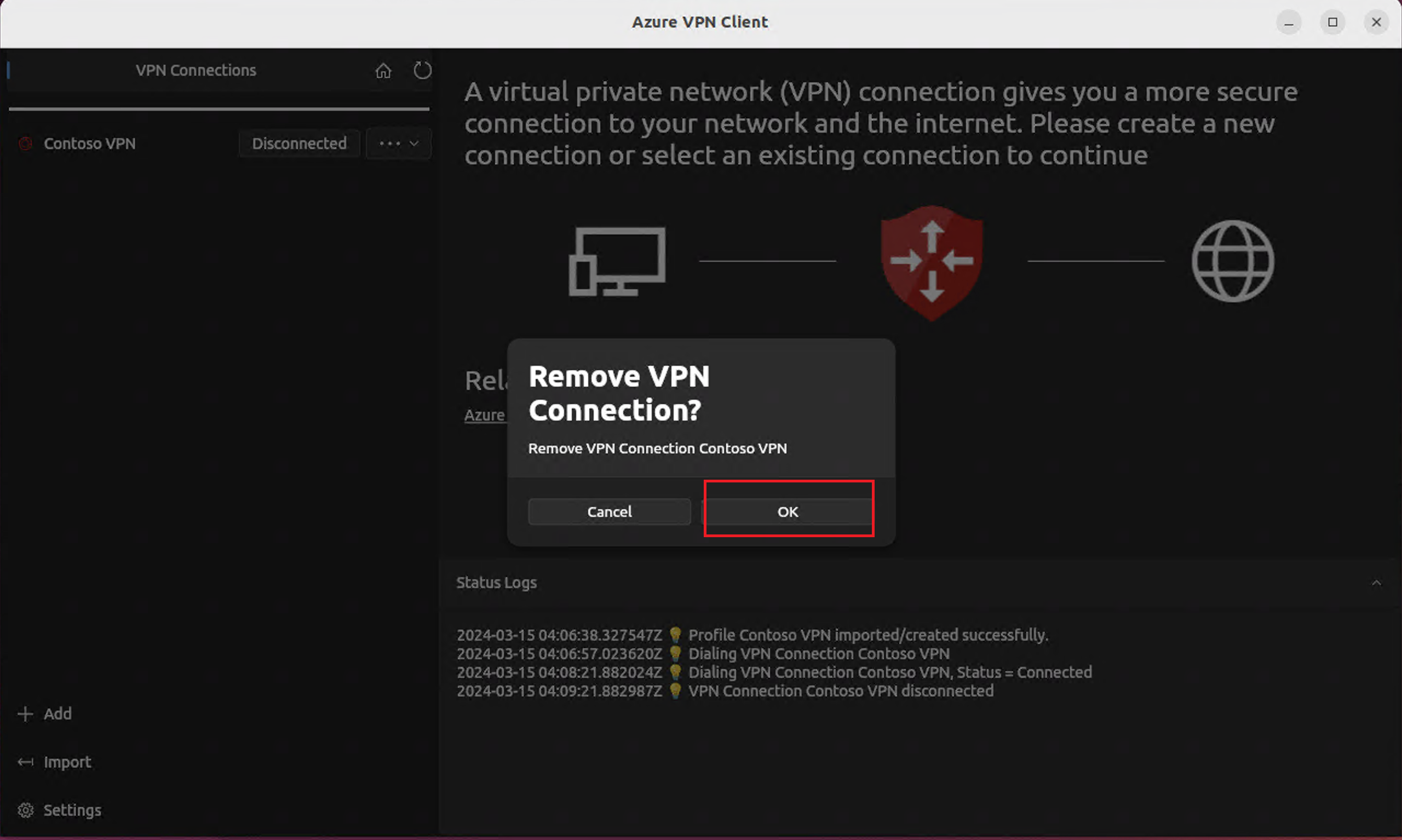

Löschen eines VPN-Clientprofils

Wählen Sie auf dem Azure VPN-Client die Verbindung aus, die Sie entfernen möchten. Wählen Sie dann in der Dropdownliste Entfernen aus.

Bei VPN-Verbindung entfernen?, wählen Sie OK aus.

Überprüfen der Protokolle

Um Probleme zu diagnostizieren, können Sie die Azure VPN-Clientprotokolle verwenden.

Wechseln Sie im Azure-VPN-Client zu Einstellungen. Wählen Sie im rechten Bereich Protokollverzeichnis anzeigen aus.

Um auf die Protokolldatei zuzugreifen, wechseln Sie zum Ordner /var/log/azurevpnclient und suchen Sie die AzureVPNClient.log-Datei.

Nächste Schritte

Weitere Informationen zu VPN Gateway finden Sie unter Häufig gestellte Fragen zu VPN Gateway.

Weitere Informationen zu Point-to-Site-Verbindungen finden Sie unter Informationen zu Point-to-Site-Verbindungen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für