Informationen zu Point-to-Site-VPN-Routing

Anhand dieses Artikels können Sie das Verhalten von Azure Point-to-Site-VPN-Routing nachvollziehen. Das P2S VPN-Routingverhalten ist vom Clientbetriebssystem, dem für die VPN-Verbindung verwendeten Protokoll und der Art der Verbindung der virtuellen Netzwerke (VNets) untereinander abhängig. Weitere Informationen zu Point-to-Site-VPN, einschließlich der unterstützten Protokolle, finden Sie unter Informationen zu Point-to-Site-VPN.

Wenn Sie eine Änderung an der Topologie Ihres Netzwerks vornehmen und Windows-VPN-Clients verwenden, muss das VPN-Clientpaket für Windows-Clients heruntergeladen und erneut installiert werden, damit die Änderungen auf den Client angewendet werden.

Hinweis

Dieser Artikel gilt nur für IKEv2 und OpenVPN.

Informationen zu den Abbildungen

Es gibt eine Anzahl verschiedener Abbildungen in diesem Artikel. Jeder Abschnitt zeigt eine andere Topologie oder Konfiguration. Im Rahmen dieses Artikels funktionieren Site-to-Site- (S2S) und VNet-to-VNet-Verbindungen auf die gleiche Weise, weil beide IPSec-Tunnel darstellen. Alle VPN-Gateways in diesem Artikel sind routenbasiert.

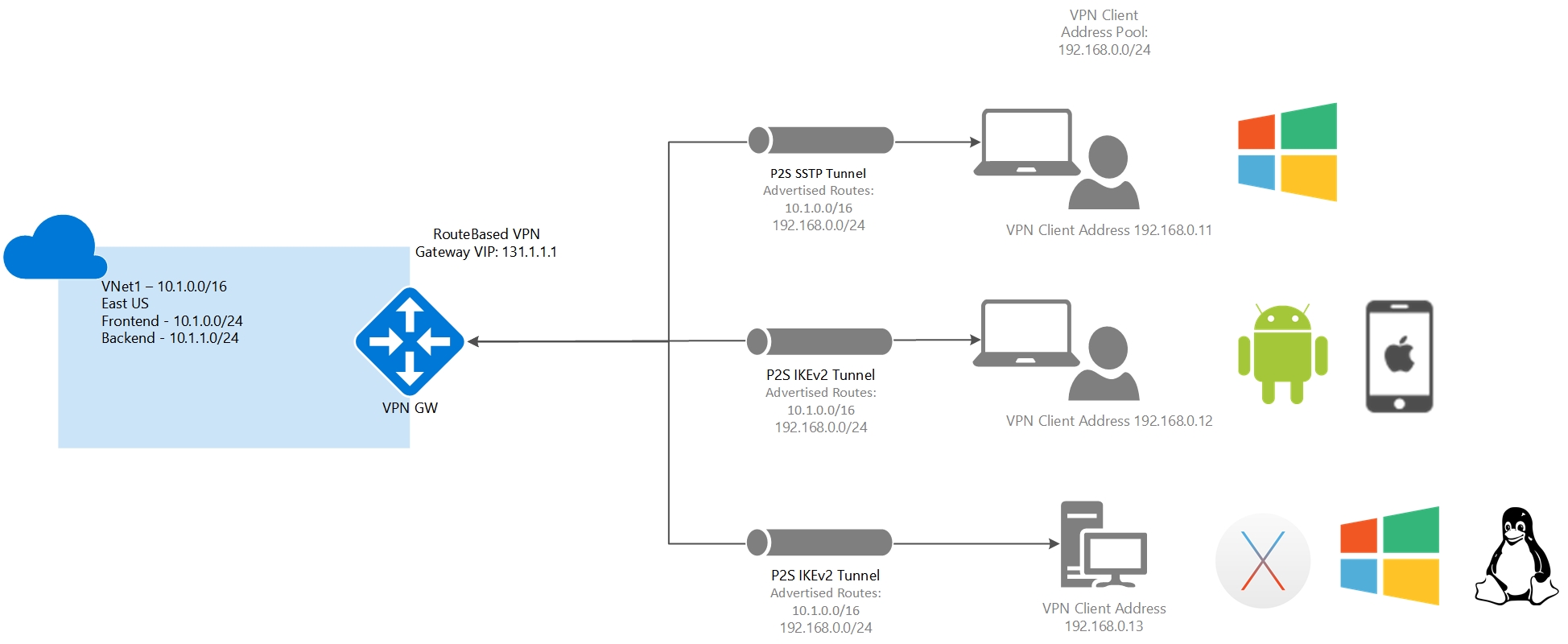

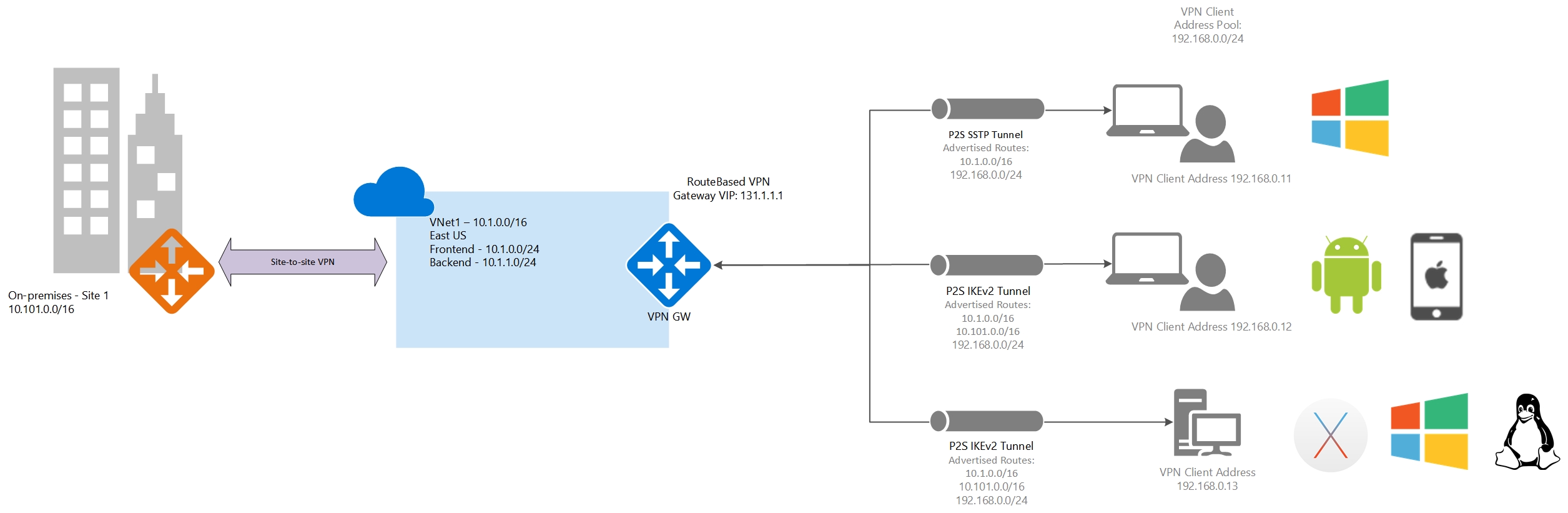

Ein isoliertes VNet

Die Point-to-Site-VPN-Gatewayverbindung in diesem Beispiel gilt für ein VNet, das nicht mit einem anderen virtuellen Netzwerk (VNet1) verbunden ist oder ein Peering aufweist. In diesem Beispiel können alle Clients nur auf VNet1 zugreifen.

Adressraum

- VNet1: 10.1.0.0/16

Hinzugefügte Routen

Zu Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 192.168.0.0/24

Zu Nicht-Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 192.168.0.0/24

Zugriff

Windows-Clients können auf VNet1 zugreifen.

Nicht-Windows-Clients können auf VNet1 zugreifen.

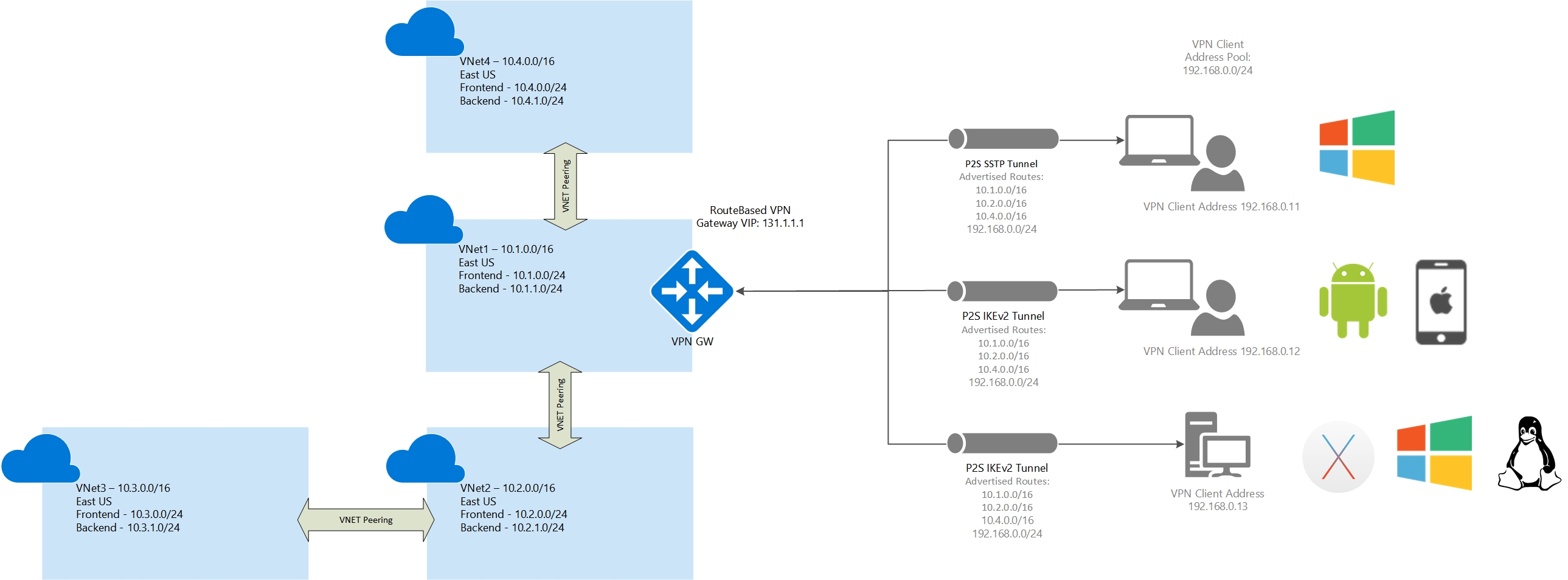

Mehrere VNets mit Peering

In diesem Beispiel gilt die Point-to-Site-VPN-Gatewayverbindung für VNet1. Für VNet1 erfolgt Peering mit VNet2. Für VNet2 erfolgt Peering mit VNet3. Für VNet1 erfolgt Peering mit VNet4. Es gibt kein direktes Peering zwischen VNet1 und VNet3. Für VNet1 ist „Gatewaytransit zulassen“ aktiviert. Für VNet2 und VNet4 ist „Remotegateways verwenden“ aktiviert.

Clients, die Windows verwenden, können auf VNets mit direktem Peering zugreifen, aber der VPN-Client muss erneut heruntergeladen werden, wenn Änderungen am VNet-Peering oder an der Netzwerktopologie vorgenommen werden. Nicht-Windows-Clients können auf VNets mit direktem Peering zugreifen. Der Zugriff ist nicht transitiv und nur auf VNets mit direktem Peering beschränkt.

Adressraum:

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

VNet4: 10.4.0.0/16

Hinzugefügte Routen

Zu Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 10.2.0.0/16, 10.4.0.0/16, 192.168.0.0/24

Zu Nicht-Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 10.2.0.0/16, 10.4.0.0/16, 192.168.0.0/24

Zugriff

Windows-Clients können auf VNet1, VNet2 und VNet4 zugreifen, aber der VPN-Client muss erneut heruntergeladen werden, damit alle Topologieänderungen wirksam werden.

Nicht-Windows-Clients können auf VNet1, VNet2 und VNet4 zugreifen.

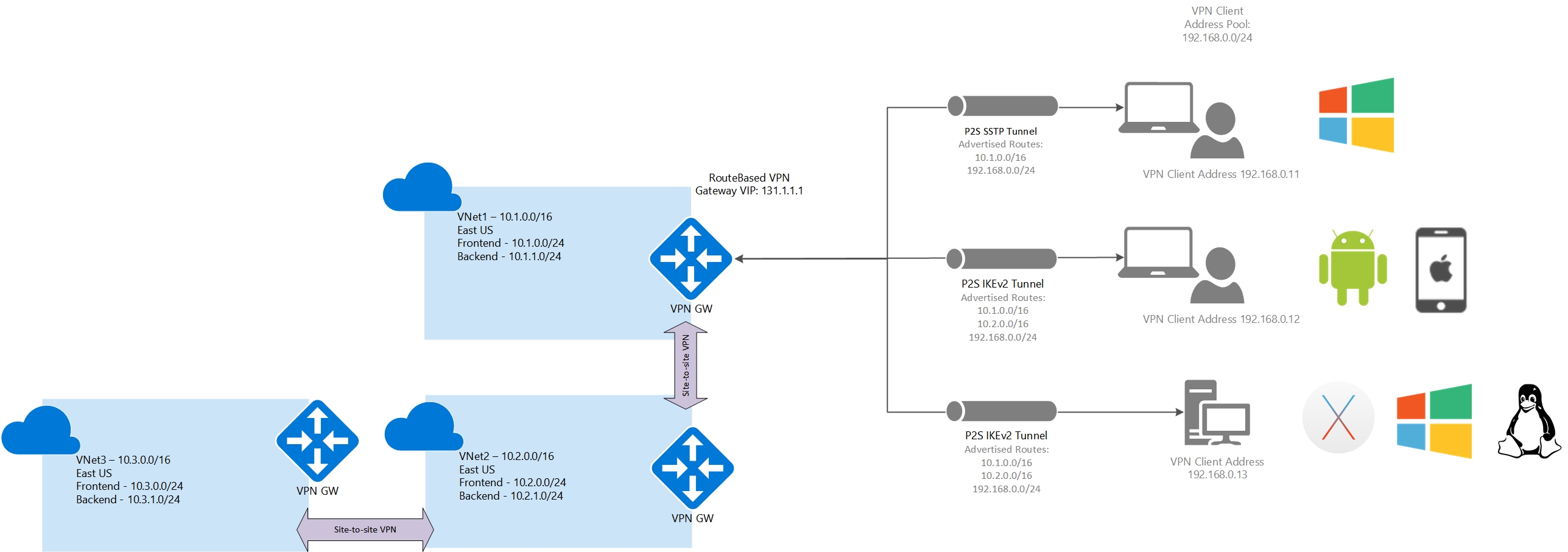

Mehrere VNets, die über ein S2S-VPN verbunden sind

In diesem Beispiel gilt die Point-to-Site-VPN-Gatewayverbindung für VNet1. VNet1 ist mit VNet2 über eine Site-to-Site-VPN-Verbindung verbunden. VNet2 ist mit VNet3 über eine Site-to-Site-VPN-Verbindung verbunden. Direktes Peering oder eine Site-to-Site-VPN-Verbindung zwischen VNet1 und VNet3 ist nicht vorhanden. Alle Site-to-Site-Verbindungen führen kein BGP für das Routing aus.

Clients, die Windows oder ein anderes unterstütztes Betriebssystem verwenden, können nur auf VNet1 zugreifen. Um auf zusätzliche VNets zugreifen zu können, muss BGP verwendet werden.

Adressraum

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

Hinzugefügte Routen

Zu Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 192.168.0.0/24

Nicht-Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 10.2.0.0/16, 192.168.0.0/24

Zugriff

Windows-Clients können nur auf VNet1 zugreifen.

Nicht-Windows-Clients können nur auf VNet1 zugreifen.

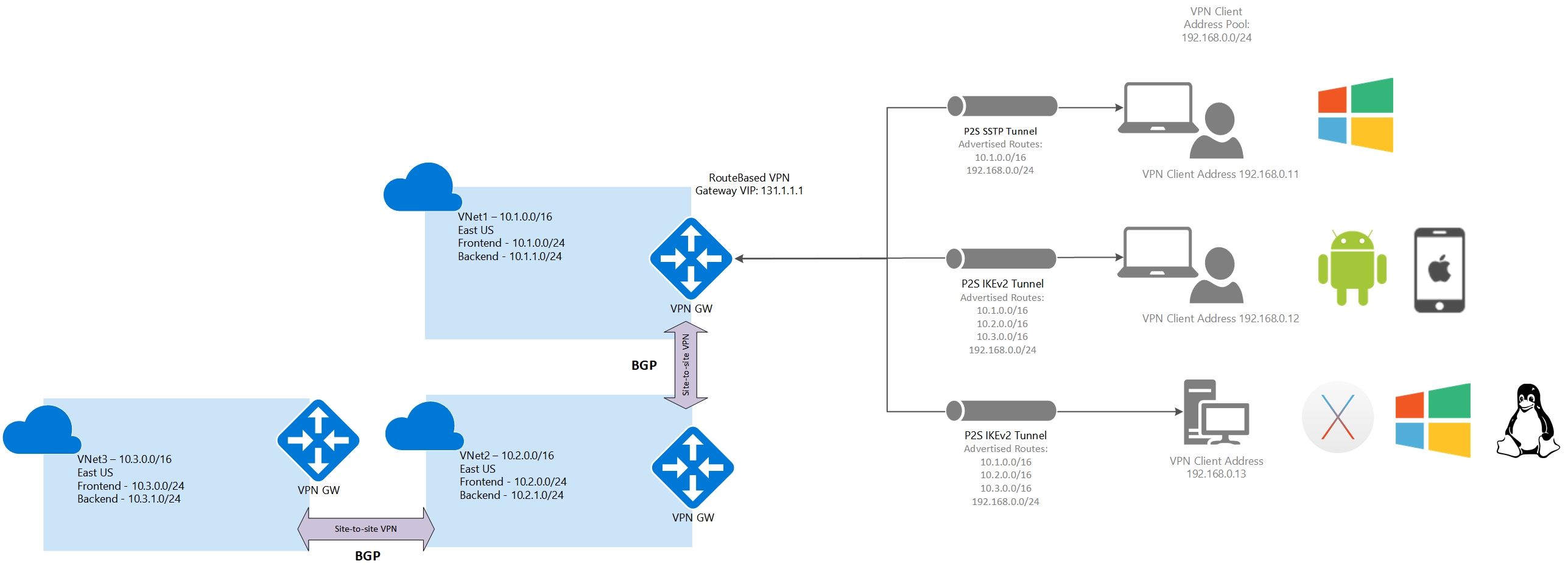

Mehrere VNets, die über ein S2S-VPN verbunden sind (BGP)

In diesem Beispiel gilt die Point-to-Site-VPN-Gatewayverbindung für VNet1. VNet1 ist mit VNet2 über eine Site-to-Site-VPN-Verbindung verbunden. VNet2 ist mit VNet3 über eine Site-to-Site-VPN-Verbindung verbunden. Direktes Peering oder eine Site-to-Site-VPN-Verbindung zwischen VNet1 und VNet3 ist nicht vorhanden. Alle Site-to-Site-Verbindungen führen BGP für das Routing aus.

Clients, die Windows oder ein anderes unterstütztes Betriebssystem verwenden, können auf alle VNets zugreifen, die über eine Site-to-Site-VPN-Verbindung verbunden sind, aber Routen zu verbundenen VNets müssen den Windows-Clients manuell hinzugefügt werden.

Adressraum

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

Hinzugefügte Routen

Zu Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 192.168.0.0/24

Nicht-Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 10.2.0.0/16, 10.3.0.0/16, 192.168.0.0/24

Zugriff

Windows-Clients können auf VNet1, VNet2 und VNet3 zugreifen, Routen zu VNet2 und VNet3 müssen allerdings manuell hinzugefügt werden.

Nicht-Windows-Clients können auf VNet1, VNet2 und VNet3 zugreifen.

Ein VNet und eine Filiale

In diesem Beispiel gilt die Point-to-Site-VPN-Gatewayverbindung für VNet1. Für VNet1 ist keine Verbindung/kein Peering mit einem anderen virtuellen Netzwerk vorhanden, es ist jedoch mit einer lokalen Site über eine Site-to-Site-VPN-Verbindung verbunden, die BGP nicht ausführt.

Windows-Clients und Nicht-Windows-Clients können nur auf VNet1 zugreifen.

Adressraum

VNet1: 10.1.0.0/16

Site1: 10.101.0.0/16

Hinzugefügte Routen

Zu Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 192.168.0.0/24

Nicht-Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 192.168.0.0/24

Zugriff

Windows-Clients können nur auf VNet1 zugreifen.

Nicht-Windows-Clients können nur auf VNet1 zugreifen.

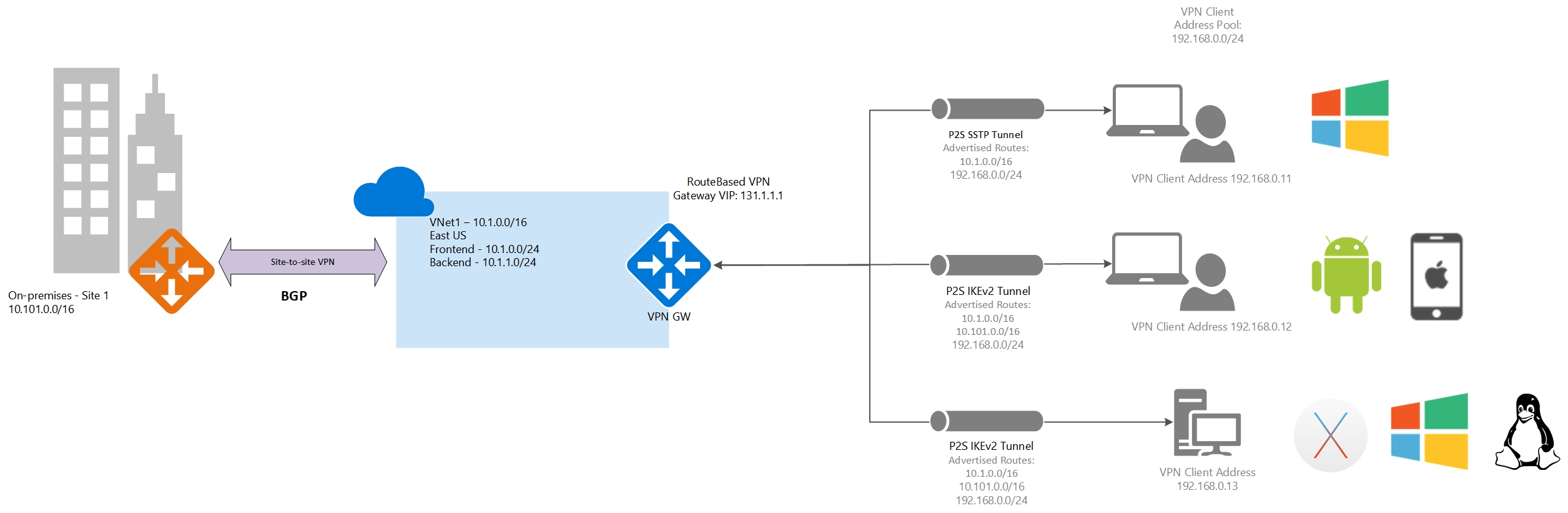

Ein VNet und eine Filiale (BGP)

In diesem Beispiel gilt die Point-to-Site-VPN-Gatewayverbindung für VNet1. Für VNet1 ist keine Verbindung und kein Peering mit einem anderen virtuellen Netzwerk vorhanden, es ist jedoch mit einer lokalen Site (Site1) über eine Site-to-Site-VPN-Verbindung verbunden, die BGP ausführt.

Windows-Clients können auf das VNet und die Filiale (Site1) zugreifen, die Routen zu Site1 müssen dem Client aber manuell hinzugefügt werden. Nicht-Windows-Clients können auf das VNet und die lokale Filiale zugreifen.

Adressraum

VNet1: 10.1.0.0/16

Site1: 10.101.0.0/16

Hinzugefügte Routen

Zu Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 192.168.0.0/24

Nicht-Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 10.101.0.0/16, 192.168.0.0/24

Zugriff

Windows-Clients können auf VNet1 und Site1 zugreifen, Routen zu Site1 müssen allerdings manuell hinzugefügt werden.

Nicht-Windows-Clients können auf VNet1 und Site1 zugreifen.

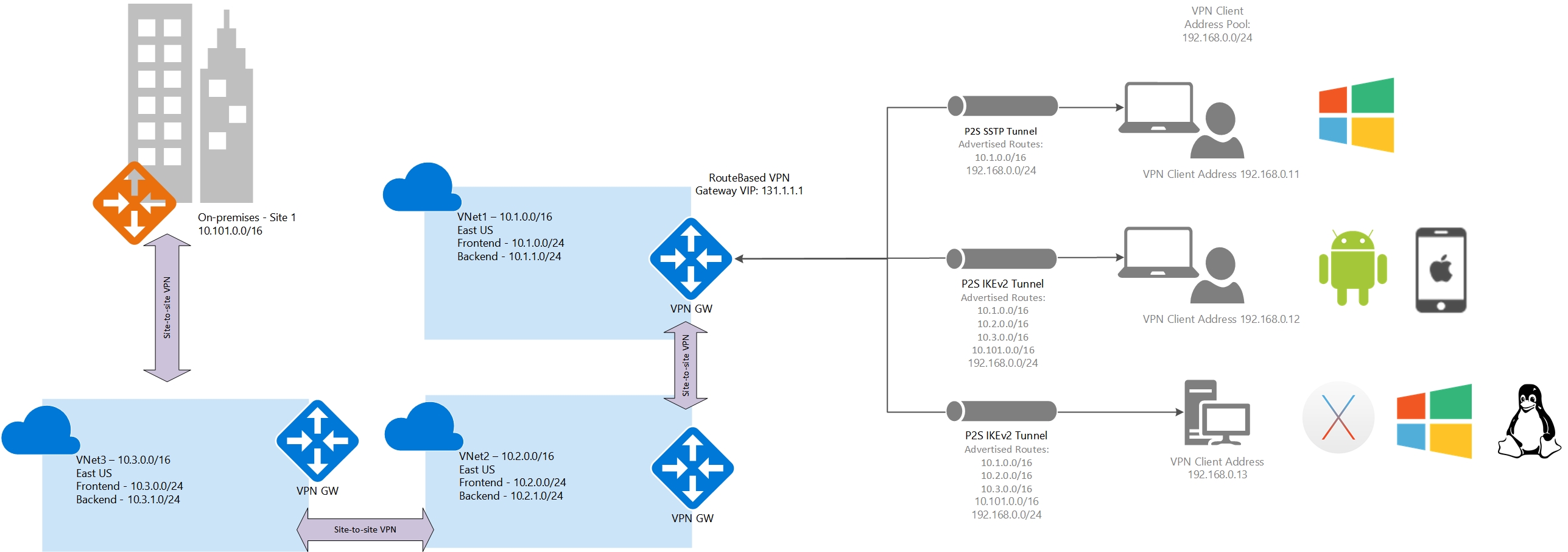

Mehrere mithilfe von S2S verbundene VNets und eine Filiale

In diesem Beispiel gilt die Point-to-Site-VPN-Gatewayverbindung für VNet1. VNet1 ist mit VNet2 über eine Site-to-Site-VPN-Verbindung verbunden. VNet2 ist mit VNet3 über eine Site-to-Site-VPN-Verbindung verbunden. Direktes Peering oder ein Site-to-Site-VPN-Tunnel zwischen den VNet1- und VNet3-Netzwerken ist nicht vorhanden. VNet3 ist mit einer Filiale (Site1) über eine Site-to-Site-VPN-Verbindung verbunden. Alle VPN-Verbindungen führen BGP nicht aus.

Alle Clients können nur auf VNet1 zugreifen.

Adressraum

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

Site1: 10.101.0.0/16

Hinzugefügte Routen

Zu Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 192.168.0.0/24

Nicht-Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 10.2.0.0/16, 10.3.0.0/16, 10.101.0.0/16, 192.168.0.0/24

Zugriff

Die Windows-Clients können nur auf VNet1 zugreifen.

Nicht-Windows-Clients können nur auf VNet1 zugreifen.

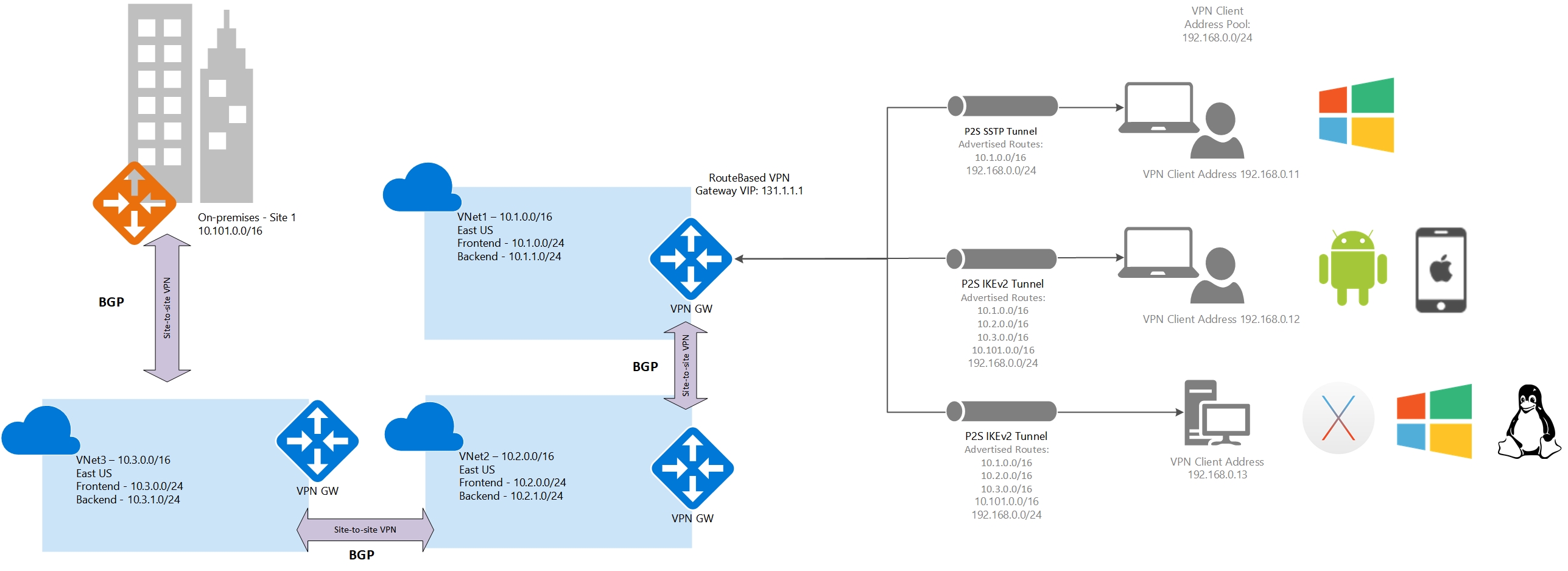

Mehrere mit S2S verbundene VNets und eine Filiale (BGP)

In diesem Beispiel gilt die Point-to-Site-VPN-Gatewayverbindung für VNet1. VNet1 ist mit VNet2 über eine Site-to-Site-VPN-Verbindung verbunden. VNet2 ist mit VNet3 über eine Site-to-Site-VPN-Verbindung verbunden. Direktes Peering oder ein Site-to-Site-VPN-Tunnel zwischen den VNet1- und VNet3-Netzwerken ist nicht vorhanden. VNet3 ist mit einer Filiale (Site1) über eine Site-to-Site-VPN-Verbindung verbunden. Alle VPN-Verbindungen führen BGP aus.

Clients mit Windows können auf VNets und Standorte zugreifen, die über eine Site-to-Site-VPN-Verbindung verbunden sind, die Routen zu VNet2, VNet3 und Site1 müssen dem Client aber manuell hinzugefügt werden. Nicht-Windows-Clients können ohne manuelle Eingriffe auf VNets und Standorte zugreifen, die über eine Site-to-Site-VPN-Verbindung verbunden sind. Der Zugriff ist transitiv, und Clients besitzen Zugriff auf Ressourcen in allen verbundenen VNets und Standorten (lokal).

Adressraum

VNet1: 10.1.0.0/16

VNet2: 10.2.0.0/16

VNet3: 10.3.0.0/16

Site1: 10.101.0.0/16

Hinzugefügte Routen

Zu Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 192.168.0.0/24

Nicht-Windows-Clients hinzugefügte Routen: 10.1.0.0/16, 10.2.0.0/16, 10.3.0.0/16, 10.101.0.0/16, 192.168.0.0/24

Zugriff

Windows-Clients können auf VNet1, VNet2, VNet3 und Site1 zugreifen, die Routen zu VNet2, VNet3 und Site1 müssen dem Client aber manuell hinzugefügt werden.

Nicht-Windows-Clients können auf VNet1, VNet2, VNet3 und Site1 zugreifen.

Nächste Schritte

Lesen Sie Erstellen eines P2S-VPNs mithilfe des Azure-Portals, um mit dem Erstellen Ihres P2S-VPNs zu beginnen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für