Integrieren der RADIUS-Authentifizierung für das Azure-VPN-Gateway in den NPS-Server für Multi-Faktor-Authentifizierung

In diesem Artikel wird beschrieben, wie Sie den Netzwerkrichtlinienserver (Network Policy Server, NPS) in die RADIUS-Authentifizierung für das Azure-VPN-Gateway integrieren, um Multi-Faktor-Authentifizierung (MFA) für Point-to-Site-VPN-Verbindungen bereitzustellen.

Voraussetzung

Zum Aktivieren von MFA müssen die Benutzer in Microsoft Entra ID enthalten sein. Der Azure AD-Dienst muss über die lokale Umgebung oder die Cloudumgebung synchronisiert werden. Darüber hinaus muss der Benutzer bereits die automatische Registrierung für MFA abgeschlossen haben. Wenn die MFA textbasiert ist (SMS, Prüfcode in der mobilen App usw.) und erfordert, dass der Benutzer Code oder Text über die VPN-Clientbenutzeroberfläche eingibt, ist die Authentifizierung nicht erfolgreich und damit kein unterstütztes Szenario. Weitere Informationen finden Sie unter Einrichten meines Kontos für die zweistufige Überprüfung

Ausführliche Schritte

Schritt 1: Erstellen eines Gateways des virtuellen Netzwerks

Melden Sie sich beim Azure-Portalan.

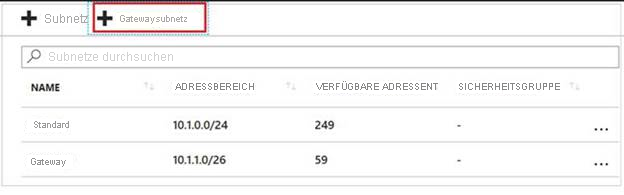

Wählen Sie im virtuellen Netzwerk, in dem das Gateway des virtuellen Netzwerks gehostet wird, Subnetze und dann Gatewaysubnetz aus, um ein Subnetz zu erstellen.

Erstellen Sie ein Gateway des virtuellen Netzwerks, indem Sie die folgenden Einstellungen angeben:

Gatewaytyp: Wählen Sie VPN aus.

VPN-Typ: Wählen Sie Routenbasiert aus.

SKU: Wählen Sie entsprechend Ihren Anforderungen einen SKU-Typ aus.

Virtuelles Netzwerk: Wählen Sie das virtuelle Netzwerk aus, in dem Sie das Gatewaysubnetz erstellt haben.

Schritt 2: Konfigurieren von NPS für die Microsoft Entra-Multi-Faktor-Authentifizierung

Installieren Sie die NPS-Erweiterung für Microsoft Entra Multi-Faktor-Authentifizierung auf dem NPS-Server.

Öffnen Sie die NPS-Konsole, klicken Sie mit der rechten Maustaste auf RADIUS-Clients, und wählen Sie dann Neu aus. Erstellen Sie den RADIUS-Client unter Angabe der folgenden Einstellungen:

Anzeigename: Geben Sie einen beliebigen Namen ein.

Adresse (IP oder DNS) : Geben Sie das Gatewaysubnetz ein, das Sie in Schritt 1 erstellt haben.

Gemeinsamer geheimer Schlüssel: Geben Sie einen beliebigen geheimen Schlüssel ein, und merken Sie sich den Schlüssel zur späteren Verwendung.

Legen Sie auf der Registerkarte Erweitert den Herstellernamen auf RADIUS-Standard fest, und stellen Sie sicher, dass das Kontrollkästchen Zusätzliche Optionen nicht aktiviert ist.

Wechseln Sie zu Richtlinien>Netzwerkrichtlinien, doppelklicken Sie auf die Richtlinie Verbindungen mit Microsoft-Routing- und Remotezugriffsserver, wählen Sie Zugriff gewähren aus, und klicken Sie dann auf OK.

Schritt 3: Konfigurieren des VNet-Gateways

Melden Sie sich beim Azure-Portal an.

Öffnen Sie das Gateway des virtuellen Netzwerks, das Sie erstellt haben. Stellen Sie sicher, dass der Gatewaytyp auf VPN festgelegt ist und als VPN-Typ Routenbasiert ausgewählt ist.

Klicken Sie auf Punkt-zu-Standort-Konfiguration>Jetzt konfigurieren, und geben Sie dann die folgenden Einstellungen an:

Adresspool: Geben Sie das Gatewaysubnetz ein, das Sie in Schritt 1 erstellt haben.

Authentifizierungstyp: Wählen Sie RADIUS-Authentifizierung aus.

IP-Adresse des Servers: Geben Sie die IP-Adresse des NPS-Servers ein.