Fehler: stack-use-after-scope

Beheben des Bereinigungsfehlers: Verwendung des nicht vorhandenen Stapelspeichers

Die Verwendung einer Stapeladresse außerhalb des lexikalischen Gültigkeitsbereichs einer Variablen kann in C oder C++ viele Möglichkeiten haben.

Beispiel 1 : Einfaches geschachteltes lokal geschachteltes Beispiel

// example1.cpp

// stack-use-after-scope error

int *gp;

bool b = true;

int main() {

if (b) {

int x[5];

gp = x+1;

}

return *gp; // Boom!

}

Führen Sie zum Erstellen und Testen dieses Beispiels die folgenden Befehle in einer Visual Studio 2019,16.9- oder höher-Entwickler-Eingabeaufforderung aus:

cl example1.cpp /fsanitize=address /Zi

devenv /debugexe example1.exe

Resultierender Fehler – einfache geschachtelte lokale

Beispiel 2 : Lambda-Erfassung

// example2.cpp

// stack-use-after-scope error

#include <functional>

int main() {

std::function<int()> f;

{

int x = 0;

f = [&x]() {

return x; // Boom!

};

}

return f(); // Boom!

}

Führen Sie zum Erstellen und Testen dieses Beispiels die folgenden Befehle in einer Visual Studio 2019,16.9- oder höher-Entwickler-Eingabeaufforderung aus:

cl example2.cpp /fsanitize=address /Zi

devenv /debugexe example2.exe

Resultierender Fehler – Lambda-Erfassung

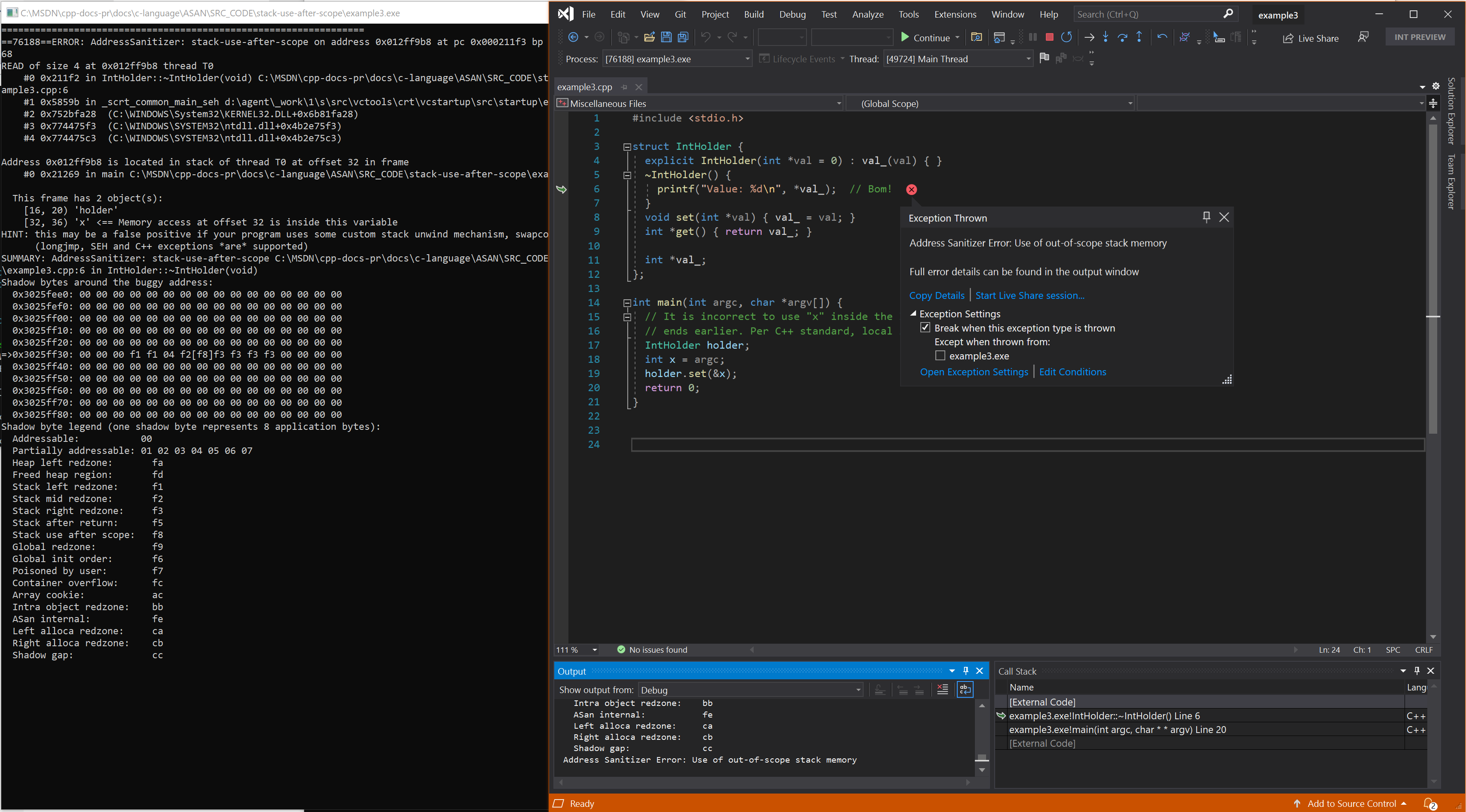

Beispiel 3 – Destruktor-Sortierung mit Lokalen

// example3.cpp

// stack-use-after-scope error

#include <stdio.h>

struct IntHolder {

explicit IntHolder(int* val = 0) : val_(val) { }

~IntHolder() {

printf("Value: %d\n", *val_); // Bom!

}

void set(int* val) { val_ = val; }

int* get() { return val_; }

int* val_;

};

int main(int argc, char* argv[]) {

// It's incorrect to use "x" inside the IntHolder destructor,

// because the lifetime of "x" ends earlier. Per the C++ standard,

// local lifetimes end in reverse order of declaration.

IntHolder holder;

int x = argc;

holder.set(&x);

return 0;

}

Führen Sie zum Erstellen und Testen dieses Beispiels die folgenden Befehle in einer Visual Studio 2019,16.9- oder höher-Entwickler-Eingabeaufforderung aus:

cl example3.cpp /fsanitize=address /Zi /O1

devenv /debugexe example3.exe

Resultierender Fehler - Destruktor-Sortierung

Beispiel 4 – Temporär

// example4.cpp

// stack-use-after-scope error

#include <iostream>

struct A {

A(const int& v) {

p = &v;

}

void print() {

std::cout << *p;

}

const int* p;

};

void explicit_temp() {

A a(5); // the temp for 5 is no longer live;

a.print();

}

void temp_from_conversion() {

double v = 5;

A a(v); // local v is no longer live.

a.print();

}

void main() {

explicit_temp();

temp_from_conversion();

}

Führen Sie zum Erstellen und Testen dieses Beispiels die folgenden Befehle in einer Visual Studio 2019,16.9- oder höher-Entwickler-Eingabeaufforderung aus:

cl example4.cpp /EHsc /fsanitize=address /Zi /Od

devenv /debugexe example4.exe

ASAN ist eine Form der dynamischen Analyse, was bedeutet, dass nur fehlerhaften Code erkannt werden kann, der tatsächlich ausgeführt wird. Ein Optimierer kann den Wert v in diesen Fällen weitergeben, anstatt aus der in pder Adresse gespeicherten zu lesen. Daher erfordert dieses Beispiel die /Od Kennzeichnung.

Resultierender Fehler - Temporaries

Siehe auch

AddressSanitizer -Übersicht

Beheben bekannter Probleme mit demSanitizer

AddressSanitizer Build- und Sprachreferenz

AddressSanitizer-Laufzeitreferenz

AddressSanitizer-Schattenbytes

AddressSanitizer-Cloud oder verteilte Tests

AddressSanitizer Debugger-Integration

Beispiele für AddressSanitizer-Fehler