Einrichten von DMARC zum Überprüfen der Absenderdomäne für Absender in Microsoft 365

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

Domänenbasierte Nachrichtenauthentifizierung, Berichterstellung und Konformität (DMARC) ist eine Methode der E-Mail-Authentifizierung, mit der E-Mail-Authentifizierung überprüft werden kann, die von Ihrem Microsoft 365-organization gesendet wurde, um gefälschte Absender zu verhindern, die bei der Kompromittierung von Geschäfts-E-Mails (BEC), Ransomware und anderen Phishingangriffen verwendet werden.

Sie aktivieren DMARC für eine Domäne, indem Sie einen TXT-Eintrag in DNS erstellen. Die DMARC-Überprüfung einer E-Mail-Nachricht umfasst die folgenden Elemente:

Vergewissern Sie sich, dass die Domänen in der MAIL FROM- und der FROM-Adresse ausgerichtet sind: SPF und DKIM erfordern nicht, dass die Domänen in den folgenden E-Mail-Adressen "ausgerichtet" (übereinstimmen) müssen:

-

Die MAIL FROM-Adresse: Die E-Mail-Adresse, die bei der Übertragung der Nachricht zwischen SMTP-E-Mail-Servern verwendet wird. Diese Adresse wird auch als

5321.MailFromAdresse, P1-Absender oder Umschlagsender bezeichnet. -

Von-Adresse: Die E-Mail-Adresse im Feld "Von ", die in E-Mail-Clients als Absender der Nachricht angezeigt wird. Diese Adresse wird auch als

5322.FromAdresse oder P2-Absender bezeichnet.

Weitere Informationen dazu, wie sich diese E-Mail-Adressen in verschiedenen Domänen befinden und für Spoofing verwendet werden können, finden Sie unter Warum Internet-E-Mails eine Authentifizierung benötigen.

DMARC verwendet das Ergebnis aus SPF, um die beiden folgenden Bedingungen zu überprüfen:

- Die Nachricht stammte von einer autorisierten Quelle für die Domäne, die in der MAIL FROM-Adresse verwendet wird (die Grundlegende Anforderung von SPF).

- Die Domänen in den Adressen MAIL FROM und From in der Nachricht sind ausgerichtet. Dieses Ergebnis erfordert effektiv, dass sich gültige Quellen für die Nachricht in der Adressdomäne Von befinden müssen.

DMARC verwendet das Ergebnis von DKIM, um zu überprüfen, ob die Domäne, die die Nachricht signiert hat (d = -Wert in einem DKIM-Signature-Headerfeld , wie durch den s= -Selektorwert überprüft), mit der Domäne in der From-Adresse übereinstimmt.

Eine Nachricht übergibt DMARC, wenn eine oder beide der beschriebenen SPF- oder DKIM-Überprüfungen erfolgreich sind. Eine Nachricht schlägt DMARC fehl, wenn beide beschriebenen SPF- oder DKIM-Überprüfungen fehlschlagen.

-

Die MAIL FROM-Adresse: Die E-Mail-Adresse, die bei der Übertragung der Nachricht zwischen SMTP-E-Mail-Servern verwendet wird. Diese Adresse wird auch als

DMARC-Richtlinie: Gibt an, was mit Nachrichten zu tun ist, bei denen DMARC fehlschlägt (Ablehnen, Quarantäne oder keine Anweisung).

DMARC-Berichte: Gibt an, wohin aggregierte Berichte (eine regelmäßige Zusammenfassung positiver und negativer DMARC-Ergebnisse) und forensischer Berichte (auch als Fehlerberichte bezeichnet; nahezu sofortige DMARC-Fehlerergebnisse ähnlich einem Nichtzustellbarkeitsbericht oder einer Unzustellbarkeitsnachricht) gesendet werden sollen.

Bevor wir beginnen, müssen Sie folgendes über DMARC in Microsoft 365 wissen, basierend auf Ihrer E-Mail-Domäne:

Wenn Sie nur die MoERA-Domäne (Microsoft Online Email Routing Address) für E-Mails verwenden (z. B. contoso.onmicrosoft.com): Obwohl SPF und DKIM bereits für Ihre *.onmicrosoft.com-Domäne konfiguriert sind, müssen Sie den DMARC TXT-Eintrag für die Domäne *.onmicrosoft.com im Microsoft 365 Admin Center erstellen. Anweisungen finden Sie in diesem Abschnitt weiter unten in diesem Artikel. Weitere Informationen zu *.onmicrosoft.com Domänen finden Sie unter Warum habe ich eine "onmicrosoft.com"-Domäne?.

Wenn Sie eine oder mehrere benutzerdefinierte Domänen für E-Mail verwenden (z. B. contoso.com): Falls noch nicht geschehen, müssen Sie SPF für alle benutzerdefinierten Domänen und Unterdomänen konfigurieren, die Sie für E-Mails verwenden. Außerdem müssen Sie die DKIM-Signatur mithilfe der benutzerdefinierten Domäne oder Unterdomäne konfigurieren, damit die Domäne, die zum Signieren der Nachricht verwendet wird, mit der Domäne in der Von-Adresse übereinstimmt. Anweisungen finden Sie in den folgenden Artikeln:

- Einrichten von SPF zum Verhindern von Spoofing

- Verwenden von DKIM zum Überprüfen ausgehender E-Mails aus Ihrer benutzerdefinierten Domäne

Danach müssen Sie auch die DMARC TXT-Einträge für Ihre benutzerdefinierten Domänen konfigurieren, wie in diesem Artikel beschrieben. Sie haben auch die folgenden Überlegungen:

Unterdomänen:

- Für E-Mail-Dienste, die sich nicht unter Ihrer direkten Kontrolle befinden (z. B. Massen-E-Mail-Dienste), empfehlen wir die Verwendung einer Unterdomäne (z. B. marketing.contoso.com) anstelle Ihrer Standard E-Mail-Domäne (z. B. contoso.com). Sie möchten nicht, dass Probleme mit E-Mails, die von diesen E-Mail-Diensten gesendet werden, die Reputation von E-Mails beeinträchtigen, die von Mitarbeitern in Ihrer Standard E-Mail-Domäne gesendet werden. Weitere Informationen zum Hinzufügen von Unterdomänen finden Sie unter Kann ich Benutzerdefinierte Unterdomänen oder mehrere Domänen zu Microsoft 365 hinzufügen?.

- Im Gegensatz zu SPF und DKIM deckt der DMARC TXT-Eintrag für eine Domäne automatisch alle Unterdomänen (einschließlich nicht vorhandener Unterdomänen) ab, die keinen eigenen DMARC TXT-Eintrag haben. Anders ausgedrückt: Sie können die Vererbung von DMARC in einer Unterdomäne unterbrechen, indem Sie einen DMARC TXT-Eintrag in dieser Unterdomäne erstellen. Jede Unterdomäne erfordert jedoch einen SPF- und DKIM-Eintrag für DMARC.

Wenn Sie registrierte, aber nicht verwendete Domänen besitzen: Wenn Sie registrierte Domänen besitzen, die nicht für E-Mails oder etwas verwendet werden (auch als geparkte Domänen bezeichnet), konfigurieren Sie die DMARC TXT-Einträge in diesen Domänen, um anzugeben, dass keine E-Mail von diesen Domänen stammen darf. Diese Direktive enthält die Domäne *.onmicrosoft.com, wenn Sie sie nicht für E-Mails verwenden.

DMARC-Überprüfungen auf eingehende E-Mails benötigen möglicherweise Hilfe: Wenn Sie einen E-Mail-Dienst verwenden, der Nachrichten während der Übertragung vor der Übermittlung an Microsoft 365 ändert, können Sie den Dienst als vertrauenswürdigen ARC-Versiegeler identifizieren, damit die geänderten Nachrichten nicht automatisch dmarc-Überprüfungen fehlschlagen. Weitere Informationen finden Sie im Abschnitt Nächste Schritte am Ende dieses Artikels.

Im weiteren Verlauf dieses Artikels wird der DMARC TXT-Eintrag beschrieben, den Sie für Domänen in Microsoft 365 erstellen müssen, die beste Methode zum schrittweisen und sicheren Einrichten von DMARC für benutzerdefinierte Domänen in Microsoft 365 und die Verwendung von DMARC für eingehende E-Mails von Microsoft 365.

Tipp

Informationen zum Erstellen des DMARC TXT-Eintrags für Ihre *.onmicrosoft.com-Domäne im Microsoft 365 Admin Center finden Sie in diesem Abschnitt weiter unten in diesem Artikel.

Es gibt keine Verwaltungsportale oder PowerShell-Cmdlets in Microsoft 365, mit denen Sie DMARC TXT-Einträge in Ihren benutzerdefinierten Domänen verwalten können. Stattdessen erstellen Sie den DMARC TXT-Eintrag bei Ihrer Domänenregistrierungsstelle oder ihrem DNS-Hostingdienst (oft dasselbe Unternehmen).

Wir bieten Anweisungen zum Erstellen des TXT-Eintrags für den Nachweis des Domänenbesitzes für Microsoft 365 bei vielen Domänenregistrierungsstellen. Sie können diese Anweisungen als Ausgangspunkt verwenden, um DMARC TXT-Einträge zu erstellen. Weitere Informationen finden Sie unter Hinzufügen von DNS-Einträgen zum Herstellen einer Verbindung mit Ihrer Domäne.

Wenn Sie mit der DNS-Konfiguration nicht vertraut sind, wenden Sie sich an Ihre Domänenregistrierungsstelle, und bitten Sie um Hilfe.

Syntax für DMARC TXT-Einträge

DMARC TXT-Einträge werden vollständig in RFC 7489 beschrieben.

Die grundlegende Syntax des DMARC TXT-Eintrags für eine Domäne in Microsoft 365 lautet:

Hostname: _dmarc

TXT-Wert: v=DMARC1; <DMARC policy>; <Percentage of DMARC failed mail subject to DMARC policy>; <DMARC reports>

Oder

Hostname: _dmarc

TXT-Wert: v=DMARC1; p=<reject | quarantine | none>; pct=<0-100>; rua=mailto:<DMARCAggregateReportURI>; ruf=mailto:<DMARCForensicReportURI>

Zum Beispiel:

Hostname: _dmarc

TXT-Wert: v=DMARC1; p=reject; pct=100; rua=mailto:rua@contoso.com; ruf=mailto:ruf@contoso.com

Der Hostnamenwert

_dmarcist erforderlich.v=DMARC1;identifiziert den TXT-Eintrag als DMARC TXT-Eintrag.DMARC-Richtlinie: Teilt dem Ziel-E-Mail-System mit, was bei Nachrichten, bei denen DMARC fehlschlägt, wie weiter oben in diesem Artikel beschrieben zu beachten ist:

-

p=reject: Die Nachrichten sollten abgelehnt werden. Was mit der Nachricht tatsächlich geschieht, hängt vom Ziel-E-Mail-System ab, aber die Nachrichten werden in der Regel verworfen. -

p=quarantine: Die Nachrichten sollten akzeptiert, aber markiert werden. Was mit der Nachricht tatsächlich geschieht, hängt vom Ziel-E-Mail-System ab. Beispielsweise kann die Nachricht als Spam unter Quarantäne gestellt, an den Ordner Junk Email übermittelt oder an den Posteingang übermittelt werden, wobei dem Betreff oder nachrichtentext ein Bezeichner hinzugefügt wurde. -

p=none: Keine vorgeschlagene Aktion für Nachrichten, bei denen DMARC fehlschlägt. Was mit der Nachricht geschieht, hängt von den E-Mail-Schutzfunktionen im Ziel-E-Mail-System ab. Sie verwenden diesen Wert zum Testen und Optimieren der DMARC-Richtlinie , wie weiter unten in diesem Artikel beschrieben.

Tipp

Ausgehende E-Mails von Domänen in Microsoft 365, bei denen DMARC-Überprüfungen durch den E-Mail-Zieldienst fehlschlagen, werden über den Übermittlungspool mit hohem Risiko für ausgehende Nachrichten weitergeleitet, wenn die DMARC-Richtlinie für die Domäne oder

p=quarantinelautetp=reject. Es gibt keine Außerkraftsetzung für dieses Verhalten.-

Prozentsatz der fehlgeschlagenen DMARC-E-Mails, die der DMARC-Richtlinie unterliegen: Teilt dem Ziel-E-Mail-System mit, wie viele Nachrichten, bei denen DMARC fehlschlägt (Prozent), die DMARC-Richtlinie auf sie angewendet werden. Beispielsweise bedeutet, dass alle Nachrichten,

pct=100bei denen DMARC fehlschlägt, die DMARC-Richtlinie erhalten, die auf sie angewendet wird. Sie verwenden Werte unter 100 zum Testen und Optimieren der DMARC-Richtlinie , wie weiter unten in diesem Artikel beschrieben. Wenn Sie nicht verwendenpct=, istpct=100der Standardwert .DMARC-Berichte:

DMARC-Aggregatberichts-URI: Der

rua=mailto:Wert gibt an, wohin der DMARC-Aggregatbericht gesendet werden soll. Der Aggregatbericht verfügt über die folgenden Eigenschaften:- Die E-Mail-Nachrichten, die den Aggregatbericht enthalten, werden in der Regel einmal pro Tag gesendet (der Bericht enthält die DMARC-Ergebnisse vom Vortag). Die Betreffzeile enthält die Zieldomäne, die den Bericht gesendet hat (Submitter) und die Quelldomäne für die DMARC-Ergebnisse (Berichtsdomäne).

- Die DMARC-Daten sind in einer XML-E-Mail-Anlage enthalten, die wahrscheinlich GZIP komprimiert ist. Das XML-Schema ist in Anhang C von RFC 7489 definiert. Der Bericht enthält die folgenden Informationen:

- Die IP-Adressen von Servern oder Diensten, die E-Mails über Ihre Domäne senden.

- Gibt an, ob die Server oder Dienste die DMARC-Authentifizierung bestehen oder fehlschlagen.

- Die Aktionen, die DMARC für E-Mails ausführt, bei denen die DMARC-Authentifizierung fehlschlägt (basierend auf der DMARC-Richtlinie).

Tipp

Die Informationen im Aggregatbericht können umfangreich und schwer zu analysieren sein. Um die Daten besser zu verstehen, können Sie die folgenden Optionen für die DMARC-Berichterstellung verwenden:

- Erstellen einer Automatisierung mithilfe von PowerShell oder Microsoft Power BI.

- Verwenden Sie einen externen Dienst. Eine Liste der Dienste finden Sie im Microsoft Intelligent Security Association(MISA)-Katalog unter https://www.microsoft.com/misapartnercatalognach DMARC. Die DMARC Reporting Services beschreiben alle benutzerdefinierten Werte, die im DMARC TXT-Eintrag erforderlich sind.

URI des forensischen DMARC-Berichts: Der

ruf=mailto:Wert gibt an, wohin der forensische DMARC-Bericht (auch als DMARC-Fehlerbericht bezeichnet) gesendet werden soll. Der Bericht wird generiert und sofort nach einem DMARC-Fehler wie einem Nichtzustellbarkeitsbericht (auch als NDR- oder Unzustellbarkeitsnachricht bezeichnet) gesendet.

Tipp

Sie sollten die DMARC-Aggregatberichte regelmäßig überprüfen, um zu überwachen, woher E-Mails von Ihren Domänen stammen, und um auf unbeabsichtigte DMARC-Fehler (falsch positive Ergebnisse) zu überprüfen.

Einzelne Ziel-E-Mail-Systeme sind dafür verantwortlich, DMARC-Berichte an Sie zurückzusenden. Die Menge und Vielfalt der DMARC-Berichte variiert auf die gleiche Weise, wie die Menge und Vielfalt der von Ihrem organization gesendeten E-Mails variieren. Erwarten Sie beispielsweise ein geringeres E-Mail-Volumen an Feiertagen und ein höheres E-Mail-Volumen bei Organisationsereignissen. Es empfiehlt sich, bestimmte Personen für die Überwachung von DMARC-Berichten festzulegen und ein bestimmtes Postfach oder eine bestimmte Microsoft 365-Gruppe zu verwenden, um die DMARC-Berichte zu empfangen (übermitteln Sie die Berichte nicht an das Postfach eines Benutzers).

Verwenden Sie die folgenden Ressourcen, um weitere Informationen zu DMARC zu erfahren:

- Die DMARC-Trainingsreihe von M3AAWG (Messaging, Malware, Mobile Anti-Abuse Working Group).

- Informationen unter DMARC.org.

Verwenden Sie die Microsoft 365 Admin Center, um DMARC TXT-Einträge für *.onmicrosoft.com-Domänen in Microsoft 365 hinzuzufügen.

Wählen Sie im Microsoft 365 Admin Center unter https://admin.microsoft.comdie Option Alle>Einstellungsdomänen> anzeigen aus. Oder verwenden Sie https://admin.microsoft.com/Adminportal/Home#/Domains, um direkt zur Seite Domänen zu wechseln.

Wählen Sie auf der Seite Domänen die Domäne *.onmicrosoft.com aus der Liste aus, indem Sie an einer beliebigen Stelle in der Zeile neben dem Domänennamen auf das Kontrollkästchen klicken.

Wählen Sie auf der daraufhin geöffneten Seite mit den Domänendetails die Registerkarte DNS-Einträge aus .

Wählen Sie auf der Registerkarte DNS-Einträgedie Option Eintrag hinzufügen aus

.

.Konfigurieren Sie im flyout Add a custom DNS record (Benutzerdefinierten DNS-Eintrag hinzufügen ), das geöffnet wird, die folgenden Einstellungen:

Typ: Vergewissern Sie sich, dass TXT (Text) ausgewählt ist.

TXT-Name: Geben Sie ein

_dmarc.TXT-Wert: Geben Sie ein

v=DMARC1; p=reject.Tipp

Verwenden Sie die Syntax

v=DMARC1; p=reject rua=mailto:<emailaddress>; ruf=mailto:<emailaddress>, um Ziele für die BERICHTE DMARC-Aggregat und DMARC-Forensik anzugeben. Beispiel:v=DMARC1; p=reject rua=mailto:rua@contoso.onmicrosoft.com; ruf=mailto:ruf@contoso.onmicrosoft.com.DMARC-Berichtsanbieter im MISA-Katalog unter https://www.microsoft.com/misapartnercatalog erleichtern das Anzeigen und Interpretieren von DMARC-Ergebnissen.

Gültigkeitsdauer: Vergewissern Sie sich, dass 1 Stunde ausgewählt ist.

Wenn Sie mit dem Flyout Benutzerdefinierten DNS-Eintrag hinzufügen fertig sind, wählen Sie Speichern aus.

Einrichten von DMARC für aktive benutzerdefinierte Domänen in Microsoft 365

Tipp

Wie bereits in diesem Artikel erwähnt, müssen Sie SPF TXT-Einträge erstellen und die DKIM-Signatur für alle benutzerdefinierten Domänen und Unterdomänen konfigurieren, die Sie zum Senden von E-Mails in Microsoft 365 verwenden, bevor Sie DMARC für benutzerdefinierte Domänen oder Unterdomänen konfigurieren.

Wir empfehlen einen schrittweisen Ansatz zum Einrichten von DMARC für Ihre Microsoft 365-Domänen. Das Ziel besteht darin, eine p=reject DMARC-Richtlinie für alle Ihre benutzerdefinierten Domänen und Unterdomänen zu erhalten, aber Sie müssen auf dem Weg testen und überprüfen, um zu verhindern, dass Ziel-E-Mail-Systeme gute E-Mails aufgrund unbeabsichtigter DMARC-Fehler ablehnen.

Ihr DMARC-Rolloutplan sollte die folgenden Schritte ausführen. Beginnen Sie mit einer Domäne oder Unterdomäne mit geringem E-Mail-Volumen und/oder weniger potenziellen E-Mail-Quellen (weniger Wahrscheinlichkeit, dass legitime E-Mails aus unbekannten Quellen blockiert werden):

Beginnen Sie mit einer DMARC-Richtlinie von

p=none, und überwachen Sie die Ergebnisse für die Domäne. Zum Beispiel:DMARC TXT-Eintrag für marketing.contoso.com:

Hostname:

_dmarc

TXT-Wert:v=DMARC1; p=none; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comDie Berichte DMARC-Aggregat und DMARC-Forensik geben die Anzahl und Quellen von Nachrichten an, die DMARC-Überprüfungen bestanden und fehlschlagen. Sie können sehen, wie viel von Ihrem legitimen E-Mail-Datenverkehr von DMARC abgedeckt wird oder nicht, und probleme beheben. Sie können auch sehen, wie viele betrügerische Nachrichten gesendet werden und woher sie gesendet werden.

Erhöhen Sie die DMARC-Richtlinie auf ,

p=quarantineund überwachen Sie die Ergebnisse für die Domäne.Nachdem Sie genügend Zeit haben, die Auswirkungen von

p=nonezu überwachen, können Sie die DMARC-Richtlinie für die Domäne aufp=quarantineerhöhen. Zum Beispiel:DMARC TXT-Eintrag für marketing.contoso.com:

Hostname:

_dmarc

TXT-Wert:v=DMARC1; p=quarantine; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comSie können den

pct=-Wert auch verwenden, um schrittweise mehr Nachrichten zu beeinflussen und die Ergebnisse zu überprüfen. Sie können z. B. in den folgenden Schritten verschieben:pct=10pct=25pct=50pct=75pct=100

Erhöhen Sie die DMARC-Richtlinie auf ,

p=rejectund überwachen Sie die Ergebnisse für die Domäne.Nachdem Sie genügend Zeit haben, die Auswirkungen von

p=quarantinezu überwachen, können Sie die DMARC-Richtlinie für die Domäne aufp=rejecterhöhen. Zum Beispiel:DMARC TXT-Eintrag für marketing.contoso.com:

Hostname:

_dmarc

TXT-Wert:v=DMARC1; p=reject; pct=100; rua=mailto:rua@marketing.contoso.com; ruf=mailto:ruf@marketing.contoso.comSie können den

pct=-Wert auch verwenden, um schrittweise mehr Nachrichten zu beeinflussen und die Ergebnisse zu überprüfen.Wiederholen Sie die vorherigen drei Schritte für die verbleibenden Unterdomänen mit zunehmender Volumen- und/oder Komplexitätssteigerung, und speichern Sie die übergeordnete Domäne für die letzte.

Tipp

Das Blockieren legitimer E-Mails in einem erheblichen Umfang ist für Benutzer inakzeptabel, aber es ist fast unvermeidlich, dass Sie einige falsch positive Ergebnisse erhalten. Gehen Sie langsam und methodisch mit Problemen um, die in der DMARC-Berichterstellung aufgedeckt werden. DMARC-Berichtsanbieter im MISA-Katalog unter https://www.microsoft.com/misapartnercatalog erleichtern das Anzeigen und Interpretieren der DMARC-Ergebnisse.

Wie weiter oben beschrieben, erben Unterdomänen die DMARC TXT-Eintragseinstellungen der übergeordneten Domäne, die von einem separaten DMARC TXT-Eintrag in der Unterdomäne überschrieben werden können. Wenn Sie die Einrichtung von DMARC in einer Domäne und allen Unterdomänen abgeschlossen haben und die DMARC-Einstellungen für die übergeordnete Domäne und alle Unterdomänen praktisch identisch sind, können Sie die DMARC TXT-Einträge in den Unterdomänen entfernen und sich auf den einzelnen DMARC TXT-Eintrag in der übergeordneten Domäne verlassen.

DMARC TXT-Einträge für geparkte Domänen in Microsoft 365

Tipp

Der empfohlene SPF TXT-Eintrag für geparkte Domänen, die keine E-Mails senden, wird unter SPF TXT-Einträge für benutzerdefinierte Domänen in Microsoft 365 beschrieben. Wie unter Einrichten von DKIM zum Signieren von E-Mails aus Ihrer Microsoft 365-Domäne beschrieben, empfehlen wir keine DKIM-CNAME-Einträge für geparkte Domänen.

Wenn Sie über registrierte Domänen verfügen, von denen niemand im Internet E-Mails erwarten sollte, erstellen Sie den folgenden DMARC TXT-Eintrag bei der Domänenregistrierungsstelle für die Domäne:

Hostname:

_dmarc

TXT-Wert:v=DMARC1; p=reject;- Der

pct=Wert ist nicht enthalten, da der Standardwert istpct=100. - Die

rua=mailto:Werte undruf=mailto:werden in diesem Szenario wohl nicht benötigt, da keine gültigen E-Mails von Absendern in der Domäne stammen sollten.

- Der

Wenn Sie die Domäne *.onmicrosoft.com nicht zum Senden von E-Mails verwenden, müssen Sie auch den DMARC TXT-Eintrag für Ihre *.onmicrosoft.com-Domäne hinzufügen.

DMARC für eingehende E-Mails in Microsoft 365

DMARC-Überprüfungen von E-Mails, die in Microsoft 365 eingehen, sind von den folgenden Features in Exchange Online Protection (EOP) betroffen:

- Gibt an, ob Spoofintelligenz in der Antiphishingrichtlinie, die die Nachricht überprüft hat, aktiviert oder deaktiviert ist. Durch das Deaktivieren der Spoofintelligenz wird der implizite Spoofingschutz nur vor zusammengesetzten Authentifizierungsprüfungen deaktiviert.

- Gibt an, ob die Einstellung Honor DMARC record policy when the message is detected as spoof in the anti-phishing policy that check the message, and the specified actions based on the DMARC policy of the source domain (or in the DMARC TXT record) enabled or disabled is enabled or disabled in the anti-phishing policy that the message check, and the specified actions based on the DMARC policy of the source domain (

p=quarantineorp=rejectin the DMARC TXT record).

Vollständige Informationen finden Sie unter Spoofschutz und Absender-DMARC-Richtlinien.

Um die Standardwerte für diese Einstellungen in Antiphishingrichtlinien anzuzeigen, überprüfen Sie die Einstellungswerte in der Tabelle unter EOP Antiphishing-Richtlinieneinstellungen.

Microsoft 365 sendet keine forensischen DMARC-Berichte (auch als DMARC-Fehlerberichte bezeichnet), auch wenn im DMARC TXT-Eintrag der Quelldomäne eine gültige

ruf=mailto:Adresse vorhanden ist.Microsoft 365 sendet DMARC Aggregate-Berichte an alle Domänen mit einer gültigen

rua=mailto:Adresse in den DMARC TXT-Einträgen, solange der MX-Eintrag für die Microsoft 365-Domäne direkt auf Microsoft 365 verweist.Wenn E-Mails aus dem Internet vor der Übermittlung an Microsoft 365 (der MX-Eintrag verweist auf einen anderen Ort als Microsoft 365) über einen Drittanbieterdienst oder ein Gerät weitergeleitet werden, werden DMARC Aggregate-Berichte nicht gesendet. Diese Einschränkung umfasst Hybrid- oder eigenständige EOP-Szenarien, in denen E-Mails an die lokale Umgebung übermittelt werden, bevor sie mithilfe eines Connectors an Microsoft 365 weitergeleitet werden.

Tipp

Wenn ein Dienst oder Gerät eines Drittanbieters vor E-Mails sitzt, die an Microsoft 365 gesendet werden, identifiziert Die erweiterte Filterung für Connectors (auch als Überspringen der Auflistung bezeichnet) die Quelle der Internetnachrichten für SPF, DKIM (wenn der Dienst Nachrichten ändert) und DMARC-Überprüfung ordnungsgemäß.

Problembehandlung bei DMARC

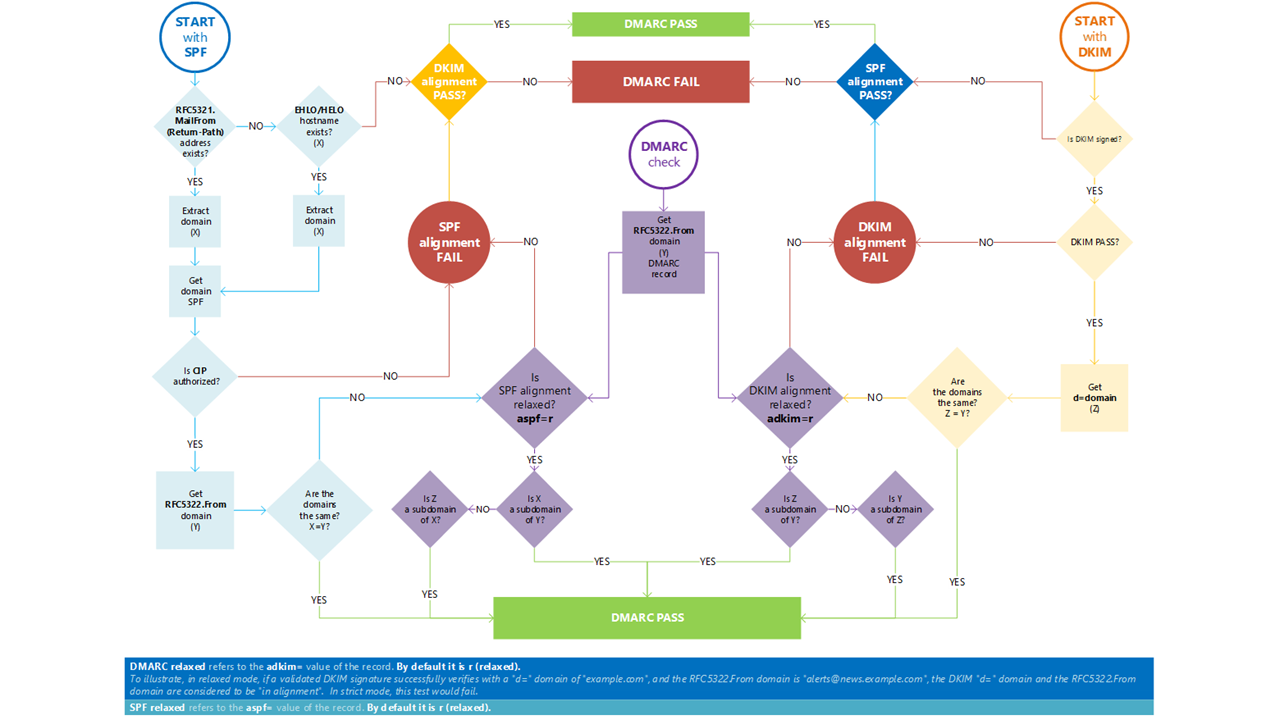

Sie können die folgende Grafik verwenden, um Probleme mit der DMARC-Authentifizierung zu beheben.

Nächste Schritte

Für E-Mails, die an Microsoft 365 gesendet werden, müssen Sie möglicherweise auch vertrauenswürdige ARC-Versiegelungen konfigurieren, wenn Sie Dienste verwenden, die Nachrichten während der Übertragung ändern, bevor sie an Ihre organization übermittelt werden. Weitere Informationen finden Sie unter Konfigurieren vertrauenswürdiger ARC-Versiegelungen.