Schnelle Suche nach Entitäts- oder Ereignisinformationen mit go hunt

Gilt für:

- Microsoft Defender XDR

Mit der Go-Hunt-Aktion können Sie Ereignisse und verschiedene Entitätstypen mithilfe leistungsstarker abfragebasierter erweiterter Huntingfunktionen schnell untersuchen. Diese Aktion führt automatisch eine erweiterte Huntingabfrage aus, um relevante Informationen zum ausgewählten Ereignis oder der ausgewählten Entität zu finden.

Die Go-Hunt-Aktion ist in verschiedenen Abschnitten von Microsoft Defender XDR verfügbar. Diese Aktion kann angezeigt werden, sobald Ereignis- oder Entitätsdetails angezeigt werden. Sie können z. B. die Option go hunt aus den folgenden Abschnitten verwenden:

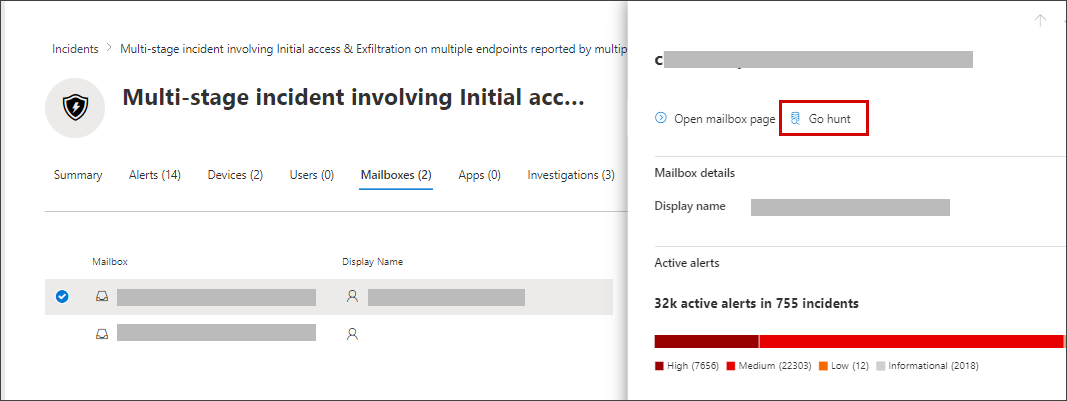

Auf der Incidentseite können Sie Details zu Benutzern, Geräten und vielen anderen Entitäten überprüfen, die einem Incident zugeordnet sind. Wenn Sie eine Entität auswählen, erhalten Sie zusätzliche Informationen und die verschiedenen Aktionen, die Sie für diese Entität ausführen können. Im folgenden Beispiel wird ein Postfach ausgewählt, das Details zum Postfach und die Option zum Suchen nach weiteren Informationen zum Postfach anzeigt.

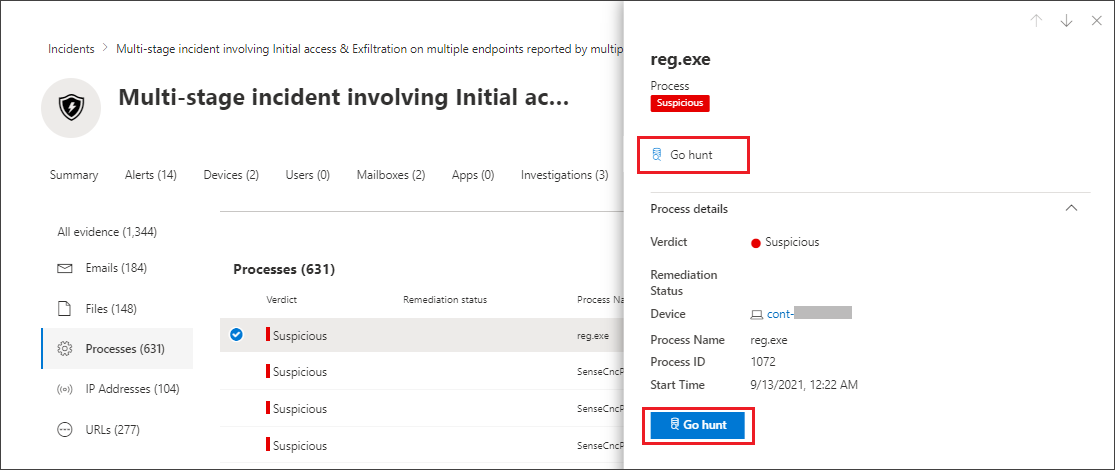

Auf der Vorfallseite können Sie auch auf eine Liste von Entitäten auf der Registerkarte Beweis zugreifen . Wenn Sie eine dieser Entitäten auswählen, können Sie schnell nach Informationen zu dieser Entität suchen.

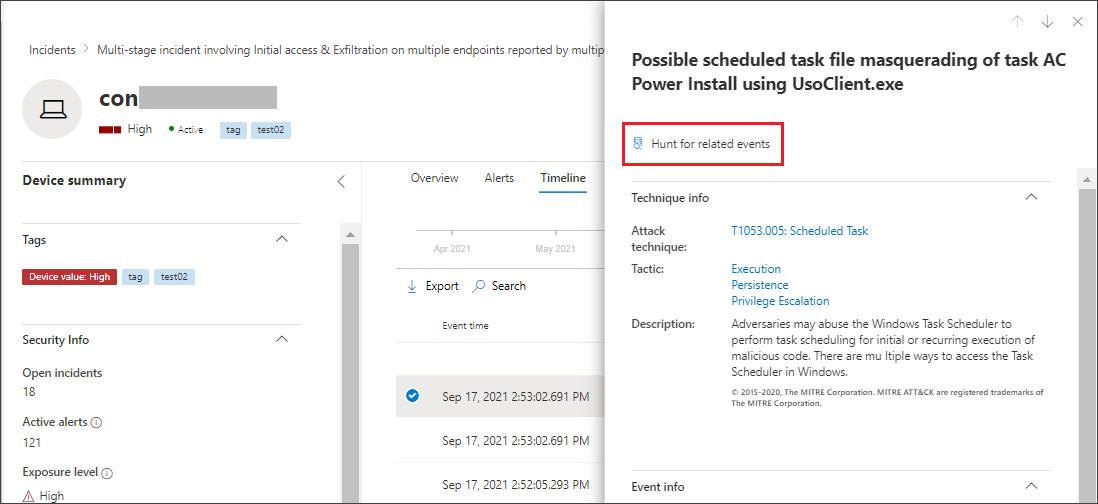

Wenn Sie die Zeitleiste für ein Gerät anzeigen, können Sie ein Ereignis im Zeitleiste auswählen, um zusätzliche Informationen zu diesem Ereignis anzuzeigen. Sobald ein Ereignis ausgewählt wurde, erhalten Sie die Option, in der erweiterten Suche nach anderen relevanten Ereignissen zu suchen.

Die Auswahl von Gehe zur Suche oder Suche nach verwandten Ereignissen übergibt unterschiedliche Abfragen, je nachdem, ob Sie eine Entität oder ein Ereignis ausgewählt haben.

Abfragen von Entitätsinformationen

Sie können go hunt verwenden, um Informationen zu einem Benutzer, Gerät oder einem anderen Entitätstyp abzufragen. Die Abfrage überprüft alle relevanten Schematabellen auf Ereignisse, die diese Entität betreffen, um Informationen zurückzugeben. Um die Ergebnisse verwaltbar zu halten, lautet die Abfrage wie folgt:

- auf etwa denselben Zeitraum wie die früheste Aktivität in den letzten 30 Tagen, an der die Entität beteiligt ist

- mit dem Incident verknüpft.

Hier sehen Sie ein Beispiel für die Go-Hunt-Abfrage für ein Gerät:

let selectedTimestamp = datetime(2020-06-02T02:06:47.1167157Z);

let deviceName = "fv-az770.example.com";

let deviceId = "device-guid";

search in (DeviceLogonEvents, DeviceProcessEvents, DeviceNetworkEvents, DeviceFileEvents, DeviceRegistryEvents, DeviceImageLoadEvents, DeviceEvents, DeviceImageLoadEvents, IdentityLogonEvents, IdentityQueryEvents)

Timestamp between ((selectedTimestamp - 1h) .. (selectedTimestamp + 1h))

and DeviceName == deviceName

// or RemoteDeviceName == deviceName

// or DeviceId == deviceId

| take 100

Unterstützte Entitätstypen

Sie können die Option go hunt verwenden, nachdem Sie einen der folgenden Entitätstypen ausgewählt haben:

- Geräte

- Email Cluster

- E-Mails

- Dateien

- Gruppen

- IP-Adressen

- Postfächer

- Benutzer

- URLs

Abfragen von Ereignisinformationen

Wenn Sie go hunt verwenden, um Informationen zu einem Zeitleiste-Ereignis abzufragen, überprüft die Abfrage alle relevanten Schematabellen auf andere Ereignisse zum Zeitpunkt des ausgewählten Ereignisses. Die folgende Abfrage listet z. B. Ereignisse in verschiedenen Schematabellen auf, die etwa im gleichen Zeitraum auf demselben Gerät aufgetreten sind:

// List relevant events 30 minutes before and after selected LogonAttempted event

let selectedEventTimestamp = datetime(2020-06-04T01:29:09.2496688Z);

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp between ((selectedEventTimestamp - 30m) .. (selectedEventTimestamp + 30m))

and DeviceId == "079ecf9c5798d249128817619606c1c47369eb3e"

| sort by Timestamp desc

| extend Relevance = iff(Timestamp == selectedEventTimestamp, "Selected event", iff(Timestamp < selectedEventTimestamp, "Earlier event", "Later event"))

| project-reorder Relevance

Anpassen der Abfrage

Mit einigen Kenntnissen der Abfragesprache können Sie die Abfrage an Ihre Präferenzen anpassen. Sie können beispielsweise diese Zeile anpassen, die die Größe des Zeitfensters bestimmt:

Timestamp between ((selectedTimestamp - 1h) .. (selectedTimestamp + 1h))

Zusätzlich zum Ändern der Abfrage, um relevantere Ergebnisse zu erhalten, können Sie auch:

Hinweis

Einige Tabellen in diesem Artikel sind in Microsoft Defender for Endpoint möglicherweise nicht verfügbar. Aktivieren Sie Microsoft Defender XDR, um mithilfe weiterer Datenquellen nach Bedrohungen zu suchen. Sie können Ihre Workflows für die erweiterte Suche von Microsoft Defender for Endpoint auf Microsoft Defender XDR verschieben, indem Sie die Schritte unter Migrieren von Abfragen für erweiterte Suche von Microsoft Defender for Endpoint ausführen.

Verwandte Themen

- Übersicht über die erweiterte Suche

- Lernen der Abfragesprache

- Arbeiten mit Abfrageergebnissen

- Regeln für die benutzerdefinierte Erkennung

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.