Schützen lokaler Computerkonten mit Active Directory

Ein Computerkonto – auch LocalSystem-Konto – ist hoch berechtigt mit Zugriff auf nahezu alle Ressourcen auf dem lokalen Computer. Das Konto ist nicht mit angemeldeten Benutzerkonten verknüpft. Als „LocalSystem“ ausgeführte Dienste greifen auf Netzwerkressourcen zu, indem sie den Remoteservern die Anmeldeinformationen des Computers im Format <domain_name>\\<computer_name>$ vorlegen. Der vordefinierte Name des Computerkontos lautet NT AUTHORITY\SYSTEM. Sie können einen Dienst zu starten und Sicherheitskontext für diesen Dienst bereitstellen.

Vorteile der Verwendung eines Computerkontos

Ein Computerkonto bietet folgende Vorteile:

- Uneingeschränkter lokaler Zugriff – das Computerkonto bietet vollständigen Zugriff auf die lokalen Ressourcen des Computers

- Automatische Kennwortverwaltung – macht die manuelle Änderung von Kennwörtern überflüssig. Das Konto ist ein Mitglied von Active Directory, und sein Kennwort wird automatisch geändert. Mit einem Computerkonto ist es nicht erforderlich, den Dienstprinzipalnamen zu registrieren.

- Eingeschränkte Zugriffsrechte außerhalb des Computers – die standardmäßige Zugriffssteuerungsliste in Active Directory Domain Services (AD DS) gewährt Computerkonten nur minimalen Zugriff. Während des Zugriffs durch einen nicht autorisierten Benutzer verfügt der Dienst über eingeschränkten Zugriff auf Netzwerkressourcen.

Sicherheitsstatusbewertung des Computerkontos

Verwenden Sie die folgende Tabelle, um mögliche Computerkontoprobleme und Entschärfungen zu überprüfen.

| Computerkontoproblem | Minderung |

|---|---|

| Computerkonten werden gelöscht und erneut erstellt, wenn der Computer die Domäne verlässt und ihr wieder beitritt. | Bestätigen Sie die Anforderung zum Hinzufügen eines Computers zu einer Active Directory-Gruppe. Verwenden Sie die Skripts im folgenden Abschnitt, um Computerkonten zu überprüfen, die einer Gruppe hinzugefügt wurden. |

| Wenn Sie ein Computerkonto einer Gruppe hinzufügen, erhalten auf diesem Computer als „LocalSystem“ ausgeführt Dienste Gruppenzugriffsrechte. | Seien Sie bei Gruppenmitgliedschaften für Computerkonten selektiv. Machen Sie ein Computerkonto nicht zum Mitglied einer Domänenadministratorgruppe. Der zugehörige Dienst hat vollständigen Zugriff auf AD DS. |

| Ungenaue Netzwerkstandardeinstellungen für „LocalSystem“. | Gehen Sie nicht davon aus, dass das Computerkonto über den eingeschränkten Standardzugriff auf Netzwerkressourcen verfügt. Bestätigen Sie stattdessen die Gruppenmitgliedschaft für das Konto. |

| Unbekannte Dienste, die als „LocalSystem“ ausgeführt werden | Stellen Sie sicher, dass die unter dem LocalSystem-Konto ausgeführten Dienste Microsoft-Dienste oder vertrauenswürdige Dienste sind. |

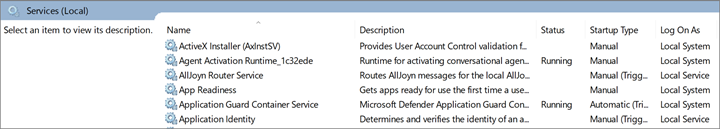

Suchen nach Diensten und Computerkonten

Verwenden Sie das folgende PowerShell-Cmdlet, um Dienste zu suchen, die unter dem Computerkonto ausgeführt werden:

Get-WmiObject win32_service | select Name, StartName | Where-Object {($_.StartName -eq "LocalSystem")}

Führen Sie das folgende PowerShell-Cmdlet aus, um nach Computerkonten zu suchen, die einer bestimmten Gruppe angehören:

Get-ADComputer -Filter {Name -Like "*"} -Properties MemberOf | Where-Object {[STRING]$_.MemberOf -like "Your_Group_Name_here*"} | Select Name, MemberOf

Führen Sie das folgende PowerShell-Cmdlet aus, um nach Computerkonten zu suchen, die einer Gruppe von Identitätsadministratoren (Domänenadministratoren, Unternehmensadministratoren und Administratoren) angehören:

Get-ADGroupMember -Identity Administrators -Recursive | Where objectClass -eq "computer"

Computerkontoempfehlungen

Wichtig

Computerkonten sind hoch privilegiert, verwenden Sie diese deshalb nur, wenn Ihr Dienst uneingeschränkten Zugriff auf lokale Ressourcen auf dem Computer erfordert und Sie kein verwaltetes Dienstkonto (Managed Service Account, MSA) verwenden können.

- Bestätigen Sie, dass der Dienst des Dienstbesitzers mit einem MSA ausgeführt wird

- Verwenden Sie ein verwaltetes Gruppendienstkonto (Group Managed Service Account, gMSA) oder ein eigenständiges verwaltetes Dienstkonto (sMSA), wenn Ihr Dienst es unterstützt

- Verwenden eines Domänenbenutzerkontos mit den für das Ausführen des Diensts benötigten Berechtigungen

Nächste Schritte

Weitere Informationen zum Schutz von Dienstkonten finden Sie in den folgenden Artikeln: