Schützen verwalteter Identitäten in Microsoft Entra ID

In diesem Artikel erfahren Sie mehr über die Verwaltung von Geheimnissen und Anmeldeinformationen für eine sichere Kommunikation zwischen Diensten. Verwaltete Identitäten stellen eine automatisch verwaltete Identität in Microsoft Entra ID bereit. Anwendungen verwenden verwaltete Identitäten, um eine Verbindung mit Ressourcen herzustellen, die die Microsoft Entra-Authentifizierung unterstützen, und um Microsoft Entra-Token ohne die Verwaltung von Anmeldeinformationen abzurufen.

Vorteile von verwalteten Identitäten

Die Vorteile der Verwendung von verwalteten Identitäten:

Mit verwalteten Identitäten werden Anmeldeinformationen vollständig verwaltet, rotiert und durch Azure geschützt. Identitäten werden mit Azure-Ressourcen bereitgestellt und gelöscht. Verwaltete Identitäten ermöglichen Azure-Ressourcen die Kommunikation mit Diensten, die die Microsoft Entra-Authentifizierung unterstützen.

Niemand, auch nicht diejenigen, denen privilegierte Rollen zugewiesen sind, hat Zugang zu den Anmeldedaten, die nicht versehentlich durch Einbindung in den Code preisgegeben werden können.

Verwenden von verwalteten Identitäten

Verwaltete Identitäten eignen sich am besten für die Kommunikation zwischen Diensten, die die Microsoft Entra-Authentifizierung unterstützen. Ein Quellsystem fordert den Zugriff auf einen Zieldienst an. Jede Azure-Ressource kann ein Quellsystem sein. Beispielsweise unterstützen ein virtueller Azure-Computer (VM), eine Azure Functions-Instanz und Azure App Service-Instanzen verwaltete Identitäten.

Weitere Informationen finden Sie im Video Wofür kann eine verwaltete Identität verwendet werden?

Authentifizierung und Autorisierung

Mit verwalteten Identitäten kann das Quellsystem ohne die Verwaltung von Besitzeranmeldeinformationen ein Token von Microsoft Entra ID abrufen. Azure verwaltet die Anmeldeinformationen. Token, die vom Quellsystem abgerufen werden, werden dem Zielsystem zur Authentifizierung angezeigt.

Das Zielsystem authentifiziert und autorisiert das Quellsystem, um den Zugriff zuzulassen. Wenn der Zieldienst die Microsoft Entra-Authentifizierung unterstützt, akzeptiert er ein Zugriffstoken, das von Microsoft Entra ID ausgestellt wird.

Azure verfügt über eine Steuerungsebene und eine Datenebene. Sie erstellen Ressourcen in der Steuerungsebene und greifen in der Datenebene darauf zu. Beispielsweise erstellen Sie eine Azure Cosmos DB-Datenbank auf der Steuerungsebene, fragen sie jedoch auf der Datenebene ab.

Nachdem das Zielsystem das Token für die Authentifizierung akzeptiert hat, unterstützt es verschiedene Autorisierungsmechanismen für die Steuerungsebene und die Datenebene.

Vorgänge auf Azure-Steuerungsebene werden von Azure Resource Manager verwaltet und verwenden die rollenbasierte Zugriffssteuerung (Azure RBAC). Auf der Datenebene verfügen Zielsysteme über Autorisierungsmechanismen. Azure Storage unterstützt Azure RBAC auf der Datenebene. Beispielsweise können Anwendungen, die Azure App Service verwenden, Daten aus Azure Storage lesen, und Anwendungen, die Azure Kubernetes Service verwenden, können in Azure Key Vault gespeicherte Geheimnisse lesen.

Weitere Informationen:

- Was ist Azure Resource Manager?

- Was ist die rollenbasierte Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC)?

- Azure-Steuerungsebene und -Datenebene

- Azure-Dienste, die verwaltete Identitäten für den Zugriff auf andere Dienste verwenden können

Systemseitig zugewiesene und benutzerseitig zugewiesene verwaltete Identitäten

Es gibt zwei Arten von verwalteten Identitäten: systemseitig und benutzerseitig zugewiesene Identitäten.

Systemseitig zugewiesene verwaltete Identität:

- 1:1-Beziehung mit der Azure-Ressource

- Beispielsweise ist jeder VM eine eindeutige verwaltete Identität zugeordnet.

- An den Azure-Ressourcenlebenszyklus gebunden. Wenn die Ressource gelöscht wird, wird die ihr zugeordnete verwaltete Identität automatisch gelöscht.

- Durch diese Aktion wird das Risiko verwaister Konten beseitigt.

Benutzerseitig zugewiesene verwaltete Identität

- Der Lebenszyklus ist unabhängig von einer Azure-Ressource. Sie verwalten den Lebenszyklus.

- Wenn die Azure-Ressource gelöscht wird, wird die zugeordnete benutzerseitig zugewiesene verwaltete Identität nicht automatisch gelöscht.

- Eine benutzerseitig zugewiesene verwaltete Identität zu keiner oder mehreren Azure-Ressourcen zuweisen

- Erstellen Sie eine Identität im Voraus, und weisen Sie sie später einer Ressource zu.

Ermitteln von Dienstprinzipalen verwalteter Identitäten in Microsoft Entra ID

Um verwaltete Identitäten zu finden, können Sie Folgendes verwenden:

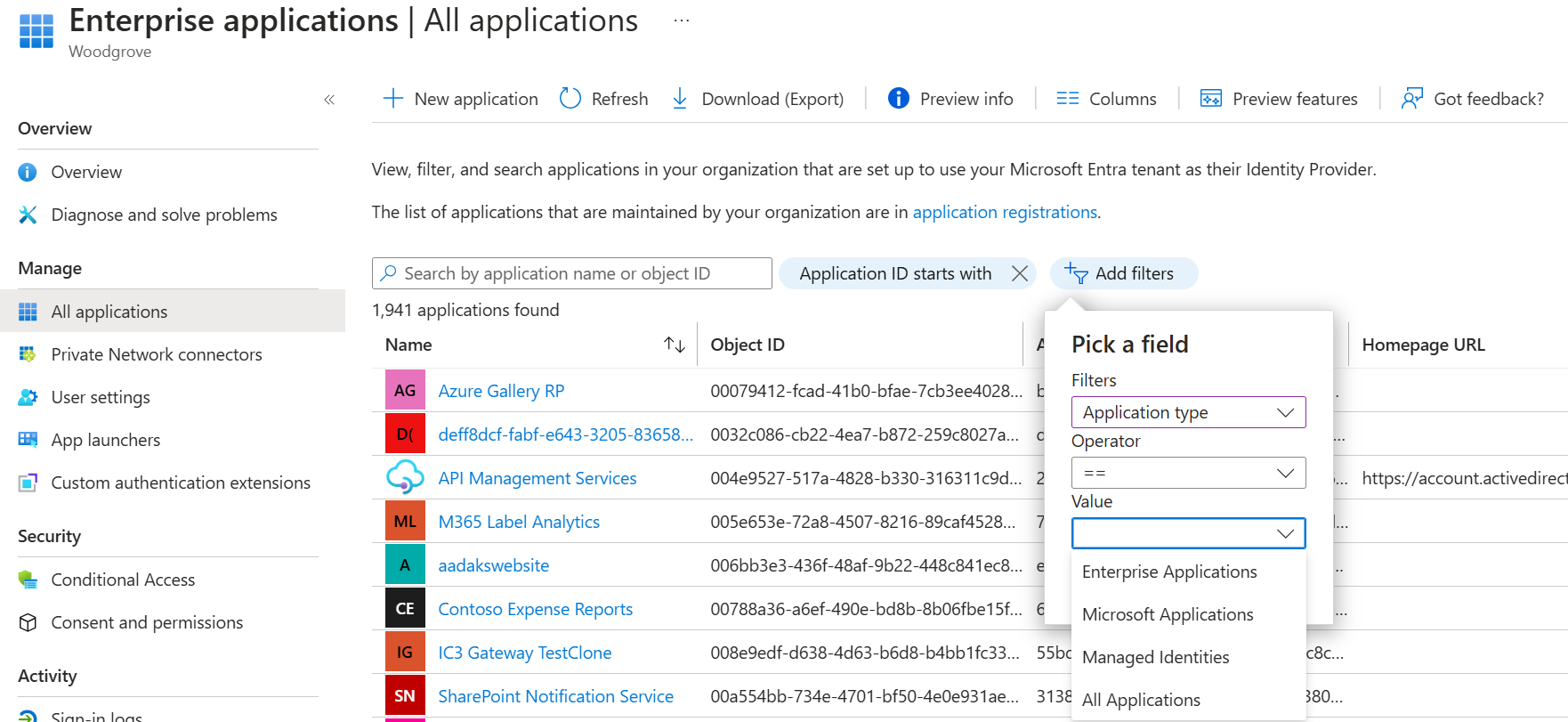

- Die Seite „Unternehmensanwendungen“ im Azure-Portal

- Microsoft Graph

Das Azure-Portal

Wählen Sie im Azure-Portal im linken Navigationsbereich Microsoft Entra ID aus.

Wählen Sie im linken Navigationsmenü Unternehmensanwendungen aus.

Wählen Sie in der Spalte Anwendungstyp unter Wert den Pfeil nach unten aus, um Verwaltete Identitäten auszuwählen.

Microsoft Graph

Verwenden Sie die folgende GET-Anforderung an Microsoft Graph, um eine Liste der verwalteten Identitäten in Ihrem Mandanten abzurufen.

https://graph.microsoft.com/v1.0/servicePrincipals?$filter=(servicePrincipalType eq 'ManagedIdentity')

Sie können diese Anforderungen filtern. Weitere Informationen finden Sie unter Dienstprinzipal abrufen.

Sicherheit verwalteter Identitäten bewerten

So bewerten Sie die Sicherheit der verwalteten Identität:

Berechtigungen überprüfen, um sicherzustellen, dass das Modell mit den geringsten Berechtigungen ausgewählt ist

- Verwenden Sie das folgende Microsoft Graph-Cmdlet, um die Berechtigungen abzurufen, die den verwalteten Identitäten zugewiesen sind:

Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId <String>Stellen Sie sicher, dass die verwaltete Identität nicht Teil einer privilegierten Gruppe ist, z. B. einer Administratorengruppe.

- So listen Sie die Mitglieder der Gruppen mit hoher Berechtigung mit Microsoft Graph auf:

Get-MgGroupMember -GroupId <String> [-All <Boolean>] [-Top <Int32>] [<CommonParameters>]

Wechseln zu verwalteten Identitäten

Wenn Sie einen Dienstprinzipal oder ein Microsoft Entra-Benutzerkonto verwenden, bewerten Sie die Verwendung verwalteter Identitäten. Sie müssen keine Anmeldeinformationen mehr schützen, rotieren und verwalten.

Nächste Schritte

- Was sind verwaltete Identitäten für Azure-Ressourcen?

- Konfigurieren von verwalteten Identitäten für Azure-Ressourcen auf einem virtuellen Computer über das Azure-Portal

Dienstkonten