Konfigurieren der Einstellungen für die externe Zusammenarbeit für B2B in der externen Microsoft Entra-ID

Gilt für:  Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Mithilfe der Einstellungen für die externe Zusammenarbeit können Sie angeben, welche Rollen in Ihrer Organisation externe Benutzer zur B2B-Zusammenarbeit einladen können. Diese Einstellungen umfassen auch Optionen zum Zulassen oder Blockieren bestimmter Domänen sowie Optionen zum Einschränken, was externen Gastbenutzer in Ihrem Microsoft Entra-Verzeichnis sehen können. Die folgenden Optionen stehen zur Verfügung:

Bestimmen des Gastbenutzerzugriffs: Mit Microsoft Entra External ID können Sie einschränken, was externe Gastbenutzer in Ihrem Microsoft Entra-Verzeichnis sehen können. Sie können zum Beispiel die Anzeige von Gruppenmitgliedschaften für Gastbenutzer einschränken oder Gastbenutzern nur die Anzeige ihrer eigenen Profilinformationen erlauben.

Specify who can invite guests (Angeben, wer Gäste einladen kann): Standardmäßig können alle Benutzer in Ihrem Unternehmen, einschließlich Gastbenutzer für B2B-Zusammenarbeit, externe Benutzer zur B2B-Zusammenarbeit einladen. Wenn Sie die Möglichkeit zum Versenden von Einladungen einschränken möchten, können Sie die Funktion für alle Benutzer aktivieren bzw. deaktivieren oder auf bestimmte Rollen beschränken.

Self-Service-Registrierung von Gästen über Benutzerflows aktivieren: Für selbst erstellte Anwendungen können Sie Benutzerflows erstellen, die es einem Benutzer ermöglichen, sich für eine App zu registrieren und ein neues Gastkonto zu erstellen. Sie können das Feature in den Einstellungen für die externe Zusammenarbeit aktivieren und dann Ihrer App einen Benutzerflow für die Self-Service-Anmeldung hinzufügen.

Allow or block domains (Domänen zulassen oder blockieren): Sie können Einschränkungen für die Zusammenarbeit verwenden, um Einladungen an die von Ihnen angegebenen Domänen zuzulassen oder zu verweigern. Ausführliche Informationen finden Sie unter Zulassen oder Blockieren von Einladungen für B2B-Benutzer von bestimmten Organisationen.

Für die B2B-Zusammenarbeit mit anderen Microsoft Entra-Organisationen sollten Sie auch die mandantenübergreifenden Zugriffseinstellungen überprüfen, um die B2B-Zusammenarbeit in ein- und ausgehender Richtung zu gewährleisten und den Zugriff auf bestimmte Benutzer, Gruppen und Anwendungen zu beschränken.

Für Endbenutzer der B2B-Zusammenarbeit, die mandantenübergreifende Anmeldungen durchführen, wird das Branding des Basismandanten angezeigt, auch wenn kein benutzerdefiniertes Branding angegeben ist. Im folgenden Beispiel wird das Unternehmensbranding für Woodgrove Groceries auf der linken Seite angezeigt. Im Beispiel auf der rechten Seite wird das Standardbranding für den Basismandanten des Benutzers angezeigt.

Hinweis

Je nach den Einstellungen für die externe Zusammenarbeit, die Sie konfigurieren möchten, sind möglicherweise unterschiedliche Administratorrollen erforderlich. In diesem Artikel wird die Rolle angegeben, die für jeden Einstellungstyp erforderlich ist. Siehe auch Am wenigsten privilegierte Rollen nach Aufgabe für Externe ID/B2C.

Konfigurieren von Einstellungen im Portal

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

So konfigurieren Sie den Gastbenutzerzugriff

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

Browsen Sie zu Identität>Externe Identitäten>Externe Zusammenarbeitseinstellungen.

Wählen Sie unter Gastbenutzerzugriff die Zugriffsebene aus, die Gastbenutzern zugewiesen werden soll:

Gastbenutzer haben denselben Zugriff wie Mitglieder (umfassendste Einstellung): Diese Option gibt Gästen den gleichen Zugriff auf Microsoft Entra-Ressourcen und -Verzeichnisdaten wie Mitgliedsbenutzern.

Gastbenutzer haben eingeschränkten Zugriff auf Eigenschaften und Mitgliedschaften von Verzeichnisobjekten: (Standard) Diese Einstellung verhindert, dass Gäste bestimmte Verzeichnisaufgaben ausführen können, z. B. Benutzer, Gruppen oder andere Verzeichnisressourcen aufzulisten. Gäste können die Mitgliedschaft in allen nicht ausgeblendeten Gruppen anzeigen. Erfahren Sie mehr über die Standardberechtigungen für Gastbenutzer.

Der Gastbenutzerzugriff ist auf Eigenschaften und Mitgliedschaften eigener Verzeichnisobjekte beschränkt (restriktivste Einstellung) : Mit dieser Einstellung können Gäste nur auf Ihre eigenen Profile zugreifen. Gäste dürfen die Profile, Gruppen oder Gruppenmitgliedschaften anderer Benutzer nicht sehen.

So konfigurieren Sie die Einstellungen für Gasteinladungen

Melden Sie sich beim Microsoft Entra Admin Center mindestens als ein Gasteinladender an.

Browsen Sie zu Identität>Externe Identitäten>Externe Zusammenarbeitseinstellungen.

Wählen Sie unter Einstellungen für Gasteinladungen die entsprechenden Einstellungen aus:

- Jeder Benutzer (auch Gäste und Nicht-Administratoren) in der Organisation kann Gastbenutzer einladen (umfassendste Einstellung): Um Gästen in der Organisation zu erlauben, andere Gäste einzuladen, einschließlich Benutzer*innen, die keine Mitglieder einer Organisation sind, aktivieren Sie dieses Optionsfeld.

- Mitgliedsbenutzer und Benutzer, die bestimmten Administratorrollen zugewiesen sind, können Gastbenutzer einladen, einschließlich Gästen mit Mitgliedsberechtigungen: Damit Mitgliedsbenutzer und Benutzer mit bestimmten Administratorrollen Gäste einladen können, müssen Sie dieses Optionsfeld aktivieren.

- Nur Benutzer, die bestimmten Administratorrollen zugewiesen sind, können Gastbenutzer einladen: Wenn Sie nur Benutzern mit den Rollen Benutzeradministrator oder Gasteinladender das Einladen von Gästen erlauben möchten, aktivieren Sie dieses Optionsfeld.

- Niemand in der Organisation kann Gastbenutzer einladen, einschließlich Administratoren (restriktivste Einstellung): Wenn Sie allen Benutzern in der Organisation das Einladen von Gästen verweigern möchten, aktivieren Sie dieses Optionsfeld.

So konfigurieren Sie die Self-Service-Registrierung für Gäste

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

Browsen Sie zu Identität>Externe Identitäten>Externe Zusammenarbeitseinstellungen.

Wählen Sie unter Self-Service-Registrierung von Gästen über Benutzerflows aktivieren die Option Ja aus, wenn Sie Benutzerflows erstellen möchten, über die sich Benutzer für Apps registrieren können. Weitere Informationen zu dieser Einstellung finden Sie unter Hinzufügen eines Benutzerflows für die Self-Service-Registrierung zu einer App.

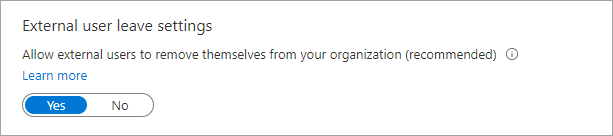

So konfigurieren Sie die Einstellungen für das Verlassen externer Benutzer

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für externe Identitätsanbieter an.

Browsen Sie zu Identität>Externe Identitäten>Externe Zusammenarbeitseinstellungen.

Unter Externe Benutzer verlassen Einstellungen können Sie steuern, ob externe Benutzer sich selbst aus Ihrer Organisation entfernen können.

- Ja: Benutzer können die Organisation selbst verlassen, ohne dass sie von Ihrem Administrator oder Datenschutzkontakt genehmigt werden.

- Nein: Benutzer können Ihre Organisation nicht selbst verlassen. Es wird eine Nachricht angezeigt, in der sie aufgefordert werden, sich an Ihre Administratoren oder Datenschutzkontakte zu wenden, um aus Ihrer Organisation entfernt zu werden.

Wichtig

Sie können Einstellungen für externe Benutzer nur konfigurieren, wenn Sie Ihrem Microsoft Entra-Mandanten Ihre Datenschutzinformationen hinzugefügt haben. Andernfalls ist diese Einstellung nicht verfügbar.

So konfigurieren Sie Einschränkungen für die Zusammenarbeit (Zulassen oder Blockieren von Domänen)

Wichtig

Microsoft empfiehlt, Rollen mit den geringsten Berechtigungen zu verwenden. Dies trägt zur Verbesserung der Sicherheit Ihrer Organisation bei. „Globaler Administrator“ ist eine Rolle mit umfangreichen Berechtigungen, die auf Notfallszenarios beschränkt sein sollte, in denen Sie keine vorhandene Rolle verwenden können.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Globaler Administrator an.

Browsen Sie zu Identität>Externe Identitäten>Externe Zusammenarbeitseinstellungen.

Unter Einschränkungen für die Zusammenarbeit können Sie auswählen, ob Sie Einladungen für die von Ihnen angegebenen Domänen zulassen oder verweigern möchten. Sie können außerdem in den Textfeldern bestimmte Domänennamen eingeben. Geben Sie für mehrere Domänen jede Domäne in einer neuen Zeile ein. Weitere Informationen finden Sie unter Zulassen oder Blockieren von Einladungen für B2B-Benutzer von bestimmten Organisationen.

Konfigurieren von Einstellungen mit Microsoft Graph

Einstellungen für die externe Zusammenarbeit können mithilfe der Microsoft Graph-API konfiguriert werden:

- Verwenden Sie für Einschränkungen des Gastbenutzerzugriffs und Einschränkungen für Gasteinladungen den Ressourcentyp authorizationPolicy.

- Verwenden Sie den Ressourcentyp authenticationFlowsPolicy, um die Self-Service-Registrierung für Gäste über Benutzerflüsse zu ermöglichen.

- Für Einstellungen für die Einmalkennung per E-Mail (jetzt auf der Seite Alle Identitätsanbieter im Microsoft Entra Admin Center) verwenden Sie den Ressourcentyp emailAuthenticationMethodConfiguration.

Zuweisen der Rolle „Gasteinladender“ an einen Benutzer

Über die Rolle Gasteinladender können Sie einzelnen Benutzern die Möglichkeit geben, Gäste einzuladen, ohne ihnen dafür eine Administratorrolle mit einer höheren Berechtigung zuweisen zu müssen. Benutzer*innen mit der Rolle „Gasteinladender“ können Gäste auch dann einladen, wenn die Option Nur Benutzer mit bestimmten Administratorrollen können Gastbenutzer einladen (unter Einstellungen für Gasteinladungen) aktiviert ist.

Hier ist ein Beispiel, das zeigt, wie Sie Microsoft Graph PowerShell verwenden, um der Guest Inviter Rolle einen Benutzer hinzuzufügen:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

$roleName = "Guest Inviter"

$role = Get-MgDirectoryRole | where {$_.DisplayName -eq $roleName}

$userId = <User Id/User Principal Name>

$DirObject = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/directoryObjects/$userId"

}

New-MgDirectoryRoleMemberByRef -DirectoryRoleId $role.Id -BodyParameter $DirObject

Anmeldeprotokolle für B2B-Benutzer

Wenn sich ein B2B-Benutzer für die Zusammenarbeit bei einem Ressourcenmandanten anmeldet, wird sowohl im Stammmandanten als auch im Ressourcenmandanten ein Anmeldeprotokoll generiert. Diese Protokolle enthalten Informationen wie die verwendete Anwendung, E-Mail-Adressen, den Mandantennamen und die Mandanten-ID für den Stammmandanten und den Ressourcenmandanten.

Nächste Schritte

Weitere Artikel zur Microsoft Entra B2B-Zusammenarbeit: