Konfigurieren von privaten Netzwerkconnectoren für Microsoft Entra Private Access und Microsoft Entra-Anwendungsproxy

Bei Connectors handelt es sich um schlanke Agents, die sich auf einem Server in einem privaten Netzwerk befinden und die ausgehende Verbindung mit dem Dienst „Global Secure Access“ unterstützen. Die Connectors müssen auf einem Windows-Server installiert sein, der auf die Back-End-Ressourcen und -Anwendungen zugreifen kann. Sie können Connectors in Connectorgruppen organisieren, wobei jede Gruppe für den Datenverkehr an bestimmte Anwendungen zuständig ist. Weitere Informationen zu Connectors finden Sie unter Grundlegendes zu privaten Microsoft Entra-Netzwerkconnectors.

Voraussetzungen

So fügen Sie private Ressourcen und Anwendungen, die Sie benötigen, zur Microsoft Entra-ID hinzu:

- Für das Produkt ist eine Lizenz erforderlich. Weitere Informationen zur Lizenzierung finden Sie im Abschnitt Was ist globaler sicherer Zugriff?. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

- Ein Konto als Anwendungsadministrator

Benutzeridentitäten müssen aus einem lokalen Verzeichnis synchronisiert oder direkt in Ihren Microsoft Entra-Mandanten erstellt werden. Mithilfe der Identitätssynchronisierung können Benutzer von Microsoft Entra ID vorab authentifiziert werden, bevor ihnen Zugriff auf per Anwendungsproxy veröffentlichte Anwendungen gewährt wird. Außerdem können die benötigten Benutzer-ID-Informationen für einmaliges Anmelden (Single Sign-On, SSO) bereitgestellt werden.

Windows-Server

Der private Microsoft Entra-Netzwerkconnector erfordert einen Server mit Windows Server 2012 R2 oder höher. Sie installieren den privaten Netzwerkconnector auf dem Server. Dieser Connectorserver muss eine Verbindung mit dem Microsoft Entra Private Access-Dienst oder Anwendungsproxydienst und den privaten Ressourcen oder Anwendungen herstellen, die Sie veröffentlichen möchten.

- Für Hochverfügbarkeit in Ihrer Umgebung sollten Sie mehrere Windows-Server einsetzen.

- Die für den Connector erforderliche .NET-Mindestversion ist v4.7.1.

- Weitere Informationen finden Sie unter Private Netzwerkconnectors.

- Weitere Informationen finden Sie unter Vorgehensweise: Bestimmen der installierten .NET Framework-Versionen.

Wichtig

Deaktivieren Sie HTTP 2.0, wenn Sie den privaten Microsoft Entra-Netzwerkconnector mit dem Microsoft Entra-Anwendungsproxy unter Windows Server 2019 oder höher verwenden.

Deaktivieren Sie die HTTP2-Protokollunterstützung in der WinHttpKomponente, damit die eingeschränkte Kerberos-Delegation richtig funktioniert. Diese Einstellung ist in früheren Versionen unterstützter Betriebssysteme standardmäßig deaktiviert. Wenn Sie den folgenden Registrierungsschlüssel hinzufügen und den Server neu starten, wird die Einstellung unter Windows Server 2019 und später deaktiviert. Es handelt sich hierbei um einen computerweiten Registrierungsschlüssel.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

Der Schlüssel kann über PowerShell mit dem folgenden Befehl festgelegt werden:

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Warnung

Wenn Sie Microsoft Entra Kennwortschutzproxy bereitgestellt haben, installieren Sie nicht Microsoft Entra Anwendungsproxy und Microsoft Entra Kennwortschutzproxy zusammen auf demselben Computer. Microsoft Entra Anwendungsproxy und Microsoft Entra Kennwortschutzproxys werden verschiedene Versionen des Microsoft Entra Connect Agent Updater-Diensts installiert. Diese unterschiedlichen Versionen sind nicht kompatibel, wenn sie auf demselben Computer installiert werden.

TLS-Anforderungen (Transport Layer Security)

Auf dem Windows-Connectorserver muss TLS 1.2 aktiviert werden, bevor Sie den privaten Netzwerkconnector installieren.

So aktivieren Sie TLS 1.2

Legen Sie die Registrierungsschlüssel fest.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Starten Sie den Server neu.

Hinweis

Microsoft aktualisiert Azure-Dienste für die Verwendung von TLS-Zertifikaten aus einer anderen Gruppe von Stammzertifizierungsstellen (Certificate Authorities, CAs). Diese Änderung wird vorgenommen, da die aktuellen Zertifizierungsstellenzertifikate eine der grundlegenden Anforderungen des Zertifizierungsstellen-/Browserforums nicht erfüllen. Weitere Informationen finden Sie unter TLS-Zertifikatänderungen für Azure.

Empfehlungen für den Connectorserver

- Optimieren Sie die Leistung zwischen dem Connector und der Anwendung. Platzieren Sie den Connectorserver physisch in der Nähe der Anwendungsserver. Für weitere Details siehe Optimieren des Datenverkehrsflusses mit dem Microsoft Entra-Anwendungsproxy.

- Stellen Sie sicher, dass der Connectorserver und die Webanwendungsserver derselben Active Directory-Domäne angehören bzw. vertrauenswürdige Domänen umfassen. Dass die Server zu derselben Domäne oder zu vertrauenswürdigen Domänen gehören, ist eine Voraussetzung für die Verwendung des einmaligen Anmeldens (Single Sign-On, SSO) mit integrierter Windows-Authentifizierung (IWA) und eingeschränkter Kerberos-Delegierung (Kerberos Constrained Delegation, KCD). Wenn sich der Connectorserver und die Webanwendungsserver in unterschiedlichen Active Directory-Domänen befinden, verwenden Sie die ressourcenbasierte Delegierung für einmaliges Anmelden.

Vorbereiten Ihrer lokalen Umgebung

Ermöglichen Sie zuerst die Kommunikation mit Azure-Rechenzentren, um Ihre Umgebung für den Microsoft Entra-Anwendungsproxy vorzubereiten. Falls der Pfad eine Firewall enthält, sollten Sie sicherstellen, dass der Zugang geöffnet ist. Bei einer geöffneten Firewall kann der Connector HTTPS-Anforderungen (TCP) an den Anwendungsproxy senden.

Wichtig

Wenn Sie den Connector für die Azure Government-Cloud installieren, beachten Sie die Voraussetzungen und Installationsschritte. Zum Ausführen der Installation sind der Zugriff auf einen anderen Satz von URLs und ein zusätzlicher Parameter erforderlich.

Öffnen von Ports

Öffnen Sie die folgenden Ports für den ausgehenden Datenverkehr.

| Portnummer | Wie diese verwendet wird |

|---|---|

| 80 | Herunterladen der Zertifikatsperrlisten (CRLs) bei der Überprüfung des TLS/SSL-Zertifikats |

| 443 | Gesamte ausgehende Kommunikation mit dem Webanwendungsproxy-Dienst |

Wenn Ihre Firewall Datenverkehr gemäß Ursprungsbenutzern erzwingt, öffnen Sie auch die Ports 80 und 443 für den Datenverkehr aus Windows-Diensten, die als Netzwerkdienst ausgeführt werden.

Zulassen des Zugriffs auf URLs

Lassen Sie den Zugriff auf die folgenden URLs zu:

| URL | Port | Wie diese verwendet wird |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Kommunikation zwischen dem Connector und dem Anwendungsproxy-Clouddienst |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Der Connector verwendet diese URLs, um Zertifikate zu überprüfen. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Der Connector verwendet diese URLs während der Registrierung. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | Der Connector verwendet diese URLs während der Registrierung. |

Sie können Verbindungen mit *.msappproxy.net, *.servicebus.windows.net und anderen oben genannten URLs zulassen, wenn Ihre Firewall oder Ihr Proxy die Konfiguration von Zugriffsregeln auf der Grundlage von Domänensuffixen ermöglicht. Andernfalls müssen Sie den Zugriff auf die Datei Azure IP Ranges and Service Tags – Public Cloud zulassen. Die IP-Adressbereiche werden wöchentlich aktualisiert.

Wichtig

Vermeiden Sie jegliche Art von Inline-Untersuchung und -Beendigung der ausgehenden TLS-Kommunikation zwischen privaten Microsoft Entra-Netzwerkconnectors und Clouddiensten des Microsoft Entra-Anwendungsproxys.

Installieren und Registrieren eines Connectors

Um Private Access zu verwenden, installieren Sie einen Connector auf jedem Windows-Server, den Sie für Microsoft Entra Private Access verwenden. Der Connector ist ein Agent, der die aus den lokalen Anwendungsservern ausgehende Verbindung mit dem globalen sicheren Zugriff verwaltet. Sie können einen Connector auf Servern installieren, auf denen auch andere Authentifizierungs-Agents wie Microsoft Entra Connect installiert sind.

Hinweis

Die für Private Access erforderliche Mindestversion des Connectors ist 1.5.3417.0. Ab Version 1.5.3437.0 ist die .NET-Version 4.7.1 oder höher für eine erfolgreiche Installation (Upgrade) erforderlich.

Hinweis

Bereitstellen des privaten Netzwerkconnectors für Ihre Azure- und AWS-Workloads aus Marketplace (Vorschau)

Der private Netzwerkconnector ist jetzt auf dem Azure Marketplace und dem AWS Marketplace (in der Vorschau) sowie im Microsoft Entra Admin Center verfügbar. Marketplace-Angebote ermöglichen es Benutzenden, einen virtuellen Windows-Computer mit einem vorinstallierten privaten Netzwerkconnector über ein vereinfachtes Modell bereitzustellen. Der Prozess automatisiert die Installation und Registrierung und verbessert so die Leichtigkeit und Effizienz.

So installieren Sie den Connector aus dem Microsoft Entra Admin Center:

Melden Sie sich beim Microsoft Entra Admin Center als Anwendungsadmin des Verzeichnisses an, das den Anwendungsproxy verwendet.

- Wenn die Mandantendomäne also beispielsweise „contoso.com“ lautet, muss sich der Administrator als

admin@contoso.comoder mit einem anderen Administratoraliasnamen in dieser Domäne anmelden.

- Wenn die Mandantendomäne also beispielsweise „contoso.com“ lautet, muss sich der Administrator als

Wählen Sie rechts oben Ihren Benutzernamen aus. Stellen Sie sicher, dass Sie an einem Verzeichnis angemeldet sind, für das der Anwendungsproxy verwendet wird. Wählen Sie Verzeichnis wechseln, und wählen Sie ein Verzeichnis aus, für das der Anwendungsproxy verwendet wird, falls Sie das Verzeichnis wechseln möchten.

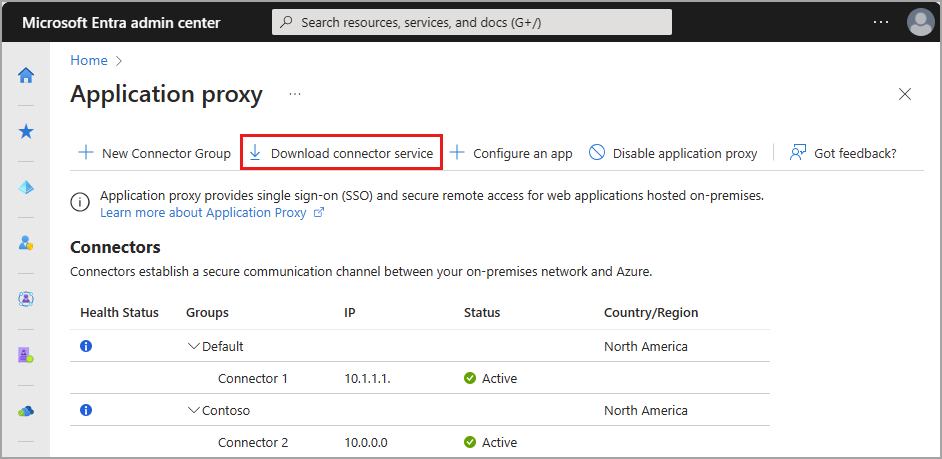

Navigieren Sie zu Globaler sicherer Zugriff>Verbinden>Connectors.

Wählen Sie Connectordienst herunterladen.

Lesen Sie die Vertragsbedingungen. Wählen Sie die Option Bedingungen akzeptieren und herunterladen, wenn Sie mit dem Lesen fertig sind.

Wählen Sie am unteren Rand des Fensters die Option Ausführen, um den Connector zu installieren. Ein Installations-Assistent wird geöffnet.

Befolgen Sie im Assistenten die Anleitung zum Installieren des Diensts. Wenn Sie aufgefordert werden, den Connector mit dem Anwendungsproxy für Ihren Microsoft Entra-Mandanten zu registrieren, geben Sie Ihre Administratoranmeldeinformationen für die Anwendung ein.

- Falls bei Internet Explorer (IE) „Verstärkte Sicherheitskonfiguration für IE“ auf „Ein“ festgelegt ist, wird der Registrierungsbildschirm unter Umständen nicht anzeigt. Befolgen Sie die Anweisungen in der Fehlermeldung, um Zugriff zu erhalten. Stellen Sie sicher, dass Verstärkte Sicherheitskonfiguration für Internet Explorer auf Aus festgelegt ist.

Wichtige Hinweise

Wenn Sie bereits einen Connector installiert haben, installieren Sie ihn neu, um die neueste Version zu erhalten. Deinstallieren Sie beim Upgrade den vorhandenen Connector, und löschen Sie alle zugehörigen Ordner. Informationen zu zuvor veröffentlichten Versionen und den damit verbundenen Änderungen finden Sie unter Azure AD-Anwendungsproxy: Verlauf der Versionsveröffentlichungen.

Wenn Sie mehrere Windows-Server für Ihre lokalen Anwendungen einsetzen möchten, müssen Sie den Connector auf jedem Server installieren und registrieren. Sie können die Connectors in Connectorgruppen organisieren. Weitere Informationen finden Sie unter Connectorgruppen.

Informationen zu Connectors, deren Aktualisierung und Kapazitätsplanung finden Sie unter Grundlegendes zu privaten Microsoft Entra-Netzwerkconnectors.

Hinweis

Microsoft Entra-Privatzugriff unterstützt keine Multi-Geo-Connectors. Die Clouddienstinstanzen für Ihren Connector werden in derselben Region wie Ihr Microsoft Entra-Mandant (oder die nächstgelegene Region) ausgewählt, auch wenn Connectors in Regionen installiert sind, die sich von Ihrer Standardregion unterscheiden.

Überprüfen der Installation und Registrierung

Sie können mithilfe des Portals für globalen sicheren Zugriff oder Ihres Windows-Servers sicherstellen, dass ein neuer Connector ordnungsgemäß installiert ist.

Informationen zur Behandlung von Problemen mit dem Anwendungsproxy finden Sie unter Debuggen von Problemen mit Anwendungsproxyanwendungen.

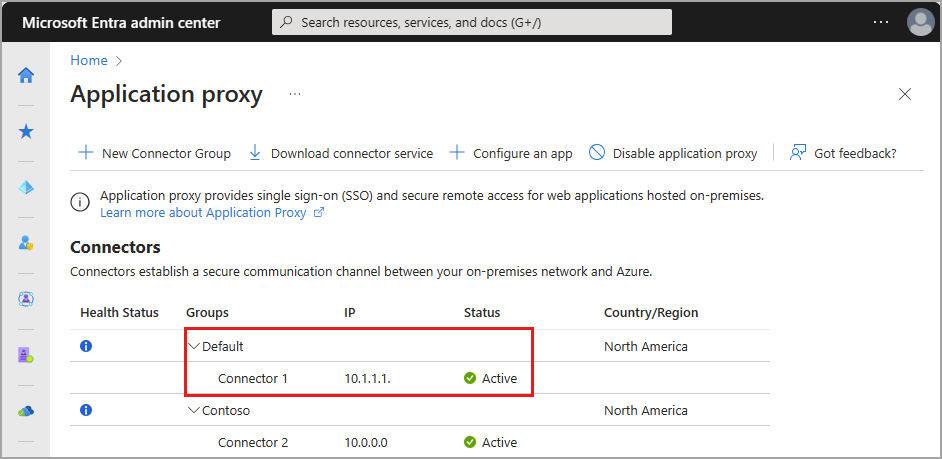

Überprüfen der Installation über das Microsoft Entra Admin Center

So überprüfen Sie, ob der Connector ordnungsgemäß installiert und registriert ist:

Melden Sie sich beim Microsoft Entra Admin Center als Anwendungsadmin des Verzeichnisses an, das den Anwendungsproxy verwendet.

Navigieren Sie zu Globaler sicherer Zugriff>Verbinden>Connectors.

- Alle Connectors und Connectorgruppen werden auf dieser Seite angezeigt.

Wählen Sie einen Connector aus, um die Details zu überprüfen.

- Erweitern Sie den Connector, um die Details anzuzeigen, falls er noch nicht erweitert wurde.

- Eine aktive grüne Beschriftung gibt an, dass Ihr Connector eine Verbindung mit dem Dienst herstellen kann. Jedoch auch wenn die Beschriftung grün ist, könnte ein Netzwerkproblem immer noch den Nachrichtenempfang des Connectors blockieren.

Weitere Hilfe zum Installieren eines Connectors finden Sie unter Problembehandlung für Connectoren.

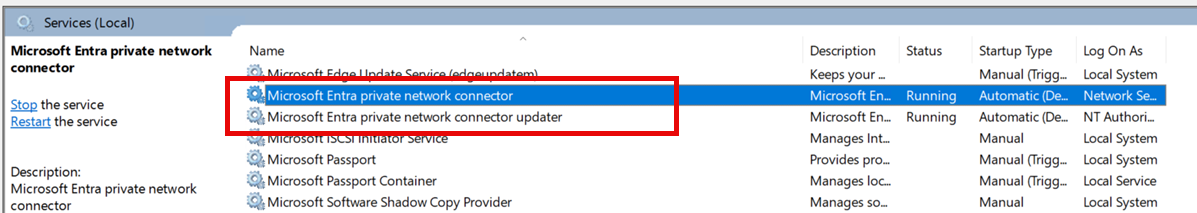

Überprüfen der Installation über Ihren Windows-Server

So überprüfen Sie, ob der Connector ordnungsgemäß installiert und registriert ist:

Wählen Sie die WINDOWS-TASTE aus, und geben Sie

services.mscein, um den Windows-Dienst-Manager zu öffnen.Überprüfen Sie, ob die folgenden Dienste den Status Wird ausgeführt haben.

- Der private Microsoft Entra-Netzwerkconnector ermöglicht Konnektivität.

- Der Updater für private Microsoft Entra-Netzwerkconnectors ist ein automatisierter Aktualisierungsdienst.

- Der Dienst sucht nach neuen Versionen des Connectors und aktualisiert den Connector bei Bedarf.

Wenn die Dienste nicht den Status Wird ausgeführt haben, müssen Sie mit der rechten Maustaste auf jeden Dienst klicken und die Option Starten wählen.

Erstellen von Connectorgruppen

So erstellen Sie beliebig viele Connectorgruppen

- Navigieren Sie zu Globaler sicherer Zugriff>Verbinden>Connectors.

- Wählen Sie Neue Connectorgruppe.

- Bennen Sie Ihre neue Connectorgruppe, und verwenden Sie das Dropdownmenü, um auszuwählen, welche Connectoren dieser Gruppe angehören sollen.

- Wählen Sie Speichern.

Weitere Informationen zu Connectorgruppen finden Sie unter Grundlegendes zu privaten Microsoft Entra-Netzwerkconnectorgruppen.

Nächste Schritte

Der nächste Schritt für den Einstieg in Microsoft Entra Private Access besteht darin, die Anwendung für den Schnellzugriff oder den globalen sicheren Zugriff zu konfigurieren: