Problembehandlung beim Client für den globalen sicheren Zugriff: Registerkarte „Integritätsprüfung“

Dieses Dokument enthält eine Anleitung zur Fehlerbehebung für den Client für den globalen sicheren Zugriff, die Sie über die Registerkarte Integritätsprüfung im Dienstprogramm „Erweiterte Diagnose“ aufrufen können.

Einführung

Die erweiterte Diagnose „Integritätsprüfung“ führt Tests durch, um zu überprüfen, ob der Client für den globalen sicheren Zugriff ordnungsgemäß funktioniert und ob seine Komponenten ausgeführt werden.

Ausführen der Integritätsprüfung

So führen Sie eine Integritätsprüfung für den Client für globalen sicheren Zugriff durch:

- Klicken Sie mit der rechten Maustaste auf das Symbol des Clients für den globalen sicheren Zugriff in der Taskleiste und wählen Sie Erweiterte Diagnose aus.

- Das Dialogfeld „Benutzerkontensteuerung“ wird geöffnet. Wählen Sie Ja, damit die Client-Anwendung Änderungen an Ihrem Gerät vornehmen kann.

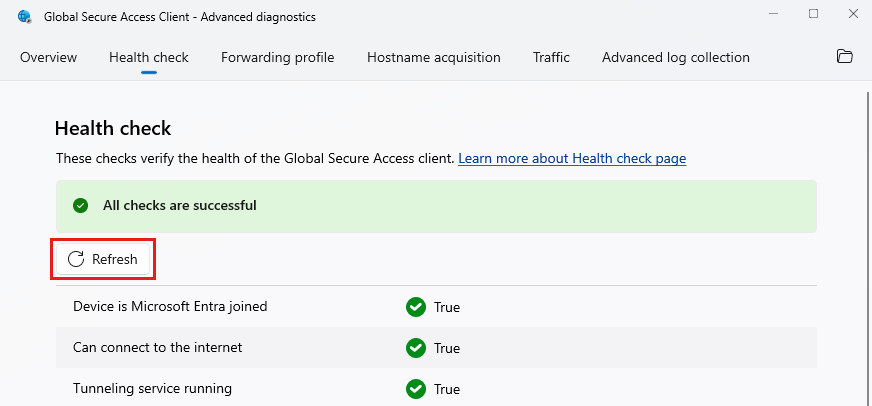

- Wählen Sie im Dialogfeld Client für den globalen sicheren Zugriff – Erweiterte Diagnose die Registerkarte Integritätsprüfung. Wenn Sie die Registerkarte wechseln, wird die Integritätsprüfung ausgeführt.

Lösungsprozess

Die meisten Integritätsprüfungen sind voneinander abhängig. Wenn Überprüfungen fehlschlagen:

- Beheben Sie die erste fehlgeschlagene Überprüfung in der Liste.

- Wählen Sie Aktualisieren, um den aktualisierten Überprüfungsstatus anzuzeigen.

- Wiederholen Sie diesen Vorgang, bis Sie alle fehlgeschlagenen Überprüfungen auflösen.

Überprüfen der Ereignisanzeige

Im Rahmen der Problembehandlung kann es nützlich sein, die Ereignisanzeige für den Client für globalen sicheren Zugriff zu überprüfen. Das Protokoll enthält wertvolle Ereignisse in Bezug auf Fehler und deren Ursache.

- Navigieren Sie zu Systemsteuerung>System und Sicherheit>Windows-Tools.

- Starten Sie die Ereignisanzeige.

- Navigieren Sie zu Anwendungen und Dienstprotokolle>Microsoft>Windows>Client für den globalen sicheren Zugriff.

- Wählen Sie Betriebsbereit aus.

Integritätsüberprüfungen

Mit den folgenden Überprüfungen können Sie den Zustand des Clients für den globalen sicheren Zugriff überprüfen.

Das Gerät ist in Microsoft Entra eingebunden

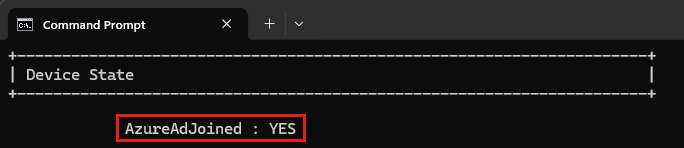

Der Windows-Client authentifiziert den Benutzer und das Gerät bei Diensten für globalen sicheren Zugriff. Die Geräteauthentifizierung, die auf einem Gerätetoken basiert, setzt voraus, dass das Gerät entweder Microsoft Entra oder Microsoft Entra hybrid angeschlossen ist. Microsoft Entra registrierte Geräte werden derzeit nicht unterstützt.

Um den Status Ihres Geräts zu überprüfen, geben Sie in der Eingabeaufforderung den folgenden Befehl ein: dsregcmd.exe /status.

Kann mit dem Internet verbunden werden

Diese Überprüfung gibt an, ob das Gerät mit dem Internet verbunden ist. Der Client für den globalen sicheren Zugriff erfordert eine Internetverbindung. Dieser Test basiert auf der Funktion Netzwerkverbindungs-Statusanzeige (NCSI).

Tunneldienst wird ausgeführt

Der Dienst für den globalen sicheren Zugriff muss ausgeführt werden.

- Um zu überprüfen, ob dieser Dienst ausgeführt wird, geben Sie den folgenden Befehl in der Eingabeaufforderung ein:

sc query GlobalSecureAccessTunnelingService - Wenn der Dienst für den globalen sicheren Zugriff nicht ausgeführt wird, starten Sie ihn über die

services.msc. - Wenn der Dienst nicht gestartet werden kann, suchen Sie nach Fehlern in der Ereignisanzeige.

Verwaltungsdienst wird ausgeführt

Der globale Dienst für die Verwaltung des sicheren Zugriffs muss ausgeführt werden.

- Um zu überprüfen, ob dieser Dienst ausgeführt wird, geben Sie den folgenden Befehl in der Eingabeaufforderung ein:

sc query GlobalSecureAccessManagementService - Wenn der Dienst für die Verwaltung des globalen sicheren Zugriffs nicht ausgeführt wird, starten Sie ihn über die

services.msc. - Wenn der Dienst nicht gestartet werden kann, suchen Sie nach Fehlern in der Ereignisanzeige.

Abruf-Service der Richtlinie wird ausgeführt

Der Abruf-Service der Richtlinie für Globalen sicheren Zugriff muss ausgeführt werden.

- Um zu überprüfen, ob dieser Dienst ausgeführt wird, geben Sie den folgenden Befehl in der Eingabeaufforderung ein:

sc query GlobalSecureAccessPolicyRetrieverService - Wenn der Abruf-Service der Richtlinie für Globalen sicheren Zugriff nicht ausgeführt wird, starten Sie ihn über die

services.msc. - Wenn der Dienst nicht gestartet werden kann, suchen Sie nach Fehlern in der Ereignisanzeige.

Treiber wird ausgeführt

Der Treiber für den globalen sicheren Zugriff muss ausgeführt werden.

Um zu überprüfen, ob dieser Dienst ausgeführt wird, geben Sie den folgenden Befehl in der Eingabeaufforderung ein:

sc query GlobalSecureAccessDriver

Falls der Treiber nicht ausgeführt wird:

- Öffnen Sie die Ereignisanzeige und suchen Sie im Client-Protokoll für globalen sicheren Zugriff nach Ereignis 304.

- Wenn der Treiber nicht ausgeführt wird, starten Sie den Computer neu.

- Führen Sie den Befehl

sc query GlobalSecureAccessDrivererneut aus. - Wenn das Problem weiterhin besteht, installieren Sie den Client für den globalen sicheren Zugriff neu.

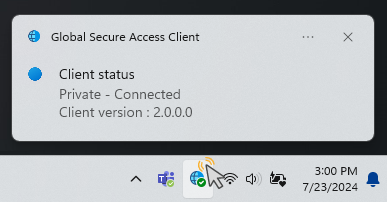

Client-Tray-Anwendung wird ausgeführt

Der Prozess GlobalSecureAccessClient.exe führt die Client-UX in der Taskleiste aus.

Wenn Sie das Symbol für den globalen sicheren Zugriff nicht in der Taskleiste finden, können Sie es über den folgenden Pfad ausführen:

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

Die Weiterleitungsprofilregistrierung ist vorhanden

Dieser Test überprüft, ob der folgende Registrierungsschlüssel vorhanden ist:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

Wenn der Registrierungsschlüssel nicht vorhanden ist, versuchen Sie, das Abrufen der Weiterleitungsrichtlinie zu erzwingen:

- Löschen Sie den Registrierungsschlüssel

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp, falls vorhanden. - Starten Sie den Dienst

Global Secure Access Policy Retriever Serviceneu. - Überprüfen Sie, ob die beiden Registrierungsschlüssel erstellt werden.

- Falls nicht, suchen Sie nach Fehlern in der Ereignisanzeige.

Weiterleitungsprofil stimmt mit dem erwarteten Schema überein

Dieser Test überprüft, ob das Weiterleitungsprofil in der Registrierung über ein gültiges Format verfügt, das der Client lesen kann.

Wenn dieser Test fehlschlägt, stellen Sie sicher, dass Sie das aktuellste Weiterleitungsprofil Ihres Mandanten verwenden, indem Sie die folgenden Schritte ausführen:

- Löschen Sie die folgenden Registrierungsschlüssel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- Starten Sie den Dienst

Global Secure Access Policy Retriever Serviceneu. - Starten Sie den Client für den globalen sicheren Zugriff neu.

- Führen Sie die Integritätsprüfung erneut aus.

- Wenn die vorherigen Schritte das Problem nicht lösen, aktualisieren Sie den Client für den globalen sicheren Zugriff auf die neueste Version.

- Wenn das Problem weiterhin besteht, wenden Sie sich an den Microsoft-Support.

Unterbrechungsmodus deaktiviert

Der Unterbrechungsmodus verhindert, dass der Client für den globalen sicheren Zugriff Netzwerkverkehr zum Clouddienst für den globalen sicheren Zugriff tunnelt. Im Unterbrechungsmodus sind alle Datenverkehrsprofile im Portal für globalen sicheren Zugriff deaktiviert und der Client für globalen sicheren Zugriff tunnelt keinen Datenverkehr.

So legen Sie fest, dass der Client Datenverkehr erfasst und diesen an den globalen sicheren Zugriff weiterleitet:

- Melden Sie sich beim Microsoft Entra Admin Center als Mandantenadministrator an.

- Navigieren Sie zum globalen sicheren Zugriff Zugang>Verbindung>Datenverkehrsweiterleitung.

- Aktivieren Sie mindestens eines der Datenverkehrsprofile, die den Anforderungen Ihrer Organisation entsprechen.

Der Client für den globalen sicheren Zugriff sollte das aktualisierte Weiterleitungsprofil innerhalb einer Stunde erhalten, nachdem Sie die Änderungen im Portal vorgenommen haben.

Diagnose-URLs im Weiterleitungsprofil

Für jeden Kanal, der im Weiterleitungsprofil aktiviert ist, überprüft dieser Test, ob die Konfiguration eine URL enthält, um die Integrität des Diensts zu überprüfen.

Um den Integritätsstatus anzuzeigen, doppelklicken Sie auf das Taskleistensymbol des globalen Clients für den sicheren Zugriff.

Wenn dieser Test fehlschlägt, liegt es in der Regel an einem internen Problem mit dem globalen sicheren Zugriff. Wenden Sie sich an den Microsoft-Support.

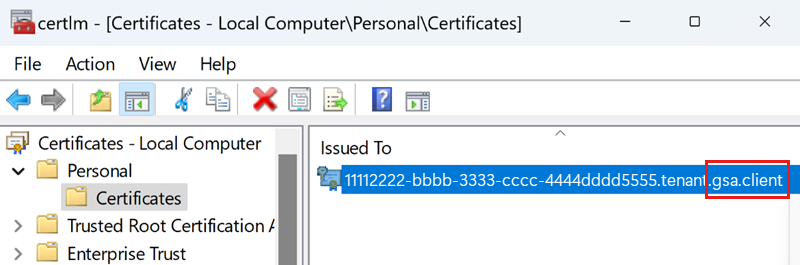

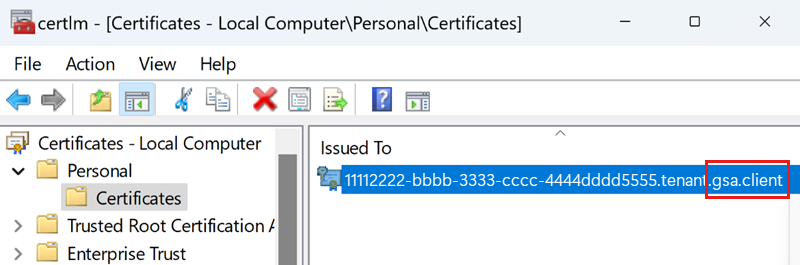

Authentifizierungszertifikat vorhanden

Dieser Test überprüft, ob auf dem Gerät ein Zertifikat für die mTLS-Verbindung (Mutual Transport Layer Security) mit dem Cloud-Dienst für globalen sicheren Zugriff vorhanden ist.

Tipp

Dieser Test wird nicht angezeigt, wenn mTLS für Ihren Mandanten noch nicht aktiviert ist.

Wenn dieser Test fehlschlägt, registrieren Sie sich bei einem neuen Zertifikat, indem Sie die folgenden Schritte ausführen:

- Starten Sie die Microsoft Management-Konsole, indem Sie in der Eingabeaufforderung den folgenden Befehl eingeben:

certlm.msc. - Navigieren Sie im Fenster certlm zu Persönlich>Zertifikate.

- Löschen Sie das Zertifikat, das mit gsa.client endet, falls vorhanden.

- Löschen Sie die folgenden Registrierungsschlüssel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Starten Sie den Verwaltungsdienst für den globalen sicheren Zugriff in der MMC der Dienste neu.

- Aktualisieren Sie die MMC für Zertifikate, um zu überprüfen, ob ein neues Zertifikat erstellt wurde.

Die Bereitstellung eines neuen Zertifikats kann einige Minuten dauern. - Überprüfen Sie das Ereignisprotokoll des Clients für globalen sicheren Zugriff auf Fehler.

- Führen Sie die Integritätsprüfungen erneut aus.

Authentifizierungszertifikat ist gültig

Dieser Test prüft, ob das für die mTLS-Verbindung mit dem Cloud-Dienst vom globalen sicheren Zugriff verwendete Authentifizierungszertifikat gültig ist.

Tipp

Dieser Test wird nicht angezeigt, wenn mTLS für Ihren Mandanten noch nicht aktiviert ist.

Wenn dieser Test fehlschlägt, registrieren Sie sich bei einem neuen Zertifikat, indem Sie die folgenden Schritte ausführen:

- Starten Sie die Microsoft Management-Konsole, indem Sie in der Eingabeaufforderung den folgenden Befehl eingeben:

certlm.msc. - Navigieren Sie im Fenster certlm zu Persönlich>Zertifikate.

- Löschen Sie das Zertifikat, das mit gsa.client endet.

- Löschen Sie die folgenden Registrierungsschlüssel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Starten Sie den Verwaltungsdienst für den globalen sicheren Zugriff in der MMC der Dienste neu.

- Aktualisieren Sie die MMC für Zertifikate, um zu überprüfen, ob ein neues Zertifikat erstellt wurde.

Die Bereitstellung eines neuen Zertifikats kann einige Minuten dauern. - Überprüfen Sie das Ereignisprotokoll des Clients für globalen sicheren Zugriff auf Fehler.

- Führen Sie die Integritätsprüfungen erneut aus.

DNS über HTTPS wird nicht unterstützt

Damit der Client für den globalen sicheren Zugriff den Netzwerkverkehr nach einem vollständig qualifizierten Domänennamen (FQDN) (im Gegensatz zu einem IP-Ziel) erfassen kann, muss der Client die DNS-Anfragen lesen, die das Gerät an den DNS-Server sendet. Wenn das Weiterleitungsprofil FQDN-Regeln enthält, müssen Sie DNS über HTTPS deaktivieren.

Secure DNS im Betriebssystem deaktiviert

Um DNS über HTTPS in Windows zu deaktivieren, lesen Sie Secure DNS Client über HTTPS (DoH).

Wichtig

Sie müssen DNS über HTTPS deaktivieren, um die Integritätsprüfung des Clients für den globalen sicheren Zugriff erfolgreich durchzuführen.

Secure DNS in Browsern deaktiviert (Microsoft Edge, Chrome, Firefox)

Überprüfen Sie, ob Secure DNS für jeden der folgenden Browser deaktiviert ist:

Secure DNS in Microsoft Edge deaktiviert

So deaktivieren Sie DNS über HTTPS in Microsoft Edge:

- Starten Sie Microsoft Edge.

- Öffnen Sie das Menü Einstellungen und mehr und wählen Sie Einstellungen.

- Wählen Sie Datenschutz, Suche und Dienste.

- Legen Sie im Abschnitt Sicherheit den Schalter Sicheres DNS verwenden, um anzugeben, wie die Netzwerkadresse für Websites nachgeschlagen werden soll auf „Aus“ fest.

Secure DNS in Chrome deaktiviert

So deaktivieren Sie DNS über HTTPS in Google Chrome:

- Öffnen Sie Chrome.

- Wählen Sie Google Chrome anpassen und steuern und wählen Sie dann Einstellungen.

- Wählen Sie Datenschutz und Sicherheit.

- Wählen Sie Sicherheit aus.

- Setzen Sie im Abschnitt Erweitert den Schalter Secure DNS verwenden auf „Aus“.

Secure DNS in Firefox deaktiviert

So deaktivieren Sie DNS über HTTPS in Mozilla Firefox:

- Öffnen Sie Firefox.

- Wählen Sie die Schaltfläche Anwendungsmenü öffnen und wählen Sie dann Einstellungen.

- Wählen Sie Datenschutz und Sicherheit.

- Im Abschnitt DNS über HTTPS wählen Sie Aus.

DNS-Reaktionsfähigkeit

Dieser Test überprüft, ob der für Windows konfigurierte DNS-Server eine DNS-Antwort zurückgibt.

Falls dieser Test fehlschlägt:

- Halten Sie den Client für den globalen sicheren Zugriff an.

- Prüfen Sie, ob der für Windows konfigurierte DNS-Server erreichbar ist. Versuchen Sie zum Beispiel, „microsoft.com“ mit dem Tool

nslookupaufzulösen. - Vergewissern Sie sich, dass keine Firewalls den Verkehr zum DNS-Server blockieren.

- Konfigurieren Sie einen alternativen DNS-Server und testen Sie erneut.

- Setzen Sie den Client für den globalen sicheren Zugriff fort.

Magic IP erhalten

Diese Prüfung stellt sicher, dass der Client in der Lage ist, Datenverkehr von einem vollständig qualifizierten Domänennamen (FQDN) zu empfangen.

Falls dieser Test fehlschlägt:

- Starten Sie den Client neu und testen Sie erneut.

- Starte Windows neu. Dieser Schritt kann in seltenen Fällen notwendig sein, um den volatilen Cache zu löschen.

Zwischengespeicherter Token

Dieser Test überprüft, ob der Client erfolgreich bei Microsoft Entra authentifiziert wurde.

Wenn der zwischengespeicherte Tokentest fehlschlägt:

- Überprüfen Sie, ob die Dienste und der Treiber laufen.

- Stellen Sie sicher, dass das Taskleistensymbol sichtbar ist.

- Wenn die Anmeldebestätigung erscheint, wählen Sie Anmelden.

- Wenn die Anmeldebenachrichtigung nicht erscheint, überprüfen Sie, ob sie in der Mitteilungszentrale vorhanden ist und wählen Sie Anmelden.

- Melden Sie sich mit einem Benutzerkonto an, das Mitglied desselben Entra-Mandanten ist, dem das Gerät zugeordnet ist.

- Überprüfen Sie die Netzwerkverbindung.

- Bewegen Sie den Mauszeiger über das Symbol in der Taskleiste und vergewissern Sie sich, dass der Client von Ihrer Organisation nicht deaktiviert wurde.

- Starten Sie den Client neu, und warten Sie einige Sekunden.

- Suchen Sie in der Ereignisanzeige nach Fehlern.

IPv4 bevorzugt

Der globale sichere Zugriff unterstützt noch keine Datenerfassung für Ziele mit IPv6-Adressen. Es wird empfohlen, den Client so zu konfigurieren, dass IPv4 gegenüber IPv6 bevorzugt wird, wenn Folgendes zutrifft:

- Das Weiterleitungsprofil ist so festgelegt, dass der Datenverkehr über IPv4 (im Gegensatz zu FQDN) erfasst wird.

- Der FQDN, der zu dieser IP aufgelöst wird, ist auch in einer IPv6-Adresse aufgelöst.

Um den Client so zu konfigurieren, dass IPv4 über IPv6 bevorzugt wird, legen Sie den folgenden Registrierungsschlüssel fest:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

Wichtig

Änderungen an diesem Registrierungswert erfordern einen Neustart des Computers. Weitere Informationen finden Sie unter Anleitung zur Konfiguration von IPv6 in Windows für fortgeschrittene Benutzende.

Edgehostname durch DNS aufgelöst

Dieser Test prüft alle aktiven Datenverkehrstypen: Microsoft 365, Privater Zugriff, und Internetzugriff. Wenn dieser Test fehlschlägt, kann das DNS die Hostnamen des Cloud-Dienstes für globalen sicheren Zugriff nicht auflösen, wodurch der Dienst nicht erreichbar ist. Dieser fehlgeschlagene Test könnte auf ein Problem mit der Internetverbindung oder einen DNS-Server zurückzuführen sein, der öffentliche Internet-Hostnamen nicht auflöst.

So überprüfen Sie, ob die Hostnamenauflösung ordnungsgemäß funktioniert:

- Halten Sie den Client an.

- Führen Sie den folgenden PowerShell-Befehl aus:

Resolve-DnsName -Name <edge's FQDN> - Wenn die Hostnamenauflösung fehlschlägt, versuchen Sie, Folgendes auszuführen:

Resolve-DnsName -Name microsoft.com - Stellen Sie sicher, dass die DNS-Server für diesen Computer konfiguriert sind:

ipconfig /all - Wenn das Problem durch die vorherigen Schritte nicht behoben wird, sollten Sie einen anderen öffentlichen DNS-Server festlegen.

Edge ist erreichbar

Dieser Test prüft alle aktiven Datenverkehrstypen: Microsoft 365, Privater Zugriff, und Internetzugriff. Wenn dieser Test fehlschlägt, verfügt das Gerät nicht über eine Netzwerkverbindung zum Clouddienst für globalen sicheren Zugriff.

Falls dieser Test fehlschlägt:

- Überprüfen Sie, ob das Gerät über eine Internetverbindung verfügt.

- Vergewissern Sie sich, dass die Verbindung zu Edge nicht durch die Firewall oder den Proxy blockiert wird.

- Stellen Sie sicher, dass IPv4 auf dem Gerät aktiv ist. Derzeit funktioniert der Edge nur mit einer IPv4-Adresse.

- Stoppen Sie den Client und versuchen Sie es erneut

Test-NetConnection -ComputerName <edge's fqdn> -Port 443. - Versuchen Sie den PowerShell-Befehl von einem anderen Gerät aus, das über ein öffentliches Netzwerk mit dem Internet verbunden ist.

Proxy deaktiviert

Mit diesem Test wird überprüft, ob der Proxy auf dem Gerät konfiguriert ist. Wenn das Endbenutzergerät so konfiguriert ist, dass es einen Proxy für ausgehenden Datenverkehr ins Internet verwendet, müssen Sie die Ziel-IPs/FQDNs ausschließen, die vom Client mit einer PAC-Datei (Proxy Auto-Configuration) oder mit dem WPAD-Protokoll (Web Proxy Auto-Discovery) abgerufen werden.

Ändern der PAC-Datei

Fügen Sie die IPs/FQDNs, die für den globalen sicheren Zugriff getunnelt werden sollen, als Ausschlüsse in die PAC-Datei ein, damit HTTP-Anfragen für diese Ziele nicht zum Proxy umgeleitet werden. (Diese IPs/FQDNs werden auch auf den globalen sicheren Zugriff im Weiterleitungsprofil tunneln.) Um den Integritätsstatus des Clients ordnungsgemäß anzuzeigen, fügen Sie den FQDN, der für die Integritätsüberprüfung verwendet wird, zur Ausschlussliste hinzu: .edgediagnostic.globalsecureaccess.microsoft.com

Beispiel einer PAC-Datei mit Ausschlüssen:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

Hinzufügen einer Systemvariable

Konfigurieren des Clients für globalen sicheren Zugriff, um den Datenverkehr des globalen sicheren Zugriffs über einen Proxy zu leiten:

- Legen Sie in Windows eine Systemumgebungsvariable mit dem Namen

grpc_proxyauf den Wert der Proxy-Adresse fest. Beispiel:http://10.1.0.10:8080. - Starten Sie den Client für den globalen sicheren Zugriff neu.

Tunneln erfolgreich

Dieser Test überprüft jedes aktive Datenverkehrsprofil im Weiterleitungsprofil (Microsoft 365, Privater Zugriff und Internetzugriff), um sicherzustellen, dass Verbindungen zum Integritätsdienst des entsprechenden Kanals erfolgreich getunnelt werden.

Falls dieser Test fehlschlägt:

- Überprüfen Sie die Ereignisanzeige auf Fehler.

- Starten Sie den Client neu und versuchen Sie es erneut.

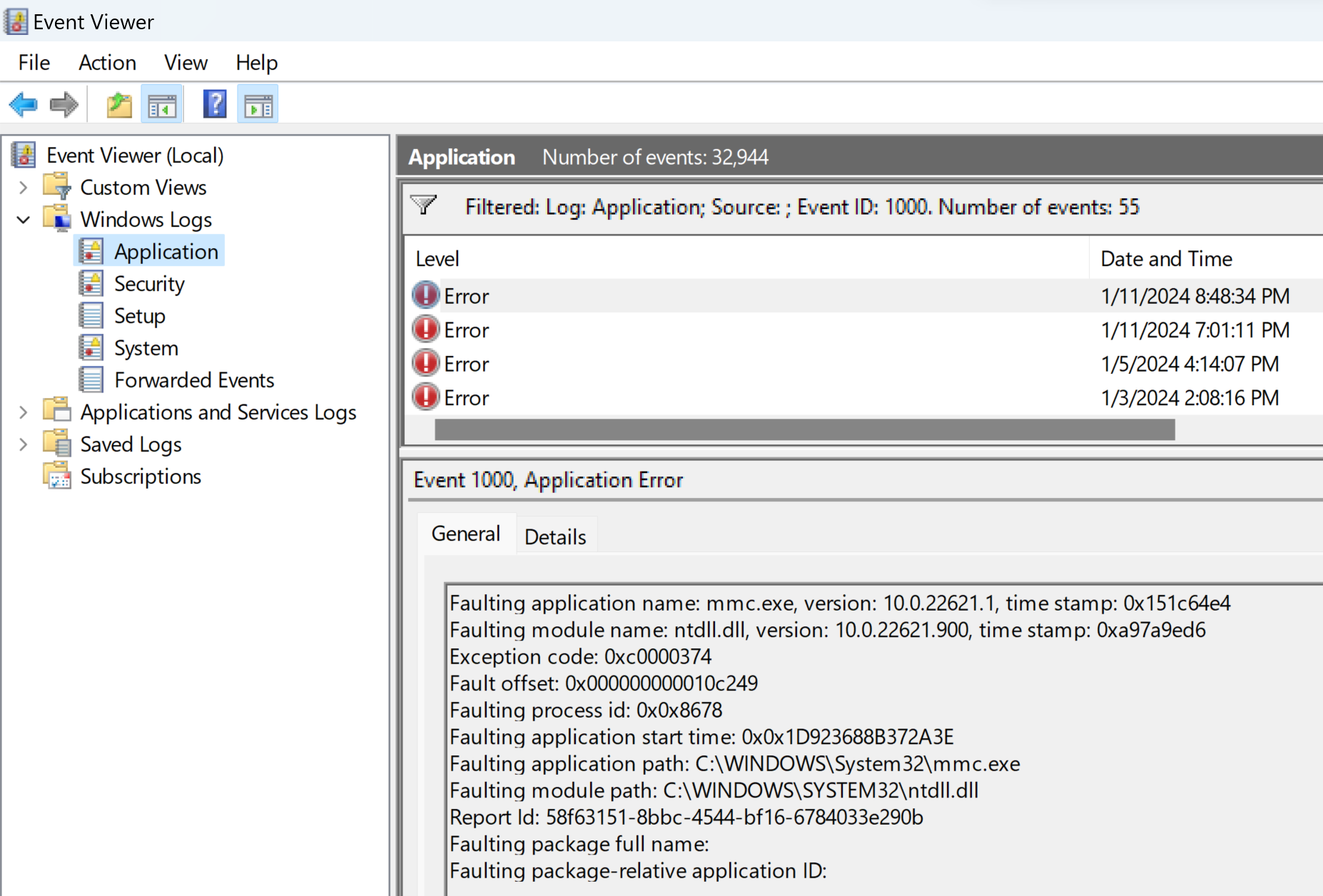

Globale Prozesse für den sicheren Zugriff fehlerfrei (letzte 24 h)

Wenn dieser Test fehlschlägt, bedeutet dies, dass mindestens ein Prozess des Clients in den letzten 24 Stunden abgestürzt ist.

Wenn alle anderen Tests bestehen, sollte der Client derzeit funktionieren. Es kann jedoch hilfreich sein, die Prozessabbilddatei zu untersuchen, um die zukünftige Stabilität zu erhöhen und besser zu verstehen, warum der Prozess abgestürzt ist.

So untersuchen Sie die Prozessabbilddatei, wenn ein Prozess abstürzt:

- Konfigurieren von Benutzermodusabbildern:

- Fügen Sie den folgenden Registrierungsschlüssel hinzu:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps - Fügen Sie einen

REG_SZ DumpFolder-Registrierungswert hinzu und legen Sie dessen Daten auf den vorhandenen DumpFolder fest, in dem Sie die Dumpdatei speichern möchten.

- Fügen Sie den folgenden Registrierungsschlüssel hinzu:

- Reproduzieren Sie das Problem, um eine neue Dumpdatei im ausgewählten DumpFolder zu erstellen.

- Eröffnen Sie ein Ticket für den Microsoft-Support und fügen Sie die Speicherabbilddatei und die Schritte zur Reproduktion des Problems bei.

- Überprüfen Sie die Protokolle der Ereignisanzeige und filtern Sie nach Absturzereignissen (Aktuelle Protokolle filtern: Ereignis-ID = 1000).

- Speichern Sie das gefilterte Protokoll als Datei, und fügen Sie die Protokolldatei an das Supportticket an.

QUIC wird für den Internetzugriff nicht unterstützt

Da QUIC noch nicht für den Internetzugriff unterstützt wird, kann der Datenverkehr zu den Ports 80 UDP und 443 UDP nicht getunnelt werden.

Tipp

QUIC wird derzeit im privaten Zugriff und Microsoft365-Workloads unterstützt.

Administrierende können das QUIC-Protokoll deaktivieren, sodass Clients auf HTTPS über TCP zurückgreifen, was im Internetzugriff vollständig unterstützt wird.

QUIC in Microsoft Edge deaktiviert

So deaktivieren Sie QUIC in Microsoft Edge:

- Öffnen Sie Microsoft Edge.

- Fügen Sie

edge://flags/#enable-quicin die Adressleiste ein. - Setzen Sie das Dropdown-Menü Experimentelles QUIC-Protokoll auf Deaktiviert.

QUIC in Chrome deaktiviert

So deaktivieren Sie QUIC in Google Chrome:

- Öffnen Sie Google Chrome.

- Fügen Sie

chrome://flags/#enable-quicin die Adressleiste ein. - Setzen Sie das Dropdown-Menü Experimentelles QUIC-Protokoll auf Deaktiviert.

QUIC deaktiviert in Mozilla Firefox

So deaktivieren Sie QUIC in Mozilla Firefox:

- Öffnen Sie Firefox.

- Fügen Sie

about:configin die Adressleiste ein. - In das Feld Name der Suchvoreinstellung fügen Sie

network.http.http3.enableein. - Setzen Sie die Option network.http.http3.enable auf false.