Konfigurieren von Aufgabentrennungsprüfungen für ein Zugriffspaket in der Berechtigungsverwaltung

In der Berechtigungsverwaltung können Sie für jede Benutzercommunity, die Zugriff über ein Zugriffspaket benötigt, mehrere Richtlinien mit unterschiedlichen Einstellungen konfigurieren. Beispielsweise benötigen Mitarbeitende möglicherweise nur eine Genehmigung von Vorgesetzten, um Zugriff auf bestimmte Apps zu erhalten, während für Gäste aus anderen Organisationen eine Genehmigung eines Sponsors und der Abteilungsleitung des Ressourcenteams erforderlich ist. In einer Richtlinie für Benutzer, die sich bereits im Verzeichnis befinden, können Sie eine bestimmte Gruppe von Benutzern angeben, für die ein Zugriff angefordert werden kann. Sie müssen jedoch u. U. verhindern, dass Benutzer und Benutzerinnen übermäßigen Zugriff erhalten. Um diese Anforderung zu erfüllen, kann es wünschenswert sein, basierend auf dem Zugriff, über den Anfordernde bereits verfügen, weiter einzuschränken, wer Zugriff anfordern kann.

Mit den Aufgabentrennungseinstellungen für ein Zugriffspaket können Sie konfigurieren, dass ein Benutzer, der Mitglied einer Gruppe ist oder bereits über eine Zuweisung zu einem Zugriffspaket verfügt, kein anderes Zugriffspaket anfordern kann.

Szenarien für Aufgabentrennungsprüfungen

Angenommen, Sie verfügen über ein Zugriffspaket, Marketingkampagne, auf das Personen in Ihrer Organisation und anderen Organisationen Zugriff anfordern können, um mit der Marketingabteilung Ihrer Organisation zusammenzuarbeiten, während die Kampagne läuft. Da Mitarbeiter in der Marketingabteilung bereits Zugriff auf das Material für diese Marketingkampagne haben sollten, ist es nicht wünschenswert, dass Mitarbeiter in der Marketingabteilung Zugriff auf dieses Zugriffspaket anfordern. Eventuell verfügen Sie bereits über eine dynamische Gruppe, Mitarbeitende der Marketingabteilung, die alle Marketingmitarbeitenden enthält. Sie können angeben, dass das Zugriffspaket mit der Gruppe mit dynamischer Mitgliedschaft nicht kompatibel ist. Wenn ein Mitarbeiter der Marketingabteilung dann nach einem anzufordernden Zugriffspaket sucht, kann er keinen Zugriff auf das Zugriffspaket Marketingkampagne anfordern.

Genauso kann es sein, dass Sie über eine Anwendung mit den zwei App-Rollen Vertrieb West und Vertrieb Ost verfügen, die Vertriebsregionen darstellen, und möchten sicherstellen, dass einzelne Benutzer und Benutzerinnen jeweils nur eine Vertriebsregion haben können. Wenn Sie über zwei Zugriffspakete verfügen, ein Zugriffspaket Region West für die Rolle Vertrieb West und ein Zugriffspaket Region Ost für die Rolle Vertrieb Ost, können Sie folgende Konfiguration vornehmen:

- Das Zugriffspaket Region West weist das Paket Region Ost als inkompatibel aus.

- Das Zugriffspaket Region Ost weist das Paket Region West als inkompatibel aus.

Wenn Sie Microsoft Identity Manager oder andere lokale Identitätsverwaltungssysteme zum Automatisieren des Zugriffs für lokale Apps verwenden, können Sie auch diese Systeme in die Berechtigungsverwaltung integrieren. Wenn Sie den Zugriff auf in Microsoft Entra eingebundene Apps über die Berechtigungsverwaltung steuern und verhindern möchten, dass Benutzer oder Benutzerinnen inkompatiblen Zugriff haben, können Sie konfigurieren, dass ein Zugriffspaket mit einer Gruppe nicht kompatibel ist. Hierbei kann es sich um eine Gruppe handeln, die Ihr lokales Identitätsverwaltungssystem über Microsoft Entra Connect an Microsoft Entra ID sendet. Diese Überprüfung stellt sicher, dass Benutzer und Benutzerinnen kein Zugriffspaket anfordern können, wenn dieses Zugriffspaket Zugriff gewährt, der nicht mit ihrem Zugriff in lokalen Apps kompatibel ist.

Voraussetzungen

Um die Berechtigungsverwaltung verwenden und Zugriffspaketen Benutzer zuweisen zu können, benötigen Sie eine der folgenden Lizenzen:

- Microsoft Entra ID P2 oder Microsoft Entra ID Governance

- Enterprise Mobility + Security (EMS) E5-Lizenz

Konfigurieren eines anderen Zugriffspakets oder einer Gruppenmitgliedschaft als inkompatibel zum Anfordern des Zugriffs auf ein Zugriffspaket

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Führen Sie die folgenden Schritte aus, um die Liste der inkompatiblen Gruppen oder anderen Zugriffspakete für ein vorhandenes Zugriffspaket zu ändern:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Andere Rollen mit geringsten Berechtigungen, die diese Aufgabe ausführen können, sind der Katalogbesitzer und der Access-Paket-Manager.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie auf der Seite Zugriffspakete das Zugriffspaket, das Benutzer oder Benutzerinnen anfordern.

Wählen Sie im linken Menü Aufgabentrennung aus.

Die Liste auf der Registerkarte Inkompatible Zugriffspakete enthält andere Zugriffspakete. Wenn Benutzer:innen bereits über eine Zuweisung zu einem Zugriffspaket in dieser Liste verfügen, dürfen sie dieses Zugriffspaket nicht anfordern.

Wenn Sie verhindern möchten, dass Benutzer, die bereits über eine andere Zugriffspaketzuweisung verfügen, dieses Zugriffspaket anfordern, wählen Sie Zugriffspaket hinzufügen und dann das Zugriffspaket aus, dem der Benutzer bereits zugewiesen wäre. Dieses Zugriffspaket wird dann der Liste der Zugriffspakete auf der Registerkarte Inkompatible Zugriffspakete hinzugefügt.

Wenn Sie verhindern möchten, dass Benutzer mit einer vorhandenen Gruppenmitgliedschaft dieses Zugriffspaket anfordern, wählen Sie Gruppe hinzufügen und dann die Gruppe aus, in der sich der Benutzer bereits befinden würde. Diese Gruppe wird dann der Liste der Gruppen auf der Registerkarte Inkompatible Gruppen hinzugefügt.

Wenn Sie möchten, dass die Benutzer:innen, die diesem Zugriffspaket zugewiesen sind, dieses Zugriffspaket nicht anfordern können, da jede inkompatible Zugriffspaketbeziehung unidirektional ist, wechseln Sie zu diesem Zugriffspaket, und fügen Sie es als inkompatibel hinzu. Sie möchten z. B. nicht, dass Benutzer mit dem Zugriffspaket Western Territory in der Lage sind, das Zugriffspaket Eastern Territory anzufordern, und dass Benutzer:innen mit dem Zugriffspaket Eastern Territory das Zugriffspaket Western Territory anfordern können. Wenn Sie zuerst im Zugriffspaket Western Territory das Zugriffspaket Eastern Territory als inkompatibel hinzugefügt haben, wechseln Sie danach zum Zugriffspaket Eastern Territory und fügen das Zugriffspaket Western Territory als inkompatibel hinzu.

Programmgesteuertes Konfigurieren inkompatibler Zugriffspakete über Microsoft Graph

Sie können die Gruppen und andere Zugriffspakete, die mit einem Zugriffspaket nicht kompatibel sind, mit Microsoft Graph konfigurieren. Ein Benutzer in einer passenden Rolle mit einer Anwendung mit der delegierten EntitlementManagement.ReadWrite.All Berechtigung oder einer Anwendung mit der EntitlementManagement.ReadWrite.All Anwendungsberechtigung kann die API aufrufen, um die inkompatiblen Gruppen und Zugriffspakete eines Zugriffspakets hinzuzufügen, zu entfernen und aufzulisten.

Konfigurieren von inkompatiblen Zugriffspaketen über Microsoft PowerShell

Sie können auch in PowerShell mit den Cmdlets aus dem Modul Microsoft Graph PowerShell-Cmdlets für Identity Governance (Version 1.16.0 oder höher) die Gruppen und andere Zugriffspakete konfigurieren, die mit einem Zugriffspaket nicht kompatibel sind.

Das nachfolgende Skript veranschaulicht die Verwendung des Profils v1.0 von Graph zum Erstellen einer Beziehung, die ein anderes Zugriffspaket als inkompatibel angibt.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$otherapid = "11112222-bbbb-3333-cccc-4444dddd5555"

$params = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/identityGovernance/entitlementManagement/accessPackages/" + $otherapid

}

New-MgEntitlementManagementAccessPackageIncompatibleAccessPackageByRef -AccessPackageId $apid -BodyParameter $params

Anzeigen anderer Zugriffspakete, die als inkompatibel mit diesem konfiguriert sind

Führen Sie die folgenden Schritte aus, um die Liste der anderen Zugriffspakete anzuzeigen, die darauf hingewiesen haben, dass sie mit einem vorhandenen Zugriffspaket nicht kompatibel sind:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Andere Rollen mit geringsten Berechtigungen, die diese Aufgabe ausführen können, sind der Katalogbesitzer und der Access-Paket-Manager.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie auf der Seite „Zugriffspakete“ das Zugriffspaket.

Wählen Sie im linken Menü Aufgabentrennung aus.

Wählen Sie Inkompatibel mit aus.

Identifizieren von Benutzern, die bereits nicht kompatiblen Zugriff auf ein anderes Zugriffspaket haben (Vorschau)

Wenn Sie inkompatible Zugriffseinstellungen für ein Zugriffspaket konfiguriert haben, dem bereits Benutzer zugewiesen sind, können Sie eine Liste dieser Benutzer herunterladen, die über diesen zusätzlichen Zugriff verfügen. Diese Benutzer, die auch dem inkompatiblen Zugriffspaket zugewiesen sind, können den Zugriff nicht erneut anfordern.

Führen Sie diese Schritte aus, um die Liste der Benutzer, die Zuweisungen zu zwei Zugriffspaketen haben, anzuzeigen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Andere Rollen mit geringsten Berechtigungen, die diese Aufgabe ausführen können, sind der Katalogbesitzer und der Access-Paket-Manager.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie auf der Seite „Zugriffspakete“ das Zugriffspaket, in dem Sie ein anderes Zugriffspaket als inkompatibel konfiguriert haben.

Wählen Sie im linken Menü Aufgabentrennung aus.

Wenn die Tabelle in der Spalte „Zusätzlicher Zugriff“ für das zweite Zugriffspaket einen anderen Wert als 0 (null) enthält, verfügt mindestens ein Benutzer über Zuweisungen.

Wählen Sie diese Anzahl aus, um die Liste der inkompatiblen Zuweisungen anzuzeigen.

Wenn Sie möchten, können Sie die Schaltfläche Herunterladen auswählen, um diese Liste der Zuweisungen als CSV-Datei zu speichern.

Identifizieren von Benutzern, die inkompatiblen Zugriff auf ein anderes Zugriffspaket haben

Wenn Sie unvereinbare Zugriffseinstellungen für ein Zugriffspaket konfigurieren, dem bereits Benutzer zugewiesen sind, können die Benutzer, die ebenfalls dem unvereinbaren Zugriffspaket oder den Gruppen zugewiesen sind, keinen erneuten Zugriff anfordern.

Führen Sie diese Schritte aus, um die Liste der Benutzer, die Zuweisungen zu zwei Zugriffspaketen haben, anzuzeigen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Andere Rollen mit geringsten Berechtigungen, die diese Aufgabe ausführen können, sind der Katalogbesitzer und der Access-Paket-Manager.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie das Zugriffspaket, in dem Sie inkompatible Zuweisungen konfigurieren.

Wählen Sie im linken Menü die Option Zuweisungen aus.

Vergewissern Sie sich, dass im Feld Status der Status Zugestellt ausgewählt ist.

Wählen Sie die Schaltfläche Herunterladen aus, und speichern Sie die resultierende CSV-Datei als erste Datei mit einer Liste von Zuweisungen.

Wählen Sie in der Navigationsleiste Identity Governance aus.

Wählen Sie im linken Menü Zugriffspakete aus, und öffnen Sie dann das Zugriffspaket, das Sie als inkompatibel kennzeichnen möchten.

Wählen Sie im linken Menü die Option Zuweisungen aus.

Vergewissern Sie sich, dass im Feld Status der Status Zugestellt ausgewählt ist.

Wählen Sie die Schaltfläche Herunterladen aus, und speichern Sie die resultierende CSV-Datei als zweite Datei mit einer Liste von Zuweisungen.

Verwenden Sie ein Tabellenkalkulationsprogramm wie z.B. Excel, um die beiden Dateien zu öffnen.

Benutzer, die in beiden Dateien aufgeführt sind, haben bereits vorhandene unvereinbare Zuweisungen.

Identifizieren von Benutzern, die bereits programmgesteuert über unvereinbaren Zugriff verfügen

Sie können Zuweisungen für ein Zugriffspaket, die nur für diejenigen Benutzer gelten, die auch einem anderen Zugriffspaket zugeordnet sind, mithilfe von Microsoft Graph abrufen. Ein Benutzer in einer administrativen Rolle für eine Anwendung, die über die delegierte Berechtigung EntitlementManagement.Read.All oder EntitlementManagement.ReadWrite.All verfügt, kann die API aufrufen, um weitere Zugriffe aufzulisten.

Identifizieren von Benutzern, die bereits über unvereinbaren Zugriff verfügen, mit PowerShell

Sie können die Benutzer, die Zuweisungen zu einem Zugriffspaket haben, auch mit dem Get-MgEntitlementManagementAssignment-Cmdlet aus dem Modul Microsoft Graph PowerShell-Cmdlets für Identity Governance Version 2.1.0 oder höher abfragen.

Wenn Sie beispielsweise zwei Zugriffspakete haben, eines mit der ID 00aa00aa-bb11-cc22-dd33-44ee44ee44ee und das andere mit der ID 11bb11bb-cc22-dd33-ee44-55ff55ff55ff, dann könnten Sie die Benutzer, die Zuweisungen zum ersten Zugriffspaket haben, abrufen und sie dann mit den Benutzern, die Zuweisungen zum zweiten Zugangspaket haben, vergleichen. Sie können auch die Benutzer melden, die Zuweisungen an beide gesendet haben, indem Sie ein PowerShell-Skript verwenden, das dem folgenden ähnelt:

$c = Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$ap_w_id = "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

$ap_e_id = "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"

$apa_w_filter = "accessPackage/id eq '" + $ap_w_id + "' and state eq 'Delivered'"

$apa_e_filter = "accessPackage/id eq '" + $ap_e_id + "' and state eq 'Delivered'"

$apa_w = @(Get-MgEntitlementManagementAssignment -Filter $apa_w_filter -ExpandProperty target -All)

$apa_e = @(Get-MgEntitlementManagementAssignment -Filter $apa_e_filter -ExpandProperty target -All)

$htt = @{}; foreach ($e in $apa_e) { if ($null -ne $e.Target -and $null -ne $e.Target.Id) {$htt[$e.Target.Id] = $e} }

foreach ($w in $apa_w) { if ($null -ne $w.Target -and $null -ne $w.Target.Id -and $htt.ContainsKey($w.Target.Id)) { write-output $w.Target.Email } }

Konfigurieren von Mehrfachzugriffspaketen für Außerkraftsetzungsszenarien

Wenn ein Zugriffspaket als unvereinbar konfiguriert wurde, kann ein Benutzer, der diesem unvereinbarem Zugriffspaket zugewiesen ist, das Zugriffspaket weder anfordern, noch kann ein Administrator eine neue Zuweisung vornehmen, die unvereinbar wäre.

Wenn beispielsweise das Zugriffspaket Produktionsumgebung das Paket Entwicklungsumgebung als unvereinbar markiert hat und ein Benutzer dem Zugriffspaket Entwicklungsumgebung zugewiesen ist, dann kann der Zugriffspaketmanager für die Produktionsumgebung für diesen Benutzer keine Zuweisung zur Produktionsumgebung erstellen. Um mit dieser Zuweisung fortzufahren, muss zunächst die vorhandene Zuweisung des Nutzers zum Zugriffspaket für die Entwicklungsumgebung entfernt werden.

Wenn es eine Ausnahmesituation gibt, in der die Regeln zur Aufgabentrennung möglicherweise außer Kraft gesetzt werden müssen, wird die Konfiguration eines zusätzlichen Zugriffspakets zur Erfassung der Benutzer mit sich überschneidenden Zugriffsrechten den Genehmigern und Prüfern die Ausnahmesituation dieser Zuweisungen klar machen.

Wenn es beispielsweise ein Szenario gibt, in dem einige Benutzer gleichzeitig Zugriff auf Produktions- und Bereitstellungsumgebungen benötigen, können Sie ein neues Zugriffspaket Produktions- und Entwicklungsumgebungen erstellen. Dieses Zugriffspaket könnte als Ressourcenrolle einige der Ressourcenrollen des Zugriffspakets Produktionsumgebung und einige der Ressourcenrollen des Zugriffspakets Entwicklungsumgebung haben.

Wenn die Motivation für den unvereinbaren Zugriff darin besteht, dass die Rollen einer Ressource problematisch sind, könnte diese Ressource aus dem kombinierten Zugriffspaket weggelassen werden und eine explizite Administratorzuweisung eines Benutzers zu der Ressourcenrolle erfordern. Wenn es sich um eine Anwendung eines Drittanbieters oder um Ihre eigene Anwendung handelt, können Sie die Aufsicht sicherstellen, indem Sie diese Rollenzuweisungen mithilfe der im nächsten Abschnitt beschriebenen Arbeitsmappe Aktivität der Anwendungsrollenzuweisung überwachen.

Abhängig von Ihren Governance-Prozessen könnte dieses kombinierte Zugriffspaket folgendes als Richtlinie haben:

- eine Direktzuweisungsrichtlinie, sodass nur ein Zugriffspaketmanager mit dem Zugriffspaket interagiert, oder

- ein Benutzer kann eine Zugriffsrichtlinie anfordern, sodass ein Benutzer eine Anforderung stellen kann, möglicherweise mit einer zusätzlichen Genehmigungsphase

Diese Richtlinie könnte als Lebenszykluseinstellungen eine kürzere Ablaufzeit in Tagen haben als eine Richtlinie für andere Zugriffspakete oder häufigere Zugriffsüberprüfungen mit regelmäßiger Aufsicht erfordern, damit Benutzer den Zugriff nicht länger als notwendig behalten.

Überwachen und Melden von Zugriffszuweisungen

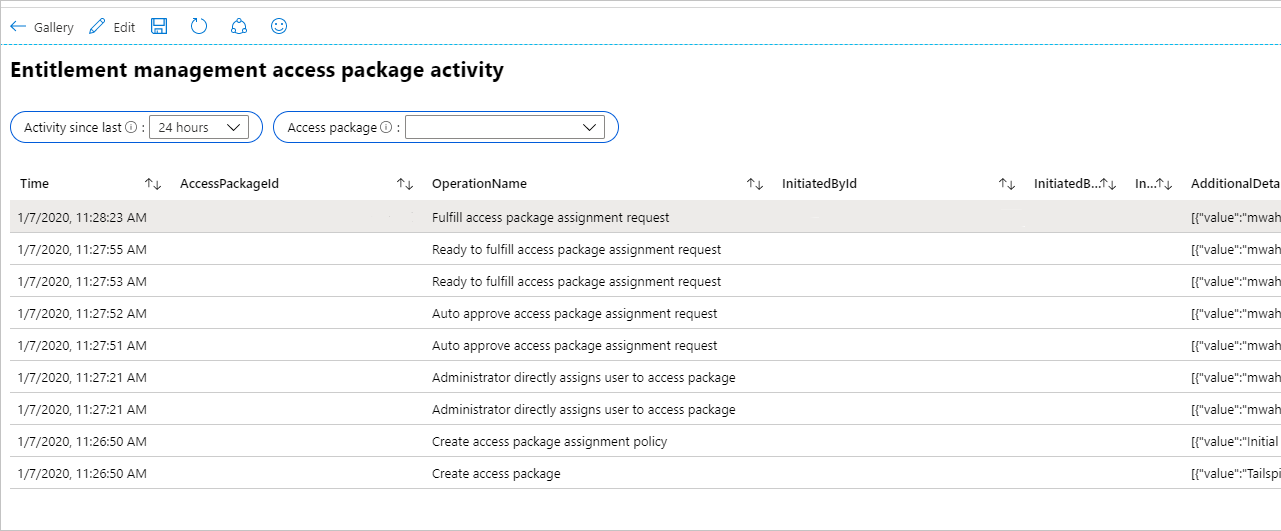

Sie können Azure Monitor-Arbeitsmappen verwenden, um Erkenntnisse darüber zu erhalten, wie Benutzer Zugriff erhalten haben.

Konfigurieren Sie Microsoft Entra ID so, dass Überwachungsereignisse an Azure Monitor gesendet werden.

Die Arbeitsmappe namens Zugriffspaketaktivität zeigt alle Ereignisse in Zusammenhang mit einem bestimmten Zugriffspaket an.

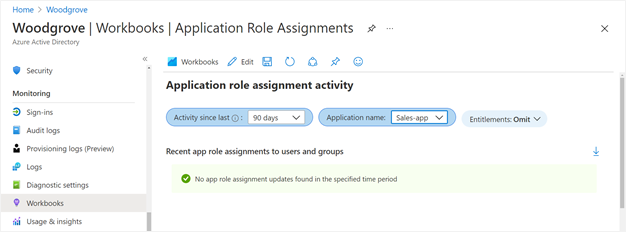

Um festzustellen, ob Änderungen an Anwendungsrollenzuweisungen für eine Anwendung vorgenommen wurden, die nicht aufgrund von Zugriffspaketzuweisungen erstellt wurden, können Sie die Arbeitsmappe namens Anwendungsrollenzuweisungsaktivität auswählen. Wenn Sie die Berechtigungsaktivität weglassen, werden nur Änderungen an Anwendungsrollen angezeigt, die nicht von der Berechtigungsverwaltung vorgenommen wurden. So wird beispielsweise eine Zeile angezeigt, wenn ein globaler Administrator einem Benutzer direkt eine Anwendungsrolle zugewiesen hat.