Risikobasierte Zugriffsrichtlinien

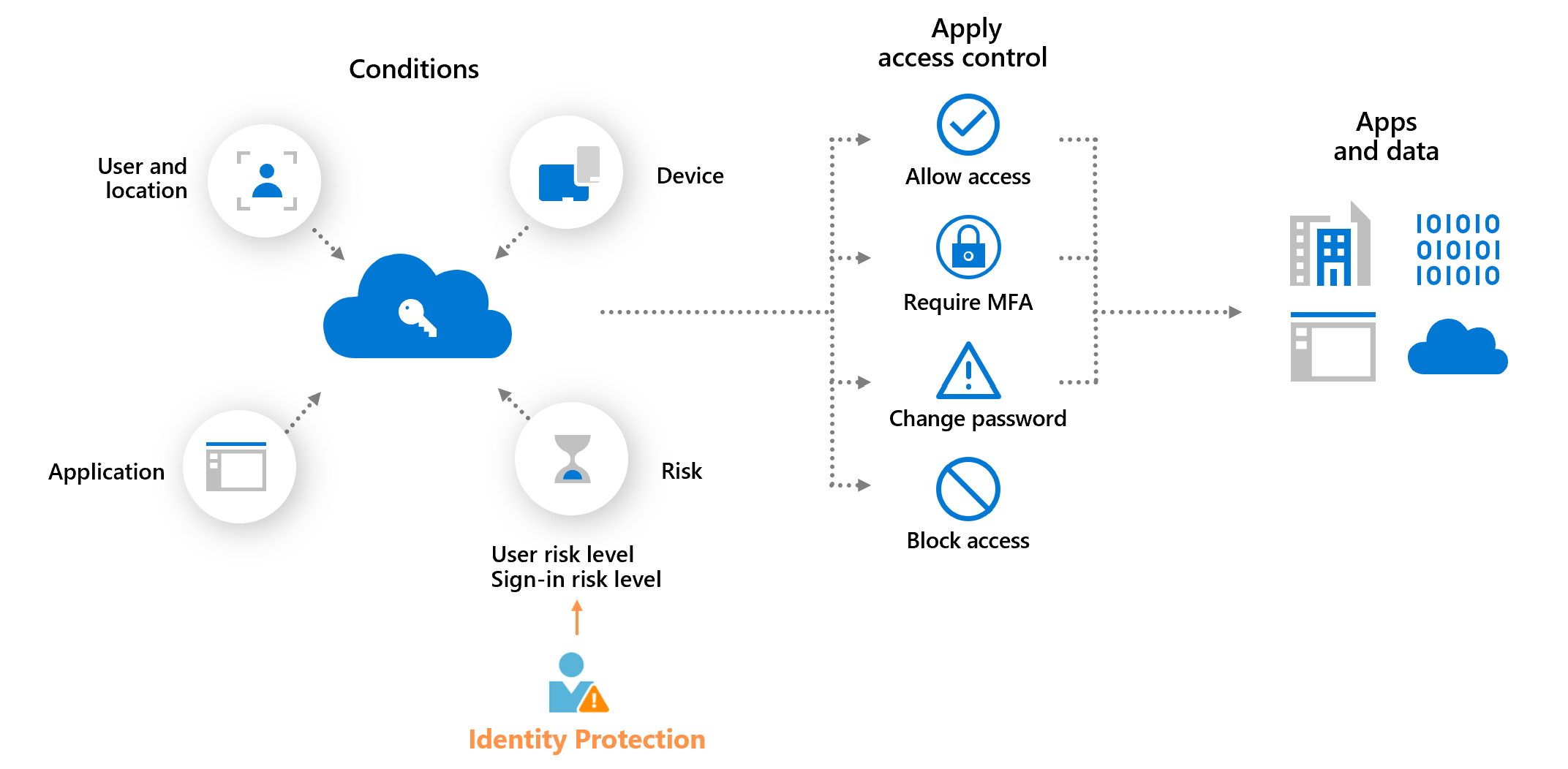

Zugriffssteuerungsrichtlinien können zum Schutz von Organisationen angewendet werden, wenn bei einer Anmeldung oder einem Benutzer ein Risiko erkannt wird. Derartige Richtlinien werden als risikobasierte Richtlinien bezeichnet.

Microsoft Entra Conditional Access bietet zwei Risikobedingungen, die von Microsoft Entra ID Protection-Signalen unterstützt werden: Anmelderisiko und Benutzerrisiko. Organisationen können diese beiden Risikobedingungen konfigurieren und eine Zugriffssteuerungsmethode auswählen, um risikobasierte Richtlinien für bedingten Zugriff zu erstellen. Bei jeder Anmeldung sendet ID Protection die erkannten Risikostufen an den bedingten Zugriff. Wenn die Richtlinienbedingungen erfüllt sind, werden die risikobasierten Richtlinien angewendet.

Möglicherweise ist Multi-Faktor-Authentifizierung erforderlich, wenn die Anmelderisikostufe mittel oder hoch ist. Benutzerinnen und Benutzer werden nur auf dieser Stufe dazu aufgefordert.

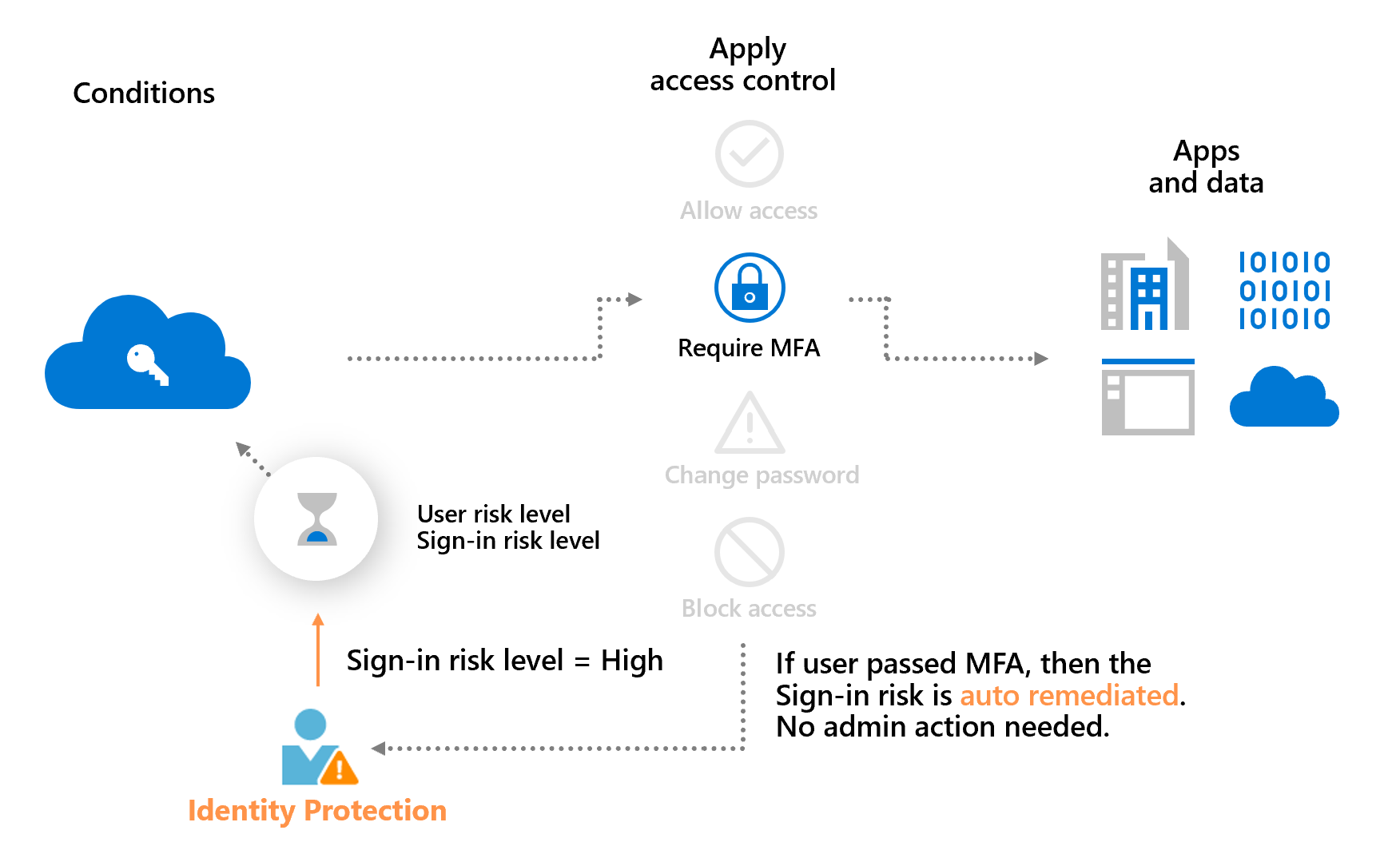

Im vorherigen Beispiel wird auch ein Hauptvorteil einer risikobasierten Richtlinie veranschaulicht: die automatische Risikobehebung. Wenn ein Benutzer die erforderliche Zugriffssteuerung erfolgreich abgeschlossen hat (z. B. sichere Kennwortänderung), ist damit sein Risiko behoben. Diese Anmeldesitzung und das Benutzerkonto sind nicht gefährdet, und es ist keine Aktion des Administrators erforderlich.

Wenn Sie Ihren Benutzern erlauben, das Risiko mithilfe dieses Prozesses selbst zu beheben, reduziert sich der Risikountersuchungs- und Korrekturaufwand für die Administratoren erheblich, und Ihre Organisationen werden gleichzeitig vor Sicherheitskompromittierungen geschützt. Weitere Informationen zur Risikobehebung finden Sie im Artikel, Behandeln von Risiken und Aufheben der Blockierung von Benutzern.

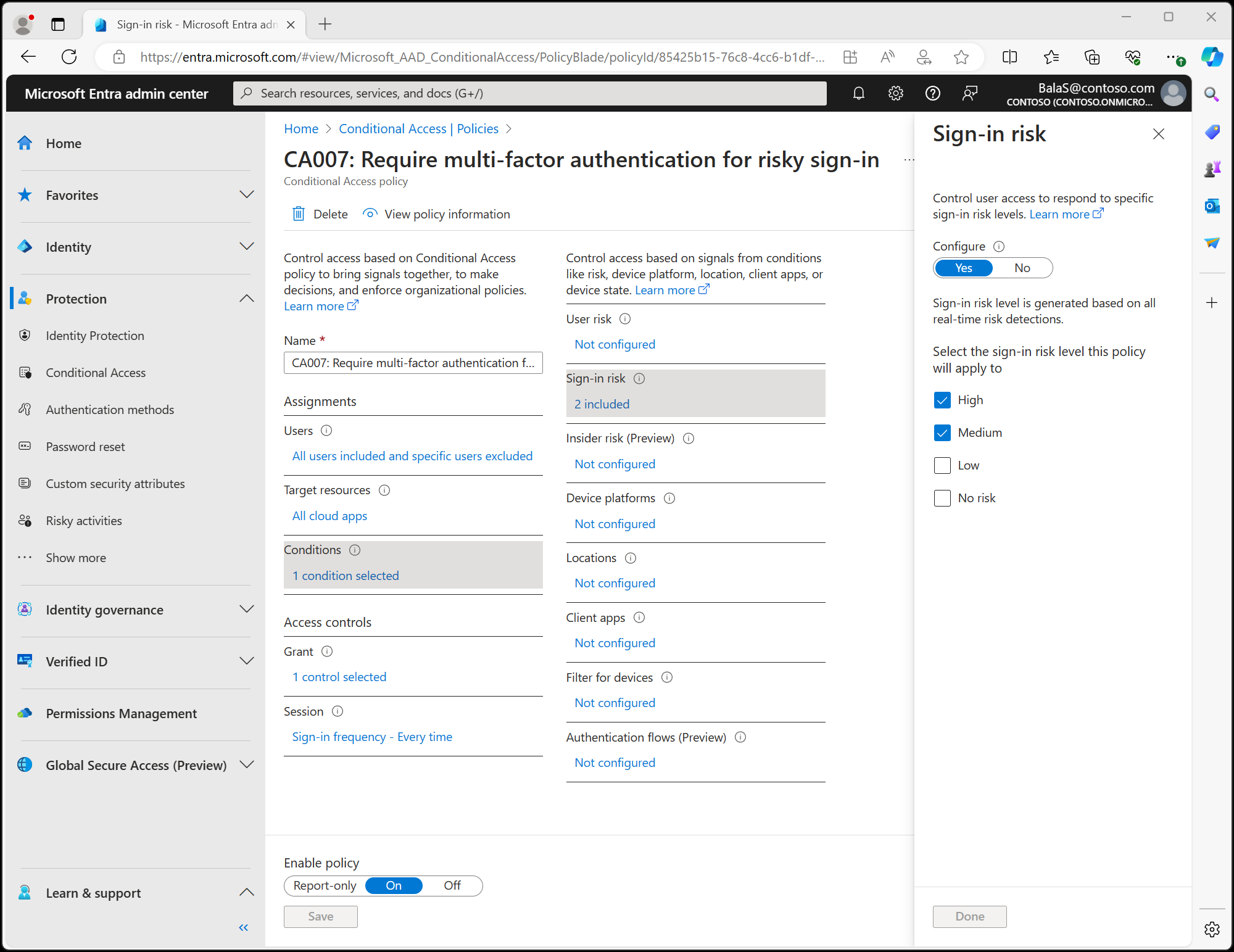

Risikobasierte Richtlinie für bedingten Zugriff – Anmelderisiko

Bei jeder Anmeldung analysiert ID Protection Hunderte von Signalen in Echtzeit und berechnet eine Anmelderisikostufe, die der Wahrscheinlichkeit entspricht, dass die jeweilige Authentifizierungsanforderung nicht autorisiert ist. Diese Risikostufe wird dann an den bedingten Zugriff gesendet, wo die konfigurierten Richtlinien der Organisation ausgewertet werden. Administratoren können anhand des Anmelderisikos risikobasierte Richtlinien für bedingten Zugriff konfigurieren und Zugriffssteuerungen erzwingen, zu denen auch folgende Anforderungen zählen:

- Zugriff blockieren

- Zugriff zulassen

- Erzwingen der mehrstufigen Authentifizierung

Wenn bei einer Anmeldung Risiken erkannt werden, können Benutzer per Selbstkorrektur die erforderliche Zugriffssteuerung (z. B. Multi-Faktor-Authentifizierung) ausführen und das riskante Anmeldeereignis schließen, ohne die Administratoren belästigen zu müssen.

Hinweis

Benutzer müssen sich vor dem Auslösen der Anmelderisikorichtlinie für die Multi-Faktor-Authentifizierung von Microsoft Entra registriert haben.

Risikobasierte Richtlinie für bedingten Zugriff – Benutzerrisiko

ID Protection analysiert Signale zu Benutzerkonten und berechnet anhand der Wahrscheinlichkeit, dass der Benutzer kompromittiert ist, eine Risikobewertung. Wenn ein Benutzer ein riskantes Anmeldeverhalten aufweist oder seine Anmeldeinformationen kompromittiert sind, verwendet ID Protection diese Signale zum Berechnen der Benutzerrisikostufe. Administratoren können anhand des Benutzerrisikos risikobasierte Richtlinien für bedingten Zugriff konfigurieren und Zugriffssteuerungen erzwingen, zu denen auch folgende Anforderungen zählen:

- Blockieren des Zugriffs.

- Lassen Sie den Zugriff zu, aber fordern Sie eine Änderung in ein sicheres Kennwort an.

Durch eine sichere Kennwortänderung wird das Benutzerrisiko behoben und das riskante Benutzerereignis geschlossen, ohne die Administratoren belästigen zu müssen.

Migrieren von ID Protection-Risikorichtlinien zu „Bedingter Zugriff“

Wenn Sie die Legacyrichtlinie Benutzerrisiko-Richtlinie oder Anmelderisiko-Richtlinie in ID Protection (vormals Identity Protection) aktiviert haben, sollten Sie sie zu „Bedingter Zugriff“ migrieren.

Warnung

Die in Microsoft Entra ID Protection konfigurierten Legacy-Risikorichtlinien werden am 1. Oktober 2026 außer Betrieb genommen.

Das Konfigurieren von Risikorichtlinien in „Bedingter Zugriff“ bietet folgende Vorteile, wie die Möglichkeit:

- Verwalten von Zugriffsrichtlinien an einem zentralen Ort

- Den Modus „Nur melden“ und die Graph-API-Unterstützung zu verwenden.

- Die Anmeldehäufigkeit zu erzwingen, damit jedes Mal eine erneute Authentifizierung erforderlich ist.

- Eine präzise Zugriffssteuerung zu bieten, die Risiken mit anderen Bedingungen wie dem Standort kombiniert.

- Die Sicherheit mit mehreren risikobasierten Richtlinien für verschiedene Benutzergruppen oder Risikostufen zu erhöhen.

- Die Diagnoseerfahrung durch Details dazu zu verbessern, welche risikobasierte Richtlinie in Anmeldeprotokollen angewendet wurde.

- Das Sicherungsauthentifizierungssystem zu unterstützen.

Registrierungsrichtlinie für Multi-Faktor-Authentifizierung in Microsoft Entra

ID Protection kann Organisationen beim Rollout der Multi-Faktor-Authentifizierung von Microsoft Entra durch eine Richtlinie unterstützen, die bei der Anmeldung eine Registrierung anfordert. Wenn Sie diese Richtlinie aktivieren, können Sie sicherstellen, dass neue Benutzer in Ihrer Organisation sich am ersten Tag für MFA registrieren. Die mehrstufige Authentifizierung (MFA) ist eine der Methoden zur Eigenwartung für Risikoereignisse in ID Protection. Eigenwartung ermöglicht Ihren Benutzern, selbst Maßnahmen zu ergreifen, um so das Helpdesk-Telefonaufkommen zu verringern.

Weitere Informationen zur Multi-Faktor-Authentifizierung von Microsoft Entra finden Sie im Artikel So funktioniert‘s: Multi-Faktor-Authentifizierung von Microsoft Entra.