Wie und warum Anwendungen zu Microsoft Entra ID hinzugefügt werden

Es gibt zwei Repräsentationen von Anwendungen in Microsoft Entra ID:

- Anwendungsobjekte können, obwohl es Ausnahmen gibt, als die Definition einer Anwendung betrachtet werden.

- Dienstprinzipale können als eine Instanz einer Anwendung betrachtet werden. Dienstprinzipale verweisen in der Regel auf ein Anwendungsobjekt, und ein Anwendungsobjekt kann verzeichnisübergreifend von mehreren Dienstprinzipalen referenziert werden.

Was sind Anwendungsobjekte und woher stammen sie?

Anwendungsobjekte können im Microsoft Entra Admin Center über die Benutzeroberfläche App-Registrierungen verwaltet werden. Anwendungsobjekte beschreiben die Anwendung für Microsoft Entra ID und können als Definition der Anwendung betrachtet werden, so dass der Dienst weiß, wie er Token für die Anwendung auf der Grundlage ihrer Einstellungen ausstellt. Das Anwendungsobjekt ist nur in seinem Stammverzeichnis vorhanden. Dies gilt auch dann, wenn es sich um eine mehrinstanzenfähige Anwendung handelt, die Dienstprinzipale in anderen Verzeichnissen unterstützt. Das Anwendungsobjekt kann unter anderem Folgendes enthalten:

- Name, Logo und Herausgeber

- Umleitungs-URIs

- Geheimnisse (symmetrische und/oder asymmetrische Schlüssel für die Authentifizierung der Anwendung)

- API-Abhängigkeiten (OAuth)

- Veröffentlichte APIs/Ressourcen/Bereiche (OAuth)

- App-Rollen

- Metadaten und Konfiguration des einmaligen Anmeldens (Single Sign-On, SSO)

- Metadaten und Konfiguration für die Benutzerbereitstellung

- Metadaten und Konfiguration für den Proxy

Anwendungsobjekte können auf verschiedene Arten erstellt werden, darunter:

- Anwendungsregistrierungen im Microsoft Entra Admin Center

- Erstellen einer neuen Anwendung mit Visual Studio und Konfigurieren der Anwendung für die Microsoft Entra-Authentifizierung

- Hinzufügen einer Anwendung aus dem App-Katalog durch einen Administrator (dadurch wird ebenfalls ein Dienstprinzipal erstellt)

- Erstellen einer neuen Anwendung mithilfe der Microsoft Graph-API oder mithilfe von PowerShell

- Verschiedene weitere Methoden wie entwicklerspezifische Methoden in Azure oder API-Explorer-Methoden in einem Developer Center

Was sind Dienstprinzipale und woher stammen sie?

Dienstprinzipale können im Microsoft Entra Admin Center über die Benutzeroberfläche Unternehmensanwendungen verwaltet werden. Dienstprinzipale regeln die Verbindung einer Anwendung mit Microsoft Entra ID und können als Instanz der Anwendung in Ihrem Verzeichnis betrachtet werden. Für jede Anwendung können maximal ein Anwendungsobjekt (das in einem „Basisverzeichnis“ registriert wird) und ein oder mehrere Dienstprinzipalobjekte vorhanden sein, die Instanzen der Anwendung in jedem Verzeichnis darstellen, in dem diese agiert.

Der Dienstprinzipal kann Folgendes enthalten:

- Einen Rückverweis auf ein Anwendungsobjekt über die Anwendungs-ID-Eigenschaft

- Datensätze mit lokalen Anwendungsrollenzuweisungen für Benutzer und Gruppen

- Datensätze mit lokalen Benutzer- und Administratorberechtigungen, die der Anwendung gewährt wurden

- Beispiel: die Berechtigung für die Anwendung, auf die E-Mail eines bestimmten Benutzers zuzugreifen

- Datensätze mit lokalen Richtlinien einschließlich der Richtlinie für bedingten Zugriff

- Datensätze mit alternativen lokalen Einstellungen für eine Anwendung

- Transformationsregeln für Ansprüche

- Attributzuordnungen (Benutzerbereitstellung)

- Verzeichnisspezifische App-Rollen (wenn die Anwendung benutzerdefinierte Rollen unterstützt)

- Den verzeichnisspezifischen Namen oder das verzeichnisspezifische Logo

Ähnlich wie Anwendungsobjekte können Dienstprinzipale auf verschiedene Arten erstellt werden, darunter:

- Wenn sich Benutzer bei einer mit Microsoft Entra ID integrierten Anwendung eines Drittanbieters anmelden

- Bei der Anmeldung werden die Benutzer aufgefordert, der Anwendung neben weiteren Berechtigungen auch die Berechtigung für den Zugriff auf deren Profil zu gewähren. Der erste Benutzer, der hierzu seine Zustimmung erteilt, bewirkt, dass dem Verzeichnis ein Dienstprinzipal hinzugefügt wird, der die Anwendung darstellt.

- Wenn Benutzer Microsoft-Onlinedienste wie Microsoft 365, Microsoft Entra ID oder Microsoft Azure verwenden oder sich anmelden.

- Wenn Sie einen Microsoft-Dienst zum ersten Mal verwenden, können ein oder mehrere Dienstprinzipale im Verzeichnis erstellt werden, das die verschiedenen Microsoft-Dienstidentitäten darstellt, die zum Bereitstellen des Diensts verwendet werden. Diese Just-in-Time-Bereitstellung kann jederzeit erfolgen, häufig als Teil eines Hintergrundprozesses. In seltenen Fällen kann dem Microsoft-Dienstprinzipal, der erstellt wird, auch eine Verzeichnisrolle zugewiesen werden, z. B. „Verzeichnisleser“.

- Manche Microsoft-Dienste wie beispielsweise SharePoint Online erstellen fortlaufend neue Dienstprinzipale, um eine sichere Kommunikation zwischen den Komponenten (einschließlich Workflows) zu ermöglichen.

- Hinzufügen einer Anwendung aus dem App-Katalog durch einen Administrator (dadurch wird ebenfalls ein zugrunde liegendes Anwendungsobjekt erstellt)

- Hinzufügen einer Anwendung zur Verwendung des Microsoft Entra-Anwendungsproxys

- Verbinden einer Anwendung für einmaliges Anmelden mithilfe von SAML oder Kennwort

- Programmgesteuert über die Microsoft Graph-API oder über PowerShell

Wie werden Anwendungsobjekte und Dienstprinzipale miteinander verknüpft?

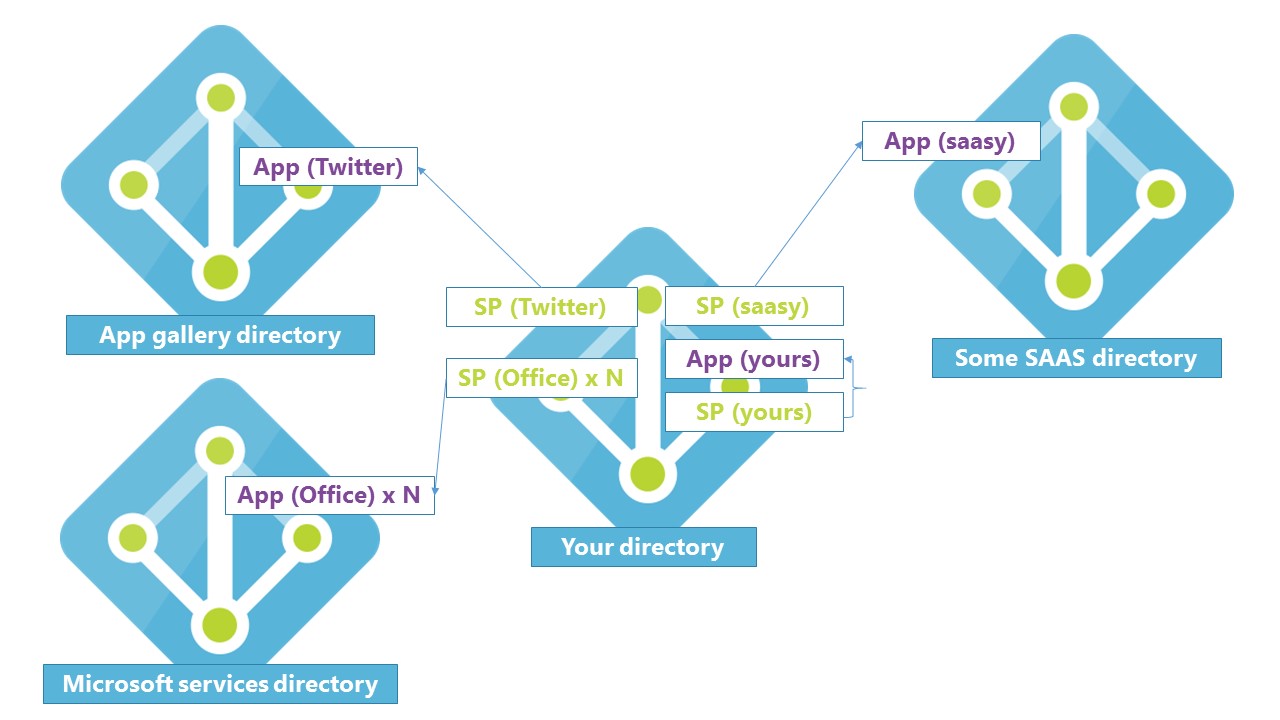

Eine Anwendung besitzt ein Anwendungsobjekt in ihrem Basisverzeichnis, auf das von einem oder mehreren Dienstprinzipalen in jedem der Verzeichnisse verwiesen wird, in denen die Anwendung arbeitet (einschließlich des Basisverzeichnisses der Anwendung).

Im obigen Diagramm verwaltet Microsoft intern zwei Verzeichnisse (dargestellt auf der linken Seite) für die Veröffentlichung von Anwendungen:

- Eines für Microsoft-Anwendungen (Verzeichnis für Microsoft-Dienste)

- Eines für bereits integrierte Anwendungen von Drittanbietern (Verzeichnis für den App-Katalog)

Herausgeber oder Anbieter, die ihre Anwendungen mit Microsoft Entra ID integrieren, müssen über ein Veröffentlichungsverzeichnis verfügen (dargestellt auf der rechten Seite als „Ein Software-as-a-Service (SaaS)-Verzeichnis ).

Zu Anwendungen, die Sie selbst hinzufügen (dargestellt als Ihre App im Diagramm), zählen:

- Von Ihnen entwickelte Apps (integriert in Microsoft Entra ID)

- Apps, die Sie für einmaliges Anmelden verbunden haben

- Apps, die Sie mit dem Microsoft Entra-Anwendungsproxy veröffentlicht haben

Hinweise und Ausnahmen

- Nicht alle Dienstprinzipale verweisen zurück auf ein Anwendungsobjekt. In den Anfängen von Microsoft Entra ID wurden für Anwendungen eingeschränktere Dienste bereitgestellt und der Dienstprinzipal reichte zur Einrichtung einer Anwendungsidentität aus. Der ursprüngliche Dienstprinzipal sah dem Active Directory-Dienstkonto von Windows Server noch wesentlich ähnlicher. Aus diesem Grund ist es nach wie vor möglich, Dienstprinzipale mit Microsoft Graph PowerShell auf verschiedene Arten zu erstellen, ohne zuvor ein Anwendungsobjekt zu erstellen. Die Microsoft Graph-API erfordert ein Anwendungsobjekt, bevor ein Dienstprinzipal erstellt wird.

- Nicht alle oben beschriebenen Informationen werden derzeit programmgesteuert bereitgestellt. Die folgenden Informationen sind nur in der Benutzeroberfläche verfügbar:

- Transformationsregeln für Ansprüche

- Attributzuordnungen (Benutzerbereitstellung)

- Ausführlichere Informationen zu Dienstprinzipalen und Anwendungsobjekten finden Sie in der Referenzdokumentation zur Microsoft Graph-API:

Warum werden Anwendungen in Microsoft Entra ID integriert?

Anwendungen werden Microsoft Entra ID hinzugefügt, damit sie die von Microsoft Entra ID bereitgestellten Dienste nutzen können, beispielsweise:

- Anwendungsauthentifizierung und -autorisierung

- Benutzerauthentifizierung und -autorisierung

- Einmaliges Anmelden (SSO) durch Verbund oder Kennwort

- Benutzerbereitstellung und -synchronisierung

- Rollenbasierte Zugriffssteuerung (RBAC) – Definition von Anwendungsrollen für rollenbasierte Autorisierungsprüfungen in einer Anwendung mithilfe des Verzeichnisses

- OAuth-Autorisierungsdienste – werden von Microsoft 365 und anderen Microsoft-Anwendungen zum Autorisieren des Zugriffs auf APIs und Ressourcen verwendet

- Anwendungsveröffentlichung und Proxy – Veröffentlichung einer Anwendung aus einem privaten Netzwerk im Internet

- Verzeichnisschema-Erweiterungsattribute: Erweitern das Schema des Dienstprinzipals und von Benutzerobjekten, um zusätzliche Daten in Microsoft Entra ID zu speichern

Wer hat die Berechtigung zum Hinzufügen von Anwendungen zu meiner Microsoft Entra-Instanz?

Standardmäßig verfügen alle Benutzer:innen in Ihrem Verzeichnis über Berechtigungen zum Registrieren von Anwendungsobjekten, die sie entwickeln und für die sie per Einwilligung entscheiden, welche Anwendungen sie freigeben oder welchen Anwendungen sie Zugriff auf ihre Organisationsdaten gewähren möchten. Wenn eine Person der erste Benutzer oder die erste Benutzerin in Ihrem Verzeichnis ist, der oder die sich bei einer Anwendung anmeldet und die Zustimmung erteilt, wird in Ihrem Mandanten ein Dienstprinzipal erstellt. Andernfalls werden die Informationen zur Gewährung der Einwilligung für den vorhandenen Dienstprinzipal gespeichert.

Benutzer*innen die Registrierung von Anwendungen und die Zustimmung zu deren Verwendung zu ermöglichen, mag anfangs zwar bedenklich klingen, Sie sollten aber folgende Gründe berücksichtigen:

- Viele Jahre lang konnten Anwendungen Windows Server Active Directory für die Benutzerauthentifizierung nutzen, ohne dass die Anwendung im Verzeichnis registriert sein musste oder auf andere Weise im Verzeichnis aufgezeichnet wurde. Heute haben Unternehmen mehr Einblick in die Anwendungen, die ihr Verzeichnis nutzen, und können genau feststellen, wofür sie es verwenden.

- Durch das Delegieren dieser Aufgaben an Benutzer entfällt die Notwendigkeit eines vom Administrator gesteuerten Anwendungsregistrierungs- und Veröffentlichungsprozesses. Bei Active Directory-Verbunddienste (AD FS) musste ein Administrator häufig als vertrauende Seite eine Anwendung im Namen der Entwickler hinzufügen. Dies können Entwickler nun im eigenen Namen erledigen.

- Die Benutzeranmeldung bei Anwendungen über das Unternehmenskonto ist im Rahmen ihrer Geschäftsabläufe ein großer Vorteil. Sobald ein*e Benutzer*in aber das Unternehmen verlässt, verliert er automatisch in der bislang verwendeten Anwendung den Zugriff auf sein Konto.

- Auch eine Aufzeichnung darüber, welche Daten für welche Anwendungen freigegeben wurden, ist von Vorteil. Daten lassen sich heute leichter austauschen und übertragen als jemals zuvor, und eine klare Aufzeichnung darüber, wer welche Daten für welche Anwendungen freigegeben hat, ist äußerst wichtig.

- API-Besitzer, die Microsoft Entra ID für OAuth nutzen, legen genau fest, welche Berechtigungen die Benutzer Anwendungen erteilen können und bei welchen Berechtigungen die Zustimmung eines Administrators erforderlich ist. Nur Administratoren können ihre Zustimmung für größere Bereiche und wichtigere Berechtigungen erteilen, während die Zustimmung des Benutzers auf die Daten und Funktionen des Benutzers begrenzt ist.

- Wenn Benutzer*innen eine Anwendung hinzufügen oder den Zugriff auf ihre Daten erlauben, kann das Ereignis überwacht werden. Sie können daher in den Überwachungsberichten im Microsoft Entra Admin Center überprüfen, wie eine Anwendung zum Verzeichnis hinzugefügt wurde.

Falls Sie dennoch verhindern möchten, dass Benutzer in Ihrem Verzeichnis ohne die Genehmigung des Administrators Anwendungen registrieren und sich bei Anwendungen anmelden, stehen Ihnen dazu zwei Funktionen zur Verfügung:

Informationen zum Ändern der Einstellungen für die Benutzereinwilligung in Ihrer Organisation finden Sie unter Konfigurieren der Benutzereinwilligung für Anwendungen.

So verhindern Sie, dass Benutzer eigene Anwendungen registrieren:

- Wechseln Sie im Microsoft Entra Admin Center zu Identität>Benutzer>Benutzereinstellungen.

- Ändern Sie die Einstellung von Benutzer können Anwendungen registrieren in Nein.