Überspringen des Löschvorgangs von Benutzerkonten außerhalb des Gültigkeitsbereichs in Microsoft Entra ID

Standardmäßig werden Benutzer*innen, die sich außerhalb des gültigen Bereichs befinden, von der Microsoft Entra-Bereitstellungs-Engine vorläufig gelöscht oder deaktiviert. In bestimmten Szenarien (z. B. bei der eingehenden Benutzerbereitstellung von Workday in AD) ist dieses Verhalten jedoch möglicherweise nicht das erwartete Verhalten, sodass Sie dieses Standardverhalten außer Kraft setzen möchten.

In diesem Artikel wird beschrieben, wie Sie die Microsoft Graph-API und den Microsoft Graph-Tester verwenden, um das Flag SkipOutOfScopeDeletions festzulegen, das die Verarbeitung von Konten steuert, die außerhalb des gültigen Bereichs liegen.

- Wenn SkipOutOfScopeDeletions auf „0“ (FALSE) festgelegt ist, werden Konten, die außerhalb des gültigen Bereichs liegen, im Ziel deaktiviert.

- Wenn SkipOutOfScopeDeletions auf „1“ (TRUE) festgelegt ist, werden Konten, die außerhalb des gültigen Bereichs liegen, nicht im Ziel deaktiviert. Dieses Flag wird auf der Ebene der Bereitstellungs-App festgelegt und kann mithilfe der Graph-API konfiguriert werden.

Da diese Konfiguration häufig bei der App für die Benutzerbereitstellung von Workday in Active Directory verwendet wird, enthalten die folgenden Schritte Screenshots der Workday-Anwendung. Die Konfiguration kann jedoch auch mit allen anderen Apps wie etwa ServiceNow, Salesforce und Dropbox verwendet werden. Sie müssen zunächst die App-Bereitstellung für die App einrichten, um dieses Verfahren erfolgreich abschließen zu können. Für jede App gibt es einen eigenen Artikel für die Konfiguration. Informationen zum Konfigurieren der Workday-Anwendung finden Sie beispielsweise im Tutorial: Konfigurieren von Workday für die Microsoft Entra-Benutzerbereitstellung. SkipOutOfScopeDeletions funktioniert nicht für die mandantenübergreifende Synchronisierung.

Schritt 1: Abrufen der Dienstprinzipal-ID der Bereitstellungs-App (Objekt-ID)

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsadministrator an.

- Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

- Wählen Sie Ihre Anwendung aus, und navigieren Sie zum Abschnitt Eigenschaften Ihrer Bereitstellungs-App. In diesem Beispiel verwenden wir Workday.

- Kopieren Sie den GUID-Wert in das Feld Objekt-ID. Dieser Wert wird auch als die ServicePrincipalId Ihrer App bezeichnet und in Graph-Tester-Vorgängen verwendet.

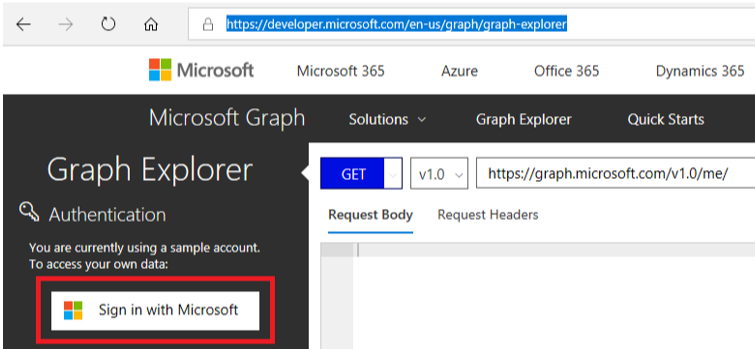

Schritt 2: Anmelden bei Microsoft Graph-Tester

Starten Sie den Microsoft Graph-Tester.

Klicken Sie auf Schaltfläche „Mit Microsoft anmelden“, und melden Sie sich mit einem Benutzerkonto an, das mindestens über die Rolle Anwendungsadministrator verfügt.

Nach der erfolgreichen Anmeldung werden im linken Bereich die Details des Benutzerkontos angezeigt.

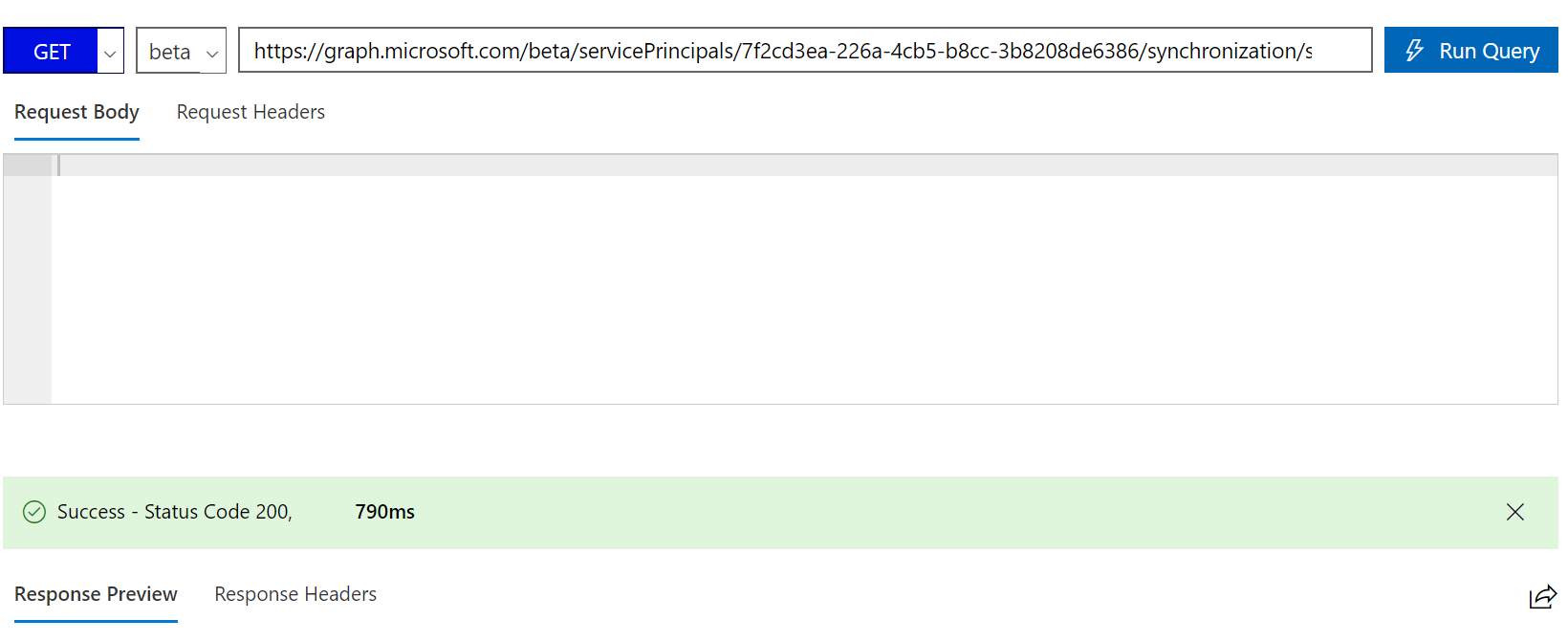

Schritt 3: Abrufen der App-Anmeldeinformationen und -Verbindungsdetails

Führen Sie im Microsoft Graph-Tester die folgende GET-Abfrage durch und ersetzen Sie [servicePrincipalId] durch die in Schritt 1 extrahierte ServicePrincipalId.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

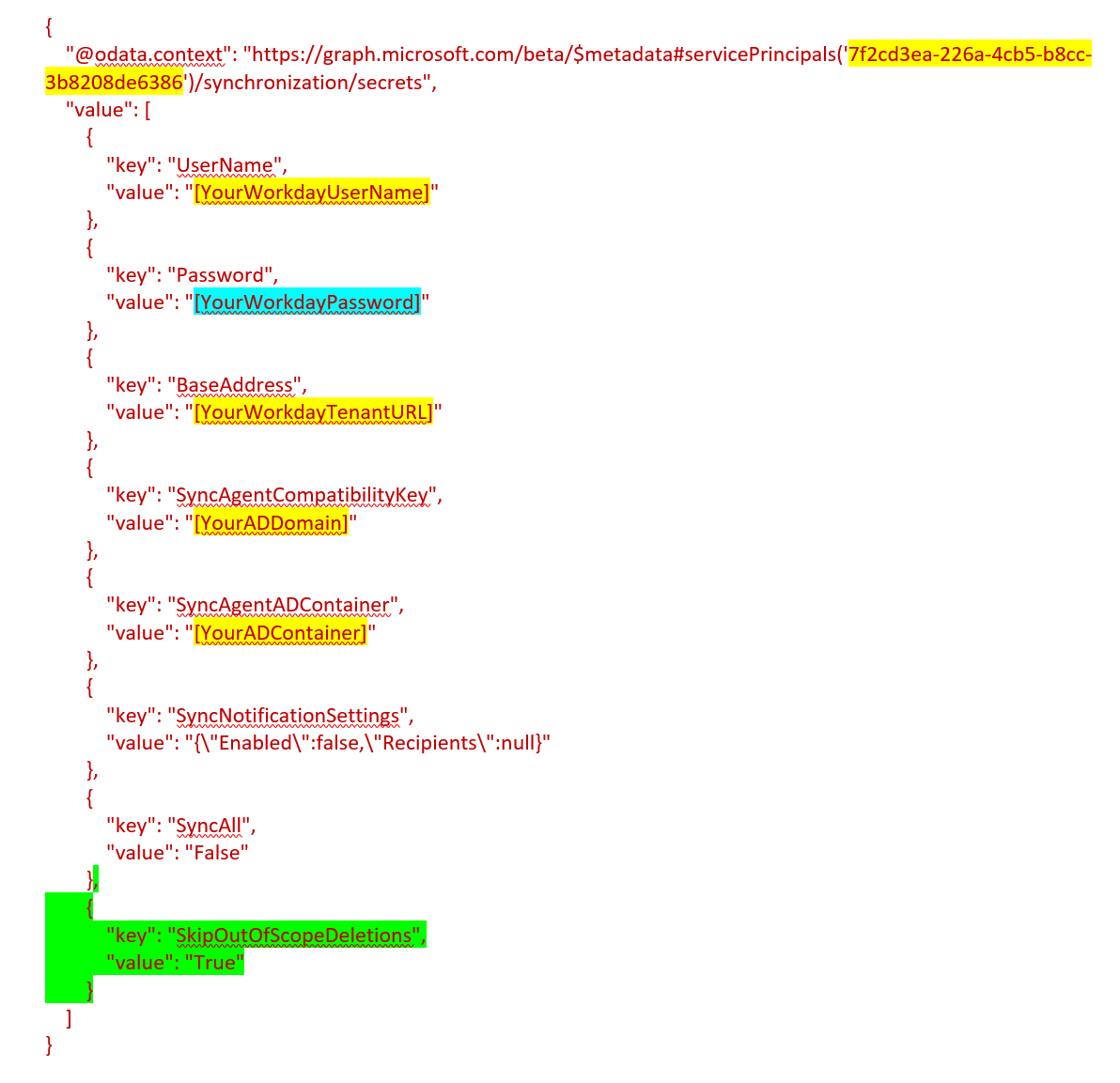

Kopieren Sie die Antwort in eine Textdatei. Sie sieht wie der angezeigte JSON-Text aus, wobei die für Ihre Bereitstellung spezifischen Werte gelb hervorgehoben sind. Fügen Sie die grün hervorgehobenen Zeilen am Ende hinzu, und aktualisieren Sie das blau hervorgehobene Kennwort für die Workday-Verbindung.

Nachfolgend sehen Sie den JSON-Block, der der Zuordnung hinzugefügt werden soll.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

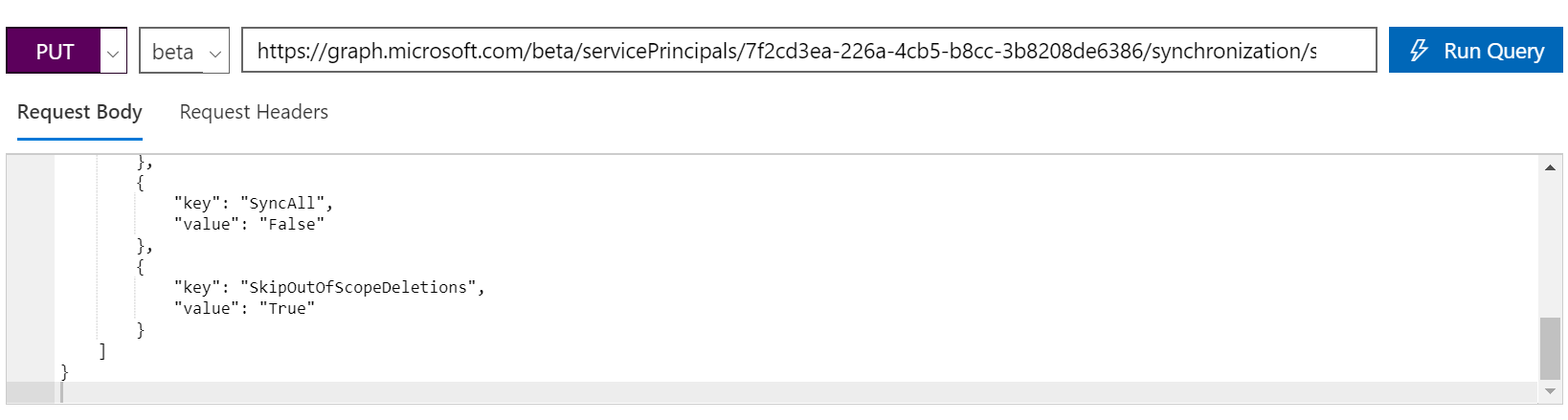

Schritt 4: Aktualisieren des Endpunkts für Geheimnisse mit dem Flag „SkipOutOfScopeDeletions“

Führen Sie im Graph-Tester den Befehl aus, um den Endpunkt für Geheimnisse mit dem Flag SkipOutOfScopeDeletions zu aktualisieren.

Ersetzen Sie in der URL den Platzhalter „[servicePrincipalId]“ durch die ServicePrincipalId, die Sie in Schritt 1 extrahiert haben.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Kopieren Sie den aktualisierten Text aus Schritt 3 in den „Anforderungstext“.

Klicken Sie auf „Run Query“ (Abfrage ausführen).

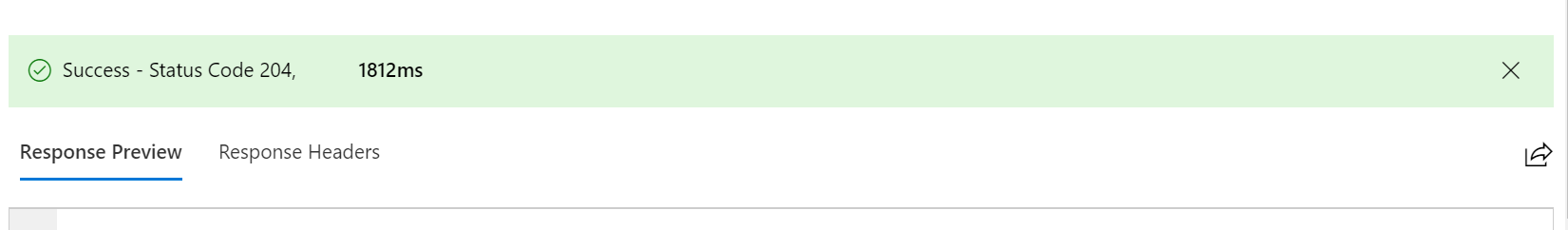

Als Ausgabe sollte „Success – Status Code 204“(Erfolg – Statuscode 204) angezeigt werden. Wenn Sie eine Fehlermeldung erhalten, müssen Sie möglicherweise überprüfen, ob Ihr Konto über Lese-/Schreibberechtigungen für ServicePrincipalEndpoint verfügt. Sie finden diese Berechtigung, indem Sie in Graph Explorer auf die Registerkarte Berechtigungen ändern klicken.

Schritt 5: Sicherstellen, dass Benutzer außerhalb des gültigen Bereichs nicht deaktiviert werden

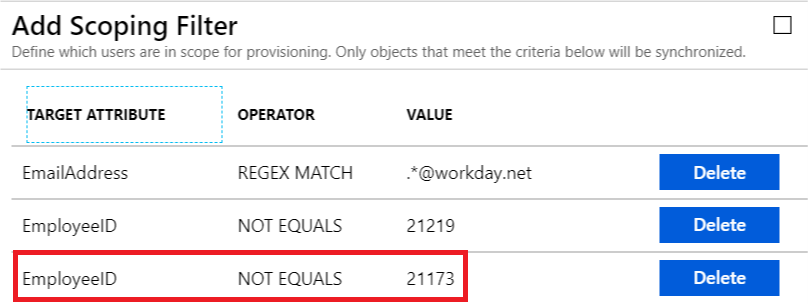

Sie können die Ergebnisse dieses Flags im erwarteten Verhalten testen, indem Sie Ihre Bereichsregeln so aktualisieren, dass ein bestimmter Benutzer übersprungen wird. Im dem Beispiel wird der Mitarbeiter mit der ID 21173 (war zuvor im Bereich) durch Hinzufügen einer neuen Bereichsregel ausgeschlossen:

Im nächsten Bereitstellungszyklus erkennt der Microsoft Entra-Bereitstellungsdienst, dass der/die Benutzer*in mit der ID 21173 den gültigen Bereich verlassen hat. Wenn die SkipOutOfScopeDeletions Eigenschaft aktiviert ist, zeigt die Synchronisierungsregel für diesen Benutzer eine Meldung an.