Verwenden von vorhandenen lokalen Proxyservern

Konfigurieren Sie private Microsoft Entra-Netzwerkconnectors zur Verwendung von Proxyservern für ausgehenden Datenverkehr. In diesem Artikel wird davon ausgegangen, dass die Netzwerkumgebung bereits über einen Proxyserver verfügt.

Zuerst sehen wir uns die folgenden wichtigsten Bereitstellungsszenarien an:

- Konfigurieren von Connectors zum Umgehen von lokalen Proxys für ausgehenden Datenverkehr

- Konfigurieren Sie Connectors zum Verwenden eines Proxys für ausgehenden Datenverkehr für den Zugriff auf den Microsoft Entra-Anwendungsproxy.

- Konfigurieren der Nutzung eines Proxys zwischen dem Connector und der Back-End-Anwendung

Weitere Informationen zur Funktionsweise von Connectors finden Sie unter Grundlegendes zu privaten Microsoft Entra-Netzwerkconnectors.

Umgehen von Proxys für ausgehenden Datenverkehr

Connectors verfügen über zugrunde liegende Betriebssystemkomponenten, die ausgehende Anforderungen senden. Diese Komponenten versuchen automatisch, mithilfe der automatischen Ermittlung von Webproxys (Web Proxy Auto-Discovery, WPAD) einen Proxyserver im Netzwerk zu finden.

Die Betriebssystemkomponenten versuchen, einen Proxyserver zu finden, indem ein DNS-Lookup nach wpad.domainsuffix durchgeführt wird. Wenn das Lookup im DNS erfolgreich ist, wird eine HTTP-Anforderung für die IP-Adresse für wpad.dat gesendet. Diese Anforderung wird zum Proxykonfigurationsskript in Ihrer Umgebung. Der Connector verwendet dieses Skript zum Auswählen eines ausgehenden Proxyservers. Der Connectordatenverkehr kann jedoch weiterhin fehlschlagen, da weitere Konfigurationseinstellungen für den Proxy erforderlich sind.

Sie können den Connector so konfigurieren, dass Ihr lokaler Proxy umgangen wird, um sicherzustellen, dass eine direkte Verbindung mit dem Anwendungsproxydienst von Microsoft Entra verwendet wird. Direkte Verbindungen werden empfohlen, da sie weniger Konfiguration erfordern. Einige Netzwerkrichtlinien erfordern jedoch die Weiterleitung von Datenverkehr über einen lokalen Proxyserver.

Um die Verwendung des Proxys für ausgehenden Datenverkehr für den Connector zu deaktivieren, bearbeiten Sie die Datei C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config, und fügen Sie den Abschnitt system.net hinzu, der im Codebeispiel gezeigt wird:

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Um zu erreichen, dass der Proxy auch vom Connector Updater-Dienst umgangen wird, nehmen Sie eine ähnliche Änderung an der Datei MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config vor. Diese Datei befindet sich unter C:\Program Files\Microsoft Entra private network connector Updater.

Achten Sie darauf, dass Sie Kopien der Originaldateien erstellen, falls Sie auf die .config-Standarddateien zurückgreifen müssen.

Verwenden des Proxyservers für ausgehenden Datenverkehr

Bei einigen Kundenumgebungen muss der gesamte ausgehende Datenverkehr ausnahmslos über einen Proxy für ausgehenden Datenverkehr abgewickelt werden. Das Umgehen des Proxys ist also keine Option.

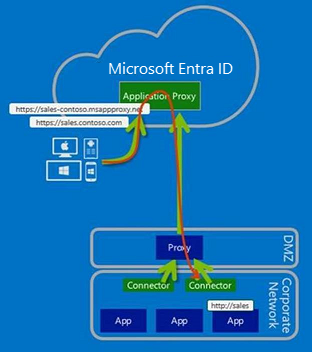

Sie können den Connectordatenverkehr so konfigurieren, dass er wie im folgenden Diagramm dargestellt über den Proxy für ausgehenden Datenverkehr verläuft:

Da es nur um ausgehenden Datenverkehr geht, muss kein eingehender Zugriff durch Ihre Firewalls konfiguriert werden.

Hinweis

Der Anwendungsproxy unterstützt keine Authentifizierung gegenüber anderen Proxys. Die Konten des Connector/Updater-Netzwerkdiensts sollten ohne Authentifizierung eine Verbindung mit dem Proxy herstellen können.

Schritt 1: Konfigurieren der Route über den Proxy für ausgehenden Datenverkehr für den Connector und die dazugehörigen Dienste

Wenn WPAD in der Umgebung aktiviert und richtig konfiguriert ist, kann der Connector den Proxyserver für ausgehenden Datenverkehr automatisch ermitteln und versuchen, ihn zu verwenden. Sie können den Connector aber auch explizit so konfigurieren, dass ein Proxy für ausgehenden Datenverkehr verwendet wird.

Bearbeiten Sie dazu die Datei C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config, und fügen Sie den Abschnitt system.net hinzu, der im Codebeispiel gezeigt wird. Ändern Sie proxyserver:8080 so, dass der Name oder die IP-Adresse und der Port des lokalen Proxyservers widergespiegelt werden. Der Wert muss das Präfix http:// besitzen, auch wenn Sie eine IP-Adresse verwenden.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Konfigurieren Sie als Nächstes den Connector Updater-Dienst für die Verwendung des Proxys, indem Sie eine ähnliche Änderung an der Datei C:\Program Files\Microsoft Entra private network connector Updater\MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config vornehmen.

Hinweis

Der Connectordienst bewertet die defaultProxy-Konfiguration für die Verwendung in %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.config, wenn defaultProxy in MicrosoftEntraPrivateNetworkConnectorService.exe.config nicht (standardmäßig) konfiguriert ist. Das gleiche gilt auch für den Connector Updater-Dienst (MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config).

Schritt 2: Konfigurieren des Proxys, durch den der Datenverkehr vom Connector und den zugehörigen Diensten geleitet werden soll

Auf dem Proxy für ausgehenden Datenverkehr sind vier Aspekte zu beachten:

- Proxyregeln für ausgehenden Datenverkehr

- Proxyauthentifizierung

- Proxyports

- TLS-Überprüfung (Transport Layer Security)

Proxyregeln für ausgehenden Datenverkehr

Lassen Sie den Zugriff auf die folgenden URLs zu:

| URL | Port | Zweck |

|---|---|---|

| *.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Kommunikation zwischen dem Connector und dem Anwendungsproxy-Clouddienst |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Der Connector verwendet diese URLs, um Zertifikate zu überprüfen. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com |

443/HTTPS | Der Connector verwendet diese URLs während der Registrierung. |

| ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | Der Connector verwendet diese URLs während der Registrierung. |

Wenn für Ihre Firewall oder Ihren Proxy die Konfiguration von DNS-Positivlisten möglich ist, können Sie Verbindungen mit *.msappproxy.net und *.servicebus.windows.net zulassen.

Wenn Sie die Verbindung nicht über den vollqualifizierten Domänennamen (FQDN) zulassen können und stattdessen IP-Adressbereiche angeben müssen, verwenden Sie diese Optionen:

- Lassen Sie für den Connector den ausgehenden Zugriff für alle Ziele zu.

- Lassen Sie für den Connector den ausgehenden Zugriff auf alle IP-Bereiche des Azure-Rechenzentrums zu. Die Schwierigkeit besteht bei der Verwendung der Liste mit den IP-Adressbereichen des Azure-Rechenzentrums darin, dass sie wöchentlich aktualisiert wird. Sie müssen einen Prozess implementieren, mit dem sichergestellt wird, dass Ihre Zugriffsregeln entsprechend aktualisiert werden. Wenn nur ein Teil der IP-Adressen verwendet wird, funktioniert Ihre Konfiguration möglicherweise nicht. Die neuesten IP-Adressbereiche des Azure-Rechenzentrums können unter https://download.microsoft.com heruntergeladen werden. Verwenden Sie den Suchbegriff

Azure IP Ranges and Service Tags. Wählen Sie dann die relevante Cloud aus. Suchen Sie beispielsweise nachAzure IP Ranges and Service Tags – Public Cloud, um die IP-Adressbereiche der öffentlichen Cloud zu finden. Die Cloud für US-Regierungsbehörden (US Government Cloud) kann mithilfe des SuchbegriffsAzure IP Ranges and Service Tags – US Government Cloudgefunden werden.

Proxyauthentifizierung

Die Proxyauthentifizierung wird derzeit nicht unterstützt. Unsere aktuelle Empfehlung ist, für den Connector den anonymen Zugriff auf die Internetziele zuzulassen.

Proxyports

Der Connector stellt ausgehende TLS-basierte Verbindungen mit der CONNECT-Methode her. Bei dieser Methode wird praktisch ein Tunnel durch den Proxy für ausgehenden Datenverkehr eingerichtet. Konfigurieren Sie den Proxyserver für die Verwendung von Tunneln zu den Ports 443 und 80.

Hinweis

Wenn die Service Bus-Daten per HTTPS gesendet werden, wird Port 443 verwendet. Standardmäßig wird für Service Bus aber versucht, direkte TCP-Verbindungen herzustellen, und HTTPS wird nur verwendet, wenn für die direkte Verbindung ein Fehler auftritt.

TLS-Überprüfung

Verwenden Sie die TLS-Überprüfung nicht für den Connectordatenverkehr, da dies zu Problemen beim Connectordatenverkehr führt. Der Connector verwendet ein Zertifikat zur Authentifizierung beim Anwendungsproxydienst, und dieses Zertifikat kann während der TLS-Überprüfung verloren gehen.

Konfigurieren der Nutzung eines Proxys zwischen dem Connector und der Back-End-Anwendung

Die Nutzung eines Weiterleitungsproxys für die Kommunikation mit der Back-End-Anwendung kann in einigen Umgebungen eine besondere Anforderung sein. Führen Sie die folgenden Schritte aus, um einen Weiterleitungsproxy zu aktivieren:

Schritt 1: Hinzufügen des erforderlichen Registrierungswerts zum Server

- Um die Verwendung des Standardproxys zu aktivieren, fügen Sie den Registrierungswert (DWORD)

UseDefaultProxyForBackendRequests = 1zum Registrierungsschlüssel der Connectorkonfiguration hinzu, der sich inHKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft Entra private network connectorbefindet.

Schritt 2: Manuelles Konfigurieren des Proxyservers mit dem Befehl „netsh“

- Aktivieren Sie die Gruppenrichtlinie

Make proxy settings per-machine. Die Gruppenrichtlinie befindet sich in:Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer. Anstatt die Richtlinie pro Benutzer festzulegen, muss die Gruppenrichtlinie festgelegt werden. - Führen Sie

gpupdate /forceauf dem Server aus. Um alternativ sicherzustellen, dass die Gruppenrichtlinie aktualisiert wird, starten Sie den Server neu. - Starten Sie eine Eingabeaufforderung mit erhöhten Rechten (Administratorrechten), und geben Sie

control inetcpl.cplein. - Konfigurieren Sie die erforderlichen Proxyeinstellungen.

Mit diesen Einstellungen kann der Connector für die Kommunikation mit Azure und mit der Back-End-Anwendung denselben Weiterleitungsproxy nutzen. Bearbeiten Sie die Datei MicrosoftEntraPrivateNetworkConnectorService.exe.config, um den Weiterleitungsproxy zu ändern. Die Konfiguration des Weiterleitungsproxys wird in den Abschnitten Umgehen von Proxys für ausgehenden Datenverkehr und Verwenden des Proxyservers für ausgehenden Datenverkehr beschrieben.

Hinweis

Es gibt verschiedene Möglichkeiten, den Internetproxy im Betriebssystem zu konfigurieren. Proxyeinstellungen, die über NETSH WINHTTP konfiguriert werden (führen Sie NETSH WINHTTP SHOW PROXY zur Überprüfung aus), setzen die Proxyeinstellungen außer Kraft, die Sie in Schritt 2 konfiguriert haben.

Der Connector Updater-Dienst verwendet den Proxy des Computers. Die Einstellung befindet sich in der Datei MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config.

Problembehandlung für Proxyprobleme des Connectors und Verbindungsprobleme von Diensten

Sie sollten jetzt verfolgen können, dass der gesamte Datenverkehr über den Proxy fließt. Bei Problemen helfen Ihnen die folgenden Informationen zur Problembehandlung weiter.

Die beste Möglichkeit zur Identifizierung und Behebung von Problemen mit der Connectorkonnektivität ist die Erstellung einer Netzwerkerfassung beim Starten des Connectordiensts. Im Folgenden finden Sie einige Tipps zum Erfassen und Filtern von Netzwerkablaufverfolgungen.

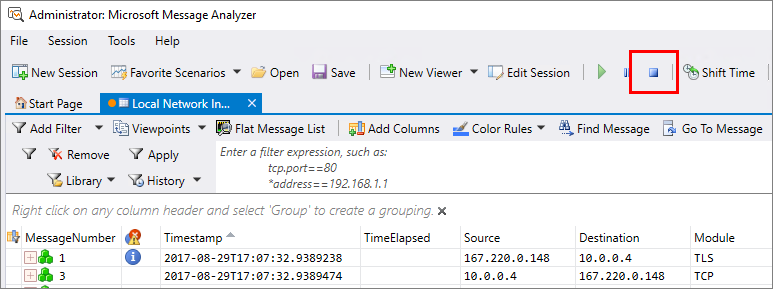

Sie können ein Überwachungstool Ihrer Wahl verwenden. Für diesen Artikel haben wir Microsoft Message Analyzer genutzt.

Hinweis

Microsoft Message Analyzer (MMA) wurde eingestellt, und die zugehörigen Downloadpakete wurden am 25. November 2019 aus den Microsoft.com-Sites entfernt. Zurzeit entwickelt Microsoft keinen Ersatz für Microsoft Message Analyzer. Wenn Sie eine ähnliche Funktionalität benötigen, verwenden Sie ein Drittanbieter-Tool wie Wireshark für die Netzwerkprotokollanalyse.

Die folgenden Beispiele beziehen sich speziell auf Message Analyzer. Die Prinzipien können aber auf alle Analysetools angewendet werden.

Durchführen einer Erfassung des Connectordatenverkehrs

Führen Sie die folgenden Schritte aus, um die erste Problembehandlung durchzuführen:

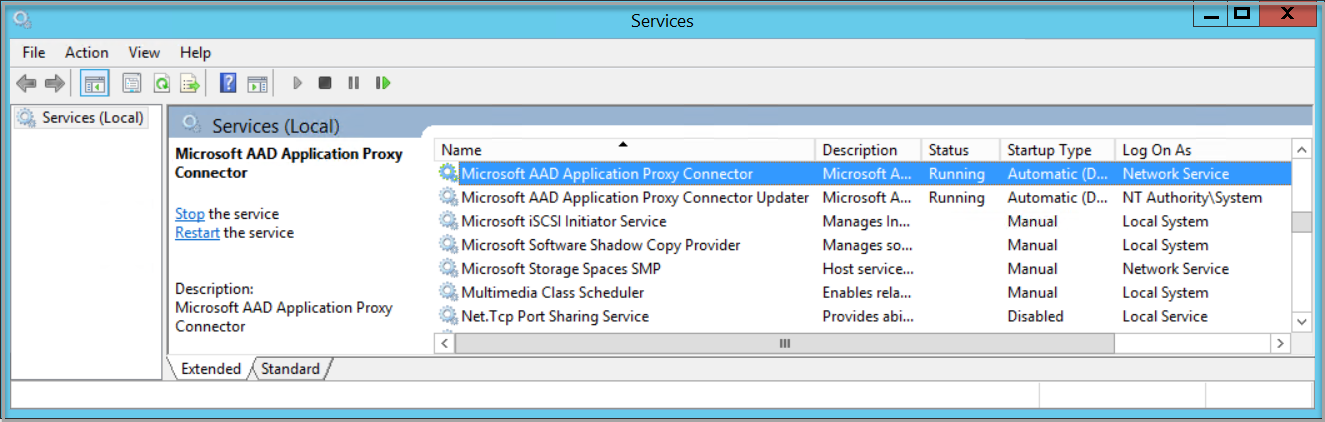

Beenden Sie unter

services.mscden Dienst für den privaten Microsoft Entra-Netzwerkconnector.

Führen Sie Message Analyzer mit einem Administratorkonto aus.

Wählen Sie Start local trace (Lokale Ablaufverfolgung starten) aus.

Starten Sie den Dienst für den privaten Microsoft Entra-Netzwerkconnector.

Beenden Sie die Netzwerkerfassung.

Überprüfen Sie, ob der Connectordatenverkehr ausgehende Proxys umgeht.

Wenn Sie erwarten, dass der Connector direkte Verbindungen mit Anwendungsproxydiensten herstellt, sind SynRetransmit-Antworten an Port 443 ein eindeutiger Hinweis darauf, dass ein Problem mit dem Netzwerk oder der Firewall besteht.

Verwenden Sie den Message Analyzer-Filter, um fehlerhafte TCP-Verbindungsversuche (Transmission Control Protocol) zu identifizieren. Geben Sie property.TCPSynRetransmit in das Filterfeld ein, und wählen Sie Anwenden aus.

Ein Synchronisierungspaket (SYN-Paket) ist das erste Paket, das zum Herstellen einer TCP-Verbinden gesendet wird. Falls von diesem Paket keine Antwort zurückgegeben wird, wird ein neuer Versuch für den SYN-Vorgang gestartet. Sie können den Filter nutzen, um alle erneut übertragenen SYN-Pakete anzuzeigen. Anschließend können Sie prüfen, ob diese SYN-Pakete den Connectordatenverkehr betreffen.

Überprüfen Sie, ob der Connectordatenverkehr ausgehende Proxys verwendet.

Wenn Sie den privaten Netzwerkconnector so konfiguriert haben, dass der Datenverkehr die Proxyserver durchläuft, suchen Sie nach fehlerhaften https-Verbindungen mit Ihrem Proxy.

Verwenden Sie den Message Analyzer-Filter, um fehlerhafte HTTPS-Verbindungsversuche mit Ihrem Proxy zu identifizieren. Geben Sie im Message Analyzer-Filter (https.Request or https.Response) and tcp.port==8080 ein, und ersetzen Sie 8080 durch den Port des Proxydiensts. Wählen Sie Anwenden aus, um die Filterergebnisse anzuzeigen.

Mit dem obigen Filter werden nur die HTTPS-Anforderungen und -Antworten zum bzw. vom Proxyport angezeigt. Sie suchen nach den CONNECT-Anforderungen, die eine Kommunikation mit dem Proxyserver anzeigen. Bei erfolgreicher Durchführung erhalten Sie die Antwort „HTTP OK (200)“.

Wenn andere Antwortcodes angezeigt werden, z.B. 407 oder 502, weist dies darauf hin, dass für den Proxy eine Authentifizierung erforderlich ist oder dass der Datenverkehr aus einem anderen Grund nicht zugelassen wird. An diesem Punkt sollten Sie Ihr Proxyserver-Supportteam zu Rate ziehen.